¿Qué es Discovery?

Administración de superficie expuesta a ataques externos de Microsoft Defender (Defender EASM) usa tecnología de detección propia de Microsoft para definir continuamente la superficie de ataque única expuesta a Internet de su organización. La característica de detección de Defender EASM examina los recursos conocidos que pertenecen a su organización para detectar propiedades desconocidas y no supervisadas anteriormente. Los recursos detectados se indexan en el inventario de la organización. Defender EASM proporciona un sistema dinámico de registro para aplicaciones web, dependencias de terceros e infraestructura web en la administración de su organización en una sola vista.

A través del proceso de detección de Defender EASM, su organización puede supervisar proactivamente su superficie de ataque digital que cambia constantemente. Puede identificar los riesgos emergentes y las infracciones de directivas a medida que surjan.

Muchos programas de vulnerabilidad no tienen visibilidad fuera del firewall. No son conscientes de los riesgos externos y las amenazas, que son el origen principal de infracciones de datos.

Al mismo tiempo, el crecimiento digital sigue superando la capacidad que tiene un equipo de seguridad empresarial para protegerlo. Las iniciativas digitales y la "shadow IT" común conducen a una superficie expuesta a ataques en expansión fuera del firewall. A este ritmo, es casi imposible validar controles, protecciones y requisitos de cumplimiento.

Sin Defender EASM, es casi imposible identificar y eliminar vulnerabilidades y los exámenes no pueden llegar más allá del firewall para evaluar toda la superficie expuesta a ataques.

Funcionamiento

Para crear una asignación completa de la superficie expuesta a ataques de su organización, Defender EASM primero toma los recursos conocidos (semillas). Las inicializaciones de detección se examinan recursivamente para detectar más entidades a través de sus conexiones a semillas.

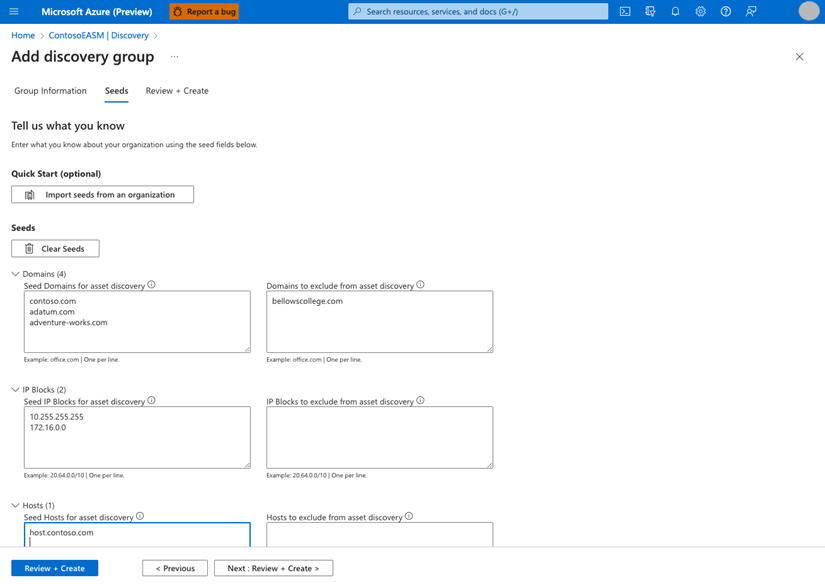

Una inicialización puede ser cualquiera de los siguientes tipos de infraestructura web indexada por Microsoft:

- Dominios

- Bloques de direcciones IP

- Hosts

- Contactos de correo electrónico

- Nombres de sistema autónomo (ASN)

- Organizaciones WHOIS

A partir de una inicialización, el sistema detecta asociaciones con otros elementos de infraestructura en línea para descubrir otros recursos que posee su organización. En última instancia, este proceso crea todo el inventario de superficie expuesta a ataques. El proceso de detección usa inicializadores como nodos centrales. Luego se bifurca hacia fuera, hacia la periferia de la superficie expuesta a ataques. Identifica todos los elementos de infraestructura que están conectados directamente a la inicialización y, a continuación, identifica todos los elementos relacionados con cada elemento del primer conjunto de conexiones. El proceso se repite y extiende hasta que llega al borde de la responsabilidad de administración de la organización.

Por ejemplo, para detectar todos los elementos de la infraestructura de Contoso, puede usar el dominio contoso.com como inicialización principal. A partir de esta inicialización, podemos consultar los siguientes orígenes y derivar las siguientes relaciones:

| Origen de datos | Elementos con posibles relaciones con Contoso |

|---|---|

| Registros Whois | El resto de nombres de dominio registrados en el mismo correo electrónico de contacto u organización usada para registrar contoso.com |

| Registros Whois | Todos los nombres de dominio registrados en cualquier dirección de correo electrónico de @contoso.com |

| Registros Whois | Otros dominios asociados con el mismo servidor de nombres que contoso.com |

| Registros DNS | Todos los hosts observados en los dominios que posee Contoso y los sitios web asociados a esos hosts |

| Registros DNS | Dominios que tienen hosts diferentes, pero que se resuelven en los mismos bloques IP |

| Registros DNS | Los servidores de correo asociados a los nombres de dominio propiedad de Contoso |

| Certificados SSL | Todos los certificados de Capa de sockets seguros (SSL) que están conectados a cada uno de los hosts y cualquier otro host que use los mismos certificados SSL |

| Registros ASN | El resto de bloques de direcciones IP asociados con el mismo ASN que los bloques IP conectados a los hosts de los nombres de dominio de Contoso, incluidos todos los hosts y dominios que se resuelven en ellos |

Con este conjunto de conexiones de primer nivel, podemos derivar rápidamente un conjunto completamente nuevo de recursos que se pueden investigar. Antes de que Defender EASM realice más recursiones, determina si una conexión es lo suficientemente segura para que una entidad detectada se agregue automáticamente como Inventario confirmado. Para cada uno de estos recursos, el sistema de detección ejecuta búsquedas automatizadas y recursivas basadas en todos los atributos disponibles para buscar conexiones de segundo y tercer nivel. Este proceso repetitivo proporciona más información sobre la infraestructura en línea de una organización y, por tanto, detecta activos dispares que pueden no haberse detectado y supervisado posteriormente.

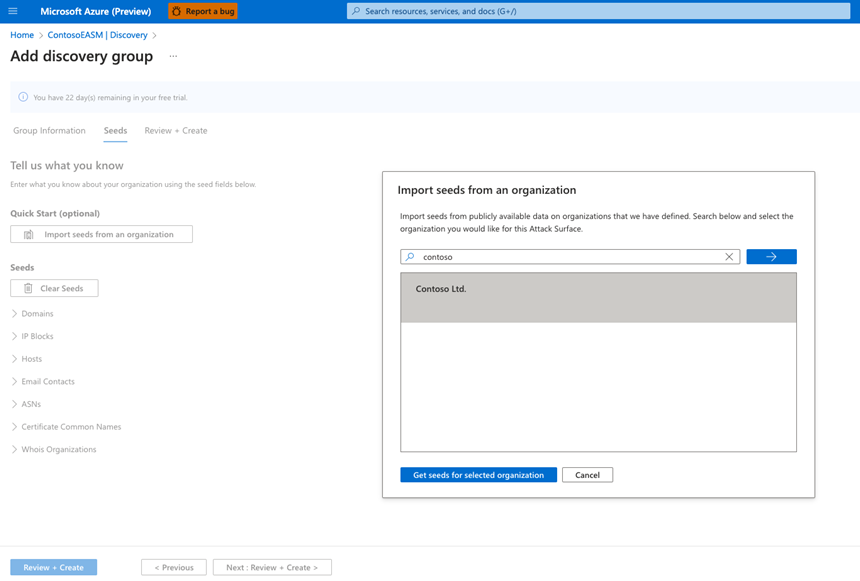

Superficies de ataque automatizadas frente a personalizadas

La primera vez que se usa Defender EASM, puede acceder a un inventario pregenerado para que su organización inicie rápidamente los flujos de trabajo. En el panel Introducción, los usuarios pueden buscar su organización para rellenar rápidamente su inventario en función de las conexiones de recursos ya identificadas por Defender EASM. Se recomienda que todos los usuarios busquen el inventario de la superficie expuesta a ataques pregenerada de su organización antes de crear un inventario personalizado.

Para crear un inventario personalizado, un usuario puede crean grupos de detección para organizar y administrar las inicializaciones que usan al ejecutar detecciones. El usuario puede usar diferentes grupos de detección independientes para automatizar el proceso de detección, configurar la lista de inicialización y configurar las programaciones de ejecución recurrente.

Inventario confirmado frente a recursos candidatos

Si el motor de detección detecta una conexión segura entre un recurso potencial y la inicialización inicial, el sistema etiqueta automáticamente el recurso con el estado Inventario confirmado. A medida que las conexiones con esta inicialización se examinen de forma iterativa y se detecten conexiones de tercer o cuarto nivel, se reduce la confianza del sistema en la propiedad de los recursos recién detectados. Del mismo modo, el sistema puede detectar recursos que son relevantes para su organización, pero que no le pertenecen directamente a usted.

Por estos motivos, los recursos recién detectados se etiquetan con uno de los siguientes estados:

| Nombre del estado | Descripción |

|---|---|

| Inventario aprobado | Un elemento que forma parte de la superficie expuesta a ataques de su propiedad. Es un elemento del que es responsable directamente. |

| Dependencia | Infraestructura que es propiedad de un tercero, pero que forma parte de la superficie expuesta a ataques porque admite directamente el funcionamiento de los recursos de su propiedad. Por ejemplo, puede depender de un proveedor de TI para hospedar el contenido web. El dominio, el nombre de host y las páginas formarán parte del inventario aprobado, por lo que es posible que quiera tratar la dirección IP que ejecuta el host como una dependencia. |

| Solo supervisar | Un recurso que es relevante para la superficie expuesta a ataques, pero que no está controlado directamente ni es una dependencia técnica. Por ejemplo, las franquicias independientes o los recursos que pertenecen a empresas relacionadas podrían etiquetarse como Solo supervisar en lugar de Inventario aprobado para separar los grupos con fines de creación de informes. |

| Candidato | Un recurso que tiene alguna relación con los recursos de inicialización conocidos de la organización, pero que no tiene una conexión lo suficientemente fuerte como para etiquetarlo inmediatamente como Inventario aprobado. Debe revisar manualmente estos recursos candidatos para determinar su propiedad. |

| Requiere investigación | Un estado similar a Candidato, pero este valor se aplica a los recursos que necesitan investigación manual para su validación. El estado se determina en función de nuestras puntuaciones de confianza generadas internamente que evalúan la intensidad de las conexiones detectadas entre los recursos. No indica la relación exacta de la infraestructura con la organización, pero marca el recurso para revisión adicional a fin de determinar cómo se debe clasificar. |

Al revisar los recursos, se recomienda empezar con los recursos etiquetados como Requiere investigación. Los detalles del recurso se actualizan continuamente con el tiempo para mantener un mapa preciso de los estados y las relaciones de los recursos y para descubrir los recursos recién creados a medida que surgen. El proceso de detección se administra colocando inicializaciones en grupos de detección que se pueden programar para volver a ejecutarse periódicamente. Después de rellenar un inventario, el sistema de Defender EASM examina continuamente los recursos mediante la tecnología de usuario virtual de Microsoft para detectar datos actualizados y detallados sobre cada recurso. Este proceso examina el contenido y el comportamiento de cada página dentro de los sitios aplicables para proporcionar información fundamentada que se puede usar para identificar vulnerabilidades, problemas de cumplimiento y otros riesgos potenciales para su organización.