Integración de Microsoft Security Copilot en Defender EASM

Microsoft Defender External Attack Surface Management (Defender EASM) detecta y asigna continuamente la superficie expuesta a ataques digitales para proporcionar una visión externa de la infraestructura en línea. Esta visibilidad ayuda a los equipos de seguridad y TI a identificar elementos desconocidos, priorizar el riesgo, eliminar amenazas y ampliar el control de vulnerabilidades y exposición además que con el firewall. La información sobre la superficie de ataque se genera mediante el análisis de vulnerabilidades y datos de infraestructura para mostrar las áreas clave de preocupación para su organización.

La integración de Microsoft Security Copilot (Security Copilot) en Defender EASM le ayuda a interactuar con las superficies de ataque detectadas de Microsoft. Identificar las superficies de ataque ayuda a su organización a comprender rápidamente su infraestructura orientada externamente y los riesgos críticos y relevantes. Proporciona información sobre áreas específicas de riesgo, incluidas las vulnerabilidades, el cumplimiento y la higiene de la seguridad.

Para obtener más información sobre Security Copilot, consulte ¿Qué es Security Copilot?. Para obtener información sobre la experiencia integrada de Security Copilot, vea Consulta de la superficie expuesta a ataques con Defender EASM mediante Microsoft Copilot en Azure.

Saber antes de empezar

Si no está familiarizado con Security Copilot, es una buena idea familiarizarse con la solución leyendo estos artículos:

- ¿Qué es Seguridad de Microsoft Copilot?

- Experiencias de Security Copilot

- Introducción a Seguridad Copilot

- Comprender la autenticación en Security Copilot

- Indicaciones en Security Copilot

Security Copilot en Defender EASM

Security Copilot puede exponer información de Defender EASM sobre la superficie expuesta a ataques de una organización. Puede usar las características integradas de Security Copilot. Para obtener más información, use indicaciones en Security Copilot. La información puede ayudarle a comprender su posición de seguridad y mitigar las vulnerabilidades.

En este artículo se presenta Security Copilot y se incluyen indicaciones de ejemplo que pueden ayudar a los usuarios de Defender EASM.

Características clave

La integración de EASM con Security Copilot puede ayudarle con:

Obtenga una instantánea de la superficie expuesta a ataques externa y genere información sobre posibles riesgos.

Puede obtener una vista rápida de su superficie expuesta a ataques externa mediante el análisis de la información disponible en Internet combinada con el algoritmo de detección de propietario de Defender EASM. Proporciona una explicación en lenguaje natural fácil de entender sobre los recursos externos de la organización, como hosts, dominios, páginas web y direcciones IP. Destaca los riesgos críticos asociados a cada uno.

Priorice los esfuerzos de corrección en función del riesgo de los activos y de los elementos de lista vulnerabilidades y riesgos comunes (ECV).

Defender EASM ayuda a los equipos de seguridad priorizar sus esfuerzos de corrección al ayudarles a entender qué recursos y CVE presentan el mayor riesgo en su entorno. Analiza los datos de vulnerabilidades e infraestructura para mostrar áreas clave de preocupación, y proporciona una explicación en lenguaje natural de los riesgos y las acciones recomendadas.

Uso de Security Copilot para exponer conclusiones.

Puede usar Security Copilot para realizar consultas usando lenguaje natural y extraer conclusiones de Defender EASM sobre la superficie de ataque de su organización. Detalles de consulta como el número de certificados de Capa de sockets seguros (SSL) que no son seguros, puertos que se detectan y vulnerabilidades específicas que afectan a la superficie expuesta a ataques.

Acelerar la protección de la superficie expuesta a ataques.

Use Security Copilot para proteger la superficie expuesta a ataques con etiquetas, identificadores externos y modificaciones de estado para un conjunto de recursos. Este proceso acelera la protección para que pueda organizar el inventario de forma más rápida y eficaz.

Habilitar la integración de Security Copilot

Para configurar la integración de Security Copilot en Defender EASM, complete los pasos descritos en las secciones siguientes.

Requisitos previos

Para habilitar la integración, debe tener estos requisitos previos:

- Acceso a Microsoft Security Copilot

- Permisos para activar nuevas conexiones

Conexión de Security Copilot a Defender EASM

Acceda a Security Copilot y asegúrese de que está autenticado.

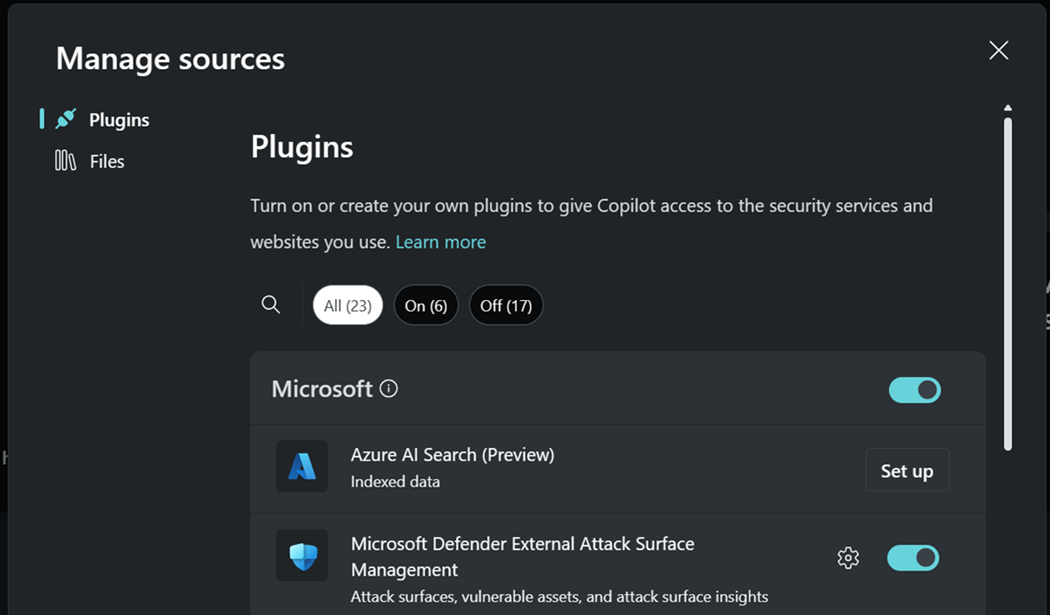

Seleccione el icono de complementos de Security Copilot en la parte superior derecha de la barra de entrada del símbolo del sistema.

En Microsoft, busque Administración de superficie expuesta a ataques externos de Microsoft Defender. Seleccione Activar para conectarse.

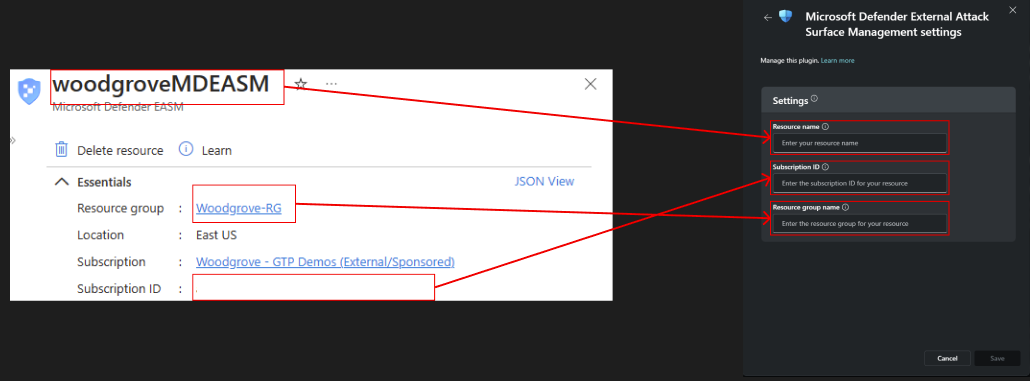

Si desea que Security Copilot extraiga datos del recurso de Defender EASM, seleccione el icono de engranaje para abrir la configuración del complemento. Escriba o seleccione valores mediante los valores de la sección Esenciales del recurso en el panel Información general.

Nota:

Puede usar sus aptitudes de Defender EASM incluso si no ha adquirido Defender EASM. Para obtener más información, vea Referencia de funcionalidades del complemento.

Indicaciones de Defender EASM de muestra

Security Copilot usa principalmente indicaciones de lenguaje natural. Al consultar información de Defender EASM, envía una indicación que guía a Security Copilot hacia la selección del complemento Defender EASM y la invocación de la funcionalidad pertinente.

Para obtener el éxito con las solicitudes de Security Copilot, se recomienda los siguientes enfoques:

Asegúrese de hacer referencia al nombre de la empresa en el primer mensaje. A menos que se especifique lo contrario, todas las solicitudes futuras proporcionan datos sobre la empresa especificada inicialmente.

Sea claro y específico con sus indicaciones. Es posible que obtenga mejores resultados si incluye nombres de recursos específicos o valores de metadatos (por ejemplo, identificadores CVE) en las solicitudes.

También puede ayudar a agregar Defender EASM al mensaje, como en estos ejemplos:

- Según EASM de Defender, ¿cuáles son mis dominios expirados?

- Información sobre la superficie expuesta a ataques de alta prioridad de Defender EASM.

Experimente con diferentes avisos y variaciones para ver lo que funciona mejor para su caso de uso. Los modelos de IA del chat varían, así que repite y mejora los mensajes en función de los resultados que reciba.

Seguridad de Copilot guarda las sesiones de solicitud. Para ver las sesiones anteriores, en Security Copilot, en el menú, seleccione Mis sesiones.

Para ver un tutorial sobre Security Copilot, incluido el anclado y la característica de uso compartido, vaya a Navegar por Security Copilot.

Para más información sobre cómo escribir indicaciones de Security Copilot, vea Sugerencias de indicaciones de Security Copilot.

Referencia de funcionalidades del complemento

| Funcionalidad | Descripción | Entradas | Comportamientos |

|---|---|---|---|

| Obtener resumen de la superficie expuesta a ataques | Devuelve el resumen de la superficie expuesta a ataques para el recurso de Defender EASM del cliente o un nombre de empresa determinado. |

Entradas de ejemplo: • Obtiene la superficie expuesta a ataques para LinkedIn. • Obtener mi superficie expuesta a ataques. • ¿Cuál es la superficie expuesta a ataques para Microsoft? • ¿Qué es mi superficie expuesta a ataques? • ¿Cuáles son los recursos orientados externamente para Azure? • ¿Cuáles son mis recursos orientados externamente? Entradas opcionales: • CompanyName |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Devuelve un resumen de la superficie expuesta a ataques para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve el resumen de la superficie expuesta a ataques para el nombre de la compañía. |

| Obtener información de la superficie expuesta a ataques | Devuelve la información de la superficie expuesta a ataques para el recurso de Defender EASM del cliente o un nombre de empresa específico. |

Entradas de ejemplo: • Obtenga información sobre la superficie expuesta a ataques de alta prioridad para LinkedIn. • Obtenga información sobre la superficie expuesta a ataques de alta prioridad. • Obtenga información sobre la superficie expuesta a ataques de prioridad baja para Microsoft. • Obtenga información sobre la superficie expuesta a ataques de prioridad baja. • ¿Tengo vulnerabilidades de prioridad alta en mi superficie expuesta a ataques externos para Azure? Entradas requeridas: • PriorityLevel (el nivel de prioridad debe ser alto, medio o bajo; si no se proporciona, el valor predeterminado es alto) Entradas opcionales: • CompanyName (el nombre de la compañía) |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Devuelve información sobre la superficie expuesta a ataques para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve la información de la superficie expuesta a ataques para el nombre de la compañía. |

| Obtener recursos afectados por un CVE | Devuelve los recursos afectados por un CVE para el recurso de Defender EASM del cliente o un nombre de empresa específico. |

Entradas de ejemplo: • Obtenga los recursos afectados por CVE-2023-0012 para LinkedIn. • ¿Qué recursos se ven afectados por CVE-2023-0012 para Microsoft? • ¿La superficie expuesta a ataques externos de Azure se ve afectada por CVE-2023-0012? • Obtenga los recursos afectados por CVE-2023-0012 para mi superficie expuesta a ataques. • ¿Cuál de mis recursos se ve afectado por CVE-2023-0012? • ¿Mi superficie expuesta a ataques externos se ve afectada por CVE-2023-0012? Entradas requeridas: • CveId Entradas opcionales: • CompanyName |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Si no se rellenan las configuraciones del complemento, no se cumplan los errores y recuerden a los clientes. • Si se rellena la configuración del complemento, devuelve los recursos afectados por un CVE para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve los recursos afectados por un CVE para el nombre de empresa específico. |

| Obtener recursos afectados por un CVSS | Devuelve los recursos afectados por una puntuación común del sistema de puntuación de vulnerabilidades (CVSS) para el recurso de Defender EASM del cliente o un nombre de empresa específico. |

Entradas de ejemplo: • Obtenga los recursos afectados por puntuaciones de CVSS de alta prioridad en la superficie expuesta a ataques de LinkedIn. • ¿Cuántos recursos tienen una puntuación de CVSS crítica para Microsoft? • ¿Qué recursos tienen puntuaciones de CVSS críticas para Azure? • Obtenga los recursos afectados por puntuaciones de CVSS de alta prioridad en mi superficie expuesta a ataques. • ¿Cuántos de mis recursos tienen puntuaciones de CVSS críticos? • ¿Cuál de mis activos tiene puntuaciones de CVSS críticas? Entradas requeridas: • CvssPriority (la prioridad de CVSS debe ser crítica, alta, media o baja) Entradas opcionales: • CompanyName |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Si no se rellenan las configuraciones del complemento, no se cumplan los errores y recuerden a los clientes. • Si se rellena la configuración del complemento, devuelve los recursos afectados por una puntuación de CVSS para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve los recursos afectados por una puntuación de CVSS para el nombre de empresa específico. |

| Obtener dominios expirados | Devuelve el número de dominios expirados para el recurso de Defender EASM del cliente o un nombre de empresa específico. |

Entradas de ejemplo: • ¿Cuántos dominios han expirado en la superficie expuesta a ataques de LinkedIn’? • ¿Cuántos recursos usan dominios expirados para Microsoft? • ¿Cuántos dominios han expirado en mi superficie expuesta a ataques? • ¿Cuántos de mis recursos usan dominios expirados para Microsoft? Entradas opcionales: • CompanyName |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Devuelve el número de dominios expirados para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve el número de dominios expirados para el nombre de empresa específico. |

| Obtener certificados expirados | Devuelve el número de certificados SSL expirados para el recurso de Defender EASM del cliente o un nombre de empresa específico. |

Entradas de ejemplo: • ¿Cuántos certificados SSL han expirado para LinkedIn? • ¿Cuántos recursos usan certificados SSL expirados para Microsoft? • ¿Cuántos certificados SSL han expirado para mi superficie expuesta a ataques? • ¿Cuáles son mis certificados SSL expirados? Entradas opcionales: • CompanyName |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Devuelve el número de certificados SSL para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve el número de certificados SSL para el nombre de empresa específico. |

| Obtención de certificados SHA1 | Devuelve el número de certificados SSL SHA1 para el recurso de Defender EASM del cliente o un nombre de empresa específico. |

Entradas de ejemplo: • ¿Cuántos certificados SSL SHA1 están presentes para LinkedIn? • ¿Cuántos recursos usan SSL SHA1 para Microsoft? • ¿Cuántos certificados SSL SHA1 están presentes para mi superficie expuesta a ataques? • ¿Cuántos de mis recursos usan SSL SHA1? Entradas opcionales: • CompanyName |

Si el complemento está configurado en un recurso de EASM de Defender activo y no se especifica ninguna otra empresa: • Devuelve el número de certificados SSL SHA1 para el recurso de Defender EASM del cliente. Si se proporciona otro nombre de empresa: • Si no se encuentra una coincidencia exacta para el nombre de la empresa, devuelve una lista de posibles coincidencias. • Si hay una coincidencia exacta, devuelve el número de certificados SSL de SHA1 para el nombre de empresa específico. |

| Traducción de lenguaje natural a la consulta de Defender EASM | Traduce cualquier pregunta de lenguaje natural en una consulta de Defender EASM y devuelve los recursos que coinciden con la consulta. |

Entradas de ejemplo: • ¿Qué recursos usan jQuery, versión 3.1.0? • Obtener los hosts con el puerto 80 abierto en mi superficie expuesta a ataques. • Buscar toda la página, los recursos de host y ASN de mi inventario que tienen dirección IP que sea IP X, IP Y o IP Z. • ¿Cuál de mis recursos tiene un correo electrónico registrado de <name@example.com>? |

Si el complemento está configurado en un recurso de Defender EASM activo: • Devuelve los recursos que coinciden con la consulta traducida. |

Cambiar entre los datos de recursos y de la empresa

Aunque agregamos la integración de recursos para nuestras aptitudes, seguimos admitiendo la extracción de datos de superficies de ataque precompiladas para empresas específicas. Para mejorar la precisión de Security Copilot al determinar cuándo un cliente quiere extraer de su superficie expuesta a ataques o de una superficie expuesta a ataques o de una superficie de ataque precompilada de la empresa, se recomienda usar mi, mi superficie expuesta a ataques, etc. para expresar que quieren usar su recurso. Use su, nombre de empresa específico, etc., para expresar que desea usar una superficie de ataque precompilada. Aunque este enfoque mejora la experiencia en una sola sesión, se recomienda encarecidamente tener dos sesiones independientes para evitar cualquier confusión.

Envío de comentarios

Sus comentarios sobre Security Copilot, en general, y el complemento Defender EASM, en particular, son fundamentales para guiar el desarrollo actual y planeado del producto. La manera óptima de proporcionar estos comentarios es directamente en el producto, usando los botones de comentarios en la parte inferior de cada mensaje completado. Seleccione Parece correcto, Necesita mejorar o Inapropiado. Se recomienda que elija Parece correcto cuando el resultado coincide con las expectativas, Necesita mejorar cuando no lo hace e Inapropiado cuando el resultado es perjudicial de alguna manera.

Siempre que sea posible, y especialmente cuando el resultado sea Necesita mejorar, escriba algunas palabras que expliquen lo que podemos hacer para mejorar el resultado. Esta solicitud también se aplica cuando se espera que Security Copilot invoque al complemento Defender EASM, pero en su lugar se activa otro complemento.

Privacidad y seguridad de los datos en Security Copilot

Al interactuar con Security Copilot para obtener datos de Defender EASM, Copilot incorpora los cambios en esos datos de Defender EASM. Las indicaciones, los datos recuperados y la salida que se muestra en los resultados de las indicaciones se procesan y almacenan en el servicio de Security Copilot.

Para más información sobre la privacidad de los datos en Security Copilot, vea Privacidad y seguridad de datos en Security Copilot.