Conjuntos de reglas y puntos de conexión de Azure DNS Private Resolver

En este artículo, obtendrá información sobre los componentes de la Azure DNS Private Resolver. Se describen los puntos de conexión de entrada, los puntos de conexión de salida y los conjuntos de reglas de reenvío de DNS. Se describen las propiedades y la configuración de estos componentes, y se proporcionan ejemplos de cómo usarlos.

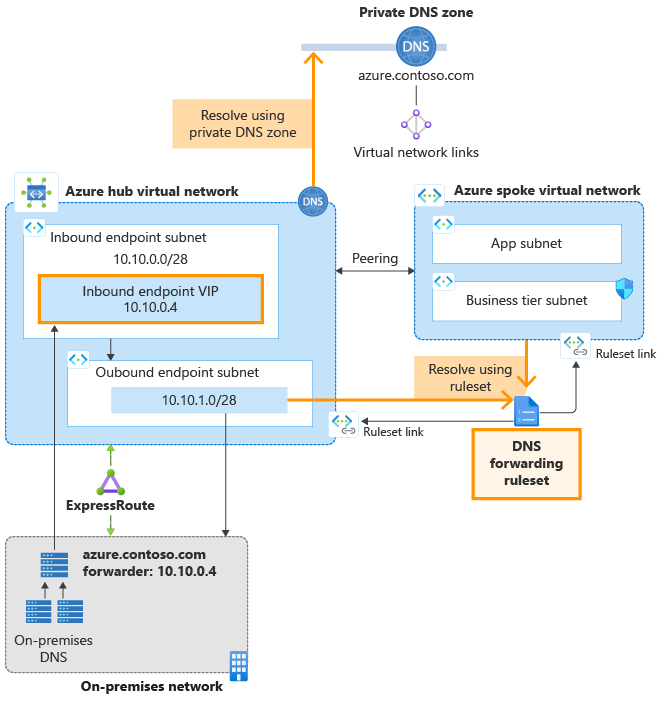

La arquitectura de Azure DNS Private Resolver se resume en la ilustración siguiente. En esta red de ejemplo, se implementa una resolución DNS en una red virtual central que se empareja con una red virtual radial.

Figura 1: Ejemplo de red en estrella tipo hub-and-spoke con resolución DNS

- Los vínculos del conjunto de reglas se aprovisionan en el conjunto de reglas de reenvío de DNS en las redes virtuales radiales y centrales, lo que permite a los recursos de ambas resolver espacios de nombres DNS personalizados mediante reglas de reenvío de DNS.

- También se implementa una zona DNS privada y está vinculada a la red virtual central, lo que permite que los recursos de esta última resuelvan los registros de la zona.

- La red virtual radial resuelve los registros de la zona privada mediante una regla de reenvío DNS que reenvía las consultas de la zona privada a la IP virtual del punto de conexión entrante en la red virtual central.

- En la ilustración también se muestra una red local conectada a ExpressRoute, con servidores DNS configurados para reenviar consultas de la zona privada de Azure a la IP virtual del punto de conexión entrante. Para más información sobre cómo habilitar la resolución DNS híbrida mediante Azure DNS Private Resolver, consulte Resolución de dominios locales y de Azure.

Nota

La conexión de emparejamiento que se muestra en el diagrama no es necesaria para la resolución de nombres. Las redes virtuales vinculadas desde un conjunto de reglas de reenvío de DNS usan el conjunto de reglas al realizar la resolución de nombres, tanto si la red virtual vinculada coincide con la red virtual del conjunto de reglas.

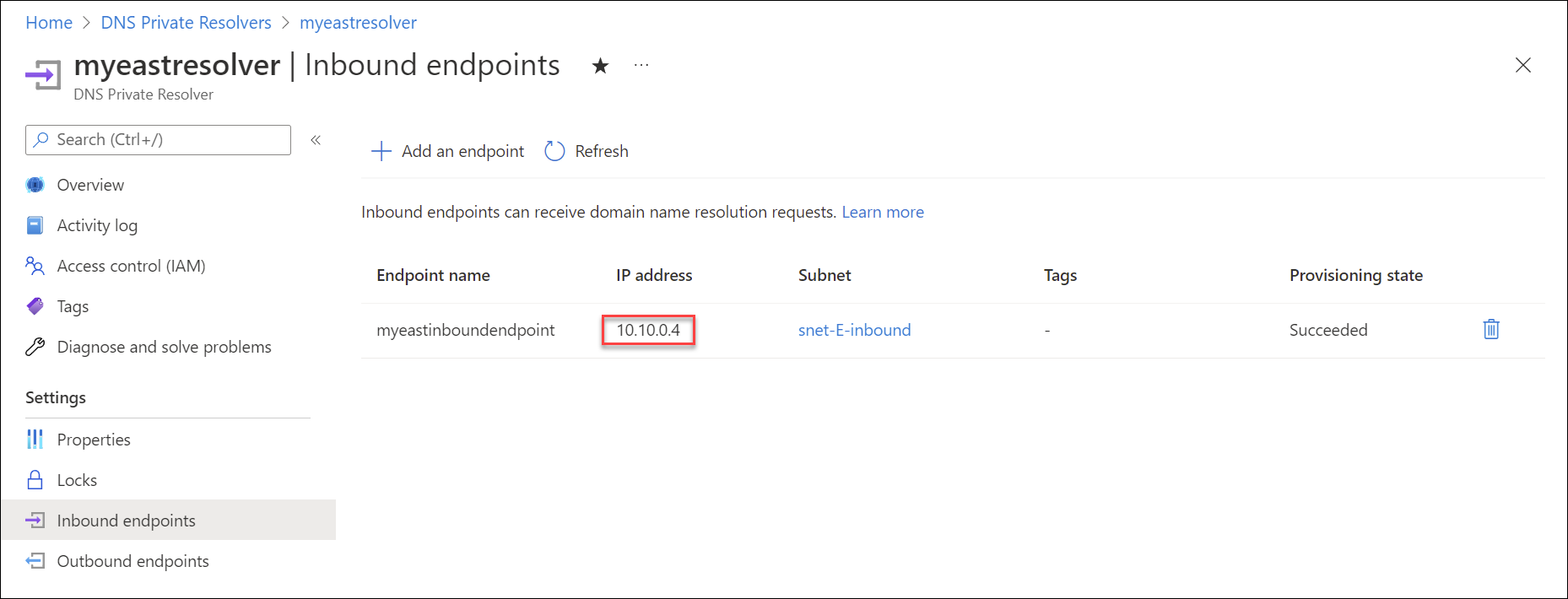

Puntos de conexión de entrada

Como sugiere el nombre, los puntos de conexión de entrada se envían a Azure. Los puntos de conexión de entrada proporcionan una dirección IP para reenviar consultas DNS desde el entorno local y otras ubicaciones fuera de la red virtual. Las consultas de DNS enviadas al punto de conexión de entrada se resuelven mediante Azure DNS. Las zonas de DNS privado vinculadas a la red virtual donde se aprovisiona el punto de conexión de entrada se resuelven mediante el punto de conexión de entrada.

La dirección IP asociada a un punto de conexión de entrada siempre forma parte del espacio de direcciones de la red virtual privada donde se implementa el solucionador privado. Ningún otro recurso puede existir en la misma subred con el punto de conexión de entrada.

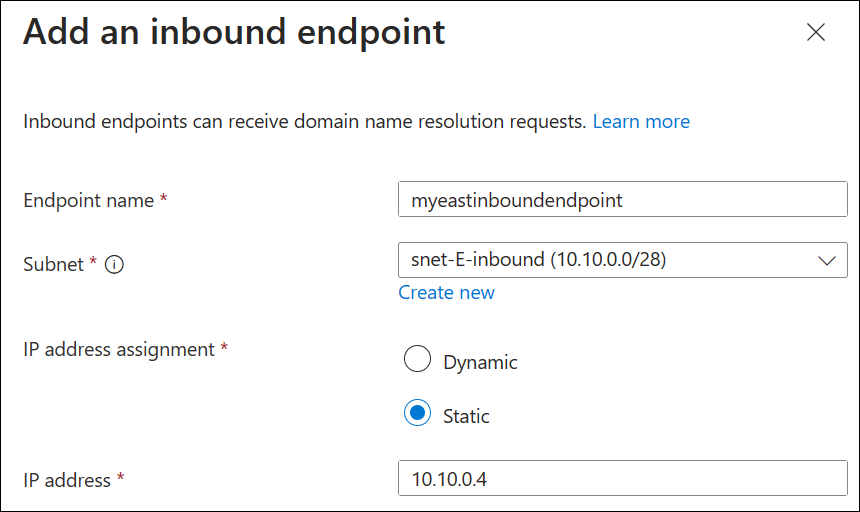

Direcciones IP de punto de conexión estáticos y dinámicos

La dirección IP asignada a un punto de conexión de entrada puede ser estática o dinámica. Si selecciona estática, no puede elegir una dirección IP reservada en la subred. Si elige una dirección IP dinámica, se asigna la quinta dirección IP disponible en la subred. Por ejemplo, 10.10.0.4 es la quinta dirección IP de la subred 10.10.0.0/28 (.0, .1, .2, .3, .4). Si se vuelve a aprovisionar el punto de conexión de entrada, esta dirección IP podría cambiar, pero normalmente la 5ª dirección IP de la subred se usa de nuevo. La dirección IP dinámica no cambia a menos que se vuelva a aprovisionar el punto de conexión de entrada. El siguiente ejemplo especifica una dirección IP estática:

En el siguiente ejemplo se muestra el aprovisionamiento de un punto de conexión entrante con una dirección IP virtual (VIP) de 10.10.0.4 dentro de la subred snet-E-inbound dentro de una red virtual con espacio de direcciones de 10.10.0.0/16.

Puntos de conexión de salida

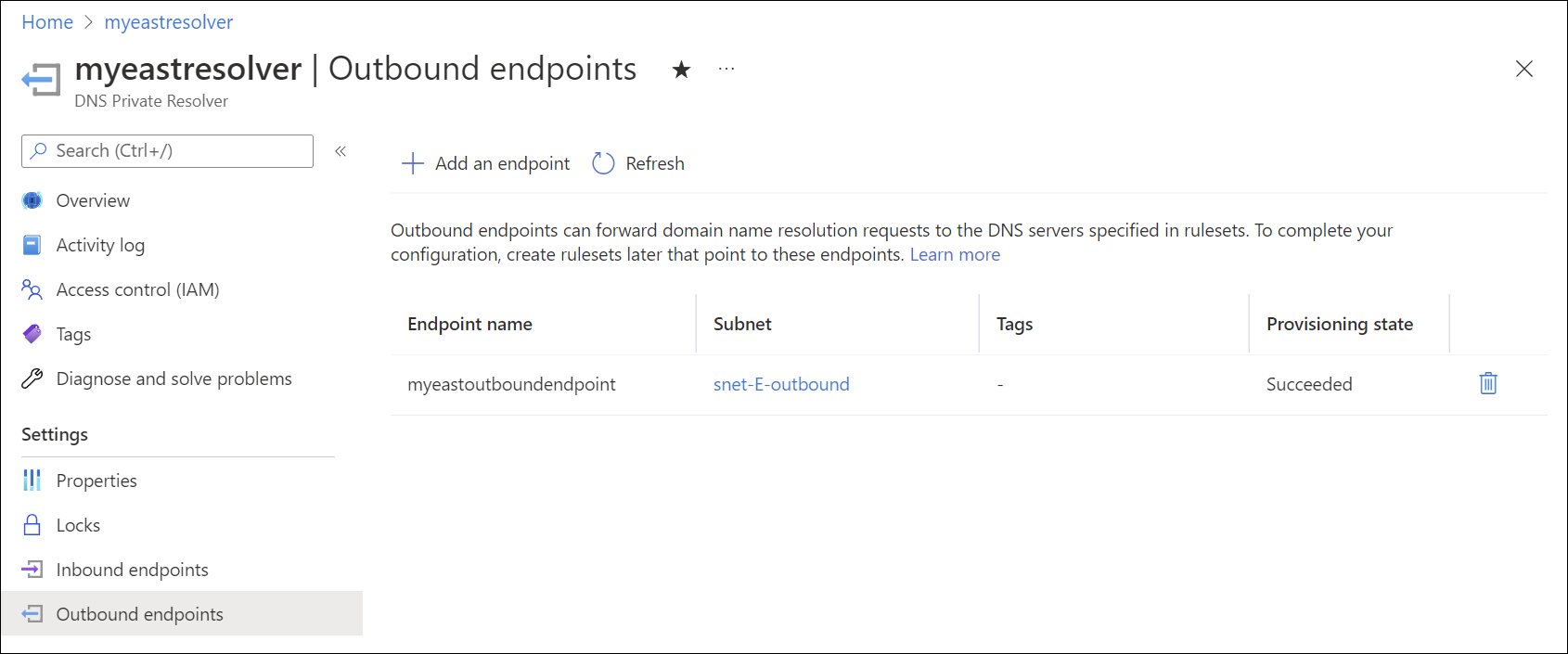

Los puntos de conexión de salida parten de Azure y se pueden vincular a conjuntos de reglas de reenvío de DNS.

Los puntos de conexión de salida también forman parte del espacio de direcciones de la red virtual privada donde se implementa el solucionador privado. Los puntos de conexión de salida están asociados a una subred, pero no se aprovisionas con una dirección IP como los puntos de conexión de entrada. Ningún otro recurso puede existir en la misma subred con el punto de conexión de salida. En la captura de pantalla siguiente se muestra un punto de conexión de salida dentro de la subred snet-E-outbound.

Conjuntos de reglas de reenvío de DNS

Un conjunto de reglas de reenvío de DNS le permiten especificar uno o varios servidores DNS personalizados para responder a las consultas de espacios de nombres DNS específicos. Las reglas individuales de un conjunto de reglas determinan cómo se resuelven estos nombres DNS. Los conjuntos de reglas también se pueden vincular a una o varias redes virtuales, lo que permite que los recursos de las redes virtuales usen las reglas de reenvío configuradas.

Los conjuntos de reglas tienen las siguientes asociaciones:

- Un único conjunto de reglas se puede asociar a hasta 2 puntos de conexión de salida que pertenecen a la misma instancia de DNS Private Resolver. No se puede asociar a 2 puntos de conexión de salida en dos instancias de DNS Private Resolver diferentes.

- Un conjunto de reglas puede tener hasta 1000 reglas de reenvío DNS.

- Un conjunto de reglas se puede vincular hasta a 500 redes virtuales de la misma región.

Un conjunto de reglas no se puede vincular a una red virtual en otra región. Para más información sobre el conjunto de reglas y otros límites de resolución privados, consulte ¿Cuáles son los límites de uso de Azure DNS?

Vínculos del conjunto de reglas

Al vincular un conjunto de reglas a una red virtual, los recursos de esa red virtual usan las reglas de reenvío DNS habilitadas en el conjunto de reglas. No es necesario que las redes virtuales vinculadas se emparejen con la red virtual en la que existe el punto de conexión de salida, pero estas redes se pueden configurar como elementos del mismo nivel. Esta configuración es común en una topología en estrella tipo hub-and-spoke. En este escenario tipo hub-and-spoke, no es necesario vincular la red virtual radial a la zona DNS privada para resolver los registros de recursos de la zona. En este caso, la regla del conjunto de reglas de reenvío de la zona privada envía consultas al punto de conexión de entrada de la red virtual central. Por ejemplo: azure.contoso.com a 10.10.0.4.

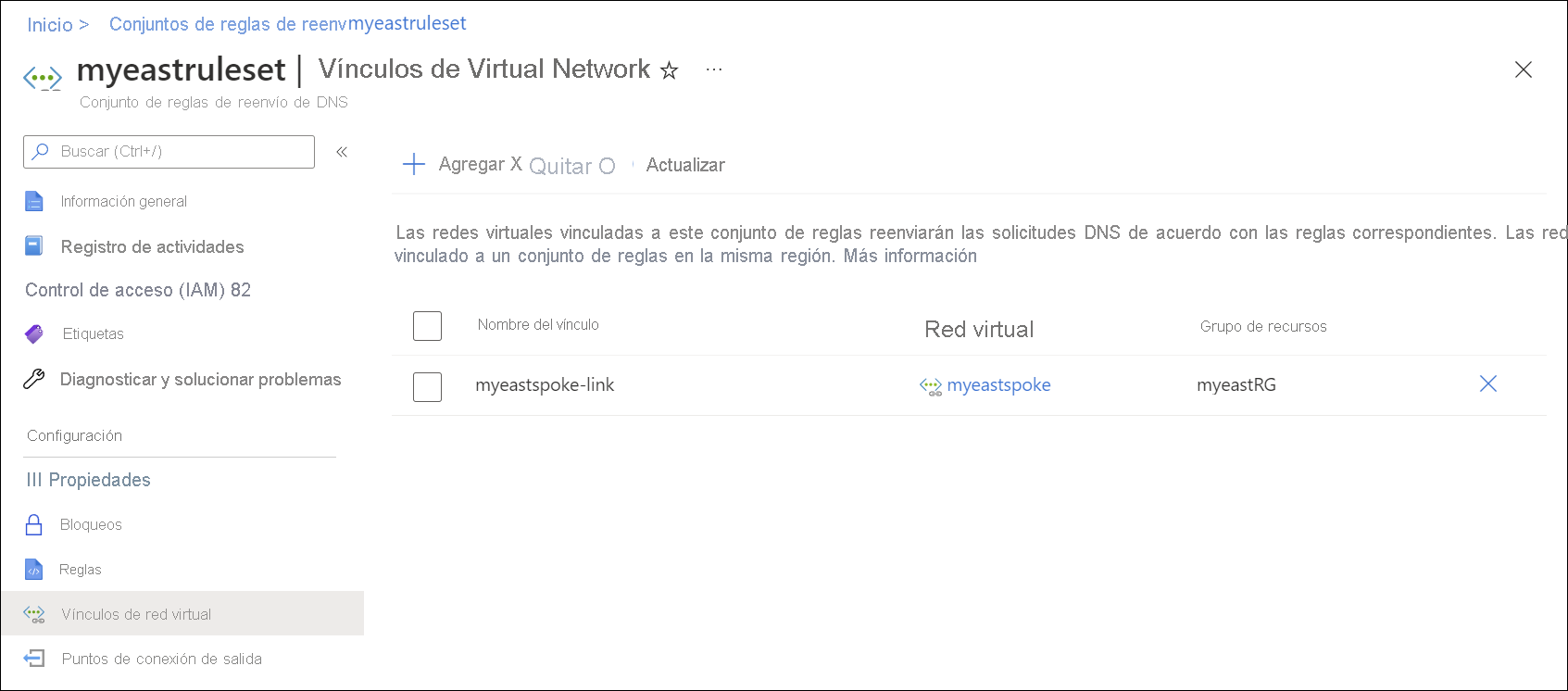

En la captura de pantalla siguiente se muestra un conjunto de reglas de reenvío DNS vinculado a la red virtual de radio: myeastspoke.

Los vínculos de red virtual para los conjuntos de reglas de reenvío DNS permiten que los recursos de otras redes virtuales usen reglas de reenvío al resolver nombres DNS. La red virtual con el solucionador privado también debe estar vinculada desde cualquier zona DNS privada para la que haya reglas de conjunto de reglas.

Por ejemplo, los recursos de la red virtual myeastspoke pueden resolver registros en la zona DNS privada azure.contoso.com si:

- El conjunto de reglas aprovisionado en

myeastvnetestá vinculado amyeastspoke - Se configura y habilita una regla de conjunto de reglas en el conjunto de reglas vinculado para resolver

azure.contoso.commediante el punto de conexión de entrada enmyeastvnet

Nota:

También puede vincular un conjunto de reglas a una red virtual en otra suscripción de Azure. Sin embargo, el grupo de recursos especificado debe estar en la misma región que la resolución privada.

Reglas

Las reglas de reenvío DNS (reglas de conjunto de reglas) tienen las siguientes propiedades:

| Propiedad | Descripción |

|---|---|

| Nombre de la regla | El nombre de la regla. El nombre debe empezar por una letra, y debe contener solo letras, números, caracteres de subrayado y guiones. |

| Nombre de dominio | Espacio de nombres DNS terminado por punto en el que se aplica la regla. El espacio de nombres debe tener cero etiquetas (para caracteres comodín) o entre 1 y 34 etiquetas. Por ejemplo, contoso.com. tiene dos etiquetas.1 |

| IP de destino: puerto | El destino de reenvío. Una o varias direcciones IP y puertos de servidores DNS que se usan para resolver consultas de DNS en el espacio de nombres especificado. |

| Estado de la regla | Estado de la regla: puede ser habilitado o deshabilitado. Si una regla está deshabilitada, se omite. |

1Se admiten nombres de dominio de una sola etiqueta.

Si coinciden varias reglas, se usa la coincidencia de prefijo más larga.

Por ejemplo, si tiene las reglas siguientes:

| Nombre de la regla | Nombre de dominio | IP de destino: puerto | Estado de la regla |

|---|---|---|---|

| Contoso | contoso.com. | 10.100.0.2:53 | habilitado |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | habilitado |

| Wildcard (Carácter comodín) | . | 10.100.0.2:53 | habilitado |

Una consulta para secure.store.azure.contoso.com coincide con la regla de AzurePrivate para azure.contoso.com y también la regla de Contoso para contoso.com, pero la regla de AzurePrivate tiene prioridad porque el prefijo azure.contoso es mayor que contoso.

Importante

Si una regla está presente en un conjunto de reglas que tiene como destino un punto de conexión de entrada de resolución privado, no vincule el conjunto de reglas a la red virtual donde se aprovisiona el punto de conexión de entrada. Esta configuración puede provocar bucles de resolución de DNS. Por ejemplo, en el escenario anterior, no se debe agregar ningún vínculo de conjunto de reglas a myeastvnet porque el punto de conexión de entrada de 10.10.0.4 está aprovisionado en myeastvnet y existe una regla que resuelve azure.contoso.com mediante el punto de conexión de entrada.

Las reglas que se muestran en este artículo son ejemplos de reglas que puede usar para escenarios específicos. Los ejemplos usados no son necesarios. Tenga cuidado de probar las reglas de reenvío.

Si incluye una regla de caracteres comodín en el conjunto de reglas, asegúrese de que el servicio DNS de destino pueda resolver nombres DNS públicos. Algunos servicios de Azure tienen dependencias en la resolución de nombres públicos.

Procesamiento de reglas

- Si se escriben varios servidores DNS como destino de una regla, se usa la primera dirección IP especificada a menos que no responda. Para determinar si una dirección IP de destino responde o no, se usa un algoritmo de retroceso exponencial.

- Algunos dominios se omiten al usar una regla de caracteres comodín para la resolución DNS, ya que están reservados para los servicios de Azure. Consulte Configuración de zona DNS de servicios de Azure para obtener una lista de dominios reservados. Los nombres DNS de dos etiquetas que aparecen en este artículo (por ejemplo: windows.net, azure.com, azure.net, windowsazure.us) están reservados para los servicios Azure.

Importante

- No puede escribir la dirección IP de Azure DNS 168.63.129.16 como la dirección IP de destino de una regla. Al intentar agregar esta dirección IP, se genera el error: Excepción al realizar la solicitud de agregación de la regla.

- No use la dirección IP del punto de conexión de entrada del solucionador privado como destino de reenvío para las zonas que no están vinculadas a la red virtual donde se aprovisiona la resolución privada.

Opciones de diseño

La implementación de conjuntos de reglas de reenvío y puntos de conexión de entrada en una arquitectura de concentrador y radio depende idealmente del diseño de la red. En las secciones siguientes se describen brevemente dos opciones de configuración. Para una explicación más detallada con ejemplos de configuración, consulte Arquitectura de resolución privada.

Vínculos de conjunto de reglas de reenvío

La vinculación de un conjunto de reglas de reenvío a una red virtual permite funcionalidades de reenvío DNS en esa red virtual. Por ejemplo, si un conjunto de reglas contiene una regla para reenviar consultas al punto de conexión entrante de un solucionador privado, este tipo de regla se puede usar para habilitar la resolución de zonas privadas vinculadas a la red virtual del punto de conexión de entrada. Esta configuración se puede usar donde una red virtual de concentrador esté vinculada a una zona privada y desee permitir que la zona privada se resuelva en redes virtuales de radio que no estén vinculadas a la zona privada. En este escenario, la resolución DNS de la zona privada se lleva a cabo mediante el punto de conexión entrante en la red virtual del concentrador.

El escenario de diseño de vínculos de conjunto de reglas es más adecuado para una arquitectura DNS distribuida en la que el tráfico de red se distribuye a través de la red de Azure y podría ser único en algunas ubicaciones. Con este diseño, puede controlar la resolución DNS en todas las redes virtuales vinculadas al conjunto de reglas modificando un único conjunto de reglas.

Nota

Si usa la opción de vínculo de conjunto de reglas y hay una regla de reenvío con el punto de conexión de entrada como destino, no vincule el conjunto de reglas de reenvío a la red virtual del concentrador. Vincular este tipo de conjunto de reglas a la misma red virtual donde se aprovisiona el punto de conexión de entrada puede dar lugar a un bucle de resolución DNS.

Puntos de conexión de entrada como DNS personalizado

Los puntos de conexión de entrada pueden procesar consultas DNS entrantes y se pueden configurar como DNS personalizados para una red virtual. Esta configuración puede reemplazar las instancias en las que se usa un servidor DNS propio como DNS personalizado en una red virtual.

El escenario de diseño de DNS personalizado es más adecuado para una arquitectura de DNS centralizada en la que la resolución DNS y el flujo de tráfico son principalmente para una red virtual de concentrador y se controla desde una ubicación central.

Para resolver una zona DNS privada desde una red virtual de radio mediante este método, la red virtual donde existe el punto de conexión de entrada debe estar vinculada a la zona privada. La red virtual del concentrador puede estar vinculada (opcionalmente) a un conjunto de reglas de reenvío. Si un conjunto de reglas está vinculado al concentrador, el conjunto de reglas procesa todo el tráfico DNS enviado al punto de conexión de entrada.

Pasos siguientes

- Revise los componentes, las ventajas y los requisitos de Azure DNS Private Resolver.

- Aprenda a crear una instancia de Azure DNS Private Resolver mediante Azure PowerShell o Azure Portal.

- Obtenga información sobre la Resolución de Azure y dominios locales mediante Azure DNS Private Resolver.

- Obtenga información sobre Configuración de la conmutación por error de DNS mediante solucionadores privados.

- Aprenda a configurar DNS híbrido mediante solucionadores privados.

- Obtenga información sobre las demás funcionalidades de red clave de Azure.

- Módulo de aprendizaje: Introducción a Azure DNS