Notas de la versión de Team Foundation Server 2018 Update 3

Developer Community | Requisitos del sistema y compatibilidad | Términos de licencia | Blog de TFS DevOps | Valores hash de SHA-1 | Notas de la versión de Visual Studio 2019 más recientes

Nota:

Si accede a esta página desde una versión de idioma distinta del inglés y quiere ver el contenido más actualizado, visite la página Notas de la versión en inglés. Para cambiar el idioma de esta página, haga clic en el icono de globo del pie de página y seleccione el idioma que desee.

En este artículo encontrará información sobre la versión más reciente de Team Foundation Server 2018. Haga clic en el botón para realizar la descarga.

Para obtener más información sobre Team Foundation Server 2018, vea la página Compatibilidad y requisitos de Team Foundation Server. Visite la página visualstudio.com/downloads para descargar otros productos de TFS 2018.

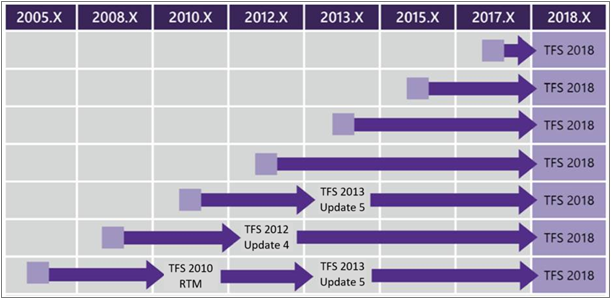

La actualización directa a Team Foundation Server 2018 Update 3 se admite a partir de TFS 2012 y versiones posteriores. Si la implementación de TFS está en TFS 2010 o anterior, debe seguir algunos pasos provisionales para actualizar a TFS 2018 Update 3. Vea el siguiente gráfico y la página de instalación de TFS para obtener más información.

Importante

No es necesario actualizar a la versión RTM de TFS 2018 para actualizar a TFS 2018 Update 3.

Fecha de lanzamiento: 14 de noviembre de 2023

Fecha de lanzamiento: 14 de noviembre de 2023

Team Foundation Server 2018 Update 3.2 Patch 19

Hemos publicado una revisión para Team Foundation Server 2018 Update 3.2 que incluye correcciones para lo siguiente.

- Se ha ampliado la lista de caracteres permitidos de las tareas de PowerShell para habilitar la validación de parámetros de argumentos de tareas de shell.

Nota:

Para implementar correcciones para esta revisión, tendrá que seguir varios pasos para actualizar manualmente las tareas.

Instalación de revisiones

Importante

Publicamos actualizaciones del agente de Azure Pipelines con la revisión 18 publicada el 12 de septiembre de 2023. Si no instaló las actualizaciones del agente como se describe en las notas de la versión de Patch 18, se recomienda instalar estas actualizaciones antes de instalar patch 19. La nueva versión del agente después de instalar la revisión 18 será la 3.225.0.

Configuración de TFX

- Siga los pasos descritos en la documentación cargar tareas en la colección de proyectos para instalar e iniciar sesión con tfx-cli.

Actualización de tareas mediante TFX

| Archivo | Hash SHA-256 |

|---|---|

| Tasks20231103.zip | 389BA66EEBC32622FB83402E21373CE20AE040F70461B9F9AF9EFCED5034D2E5 |

- Descargue y extraiga Tasks20231103.zip.

- Cambie el directorio a los archivos extraídos.

- Ejecute los siguientes comandos para cargar las tareas:

tfx build tasks upload --task-zip-path AzureFileCopyV1.1.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV2.2.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV3.3.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV4.4.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV5.5.230.0.zip

tfx build tasks upload --task-zip-path BashV3.3.226.2.zip

tfx build tasks upload --task-zip-path BatchScriptV1.1.226.0.zip

tfx build tasks upload --task-zip-path PowerShellV2.2.230.0.zip

tfx build tasks upload --task-zip-path SSHV0.0.226.1.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV1.1.230.0.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV2.2.230.0.zip

Requisitos de canalización

Para utilizar el nuevo comportamiento, se debe establecer una variable AZP_75787_ENABLE_NEW_LOGIC = true en las canalizaciones que utilizan las tareas afectadas.

En clásico:

Defina la variable en la pestaña variable de la canalización.

Ejemplo de YAML:

variables:

- name: AZP_75787_ENABLE_NEW_LOGIC

value: true

Fecha de lanzamiento: 12 de septiembre de 2023

Fecha de lanzamiento: 12 de septiembre de 2023

Team Foundation Server 2018 Actualización 3.2 Revisión 18

Hemos publicado una revisión para Team Foundation Server 2018.3.2 que corrige lo siguiente.

- CVE-2023-33136: Vulnerabilidad de ejecución remota de código de Azure DevOps Server.

Importante

Implemente la revisión en un entorno de prueba y asegúrese de que las canalizaciones del entorno funcionan según lo previsto antes de aplicar la corrección a producción.

Nota:

Para implementar correcciones para esta revisión, tendrá que seguir varios pasos para actualizar manualmente el agente y las tareas.

Actualización del agente de Azure Pipelines

- Descargue el agente desde: https://github.com/microsoft/azure-pipelines-agent/releases/tag/v3.225.0 - Agent_20230825.zip

- Siga los pasos descritos en la documentación de agentes de Windows autohospedados para implementar el agente.

Nota:

AZP_AGENT_DOWNGRADE_DISABLED debe establecerse en “true” para evitar que el agente sea degradado. En Windows, se puede utilizar el siguiente comando en un símbolo del sistema administrativo, seguido de un reinicio. setx AZP_AGENT_DOWNGRADE_DISABLED true /M

Configuración de TFX

- Siga los pasos descritos en la documentación cargar tareas en la colección de proyectos para instalar e iniciar sesión con tfx-cli.

Actualización de tareas mediante TFX

- Descargar y extraer Tasks_20230825.zip.

- Cambie el directorio a los archivos extraídos.

- Ejecute los siguientes comandos para cargar las tareas:

tfx build tasks upload --task-zip-path AzureFileCopyV2.2.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV3.3.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV4.4.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV5.5.226.2.zip

tfx build tasks upload --task-zip-path BashV3.3.226.2.zip

tfx build tasks upload --task-zip-path BatchScriptV1.1.226.0.zip

tfx build tasks upload --task-zip-path PowerShellV2.2.226.1.zip

tfx build tasks upload --task-zip-path SSHV0.0.226.1.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV1.1.226.2.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV2.2.226.2.zip

Requisitos de canalización

Para utilizar el nuevo comportamiento, se debe establecer una variable AZP_75787_ENABLE_NEW_LOGIC = true en las canalizaciones que utilizan las tareas afectadas.

En clásico:

Defina la variable en la pestaña variable de la canalización.

Ejemplo de YAML:

variables:

- name: AZP_75787_ENABLE_NEW_LOGIC

value: true

Fecha de lanzamiento: 17 de mayo de 2022

Fecha de lanzamiento: 17 de mayo de 2022

Team Foundation Server 2018, actualización 3.2, revisión 17

Hemos publicado una revisión para Team Foundation Server 2018.3.2 que corrige lo siguiente.

- Revoque todos los tokens de acceso personal después de deshabilitar la cuenta de Active Directory de un usuario.

Fecha de lanzamiento: 17 de mayo de 2022

Fecha de lanzamiento: 17 de mayo de 2022

Team Foundation Server 2018, actualización 3.2, revisión 17

Hemos publicado una revisión para Team Foundation Server 2018.3.2 que corrige lo siguiente.

- Revoque todos los tokens de acceso personal después de deshabilitar la cuenta de Active Directory de un usuario.

Fecha de lanzamiento: 26 de enero de 2022

Fecha de lanzamiento: 26 de enero de 2022

Team Foundation Server 2018 Update 3.2 Patch 16

Hemos publicado una revisión para Team Foundation Server 2018.3.2 que corrige lo siguiente.

- La dirección de correo electrónico preferida no se actualizaba en el perfil de usuario. Como resultado, los correos electrónicos se enviaron a la dirección de correo electrónico anterior.

- Se ha solucionado la vulnerabilidad de Elasticsearch mediante la eliminación de la clase jndilookup de los archivos binarios de log4j.

Pasos de instalación

- Actualice el servidor con la revisión 16.

- Compruebe el valor del Registro en

HKLM:\Software\Elasticsearch\Version. Si el valor del Registro no está ahí, agregue un valor de cadena y establezca la versión en 5.4.1 (Nombre = Version, Valor = 5.4.1). - Ejecute el comando de actualización

PS C:\Program Files\{TFS Version Folder}\Search\zip> .\Configure-TFSSearch.ps1 -Operation update, tal como se proporciona en el archivo Léame. Puede devolver una advertencia como la siguiente: No se puede conectar al servidor remoto. No cierre la ventana, ya que la actualización realiza reintentos hasta que se completa.

Nota:

Si Azure DevOps Server y Elasticsearch están instalados en diferentes máquinas, siga los pasos que se describen a continuación.

- Actualice el servidor con la revisión 16.

- Compruebe el valor del Registro en

HKLM:\Software\Elasticsearch\Version. Si el valor del Registro no está ahí, agregue un valor de cadena y establezca la versión en 5.4.1 (Nombre = Version, Valor = 5.4.1). - Copie el contenido de la carpeta denominada zip, que se encuentra en

C:\Program Files\{TFS Version Folder}\Search\zip, en la carpeta de archivos remotos de Elasticsearch. - Ejecute

Configure-TFSSearch.ps1 -Operation updateen la máquina del servidor de Elasticsearch.

SHA-256 Hash: 37FB374CD05FC6C5A0552E0CD5296D5555755D58068BF6F4CF1F3DBE393853F1

Fecha de lanzamiento: 13 de abril de 2021

Fecha de lanzamiento: 13 de abril de 2021

Team Foundation Server 2018 Update 3.2 Patch 15

Hemos publicado una revisión para Team Foundation Server 2018.3.2 que corrige lo siguiente.

- CVE-2021-27067: Divulgación de información

Para implementar correcciones para esta revisión, tendrá que instalar la tarea AzureResourceGroupDeployment.

Instalación de la tarea AzureResourceGroupDeployment

Nota:

Todos los pasos mencionados a continuación deben realizarse en una máquina Windows.

Instalar

Extraiga el paquete AzureResourceGroupDeployment.zip en una nueva carpeta del equipo. Por ejemplo: D:\tasks\AzureResourceGroupDeployment.

Descargue e instale Node.js 14.15.1 y npm (incluidos con la descarga de Node.js) según su máquina.

Abra un símbolo del sistema en modo de administrador y ejecute el siguiente comando para instalar tfx-cli.

npm install -g tfx-cli

Cree un token de acceso personal con privilegios de acceso completo y cópielo. Este token de acceso personal se usará al ejecutar el comando tfx login.

En el símbolo del sistema, ejecute el siguiente comando. Cuando se le solicite, escriba la dirección URL del servicio y el token de acceso personal.

~$ tfx login

Copyright Microsoft Corporation

> Service URL: {url}

> Personal access token: xxxxxxxxxxxx

Logged in successfully

- Ejecute el siguiente comando para cargar la tarea en el servidor. Use la ruta de acceso del archivo .zip extraído en el paso 1.

~$ tfx build tasks upload --task-path *<Path of the extracted package>*

Fecha de lanzamiento: 8 de diciembre de 2020

Fecha de lanzamiento: 8 de diciembre de 2020

Team Foundation Server 2018 Update 3.2 Patch 14

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige la siguiente vulnerabilidad.

- CVE-2020-17145: Vulnerabilidad de suplantación de identidad de Azure DevOps Server y Team Foundation Services

Consulte la entrada de blog para obtener más información.

Fecha de lanzamiento: 13 de octubre de 2020

Fecha de lanzamiento: 13 de octubre de 2020

Team Foundation Server 2018, actualización 3.2, revisión 13

Hemos publicado una revisión de seguridad para la actualización 3.2 de TFS 2018 para quitar SHA1 de la implementación de servidor de 2018. Consulte la entrada de blog para obtener más información.

Fecha de lanzamiento: 10 de septiembre de 2019

Fecha de lanzamiento: 10 de septiembre de 2019

Team Foundation Server 2018 Update 3.2 Patch 7

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige los siguientes errores. Consulte la entrada de blog para obtener más información.

- CVE-2019-1305: Vulnerabilidad de scripting entre sitios (XSS) en Repos

- CVE-2019-1306: Vulnerabilidad de ejecución remota de código en Wiki

Fecha de lanzamiento: 13 de agosto de 2019

Fecha de lanzamiento: 13 de agosto de 2019

Team Foundation Server 2018 Update 3.2 Patch 6

Hemos publicado una revisión para TFS 2018 Update 3.2 que corrige el error siguiente. Consulte la entrada de blog para obtener más información.

- La sincronización del almacén para seguimiento de elementos de trabajo se detiene con el error: “TF221122: Error al ejecutar el trabajo de sincronización del almacén para seguimiento de elementos de trabajo para la colección de proyectos del equipo o el servidor Team Foundation ATE. ---> System.Data.SqlClient.SqlException: No se puede crear el registro de compensación. Faltan datos históricos”.

Fecha de lanzamiento: 9 de julio de 2019

Fecha de lanzamiento: 9 de julio de 2019

Team Foundation Server 2018 Update 3.2 Patch 5

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige los siguientes errores. Consulte la entrada de blog para obtener más información.

- CVE-2019-1072: Vulnerabilidad de ejecución remota en el seguimiento de elemento de trabajo

- CVE-2019-1076: Vulnerabilidad de scripting entre sitios (XSS) en solicitudes de extracción

Fecha de lanzamiento: 14 de mayo de 2019

Fecha de lanzamiento: 14 de mayo de 2019

Team Foundation Server 2018 Update 3.2 Patch 4

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige los siguientes errores. Consulte la entrada de blog para obtener más información.

- CVE-2019-0872: Vulnerabilidad de scripting entre sitios (XSS) en Test Plans

- CVE-2019-0971: Vulnerabilidad de divulgación de información en la API de Repos

- CVE-2019-0979: Vulnerabilidad de scripting entre sitios (XSS) en el centro de usuarios

Fecha de lanzamiento: 9 de abril de 2019

Fecha de lanzamiento: 9 de abril de 2019

Team Foundation Server 2018 Update 3.2 Patch 3

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige los siguientes errores. Consulte la entrada de blog para obtener más información.

- CVE-2019-0866: Vulnerabilidad de ejecución remota de código en Pipelines

- CVE-2019-0867: Vulnerabilidad de scripting entre sitios (XSS) en Pipelines

- CVE-2019-0868: Vulnerabilidad de scripting entre sitios (XSS) en Pipelines

- CVE-2019-0870: Vulnerabilidad de scripting entre sitios (XSS) en Pipelines

- CVE-2019-0871: Vulnerabilidad de scripting entre sitios (XSS) en Pipelines

Fecha de lanzamiento: 12 de marzo de 2019

Fecha de lanzamiento: 12 de marzo de 2019

Team Foundation Server 2018 Update 3.2 Patch 2

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige el error siguiente. Consulte la entrada de blog para obtener más información.

- CVE-2019-0777: Vulnerabilidad de scripting entre sitios (XSS) en Pipelines

Fecha de lanzamiento: 12 de febrero de 2019

Fecha de lanzamiento: 12 de febrero de 2019

Team Foundation Server 2018 Update 3.2 Patch 1

Hemos publicado una revisión de seguridad para TFS 2018 Update 3.2 que corrige los siguientes errores. Consulte la entrada de blog para obtener más información.

- CVE-2019-0742: Vulnerabilidad de scripting entre sitios (XSS) en elementos de trabajo

- CVE-2019-0743: Vulnerabilidad de scripting entre sitios (XSS) en solicitudes de incorporación de cambios

Fecha de lanzamiento: 5 de febrero de 2019

Fecha de lanzamiento: 5 de febrero de 2019

Team Foundation Server 2018 Update 3.2

Team Foundation Server 2018 Update 3.2 se ha actualizado con una nueva compilación para corregir un problema que provocaba que los clientes pudiesen ver errores al realizar varias operaciones del control de versiones de Team Foundation (TFVC) como las siguientes: realizar un seguimiento de los conjuntos de cambios, comprobar el historial o cualquier operación relacionada con ramas. Para obtener más información, consulte la entrada de blog.

Fecha de lanzamiento: 14 de enero de 2019

Fecha de lanzamiento: 14 de enero de 2019

Team Foundation Server 2018 Update 3.2

Nota:

Actualmente, TFS Database Import Service no es compatible con TFS 2018 Update 3.2. Estamos trabajando para que sean compatibles, pero podemos tardar hasta dos semanas. Puede ver la lista de versiones actualmente admitidas para la importación en esta página.

En esta versión se incluyen las correcciones de los siguientes errores. Consulte la entrada de blog para obtener más información.

- CVE-2019-0646: Vulnerabilidad de scripting entre sitios (XSS).

- CVE-2019-0647: Los grupos de tareas pueden mostrar incorrectamente variables marcadas como secretas.

- “TFS. WebApi.Exception: El cambio de dirección URL del punto de conexión de servicio requiere que se proporcionen todos los parámetros confidenciales. Vuelva a intentar la operación proporcionando el valor del parámetro: Password. Error al intentar actualizar un punto de conexión de servicio de SonarQube.

- Algunas extensiones pueden causar que el centro Usuario esté vacío.

- El tamaño de la base de datos continúa creciendo tras eliminar varias compilaciones.

También se incluyen mejoras de rendimiento para el Control de versiones de Team Foundation.

Fecha de lanzamiento: 5 de noviembre de 2018

Fecha de lanzamiento: 5 de noviembre de 2018

Team Foundation Server 2018 Update 3.1

Esta versión incluye una corrección para una vulnerabilidad relativa a los scripts de sitios (XSS). Se recomienda actualizar a TFS 2018 Update 3.1. Si ya tiene TFS 2018 Update 3 instalado, esta revisión incluye una corrección de seguridad.

Fecha de lanzamiento: 12 de septiembre de 2018

Fecha de lanzamiento: 12 de septiembre de 2018

Resumen de las novedades de TFS 2018 Update 3

Team Foundation Server 2018 Update 3 incluye correcciones de errores para Team Foundation Server 2018. Incluye correcciones en las áreas siguientes:

Detalles de los errores corregidos en TFS 2018 Update 3

Código

- Al realizar una revisión de código, aparece el error "Hay un problema en el servidor" en Visual Studio.

- Los repositorios de TFVC de gran tamaño dedican mucho tiempo a la indexación de búsqueda. Los usuarios ahora pueden excluir carpetas de la indexación para acelerarla.

- Code Search puede ser lento en colecciones con un gran número de archivos.

- Cuando se produce un error en trabajos de Code Search, se eliminan datos de rendimiento del trabajo, lo que hace que los trabajos siguientes reinicien la indexación.

- Code Search considera el carácter de subrayado como un carácter especial, cuando no debería.

- Desde TFS 2018 Update 2 se ha publicado una revisión de seguridad para los clientes de Git. Para proteger a los clientes de Git sin la revisión aplicada, se ha realizado un cambio en TFS 2018 Update 3 para rechazar las inserciones que aprovechan la vulnerabilidad. Para obtener más información, vea Remediating the May 2018 Git Security Vulnerability (Corrección de la vulnerabilidad de seguridad de Git de mayo de 2018).

Trabajo

- Falta el icono + en la página de trabajo pendiente.

- Las propiedades Nombre y Nombre para mostrar no se establecen en todas las API de los elementos de trabajo heredados.

- La API de REST de los datos adjuntos no admite un parámetro FileID para establecer la dirección URL de los datos adjuntos.

- Los recursos de elementos de trabajo y los recursos de datos adjuntos a veces devolvían direcciones URL con ámbito de proyecto, cosa que interrumpía la compatibilidad con versiones anteriores.

Compilación y lanzamiento de versiones

- Las compilaciones no se eliminan según la directiva de retención de compilación.

- La eliminación de una compilación no elimina la ubicación de destino ni los símbolos.

- No se pone en cola una compilación si la cadena de formato del número de compilación da lugar a un número de compilación no válido.

- Las versiones de la tarea de compilación se actualizan automáticamente al actualizar TFS.

- Problemas de rendimiento de compilaciones XAML con muchas definiciones de compilación.

- Las definiciones de compilación migradas desde TFS 2017 obtienen un error "definition.Repository.Mappings.Mapping.LocalPath".

- El vínculo a elementos de Jira desde el menú emergente Resumen de versión o Implementar el entorno no funciona.

- No se entrega una notificación de aprobación pendiente de una implementación si TFS está instalado con la configuración regional alemana.

- La detección de variables de grupos de tareas ha empezado a reconocer elementos Build.BinariesDirectory como variable del sistema.

- Error "No se puede insertar una fila de clave duplicada en el objeto 'Release.tbl_TagString' con índice único 'PK_tbl_TagString'" al agregar una etiqueta a una versión.

- Las implementaciones se cancelan si la evaluación de validaciones supera las seis horas.

- Error "TF400898: Error interno. ActivityId" al agregar o modificar artefactos en definiciones de versión.

- Las variables de versión como Release.Reason pueden usarse en las condiciones de fase personalizadas.

- Error "Infracción de jerarquía de bloqueo" al eliminar conjuntos de implementación.

- Se produce un error en un trabajo de versión cuando una variable de ruta de acceso tiene corchetes.

- Azure Virtual Machine Scale Sets no se actualiza cuando se actualiza el script de implementación.

- Una definición de versión no se guarda cuando un usuario con permisos Editar definición de versión, pero sin permisos Aprobador de versión, intenta editar la definición.

- La versión 3 de la tarea Implementación de Azure App Service ahora está disponible.

Prueba

- Se produce el error "Se espera el fin de la cadena. El error se debe a <<->>" al cargar conjuntos de pruebas.

- Se produce el error "Argumento fuera del rango" al hacer clic en el botón Nuevo caso de prueba.

- La ruta de acceso de versión de un error se cambia incorrectamente después de vincularla a un resultado de prueba.

- La serie de pruebas está en curso, aunque la prueba se ha marcado como correcta o errónea.

- Al invocar a la API de resultado de la prueba de actualización y pasar el mismo resultado de prueba varias veces, se produce una excepción de infracción de clave principal de SQL.

- Se puede producir un error al exportar un caso de prueba con pasos compartidos al correo electrónico debido a los límites de tamaño del correo electrónico.

- La columna Título se pega incorrectamente desde Excel cuando se usa Agregar nuevas pruebas con la cuadrícula.

- En la vista de cuadrícula Plan de pruebas, los nombres de pasos compartidos no tienen el escape correcto, como con el carácter '<'.

Generación de informes

- addProjectReports de TFSConfig no agrega informes si la carpeta ya existe.

Administración

- Cuando hay bases de datos de TFS hospedadas en ediciones que no son Enterprise Edition de SQL Server 2016 SP1 o posterior, la compresión de página no está habilitada en varias tablas durante la actualización de TFS 2012 o 2013, lo que tiene un impacto negativo en el rendimiento de la actualización y el entorno de ejecución.

- Error "Actualizar suscripciones de enlace de servicio de combinación de PR" al actualizar a TFS 2018.

- El archivo Configure-GvfsCacheServer.psm1 se está copiando durante la instalación de Proxy de TFS, aunque el archivo no se puede usar para configurar el proxy.

- Error "TF400856: El siguiente servicio no está registrado en la base de datos" al ejecutar OfflineDetach de TFSConfig.

- Los índices se habilitan automáticamente en la configuración del nodo de Elastic Search.

- La reindexación no se desencadena cuando Elastic Search está recién configurado y tiene datos obsoletos.

- En el caso de errores en trabajos de gran volumen, la canalización del indexador de búsqueda no se regula automáticamente y tiene un uso potencial elevado de recursos.

- Se produce un error en la instalación del servicio Elastic Search si se establece la variable de entorno ES_JAVA_OPTS.

- Cuando se elimina una colección, no se eliminan los registros de búsqueda de nivel de colección.

- El editor de plantillas de proceso muestra errores como "No se encontró el valor solicitado 'MANAGE_TEST_SUITES'".

- El editor de plantillas de proceso muestra incorrectamente el nombre de colección en algunas identidades al editar un flujo de trabajo.

- Al configurar un enlace de servicio en una rama de código, la rama se vuelve a establecer en [Any] después de guardar.

- Hay errores de entrega de correo debido a un valor de tiempo de espera pequeño.

- CVE-2018-8529: La autorización básica ahora está habilitada en la comunicación entre TFS y Search Service para que sea más segura. Cualquier usuario que vaya a instalar Update 3 o actualizar a esta versión debe proporcionar un nombre de usuario y una contraseña durante la configuración de Search (y también durante la instalación de Search Service si es remoto).

- El error "El usuario no tiene una licencia para la extensión" se produce cuando se compran o asignan licencias a las extensiones.

Comentarios y sugerencias

Nos encantaría que nos diera su opinión. Si tiene algún problema, puede notificarlo y realizar su seguimiento a través de la Comunidad de desarrolladores y recibir consejos en Stack Overflow.