Azure DevOps Roadmap

Hoja de ruta del producto

Esta lista de características es un vistazo a nuestra hoja de ruta. Identifica algunas de las características significativas en las que estamos trabajando actualmente y un período de tiempo aproximado para cuando puede esperar verlos. No es integral, pero está pensado para proporcionar cierta visibilidad de las inversiones clave. En la parte superior encontrará una lista de nuestras grandes iniciativas de varios trimestres y las características en las que se desglosan. Más abajo encontrará la lista completa de características significativas que hemos planeado.

Cada característica está vinculada a un artículo donde puede obtener más información sobre un elemento determinado. Estas características y fechas son los planes actuales y están sujetos a cambios. Las columnas Período de tiempo reflejan cuándo esperamos que la característica esté disponible.

Iniciativas

GitHub Advanced Security para Azure DevOps

GitHub Advanced Security (GHAS) para Azure DevOps ya está disponible con carácter general. Cualquier administrador de colecciones de proyectos ahora puede habilitar Advanced Security para su organización, proyectos y repositorios desde configuración del proyecto o configuración de la organización. Puede obtener más información sobre cómo configurar GitHub Advanced Security para Azure DevOps en nuestra documentación.

Entre las nuevas funcionalidades que esperamos ofrecer se incluyen:

| Característica | Área | Quarter (Trimestre) |

|---|---|---|

| Mostrar comentarios contextuales para las solicitudes de incorporación de cambios que contienen los resultados de Advanced Security recién introducidos | GitHub Advanced Security para Azure DevOps | Q1 de 2025 |

| Determinación de la validez de los secretos de asociados detectados | GitHub Advanced Security para Azure DevOps | Q1 de 2025 |

| Corrección automática de vulnerabilidades de examen de dependencias detectadas con actualizaciones de seguridad de Dependabot | GitHub Advanced Security para Azure DevOps | Inversión |

Minimizar los riesgos asociados con el robo de credenciales

Azure DevOps admite muchos mecanismos de autenticación diferentes, como la autenticación básica, los tokens de acceso personal (PAT), SSH y microsoft Entra ID (anteriormente Azure Active Directory). Estos mecanismos no se crean igualmente desde una perspectiva de seguridad, especialmente cuando se trata de la posibilidad de robo de credenciales. Por ejemplo, la pérdida no deseada de credenciales como PAT puede permitir que actores malintencionados en organizaciones de Azure DevOps donde puedan obtener acceso a recursos críticos, como código fuente, dinamizar hacia ataques de cadena de suministro o incluso dinamizar hacia poner en peligro la infraestructura de producción. Para minimizar los riesgos de robo de credenciales, centraremos nuestros esfuerzos en los próximos trimestres en las siguientes áreas:

Permitir a los administradores mejorar la seguridad de autenticación mediante directivas del plano de control.

Reducir la necesidad de PAT y otros secretos robables agregando compatibilidad con alternativas más seguras.

Profundización de la integración de Azure DevOps con Microsoft Entra ID para admitir mejor sus diversas características de seguridad.

Evitar la necesidad de almacenar secretos de producción en las conexiones del servicio Azure Pipelines.

Paneles mejorados y integración de GitHub

La integración existente de Azure Boards + GitHub se ha implementado desde hace varios años. La integración es un excelente punto de partida, pero no ofrece el nivel de rastreabilidad a la que nuestros clientes han crecido acostumbrados. En función de los comentarios de los clientes, hemos reunido un conjunto de inversiones para mejorar esta integración. Nuestro objetivo es mejorarlo para que los clientes de Azure Boards que elijan usar repositorios de GitHub puedan mantener un nivel equivalente de rastreabilidad para tener repositorios en Azure DevOps.

Estas inversiones incluyen:

Paridad de características de YAML y canalizaciones de versión

Durante los últimos años, todas nuestras inversiones en canalizaciones han estado en el área de las canalizaciones de YAML. Además, todas nuestras mejoras de seguridad han sido para canalizaciones YAML. Por ejemplo, con las canalizaciones YAML, el control sobre los recursos protegidos (por ejemplo, repositorios, conexiones de servicio, etc.) está en manos de los propietarios de recursos en lugar de los autores de canalizaciones. Los tokens de acceso de trabajo que se usan en canalizaciones YAML se limitan a repositorios específicos que se especifican en el archivo YAML. Estos son solo dos ejemplos de características de seguridad que están disponibles para las canalizaciones de YAML. Por estos motivos, se recomienda usar canalizaciones DE YAML en el modelo clásico. La adopción de YAML sobre el modelo clásico ha sido importante para las compilaciones (CI). Sin embargo, muchos clientes han seguido usando canalizaciones de administración de versiones clásicas a través de YAML para versiones (CD). La razón principal de esto es la falta de paridad en varias características de CD entre las dos soluciones. En el último año, abordamos varias brechas en esta área, en particular en Comprobaciones. Las comprobaciones son el mecanismo principal de las canalizaciones de YAML para la promoción de una compilación de una fase a otra. Seguiremos abordando brechas en otras áreas durante el próximo año. Nuestro enfoque se centrará en las experiencias del usuario, la rastreabilidad y los entornos.

| Característica | Área | Quarter (Trimestre) |

|---|---|---|

| Auditoría de comprobaciones | Pipelines |  2022 Q4 2022 Q4 |

| Variables personalizadas en comprobaciones | Pipelines |  2023 Q1 2023 Q1 |

| Comprueba la escalabilidad | Pipelines |  Q2 de 2023 Q2 de 2023 |

| Omitir aprobaciones y comprobaciones | Pipelines |  2023 Q4 2023 Q4 |

| Aprobaciones de secuenciación y otras comprobaciones | Pipelines |  2024 Q1 2024 Q1 |

| Aprobaciones diferidas | Pipelines |  2024 Q1 2024 Q1 |

| Volver a ejecutar una sola fase | Pipelines |  2024 Q1 2024 Q1 |

| Puesta en cola manual de fases | Pipelines |  2024 H2 2024 H2 |

| Simultaneidad de nivel de fase | Pipelines |  2024 Q3 2024 Q3 |

| Rastreabilidad de nivel de fase | Pipelines | 2025 Q2 |

| Ejecución de fases fuera de orden bajo demanda | Pipelines | 2025 Q2 |

| Conexiones de servicio en comprobaciones | Pipelines | Inversión |

| Comprueba la extensibilidad | Pipelines | Inversión |

Mejoras en los planes de prueba de Azure

Azure DevOps proporciona una variedad de herramientas y integraciones de pruebas para admitir diferentes necesidades de pruebas. Entre ellas se incluyen las pruebas manuales, las automatizadas y las exploratorias. La plataforma permite la creación y administración de planes de pruebas y suites de pruebas, que se pueden utilizar para realizar un seguimiento de las pruebas manuales para sprints o hitos. Además, Azure DevOps se integra con las pipelines CI/CD, lo que permite la ejecución automatizada de pruebas y la generación de informes.

Estamos aumentando nuestras inversiones en esta área en respuesta a los comentarios de nuestra base de clientes más activa. Nos centraremos en los siguientes aspectos de la administración de pruebas: mejora de la trazabilidad de las pruebas de extremo a extremo; ampliación de la compatibilidad con varios lenguajes de programación y marcos para pruebas automatizadas en los planes de pruebas; rediseño de los flujos de trabajo y las experiencias para consumir las ejecuciones y los resultados de las pruebas.

A continuación, encontrará varias inversiones que tenemos previsto realizar como parte de esta iniciativa:

| Característica | Área | Quarter (Trimestre) |

|---|---|---|

| Compatibilidad con JUnit/Java en Azure Test Plans | Test Plans | Q1 de 2025 |

| Compatibilidad con Pytest/Python en Azure Test Plans | Test Plans | Q1 de 2025 |

| Restauración de planes de prueba eliminados y conjuntos de pruebas mediante la API REST | Test Plans | Q1 de 2025 |

| Pausa automática de ejecución manual de casos de prueba | Test Plans | Q1 de 2025 |

| Acceso rápido a los resultados de pruebas en casos de prueba | Test Plans | 2025 Q2 |

| Reanudación de casos de prueba en pausa de forma predeterminada | Test Plans | 2025 Q2 |

| Nueva experiencia de ejecución de pruebas | Test Plans | 2025 Q2 |

| Historial de resultados de casos de prueba avanzados | Test Plans | 2025 Q2 |

Todas las características

Azure DevOps Services

Azure DevOps Server

Cómo enviar sus comentarios

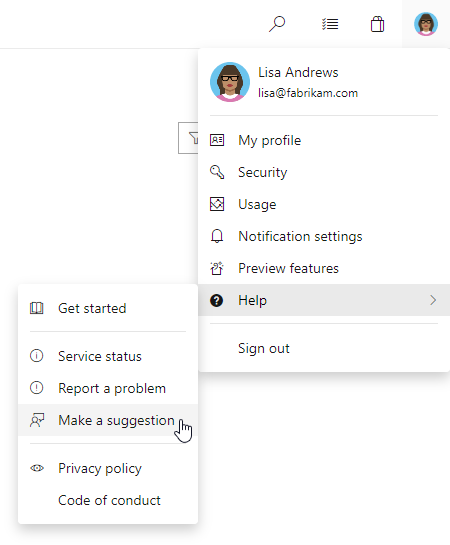

Nos encantaría escuchar lo que piensas sobre estas características. Informe de cualquier problema o sugiera una característica a través de la Comunidad de desarrolladores.

También puede obtener consejos y sus preguntas respondidas por la comunidad en Stack Overflow.