Mejora de la seguridad y la eficacia del flujo de trabajo

Este sprint aporta varias mejoras centradas en aumentar la seguridad y optimizar la eficiencia del flujo de trabajo. Entre estas mejoras, la experiencia de creación de conexiones de servicio en Azure Pipelines. Esto permite a los equipos configurar conexiones de servicio mediante identidades administradas existentes con federación de identidades de carga de trabajo. También simplifica la configuración y reduce el riesgo de identidades con privilegios excesivos.

Además, nos complace anunciar que en Azure Repos, los archivos markdown con sintaxis de sirena ahora se representarán como diagramas en vistas previas de archivos y solicitudes de incorporación de cambios, lo que proporciona objetos visuales más claros para la documentación.

Por último, en GitHub Advanced Security, las anotaciones de solicitudes de incorporación de cambios ahora ofrecen notificaciones en línea para el análisis de dependencias y código, lo que simplifica el proceso para que los equipos detecten y solucionen posibles problemas durante las revisiones de código.

Consulte las notas de la versión para obtener más información.

General

- Copiar bloque de código en el Portapapeles

- Información del perfil de Microsoft Entra (versión preliminar)

GitHub Advanced Security para Azure DevOps

- Anotaciones de solicitud de incorporación de cambios para el examen de dependencias y código

- Nueva estrategia de detección de pip para el examen de dependencias

Azure Boards:

- Administración mejorada de etiquetas en el formulario de elemento de trabajo

- Compatibilidad mejorada con imágenes en comentarios de elementos de trabajo

- Información de solicitud de incorporación de cambios de GitHub

Azure Repos

- Configuración de ramas de destino para solicitudes de incorporación de cambios

- Compatibilidad con diagramas de sirena en la vista previa del archivo Markdown

Azure Pipelines

- Ubuntu 24.04 en agentes hospedados de Azure Pipelines

- Uso de la federación de identidades de carga de trabajo en pruebas de integración de Azure

- Nueva experiencia de creación de conexiones de servicio de Azure con compatibilidad mejorada con identidad administrada mejorada

- Ejecución de fases secundarias cuando se produce un error en la fase primaria

Azure Artifacts

Wiki

General

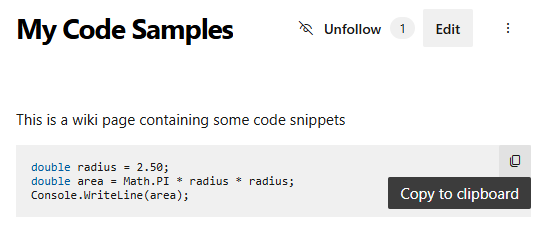

Copiar bloque de código en el Portapapeles

En respuesta a sus comentarios en la comunidad de desarrolladores, hemos introducido un botón "Copiar en el Portapapeles" para todos los bloques de código en markdown representado. Esta mejora está disponible en páginas wiki, vistas previas de archivos markdown en repositorios, discusiones y descripciones de solicitudes de incorporación de cambios y discusiones de elementos de trabajo.

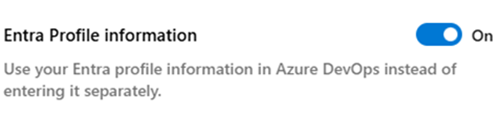

Información del perfil de Microsoft Entra (versión preliminar)

Nos complace introducir la integración de la información de perfil de Microsoft Entra en Azure DevOps, lo que elimina la necesidad de actualizaciones de perfil independientes. Para probar la versión preliminar, habilite la información del perfil de Microsoft Entra en Características en versión preliminar.

Una vez habilitada, la configuración del perfil es de solo lectura y se rellena automáticamente desde Microsoft Entra. Para revertir a la configuración anterior o proporcionar comentarios, desactive la vista previa y comparta sus comentarios.

GitHub Advanced Security para Azure DevOps

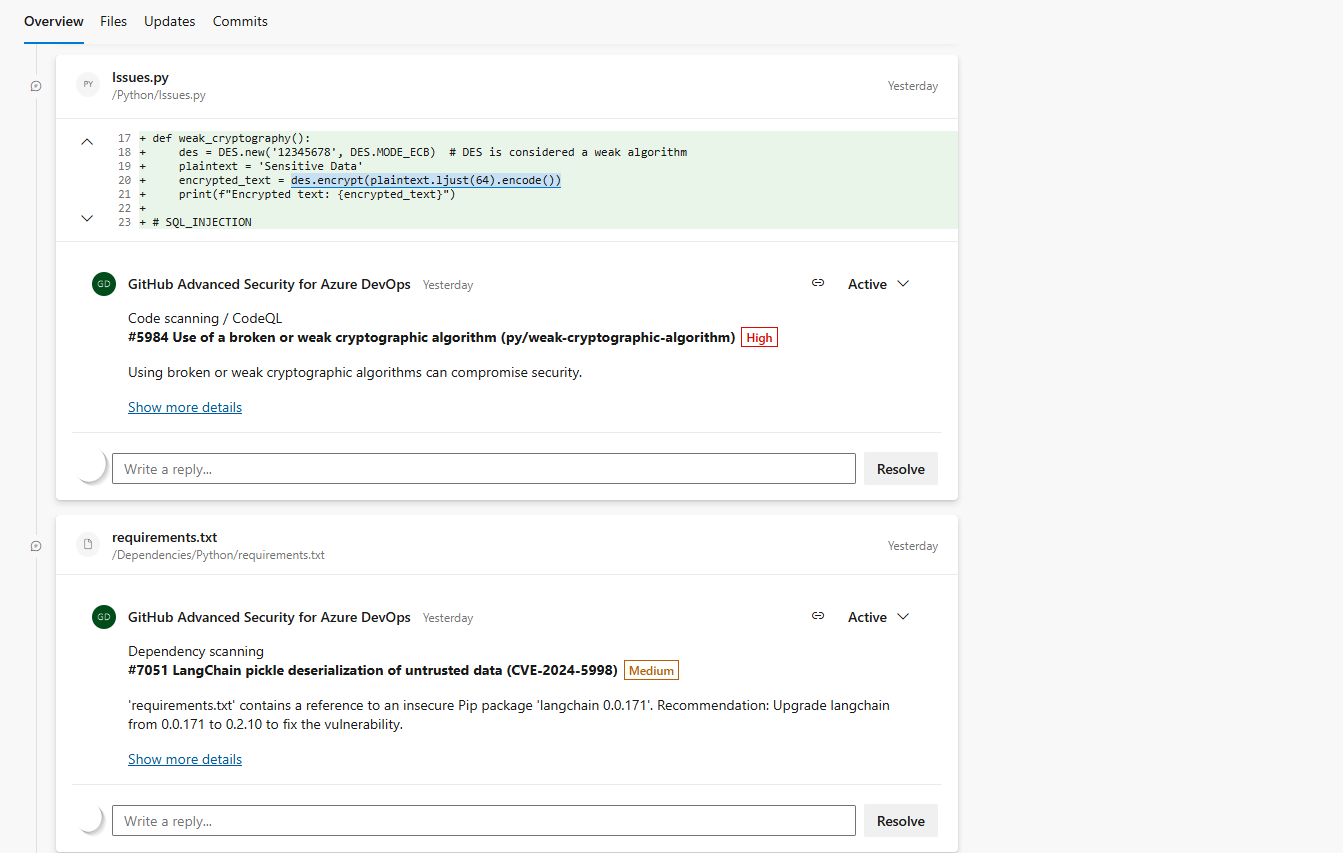

Anotaciones de solicitud de incorporación de cambios para el examen de dependencias y código

Como parte del plan de desarrollo de Advanced Security, las anotaciones de solicitud de incorporación de cambios ahora están disponibles. Recibirá anotaciones en línea en todas las solicitudes de incorporación de cambios que usen una canalización asociada a la directiva de validación de compilación, que incluye tareas de análisis de código o dependencias.

No se requiere ninguna participación adicional más allá de crear una directiva de validación de compilación para las ramas pertinentes.

Show more details Al hacer clic en la anotación, se le mostrará la vista de detalles de alerta de la alerta en cuestión.

Para obtener más información, consulte nuestra entrada de blog más reciente aquí.

Nueva estrategia de detección de pip para el examen de dependencias

El examen de dependencias ahora usa una nueva estrategia de detección para Python: PipReport, en función de la funcionalidad del informe de instalación de pip. Esta actualización mejora la precisión respetando los especificadores de entorno para determinar las versiones exactas que una ejecución real pip install recuperaría. De forma predeterminada, el detector usa pypi.org para compilar el gráfico de dependencias. Opcionalmente, puede establecer una variable de entorno de canalización para PIP_INDEX_URL construir el gráfico de dependencias en su lugar. Si hay problemas de autenticación que acceden a la fuente, es posible que necesite la PipAuthenticate@1 tarea de canalización configurada para que se pueda acceder a la fuente.

Para obtener más información sobre la estrategia de detección, consulte la documentación de detección de Pip.

Azure Boards

Administración mejorada de etiquetas en el formulario de elemento de trabajo

La administración de etiquetas en Azure Boards se ha mejorado para proporcionar una experiencia más simplificada. Las etiquetas eliminadas ya no aparecen en la lista sugerida en los formularios de elementos de trabajo, lo que garantiza que solo se muestran las etiquetas activas.

Compatibilidad mejorada con imágenes en comentarios de elementos de trabajo

Hemos mejorado nuestra compatibilidad para pegar imágenes en comentarios de elementos de trabajo. Ahora puede pegar imágenes directamente desde orígenes como Microsoft Teams, correos electrónicos y documentos de Word en la sección de discusión de un elemento de trabajo.

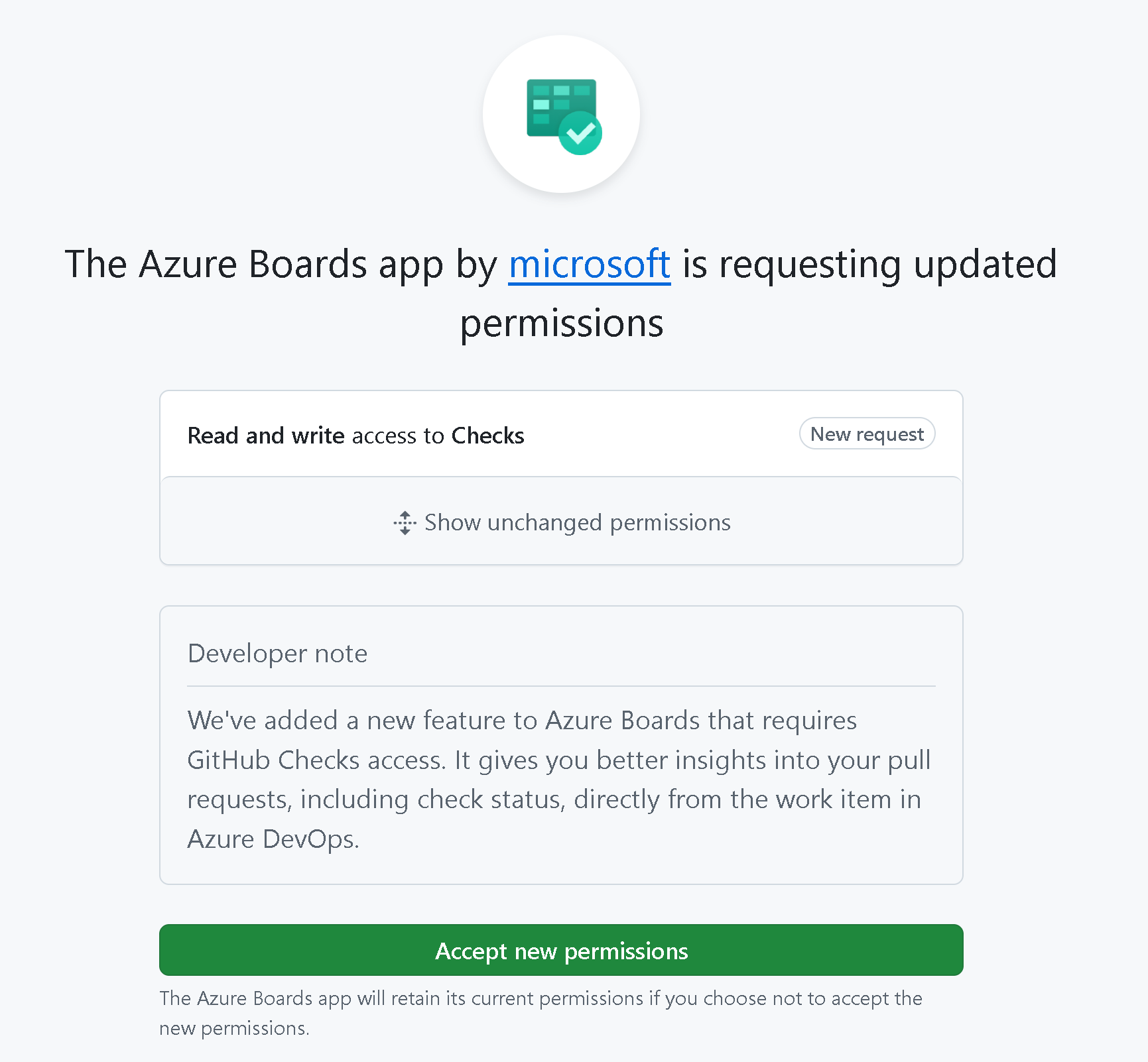

Información de solicitud de incorporación de cambios de GitHub

Hemos mejorado la integración entre las solicitudes de incorporación de cambios de GitHub y Azure Boards. Además de mostrar los estados abiertos y cerrados, ahora puede ver si una solicitud de incorporación de cambios está en modo borrador, necesita revisión y comprobación del estado. Todo sin necesidad de abrir la solicitud de incorporación de cambios.

Para habilitar esta característica, asegúrese de que va a la aplicación Boards en GitHub para aceptar los permisos actualizados solicitados para el acceso de lectura y escritura a Comprobaciones.

Azure Repos

Configuración de ramas de destino para solicitudes de incorporación de cambios

La administración de varias ramas en un repositorio puede ser difícil, especialmente al crear nuevas solicitudes de incorporación de cambios. Con la nueva característica Configurar ramas de destino para solicitudes de incorporación de cambios, ahora puede especificar una lista de ramas de destino preferidas, lo que garantiza que las sugerencias de solicitud de incorporación de cambios sean más precisas y pertinentes. Esto ayuda a simplificar el flujo de trabajo y reduce las posibilidades de dirigirse a la rama incorrecta.

Para usar esta característica, cree un .azuredevops/pull_request_targets.yml archivo en la rama predeterminada del repositorio. Este archivo YAML debe contener una lista titulada pull_request_targets con los nombres o prefijos de rama que coinciden con las ramas candidatas. Por ejemplo:

pull_request_targets:

- main

- release/*

- feature/*

En esta configuración, la rama principal tiene prioridad, pero las ramas que comienzan por release/ o feature/ también se considerarán cuando corresponda. La configuración se aplica en los escenarios siguientes:

- Sugerencias de solicitud de incorporación de cambios: después de insertar una rama en Azure DevOps, la página Repositorios puede sugerir la creación de una solicitud de incorporación de cambios desde esa rama, eligiendo dinámicamente la rama de destino.

- Dirección URL de solicitud de incorporación de cambios: al navegar directamente a la página de creación de solicitudes de incorporación de cambios mediante un parámetro sourceRef, pero se omite el parámetro targetRef, Azure DevOps selecciona una rama de destino basada en esta opción dinámica.

Se recomienda incluir solo ramas protegidas por directivas de solicitud de incorporación de cambios para garantizar la coherencia en el primer historial primario de la confirmación de propina.

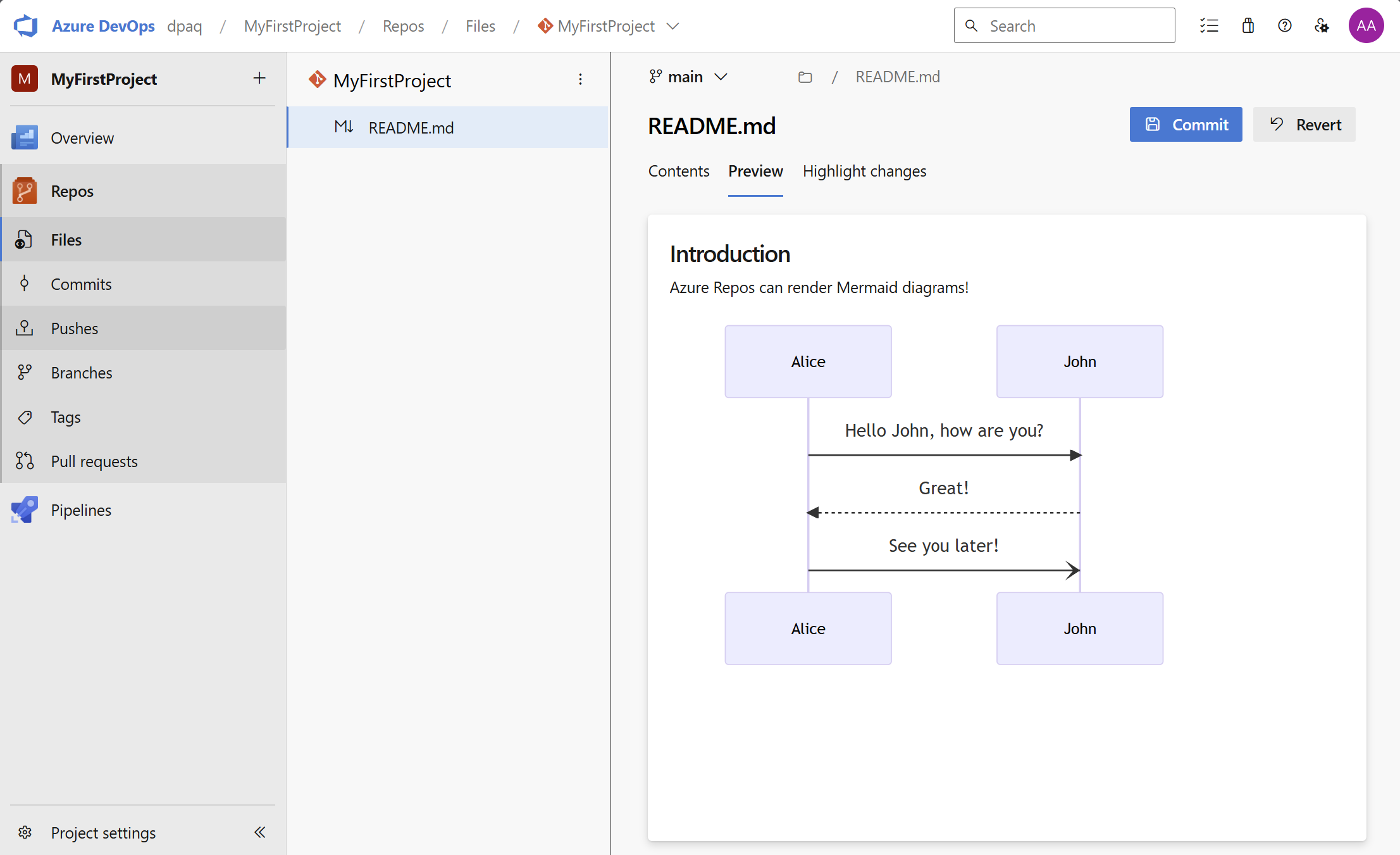

Compatibilidad con diagramas de sirena en la vista previa del archivo Markdown

Los archivos markdown que contienen sintaxis de sirena se representarán ahora como diagramas dentro de las vistas previas de archivos en el explorador de archivos de repositorios y en las solicitudes de incorporación de cambios. Esto puede ayudarle a agregar documentación más completa a los repositorios.

Azure Pipelines

Ubuntu 24.04 en agentes hospedados de Azure Pipelines

La imagen de Ubuntu 24.04 ya está disponible para los agentes hospedados de Azure Pipelines. Para usar esta imagen, actualice el archivo YAML para incluir vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Nota:

La ubuntu-latest etiqueta de imagen seguirá apuntando a ubuntu-22.04 hasta más tarde este año.

Consulte el archivo Léame de imagen de Ubuntu 24.04 para software instalado.

Uso de la federación de identidades de carga de trabajo en pruebas de integración de Azure

En junio, las bibliotecas de Identidad de Azure for.NET, C++, Go, Java, JavaScript y Python agregaron compatibilidad con la federación de identidades de carga de trabajo. Esto agregó la capacidad de código ejecutado desde el AzureCLI@2 y AzurePowerShell@5 tareas para autenticarse con Microsoft Entra (por ejemplo, para acceder a Azure) con la AzurePipelinesCredential clase .

Muchos clientes usan las bibliotecas de Identidad de Azure en las pruebas de integración invocadas desde otras tareas. Ahora se ha agregado compatibilidad con AzurePipelinesCredential las tareas de DotNetCoreCLI@2, Maven@4 y VSTest@3 .

Puede establecer la connectedService propiedad en una conexión de servicio de Azure configurada con la federación de identidades de carga de trabajo. Es AzurePipelinesCredential necesario SYSTEM_ACCESSTOKEN establecer .

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Para obtener más información sobre AzurePipelinesCredential, consulte esta entrada de blog.

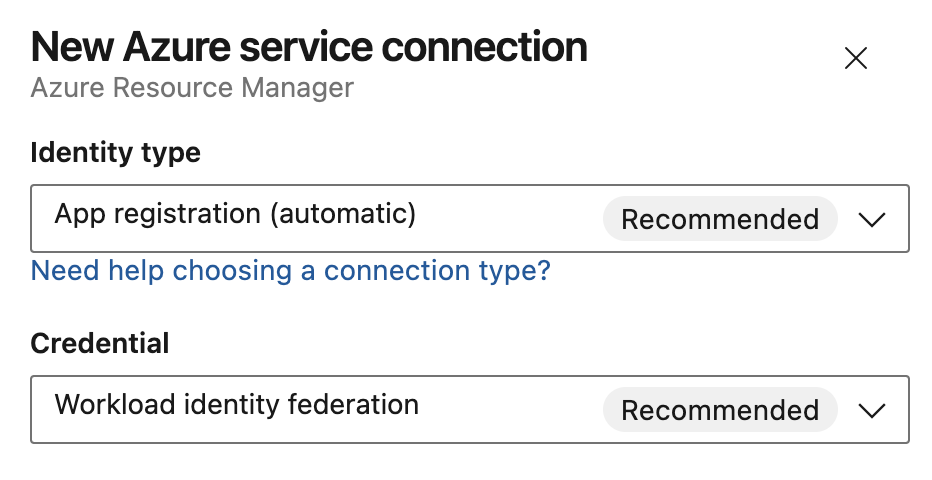

Nueva experiencia de creación de conexiones de servicio de Azure con compatibilidad mejorada con identidad administrada mejorada

La nueva experiencia de creación de conexiones de servicio de Azure proporciona mayor flexibilidad y valores predeterminados seguros. También alinea la terminología con Microsoft Entra ID, de modo que los usuarios que crean objetos de Microsoft Entra ID manualmente tengan una mejor comprensión al navegar por diferentes portales.

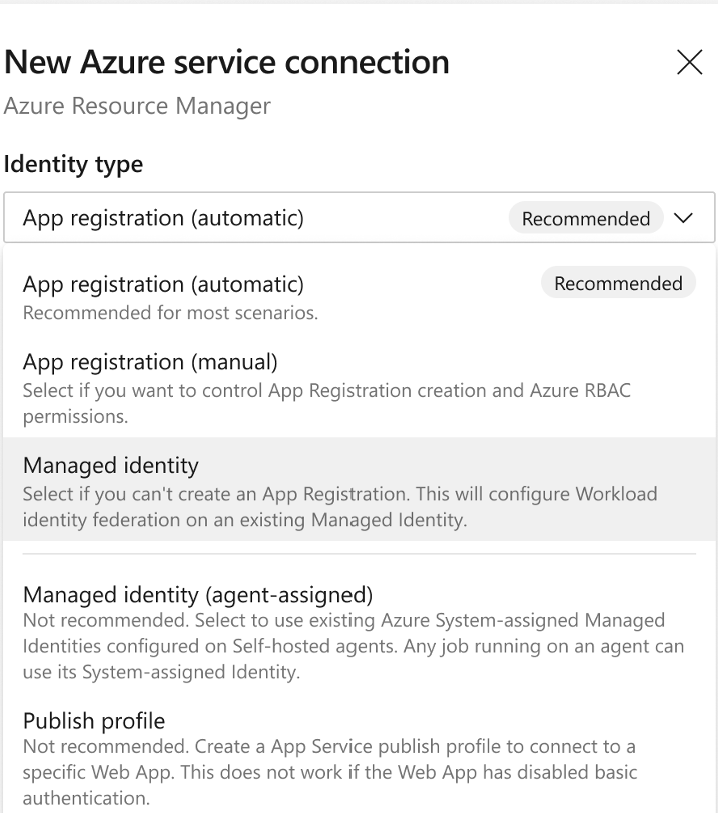

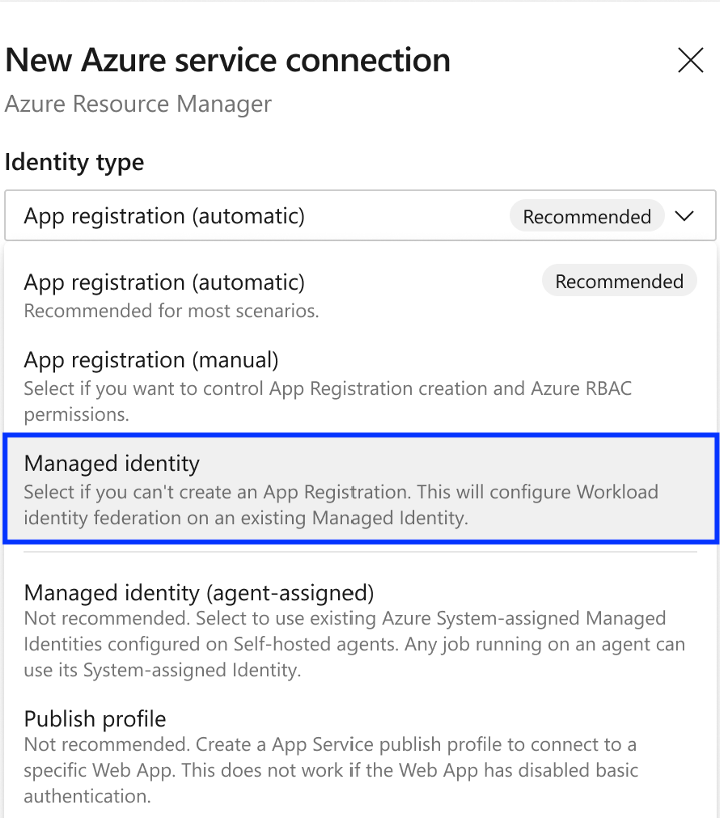

Al crear una nueva conexión de servicio de Azure Resource Manager, las distintas opciones para configurar la identidad ahora están disponibles en un único cuadro de diálogo unificado que reemplaza los distintos elementos de nivel superior usados anteriormente:

El tipo de identidad enumera todos los esquemas de autenticación que admite la conexión de servicio de Azure:

En el caso de los registros de aplicaciones, puede seleccionar de forma independiente Credencial para ser federación de identidades de carga de trabajo o un secreto.

Compatibilidad con identidad administrada de conexión de servicio de Azure

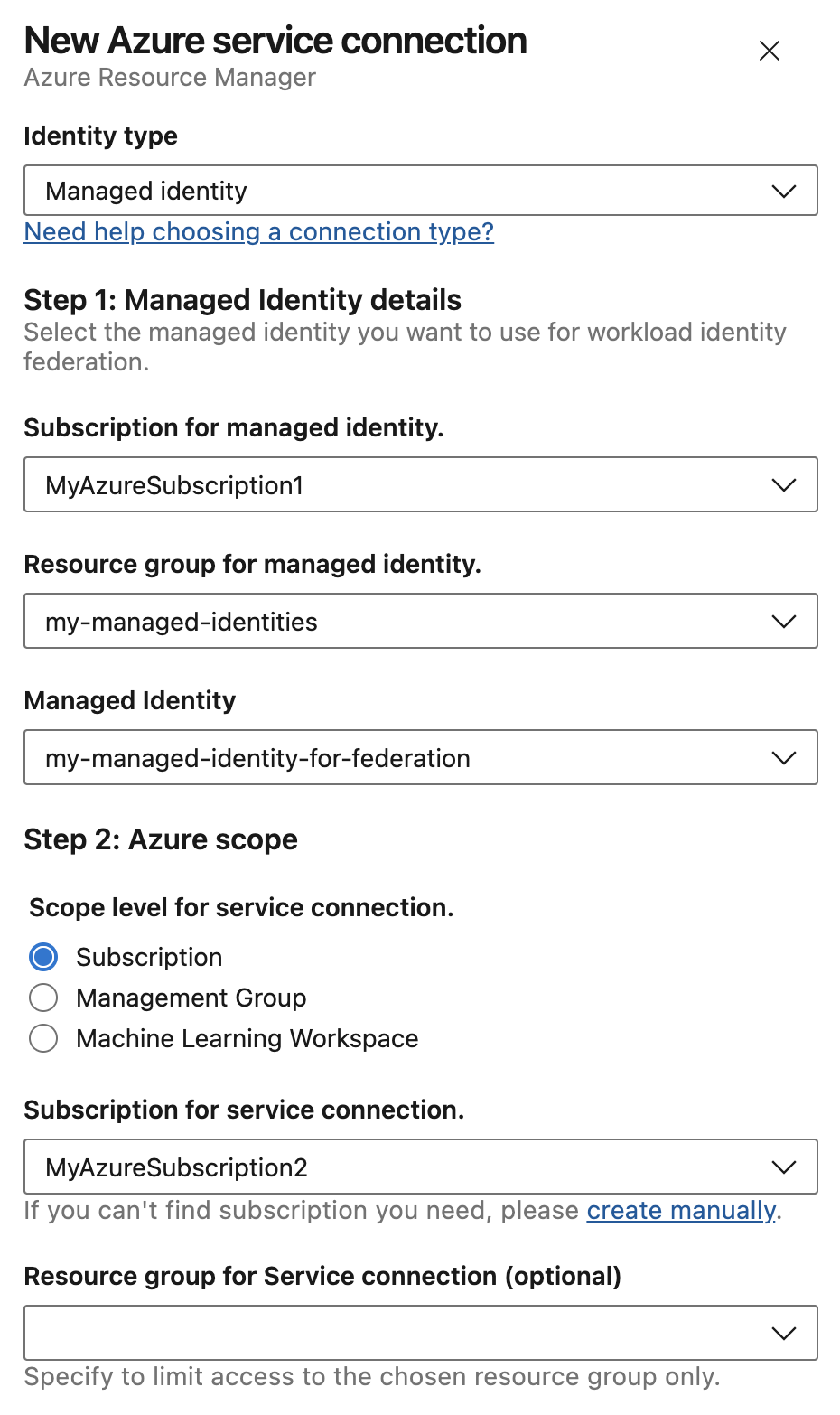

Ahora puede seleccionar una identidad administrada preexistente y usarla para configurar una conexión de servicio que use la federación de identidades de carga de trabajo. En primer lugar, cree una identidad administrada asignada por el usuario.

A continuación, cree una conexión de servicio de Azure y seleccione el tipo de identidad administrada. Esto configura las credenciales de identidad federada en la identidad administrada.

La opción para usar una identidad administrada asignada a un agente (grupo) se ha cambiado el nombre de identidad administrada (asignada por el agente). Para evitar el uso compartido de identidades administradas con privilegios elevados, se recomienda usar una identidad administrada con federación de identidades de carga de trabajo en lugar de identidades administradas asignadas a grupos de agentes.

La identidad administrada también es la opción recomendada para los usuarios que no pueden crear un registro de aplicaciones si está deshabilitado en el identificador de Entra de Microsoft.

Para usar una identidad administrada con federación de identidad de carga de trabajo, seleccione primero la suscripción y el grupo de recursos que contiene la identidad administrada. Esto puede ser diferente de la suscripción a la que accede la conexión de servicio en los trabajos de canalización. Elija la identidad administrada configurada para la federación de identidades de carga de trabajo. El usuario necesita el rol Colaborador de identidad administrada o permisos equivalentes en la identidad administrada para crear credenciales de identidad federada en ella.

Continúe seleccionando la suscripción que se usará como ámbito de implementación para la conexión de servicio.

Campo Referencia de administración de servicios

Algunas organizaciones requieren que la referencia de administración de servicios de un registro de aplicaciones se rellene con información de contexto relevante de una base de datos ITSM. Si es necesario para ello, los usuarios pueden especificar esta referencia en el momento de creación de la conexión de servicio.

Más información

La nueva experiencia de creación de conexiones de servicio de Azure se está implementando durante el mes siguiente. Para más información, vea:

- Documentación de conexión de servicio de Azure

- Federación de identidades de carga de trabajo

- Solución de problemas

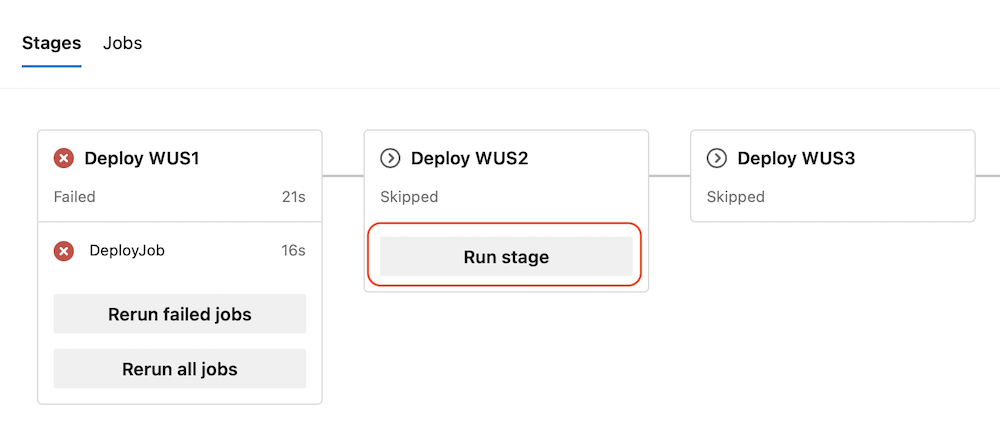

Ejecución de fases secundarias cuando se produce un error en la fase primaria

Hemos facilitado la continuación de las implementaciones mediante Azure Pipelines. Esto resulta útil, por ejemplo, cuando se usan canalizaciones para implementar nuevas versiones de la aplicación en varias regiones de Azure.

Supongamos que necesita implementar en cinco regiones consecutivas de Azure. Supongamos que la canalización tiene una fase para cada región y cada fase tiene un trabajo que ejecuta una AzureResourceManagerTemplateDeployment tarea y, a continuación, registra algunos datos de telemetría. Esto último es bueno tener, pero no crítico. Imagine que hay un problema al registrar la telemetría. Ahora, se produce un error en la fase y la implementación se detiene.

A partir de este sprint, cuando se produce un error en una fase, puede reanudar la ejecución de sus fases secundarias.

Azure Artifacts

Autenticación en Azure Artifacts mediante una fuente pública y una carga

Debido a una limitación con el cliente cargo, la autenticación era todo o nada. En el caso de las fuentes privadas, se enviaría la autenticación, pero para las fuentes públicas, que necesitan permitir usuarios anónimos, no se enviará ninguna autenticación, incluso si estuviera disponible o necesario.

Ahora, los usuarios autenticados pueden conectarse a una fuente pública de Azure Artifacts, como lo harían con una fuente privada. Si usted o el agente de canalización tienen permiso para guardar paquetes de orígenes ascendentes, puede acceder a los paquetes desde crates.io a través de la fuente. Este cambio proporciona control de lo que los paquetes pueden entrar en una fuente en manos de los administradores de fuentes. Una vez que los paquetes se introducen en la fuente desde un origen ascendente, los usuarios anónimos tendrán acceso a ellos.

Para garantizar la autenticación, anexe ~force-auth al nombre de fuente en la dirección URL del Registro. Puede encontrar más detalles a través de nuestra documentación pública.

Wiki

Mejora del pegado de contenido basado en HTML en wikis

Hemos hecho que sea más fácil pegar contenido basado en HTML en wikis. Ahora, los elementos HTML como vínculos, listas, tablas, imágenes, hojas de Excel, mensajes de Microsoft Teams, correos electrónicos y consultas de Azure Data Explorer se convierten automáticamente en la sintaxis de Markdown para una edición más fluida.

Pasos siguientes

Nota:

Estas características se implementarán en las próximas dos a tres semanas.

Vaya a Azure DevOps y eche un vistazo.

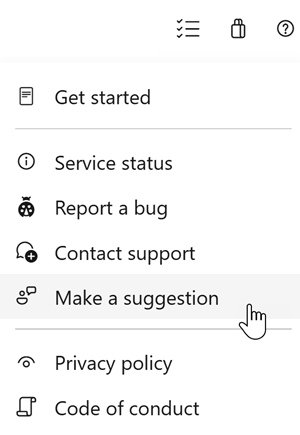

Cómo enviar sus comentarios

Nos encantaría escuchar lo que piensas sobre estas características. Use el menú de ayuda para notificar un problema o proporcionar una sugerencia.

También puede obtener consejos y sus preguntas respondidas por la comunidad en Stack Overflow.

Gracias,

Demonio