Uso de directivas para administrar tokens de acceso personal para los usuarios

Azure DevOps Services

En este artículo se proporcionan instrucciones sobre cómo usar directivas de Microsoft Entra para administrar tokens de acceso personal (PAT) en Azure DevOps. Se explica cómo limitar la creación, el ámbito y la duración de los PAT nuevos o renovados, así como cómo controlar la revocación automática de los PAT filtrados. Cada sección detalla el comportamiento predeterminado de las directivas respectivas, lo que ayuda a los administradores a controlar y proteger eficazmente el uso de PAT dentro de su organización.

Importante

Las PAT existentes, creadas a través de la interfaz de usuario y las API, siguen siendo válidas para el resto de su vida útil. Actualice los PAT existentes para cumplir las nuevas restricciones para garantizar una renovación correcta.

Requisitos previos

- Conexión de la organización: asegúrese de que la organización esté vinculada a Microsoft Entra ID.

- Roles: ser administrador de Azure DevOps en el identificador de Microsoft Entra. Para comprobar el rol, inicie sesión en Azure Portal y vaya a Roles y administradores de Microsoft Entra ID>. Si no es administrador de Azure DevOps, no podrá ver las directivas. Si es necesario, póngase en contacto con el administrador.

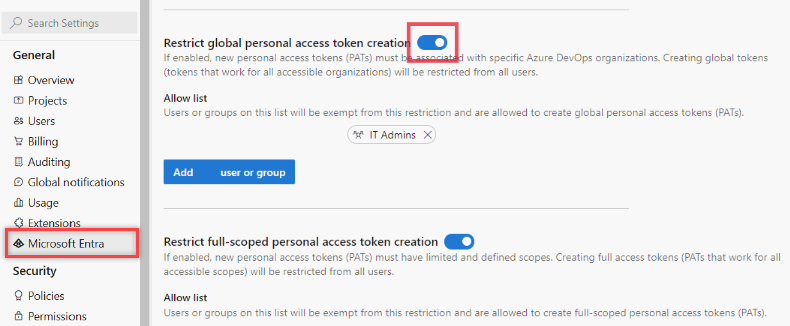

Restricción de la creación de PAT globales

El administrador de Azure DevOps en Microsoft Entra puede restringir a los usuarios la creación de tokens de acceso personal (PAT) globales, que se aplican a todas las organizaciones accesibles en lugar de a una sola organización. Cuando esta directiva está habilitada, las nuevas PAT deben estar asociadas a organizaciones específicas de Azure DevOps. De forma predeterminada, esta directiva se establece en desactivado.

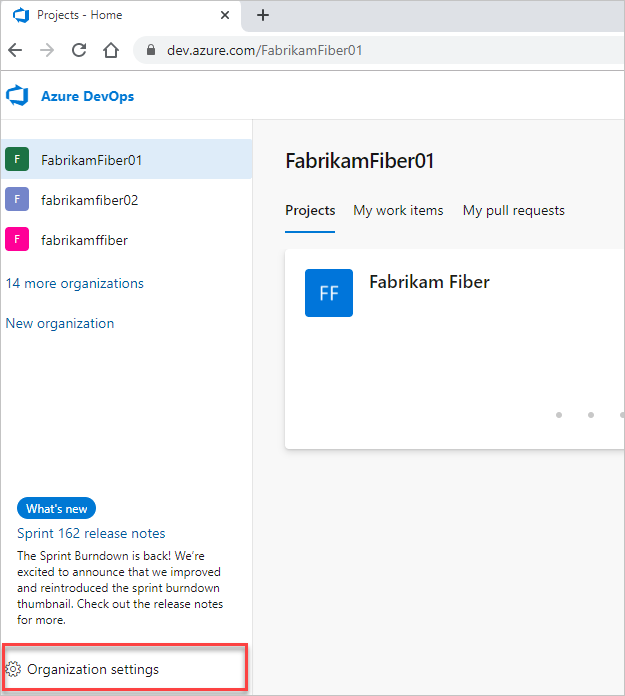

Inicie sesión en su organización (

https://dev.azure.com/{yourorganization}).Seleccione

Configuración de organización.

Configuración de organización.

Seleccione Microsoft Entra, busque la directiva restringir la creación de tokens de acceso personal global y mueva el botón de alternancia.

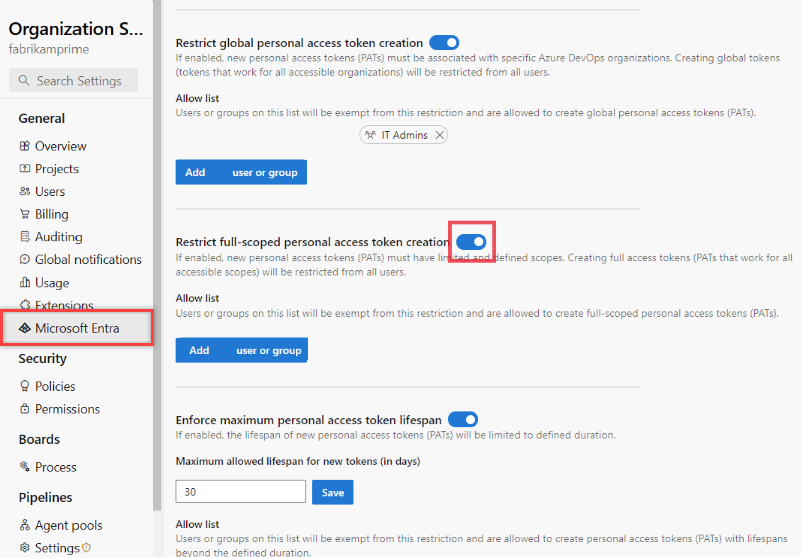

Restricción de la creación de PAT de ámbito completo

El administrador de Azure DevOps en Microsoft Entra puede restringir a los usuarios la creación de PAT de ámbito completo. La habilitación de esta directiva requiere que los nuevos PAT se limiten a un conjunto específico definido por el usuario de ámbitos. De forma predeterminada, esta directiva se establece en desactivado.

Inicie sesión en su organización (

https://dev.azure.com/{yourorganization}).Seleccione

Configuración de organización.

Configuración de organización.Seleccione Microsoft Entra, busque la directiva Restringir la creación de tokens de acceso personal con ámbito completo y mueva el botón de alternancia.

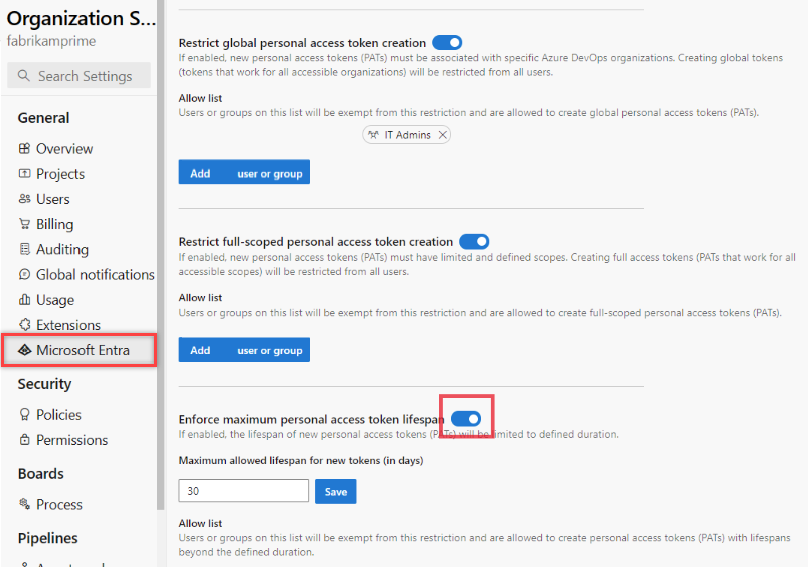

Establecer la duración máxima de las nuevas PAT

El administrador de Azure DevOps en el identificador de Entra de Microsoft puede definir la duración máxima de un PAT, especificándolo en días. De forma predeterminada, esta directiva se establece en desactivado.

Inicie sesión en su organización (

https://dev.azure.com/{yourorganization}).Seleccione

Configuración de organización.

Configuración de organización.Seleccione Microsoft Entra, busque la directiva Aplicar la duración máxima del token de acceso personal y mueva el botón de alternancia.

Escriba el número de días máximos y, a continuación, seleccione Guardar.

Agregar usuarios o grupos de Microsoft Entra a la lista de permitidos

Advertencia

Se recomienda usar grupos para las listas de permitidos de la directiva de inquilinos. Si usa un usuario con nombre, una referencia a su identidad reside en el Estados Unidos, Europa (UE) y Sudeste asiático (Singapur).

Los usuarios o grupos de la lista de permitidos están exentos de las restricciones y las aplicaciones de estas directivas cuando están habilitadas. Para agregar un usuario o grupo, seleccione Agregar usuario o grupo de Microsoft Entra y, a continuación, seleccione Agregar. Cada directiva tiene su propia lista de permitidos. Si un usuario está en la lista de permitidos para una directiva, se siguen aplicando otras directivas activadas. Por lo tanto, para excluir a un usuario de todas las directivas, agréguelas a cada lista de permitidos.

Revocar PAT filtrados automáticamente

El administrador de Azure DevOps de Microsoft Entra ID puede administrar la directiva que revoca automáticamente las PAT filtradas. Esta directiva se aplica a todos los PAT de las organizaciones vinculadas a su inquilino de Microsoft Entra. De forma predeterminada, esta directiva se establece en activado. Si los PAT de Azure DevOps están protegidos en repositorios públicos de GitHub, se revocan automáticamente.

Advertencia

Deshabilitar esta directiva significa que los PAT protegidos en repositorios públicos de GitHub permanecerán activos, lo que podría poner en peligro la organización y los datos de Azure DevOps, y poner en riesgo las aplicaciones y los servicios. Incluso con la directiva deshabilitada, seguirá recibiendo una notificación por correo electrónico si se filtra una PAT, pero no se revocará automáticamente.

Desactivar la revocación automática de PAT filtradas

Inicie sesión en su organización (

https://dev.azure.com/{yourorganization}).Seleccione

Configuración de organización.

Configuración de organización.Seleccione Microsoft Entra, busque la directiva Revocar automáticamente los tokens de acceso personales filtrados y desactivar el botón de alternancia.

La directiva está deshabilitada y los PAT protegidos en repositorios públicos de GitHub permanecen activos.