Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure DevOps Services

Para controlar el acceso a los recursos críticos de su equipo y a los recursos empresariales clave de Azure DevOps Services, use servicios Microsoft como Microsoft 365 o Microsoft Entra ID. Microsoft Entra ID funciona con su organización para controlar el acceso y autenticar a los usuarios.

Organice los miembros del directorio con grupos de Microsoft Entra y administre permisos de forma masiva para su organización. Agregue estos grupos a grupos integrados, como administradores o colaboradores de la colección de proyectos, o a grupos personalizados como el equipo de administración de proyectos. Los miembros del grupo DevOps de Microsoft Entra heredan los permisos del grupo de Azure DevOps, por lo que no es necesario administrar los miembros del grupo individualmente.

Para obtener más información sobre las ventajas de Microsoft Entra ID y cómo controlar el acceso de la organización con cuentas de Microsoft o el identificador de Microsoft Entra, consulte los vínculos proporcionados.

Nota:

Debido a una limitación funcional en Microsoft Graph, las entidades de servicio no aparecen en ninguna lista de miembros del grupo de Microsoft Entra en Azure DevOps. Los permisos establecidos en cualquier grupo de Microsoft Entra se siguen aplicando a las entidades de servicio del grupo que se agregaron a las organizaciones, incluso si no se muestran en la interfaz de usuario web.

Requisitos previos

| Category | Requisitos |

|---|---|

| Permisos | - Miembro del grupo de Administradores de la colección de proyectos. Los propietarios de la organización son miembros automáticamente de este grupo. - Administrador de Microsoft Entra en Azure Portal. |

| Niveles de acceso | Al menos acceso Básico. |

Adición de un grupo de Microsoft Entra a un grupo de Azure DevOps

Nota:

Para habilitar la característica en versión preliminar, página Configuración de permisos de organización v2, consulte Habilitar características en versión preliminar.

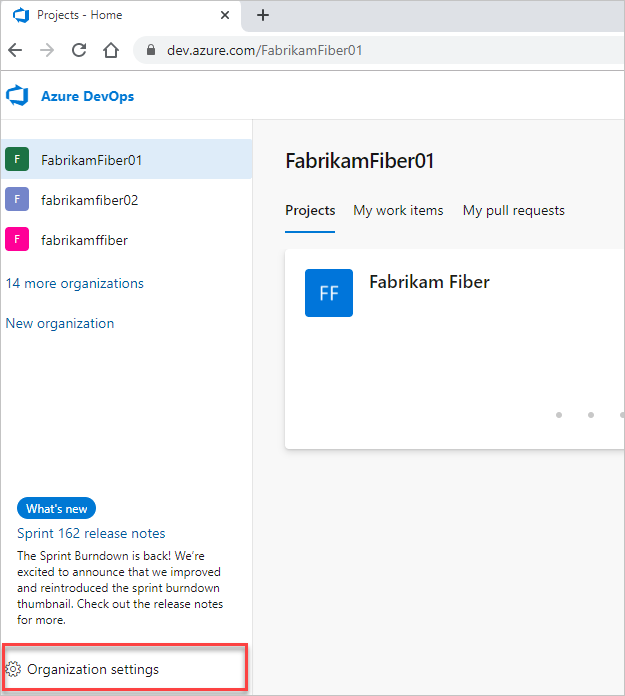

Inicie sesión en su organización (

https://dev.azure.com/{yourorganization}).¿Por qué se me pide que elija entre mi cuenta profesional o educativa y mi cuenta personal?

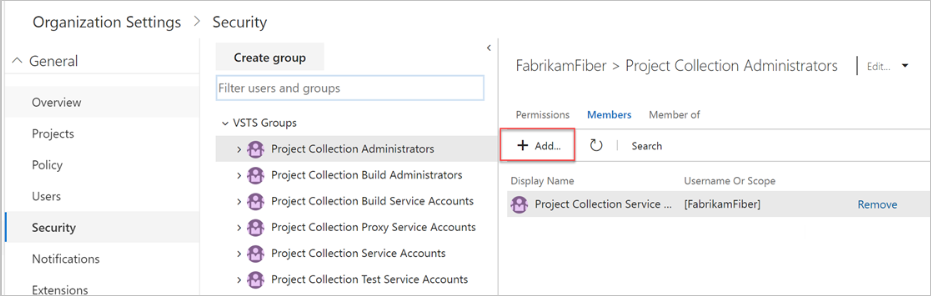

Vaya a Configuración de la organización.

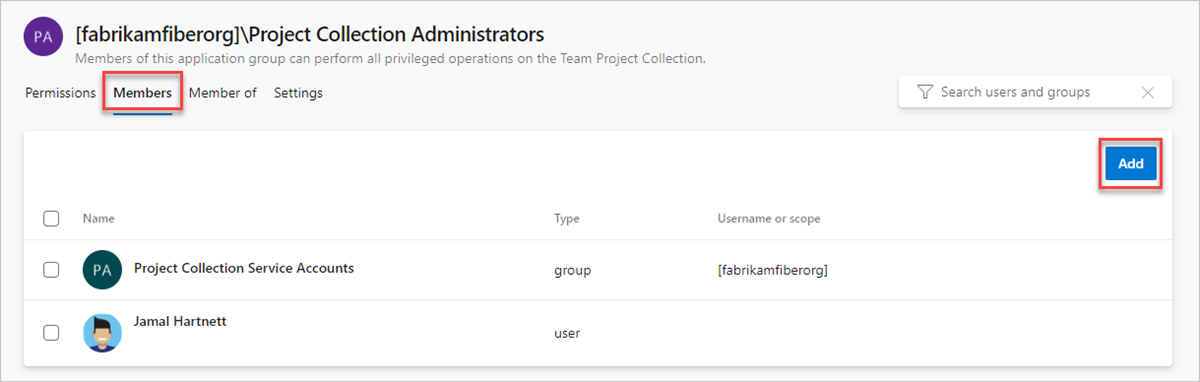

Elija Permisos y, a continuación, seleccione el grupo al que desea agregar un miembro.

Seleccione Miembros y, a continuación, seleccione Agregar.

Invitas a los invitados a Microsoft Entra ID y a tus organizaciones respaldadas por Microsoft Entra ID, sin esperar a que acepten. Esta invitación le permite agregar esos invitados a su organización, conceder acceso a proyectos, asignar extensiones, etc.

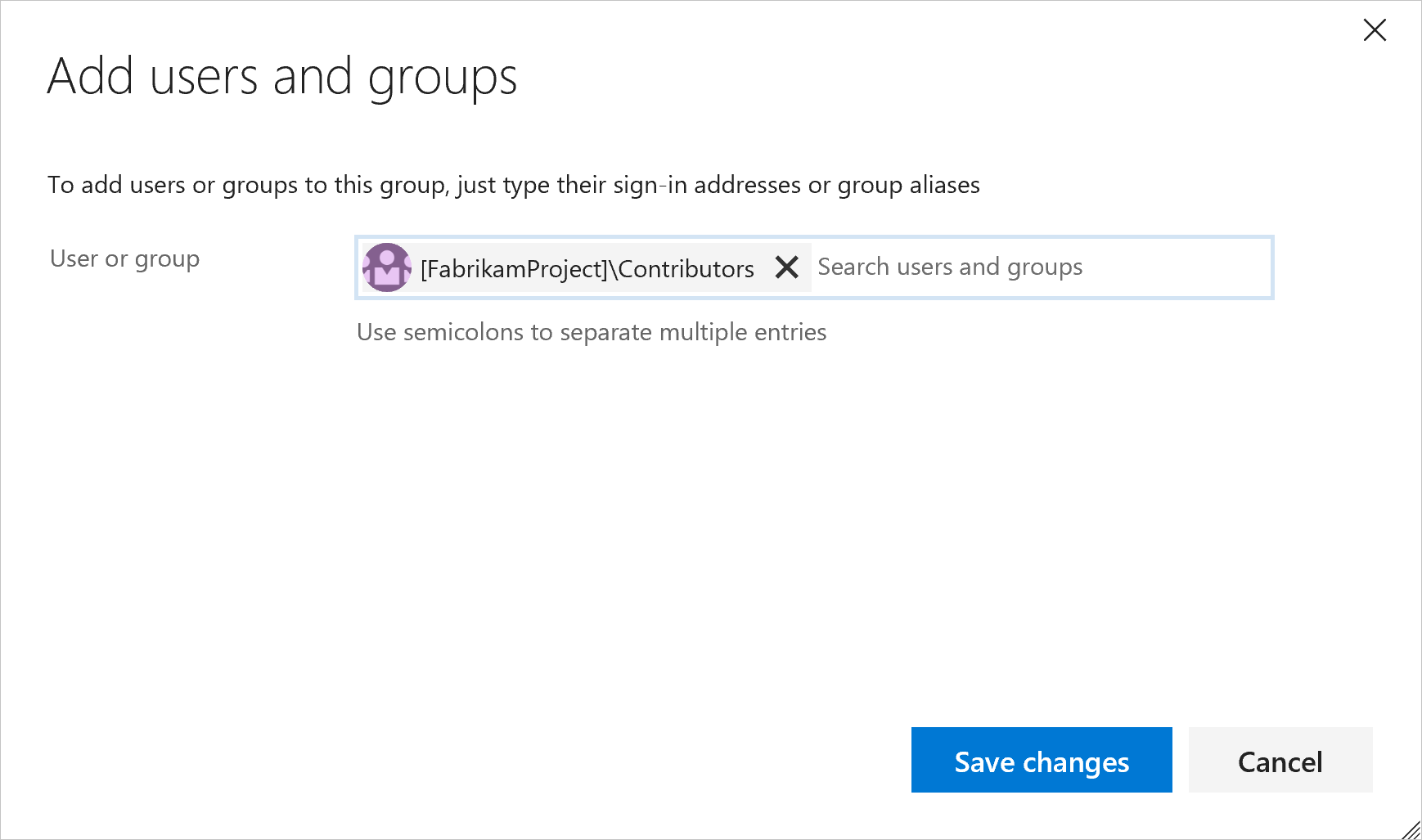

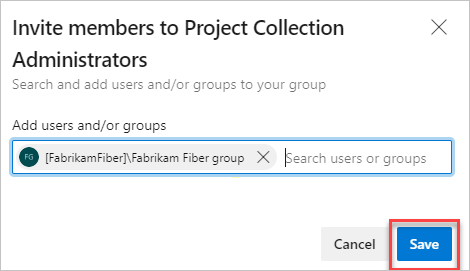

Agregue usuarios o grupos y, a continuación, Guarde los cambios.

Los cambios en el identificador de Entra de Microsoft pueden tardar hasta 1 hora en estar visibles en Azure DevOps, pero puede volver a evaluar inmediatamente los permisos.

Configuración del acceso Just-In-Time para grupos de administración

Si tiene acceso administrador de colecciones de proyectos y administrador de proyectos, puede modificar la configuración de su organización o proyecto. Para mejorar la seguridad de estos grupos de administradores integrados, considere la posibilidad de implementar el acceso Just-In-Time mediante un grupo de Microsoft Entra Privileged Identity Management (PIM). Este enfoque permite conceder permisos elevados solo cuando sea necesario, lo que reduce el riesgo asociado al acceso permanente.

Configurar el acceso

- Cree un grupo de asignación de roles en Microsoft Entra ID.

- Agregue el grupo de Microsoft Entra al grupo de Azure DevOps.

Nota:

Al configurar el acceso Just-In-Time mediante un grupo de Microsoft Entra Privileged Identity Management (PIM), asegúrese de que cualquier usuario con acceso con privilegios elevados también conserva el acceso estándar a la organización. De este modo, pueden ver las páginas necesarias y actualizar sus permisos según sea necesario.

Uso de acceso

- Activa tu acceso.

- Actualice los permisos en Azure DevOps.

- Realice la acción que requiere acceso de administrador.

Nota:

Los usuarios tienen acceso elevado en Azure DevOps hasta 1 hora después de que se desactive el acceso a su grupo de PIM.