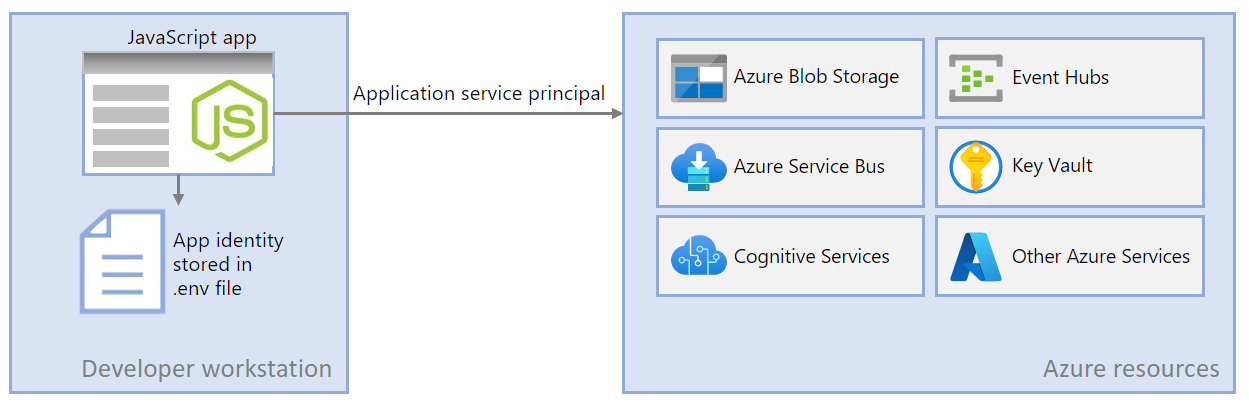

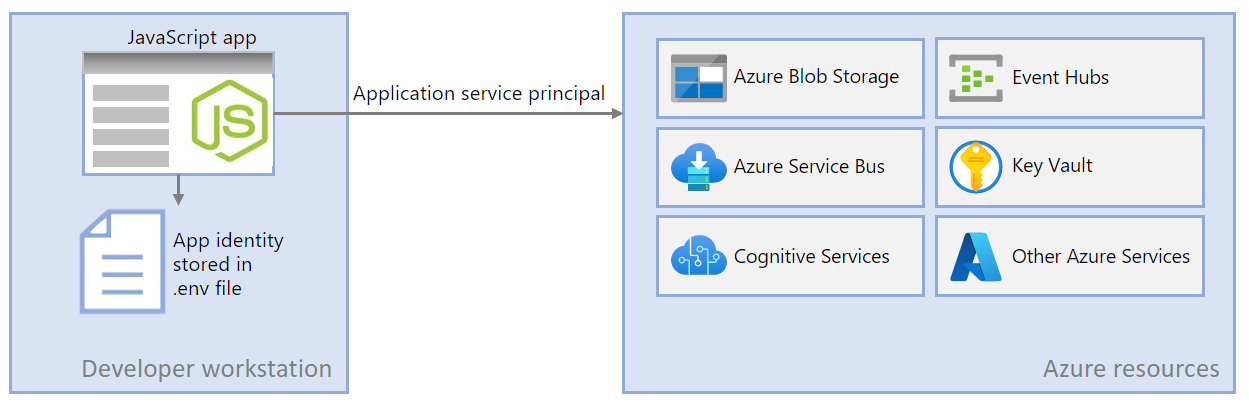

Al crear aplicaciones en la nube, los desarrolladores deben depurar y probar aplicaciones en su estación de trabajo local. Cuando se ejecuta una aplicación en la estación de trabajo de un desarrollador durante el desarrollo local, esta debe autenticarse en los servicios de Azure que usa. En este artículo se explica cómo configurar objetos de entidad de servicio de aplicación dedicados que se usarán durante el desarrollo local.

Las entidades de servicio de aplicaciones dedicadas para el desarrollo local permiten seguir el principio de privilegios mínimos durante el desarrollo de aplicaciones. Dado que los permisos tienen como ámbito exactamente lo que se necesita para la aplicación durante el desarrollo, se impide que el código de la aplicación acceda accidentalmente a un recurso de Azure destinado al uso por otra aplicación. Este método también impide que se produzcan errores cuando la aplicación se mueve a producción porque la aplicación se ha sobreprivilegado en el entorno de desarrollo.

Cuando la aplicación se registra en Azure, se configura una entidad de servicio de aplicación. Al registrar aplicaciones para el desarrollo local, se recomienda lo siguiente:

- Crear registros de aplicaciones independientes para cada desarrollador que trabaje en la aplicación. Este método crea entidades de servicio de aplicación independientes para que cada desarrollador las use durante el desarrollo local y evite la necesidad de que los desarrolladores compartan credenciales para una sola entidad de servicio de aplicación.

- Crear registros de aplicaciones independientes por cada aplicación. Esto limita los permisos de la aplicación solo a lo que necesita la aplicación.

Durante el desarrollo local, las variables de entorno se establecen con la identidad de la entidad de servicio de la aplicación. El SDK de Azure para JavaScript lee estas variables de entorno y usa esta información para autenticar la aplicación en los recursos de Azure que necesita.

1: Registro de la aplicación en Azure

Los objetos de la entidad de servicio de la aplicación se crean con un registro de aplicación en Azure. Puede crear entidades de servicio mediante Azure Portal o la CLI de Azure.

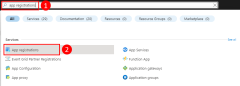

Inicie sesión en Azure Portal y siga los pasos siguientes.

| Instrucciones |

Instantánea |

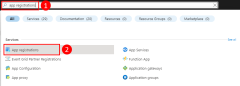

En el Portal de Azure:

- Escriba registros de aplicación en la barra de búsqueda de la parte superior de Azure Portal.

- Seleccione el elemento con la etiqueta Registros de aplicaciones en el encabezado Servicios, en el menú que aparece bajo la barra de búsqueda.

|

|

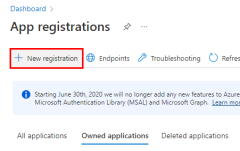

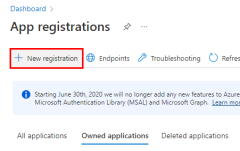

| En la página Registros de aplicaciones, seleccione + Nuevo registro. |

|

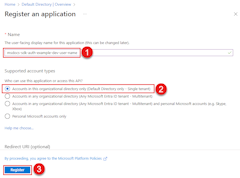

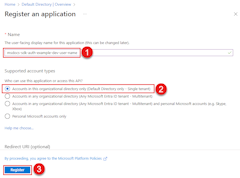

En la página Registrar una aplicación, rellene el formulario como se indica a continuación.

- Nombre → Escriba un nombre para el registro de la aplicación en Azure. Se recomienda que este nombre incluya el nombre de la aplicación, el usuario para el que se realizará el registro de la aplicación y un identificador, como, por ejemplo, "dev", para indicar que este registro de aplicación es para su uso en el desarrollo local.

- Tipos de cuenta admitidos → Solo las cuentas de este directorio organizativo.

Seleccione Registrar para registrar la aplicación y crear la entidad de servicio de la aplicación. |

|

En la página Registro de aplicaciones de la aplicación:

- Id. de aplicación (cliente) → Id. de aplicación que la aplicación usará para acceder a Azure durante el desarrollo local. Copie este valor en una ubicación temporal en un editor de texto, ya que lo necesitará en un paso futuro.

- Id. de directorio (inquilino) → La aplicación también necesitará este valor cuando se autentique en Azure. Copie este valor en una ubicación temporal en un editor de texto, ya que también lo necesitará en un paso futuro.

- Credenciales de cliente → Debe establecer las credenciales de cliente para la aplicación antes de que la aplicación pueda autenticarse en Azure y usar los servicios de Azure. Seleccione Agregar un certificado o un secreto para agregar credenciales para la aplicación.

|

|

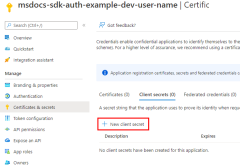

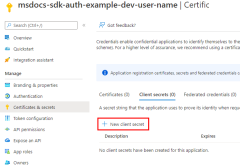

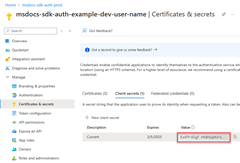

| En la página Certificados y secretos, seleccione + Nuevo secreto de cliente. |

|

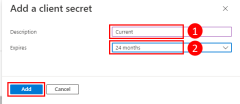

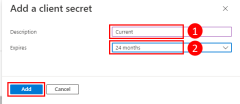

Aparecerá el cuadro de diálogo Agregar un secreto de cliente desde el lado derecho de la página. En este cuadro de diálogo:

- Descripción → Escriba un valor de Actual.

- Expira → Seleccione un valor de 24 meses.

Seleccione Agregar para agregar el secreto. |

|

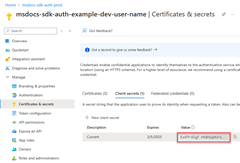

En la página Certificados y secretos, se mostrará el valor del secreto de cliente.

Copie este valor en una ubicación temporal en un editor de texto, ya que lo necesitará en un paso futuro.

IMPORTANTE: Esta es la única vez que verá este valor. Una vez que deje o actualice esta página, no podrá volver a ver este valor. Puede agregar más secretos de cliente sin invalidar este secreto de cliente, pero no volverá a ver este valor. |

|

Los comandos de la CLI de Azure se pueden ejecutar en Azure Cloud Shell o en una estación de trabajo con la CLI de Azure instalada.

En primer lugar, use el comando az ad sp create-for-rbac para crear una nueva entidad de servicio para la aplicación. Esto crea el registro de la aplicación para la aplicación al mismo tiempo.

az ad sp create-for-rbac --name {service-principal-name}

La salida de este comando es similar al siguiente objeto JSON. Se recomienda copiar este resultado en un archivo temporal en un editor de texto, puesto que necesitará estos valores en un paso futuro y que este es el único lugar en el que se mostrará el secreto de cliente (contraseña) para la entidad de servicio. Sin embargo, puede agregar una nueva contraseña más adelante sin invalidar la entidad de servicio ni las contraseñas existentes.

{

"appId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"displayName": "{service-principal-name}",

"password": "abcdefghijklmnopqrstuvwxyz",

"tenant": "ffffaaaa-5555-bbbb-6666-cccc7777dddd"

}

2 - Creación de un grupo de seguridad de Microsoft Entra para el desarrollo local

Dado que normalmente hay varios desarrolladores que trabajan en una aplicación, se recomienda crear un grupo de Microsoft Entra para encapsular los roles (permisos) que la aplicación necesita en el desarrollo local en lugar de asignar los roles a objetos de entidad de servicio individuales. Esto ofrece las ventajas que se indican a continuación.

- Todos los desarrolladores están seguros de tener asignados los mismos roles, ya que los roles se asignan en el nivel de grupo.

- Si se necesita un nuevo rol para la aplicación, solo es necesario agregarlo al grupo Microsoft Entra para la aplicación.

- Si un nuevo desarrollador se une al equipo, se crea una nueva entidad de servicio de aplicación para el desarrollador y esta se agrega al grupo, lo que garantiza que el desarrollador tiene los permisos adecuados para trabajar en la aplicación.

| Instrucciones |

Instantánea |

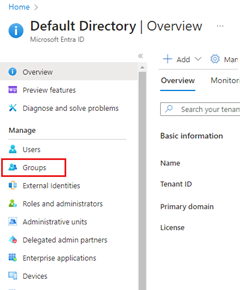

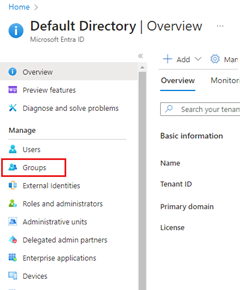

| Vaya a la página de Microsoft Entra ID en Azure Portal escribiendo Microsoft Entra ID en el cuadro de búsqueda de la parte superior de la página y, a continuación, seleccionando Microsoft Entra ID en Servicios. |

|

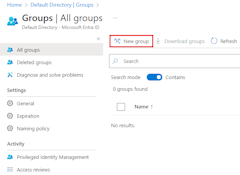

| En la página Microsoft Entra ID, seleccione Grupos en el menú de la izquierda. |

|

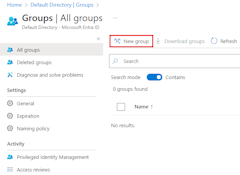

| En la página Todos los grupos, seleccione Nuevo grupo. |

|

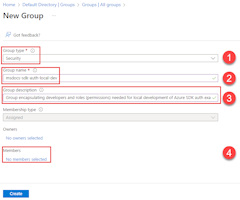

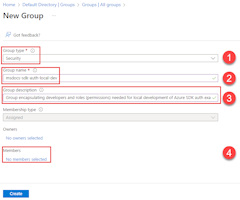

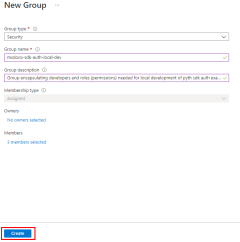

En la página Nuevo grupo:

- Tipo de grupo: Seguridad

- Nombre de grupo → Nombre del grupo de seguridad, que normalmente se crea a partir del nombre de la aplicación. También resulta útil incluir una cadena como local-dev en el nombre del grupo para indicar el propósito del grupo.

- Descripción del grupo → Descripción del propósito del grupo.

- Seleccione el vínculo Sin miembros seleccionados en Miembros para agregar miembros al grupo.

|

|

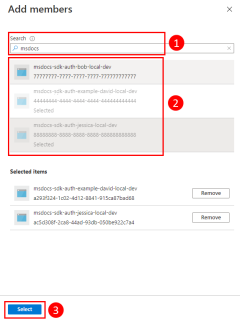

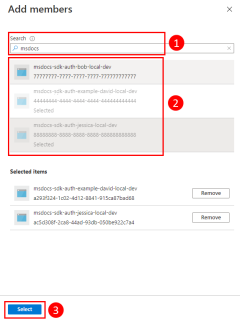

En el cuadro de diálogo Agregar miembros:

- Use el cuadro de búsqueda para filtrar la lista de entidades de seguridad en la lista.

- Seleccione las entidades de servicio de la aplicación para el desarrollo local de esta aplicación. A medida que se seleccionan los objetos, se atenuarán y se moverán a la lista Elementos seleccionados de la parte inferior del cuadro de diálogo.

- Cuando haya terminado, pulse el botón Seleccionar.

|

|

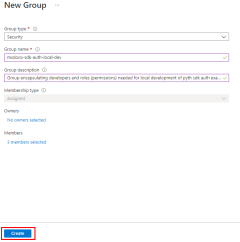

De nuevo en la página Nuevo grupo, seleccione Crear para crear el grupo.

El grupo se creará y volverá a la página Todos los grupos. El grupo puede tardar hasta 30 segundos en aparecer y es posible que tenga que actualizar la página debido al almacenamiento en caché en Azure Portal. |

|

El comando az ad group create se usa para crear grupos en Microsoft Entra ID. Los parámetros --display-name y --main-nickname son obligatorios. El nombre proporcionado al grupo debe basarse en el nombre de la aplicación. También resulta útil incluir una cadena como “local-dev” en el nombre del grupo para indicar el propósito del grupo.

az ad group create \

--display-name MyDisplay \

--mail-nickname MyDisplay \

--description \<group-description>

Para agregar miembros al grupo, necesitará el id. de objeto de la entidad de servicio de la aplicación, que es diferente al id. de la aplicación. Use az ad sp list para enumerar las entidades de servicio disponibles. El comando de parámetro --filter acepta filtros de estilo de OData y se puede usar para filtrar la lista como se muestra. El parámetro --query limita las columnas solo a aquellas de interés.

az ad sp list \

--filter "startswith(displayName, 'msdocs')" \

--query "[].{objectId:objectId, displayName:displayName}" \

--output table

El comando az ad group member add se puede usar para agregar miembros a grupos.

az ad group member add \

--group \<group-name> \

--member-id \<object-id> \

3: Asignación de roles a la aplicación

A continuación, debe determinar qué roles (permisos) necesita la aplicación y en qué recursos para, a continuación, asignar dichos roles a la aplicación. En este ejemplo, los roles se asignan al grupo Microsoft Entra creado en el paso 2. Los roles se pueden asignar a un rol en el ámbito de recurso, grupo de recursos o suscripción. En este ejemplo se muestra cómo asignar roles en el ámbito del grupo de recursos, ya que la mayoría de las aplicaciones agrupan todos sus recursos de Azure en un único grupo de recursos.

| Instrucciones |

Instantánea |

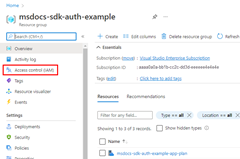

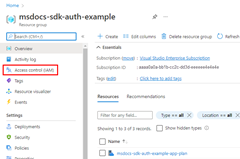

Busque el grupo de recursos de la aplicación; para ello, busque el nombre del grupo de recursos mediante el cuadro de búsqueda situado en la parte superior de Azure Portal.

Vaya al grupo de recursos. Para ello, seleccione el nombre del grupo de recursos en el encabezado Grupos de recursos del cuadro de diálogo. |

|

| En la página del grupo de recursos, seleccione Control de acceso (IAM) en el menú izquierdo. |

|

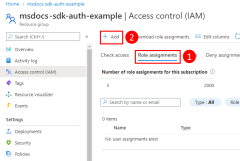

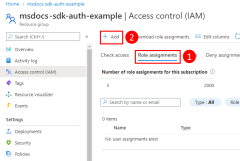

En la página Control de acceso (IAM):

- Seleccione la pestaña Asignaciones de roles.

- Seleccione + Agregar en el menú superior y, a continuación, Agregar asignación de roles en el menú desplegable resultante.

|

|

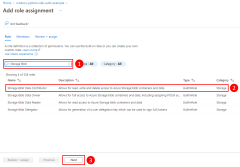

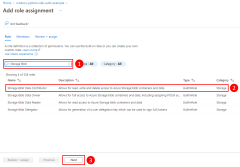

La página Agregar asignación de roles muestra todos los roles que se pueden asignar para el grupo de recursos.

- Use el cuadro de búsqueda para filtrar la lista a un tamaño más fácil de administrar. En este ejemplo se muestra cómo filtrar los roles de Storage Blob.

- Seleccione el rol que quiere asignar.

Seleccione Siguiente para ir a la pantalla siguiente.

|

|

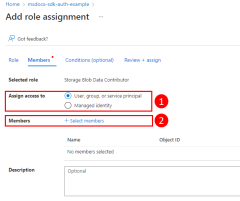

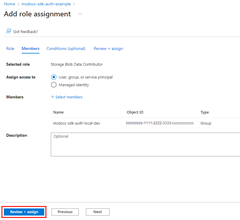

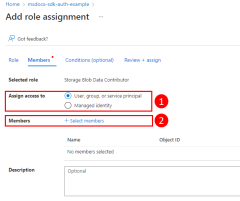

La siguiente página Agregar asignación de roles permite especificar a qué usuario se debe asignar el rol.

- Seleccione Usuario, grupo o entidad de servicio en Asignar acceso a.

- Seleccione + Seleccionar miembros en Miembros.

Se abrirá un cuadro de diálogo en el lado derecho de Azure Portal. |

|

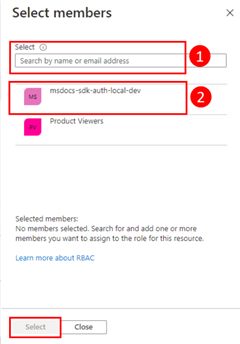

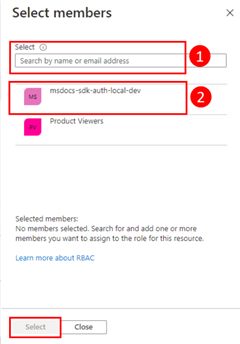

En el cuadro de diálogo Seleccionar miembros:

- El cuadro de texto Seleccionar se puede usar para filtrar la lista de usuarios y grupos de la suscripción. Si es necesario, escriba los primeros caracteres del grupo de desarrollo local de Microsoft Entra que creó para la aplicación.

- Seleccione el grupo de desarrollo local de Microsoft Entra asociado a la aplicación.

Seleccione Seleccionar en la parte inferior del cuadro de diálogo para continuar. |

|

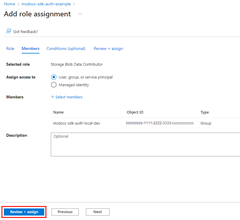

El grupo de Microsoft Entra se mostrará ahora como seleccionado en la pantalla Agregar asignación de roles.

Seleccione Revisar y asignar para ir a la página final y, a continuación, Revisar y asignar de nuevo para completar el proceso. |

|

Se asignará un rol a la entidad de servicio de la aplicación en Azure mediante el comando az role assignment create.

az role assignment create --assignee "{appId}" \

--scope /subscriptions/"{subscriptionName}" \

--role "{roleName}" \

--resource-group "{resourceGroupName}"

Para obtener los nombres de roles a los que se puede asignar una entidad de servicio, use el comando az role definition list.

az role definition list \

--query "sort_by([].{roleName:roleName, description:description}, &roleName)" \

--output table

Por ejemplo, para permitir que la entidad de servicio de la aplicación lea, escriba y elimine el acceso a los contenedores de blobs de Azure Storage y a todos los datos de todas las cuentas de almacenamiento del grupo de recursos msdocs-sdk-auth-example , asignaría la entidad de servicio de la aplicación al rol Colaborador de datos de Storage Blob mediante el siguiente comando.

az role assignment create --assignee "aaaaaaaa-bbbb-cccc-7777-888888888888" \

--scope /subscriptions/"Storage Blob Data Subscriber" \

--role "Storage Blob Data Contributor" \

--resource-group "msdocs-sdk-auth-example"

Para obtener información sobre cómo asignar permisos en el nivel de recurso o suscripción mediante la CLI de Azure, consulte el artículo Asignación de roles de Azure mediante la CLI de Azure.

4 - Configuración de variables del entorno de desarrollo local

El DefaultAzureCredential objeto busca la información de la entidad de servicio en un conjunto de variables de entorno en tiempo de ejecución. Dado que la mayoría de los desarrolladores trabajan en varias aplicaciones, se recomienda usar un paquete como dotenv para acceder al entorno desde un .env archivo almacenado en el directorio de la aplicación durante el desarrollo. Esto limita las variables de entorno que se usan para autenticar la aplicación en Azure de modo que esta aplicación solo las pueda usar.

El archivo .env nunca está protegido en el control de código fuente, ya que contiene la clave secreta de aplicación para Azure. El archivo .gitignore estándar para JavaScript excluye automáticamente el .env archivo de check-in.

Para usar el dotenv paquete, instale primero el paquete en la aplicación.

npm install dotenv

A continuación, cree un archivo .env en el directorio raíz de la aplicación. Establezca los valores de las variables de entorno con los valores obtenidos del proceso de registro de aplicaciones de la siguiente manera:

AZURE_CLIENT_ID → Valor del id. de la aplicación.AZURE_TENANT_ID → Valor del id. de inquilino.AZURE_CLIENT_SECRET → Contraseña o credencial generada para la aplicación.

AZURE_CLIENT_ID=00001111-aaaa-2222-bbbb-3333cccc4444

AZURE_TENANT_ID=ffffaaaa-5555-bbbb-6666-cccc7777dddd

AZURE_CLIENT_SECRET=Aa1Bb~2Cc3.-Dd4Ee5Ff6Gg7Hh8Ii9_Jj0Kk1Ll2

Por último, en el código de inicio de la aplicación, use la biblioteca dotenv para leer las variables de entorno del archivo .env al iniciarse.

import 'dotenv/config'

5: Implementación de DefaultAzureCredential en la aplicación

Para autenticar objetos de cliente del SDK de Azure en Azure, la aplicación debe usar la clase DefaultAzureCredential del paquete @azure/identity. En este escenario, DefaultAzureCredential detecta las variables AZURE_CLIENT_IDde entorno , AZURE_TENANT_IDy se establecen y AZURE_CLIENT_SECRET leen esas variables para obtener la información de la entidad de servicio de la aplicación con la que conectarse a Azure.

Empiece agregando el paquete @azure/identity a la aplicación.

npm install @azure/identity

A continuación, para cualquier código JavaScript que cree un objeto de cliente del SDK de Azure en la aplicación, querrá:

- Importar la clase

DefaultAzureCredential desde el módulo @azure/identity.

- Crear un objeto

DefaultAzureCredential.

- Pasar el objeto

DefaultAzureCredential al constructor de objetos de cliente del SDK de Azure.

En el segmento de código siguiente se muestra un ejemplo de esto.

// Azure authentication dependency

import { DefaultAzureCredential } from '@azure/identity';

// Azure resource management dependency

import { SubscriptionClient } from "@azure/arm-subscriptions";

// Acquire credential

const tokenCredential = new DefaultAzureCredential();

async function listSubscriptions() {

try {

// use credential to authenticate with Azure SDKs

const client = new SubscriptionClient(tokenCredential);

// get details of each subscription

for await (const item of client.subscriptions.list()) {

const subscriptionDetails = await client.subscriptions.get(

item.subscriptionId

);

/*

Each item looks like:

{

id: '/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e',

subscriptionId: 'aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e',

displayName: 'YOUR-SUBSCRIPTION-NAME',

state: 'Enabled',

subscriptionPolicies: {

locationPlacementId: 'Internal_2014-09-01',

quotaId: 'Internal_2014-09-01',

spendingLimit: 'Off'

},

authorizationSource: 'RoleBased'

},

*/

console.log(subscriptionDetails);

}

} catch (err) {

console.error(JSON.stringify(err));

}

}

listSubscriptions()

.then(() => {

console.log("done");

})

.catch((ex) => {

console.log(ex);

});

DefaultAzureCredential detectará automáticamente el mecanismo de autenticación configurado para la aplicación y obtendrá los tokens necesarios para autenticar la aplicación en Azure. Si una aplicación usa más de un cliente del SDK, se puede usar el mismo objeto de credencial con cada objeto cliente del SDK.