Novedades del archivo para en Microsoft Defender para IoT para organizaciones

Nota

Azure Defender para IoT ha cambiado su nombre a Microsoft Defender para IoT.

Este artículo sirve como archivo de características y mejoras lanzadas para Microsoft Defender para IoT para organizaciones hace más de nueve meses.

Para obtener actualizaciones más recientes, consulte Novedades de Microsoft Defender para IoT.

Las características indicadas a continuación se encuentran en VERSIÓN PRELIMINAR. Los Términos de uso complementarios para las versiones preliminares de Azure incluyen otros términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado con disponibilidad general.

Diciembre de 2021

Versión de software del sensor: 10.5.4

- Integración mejorada con Microsoft Sentinel (versión preliminar)

- Vulnerabilidades de Apache Log4j

- Alertas

Integración mejorada con Microsoft Sentinel (versión preliminar)

La nueva solución de supervisión de amenazas de OT e IoT con Defender para IoT está disponible y proporciona funcionalidades mejoradas para la integración de Microsoft Defender para IoT con Microsoft Sentinel. La solución de supervisión de amenazas de OT e IoT con Defender para IoT es un conjunto de contenido agrupado, que incluye reglas de análisis, libros y cuadernos de estrategias, configurado específicamente para datos de Defender para IoT. Actualmente, esta solución solo admite redes operativas (OT/ICS).

Para obtener información sobre la integración con Microsoft Sentinel, vea Tutorial: Integración de Defender para IoT y Sentinel

Vulnerabilidades de Apache Log4j

La versión 10.5.4 de Microsoft Defender para IoT mitiga las vulnerabilidades de Apache Log4j. Para más información, consulte la actualización de aviso de seguridad.

Alertas

La versión 10.5.4 de Microsoft Defender para IoT ofrece importantes mejoras en las alertas:

- Las alertas de determinados eventos menores o casos perimetrales ahora están deshabilitadas.

- En determinados escenarios, alertas similares se minimizan en un único mensaje de alerta.

Estos cambios reducen el volumen de alertas y permiten una orientación y un análisis más eficaces de los eventos operativos y de seguridad.

Para más información, vea Descripciones y tipos de alertas de supervisión de OT.

Alertas deshabilitadas permanentemente

Las alertas enumeradas a continuación están deshabilitadas permanentemente con la versión 10.5.4. La detección y supervisión siguen siendo compatibles con el tráfico asociado a las alertas.

Alertas del motor de directivas

- Invocaciones de procedimiento RPC

- Servidor HTTP no autorizado

- Uso anómalo de direcciones MAC

Alertas deshabilitadas de manera predeterminada

Las alertas enumeradas a continuación están deshabilitadas de manera predeterminada con la versión 10.5.4. Si es necesario, puede volver a habilitar las alertas desde la página de soporte técnico de la consola del sensor.

Alerta del motor de anomalías

- Número anómalo de parámetros en el encabezado HTTP

- Longitud de encabezado HTTP anómala

- Contenido de encabezado HTTP no válido

Alertas del motor operativo

- Errores del cliente HTTP

- Error en la operación de RPC

Alertas del motor de directivas

Deshabilitar estas alertas también deshabilita la supervisión del tráfico relacionado. En concreto, este tráfico no se notifica en los informes de minería de datos.

- Alerta de comunicación HTTP no segura y tráfico de minería de datos de conexiones HTTP

- Alerta de agente de usuario HTTP no autorizado y tráfico de minería de datos de agentes de usuario HTTP

- Acción SOAP HTTP no autorizada y tráfico de minería de datos de acciones HTTP SOAP

Funcionalidad de alerta actualizada

Alerta de operación de base de datos no autorizada Anteriormente, esta alerta abarcaba las alertas DDL y DML y los informes de minería de datos. Ahora:

- Tráfico DDL: se admiten alertas y supervisión.

- Tráfico DML: se admite la supervisión. No se admiten alertas.

Alerta de nuevo recurso detectado Esta alerta está deshabilitada para los nuevos dispositivos detectados en subredes de TI. La alerta New Asset Detected (Nuevo recurso detectado) se sigue desencadenando para los nuevos dispositivos detectados en subredes de OT. Las subredes de OT se detectan automáticamente y los usuarios pueden actualizarlas si es necesario.

Alertas minimizadas

El desencadenamiento de alertas para escenarios específicos se ha minimizado para ayudar a reducir el volumen de alertas y simplificar la investigación de las mismas. En estos escenarios, si un dispositivo realiza una actividad repetida en los destinos, se desencadena una alerta una vez. Anteriormente, se desencadenaba una nueva alerta cada vez que se realizaba la misma actividad.

Esta nueva funcionalidad está disponible en las siguientes alertas:

- Alertas de examen de puerto detectado, basadas en la actividad del dispositivo de origen (generada por el motor de Anomaly)

- Alertas de malware basadas en la actividad del dispositivo de origen (generadas por el motor de malware).

- Alertas de sospecha de ataque por denegación de servicio, en función de la actividad del dispositivo de destino (generadas por el motor de malware)

Noviembre de 2021

Versión de software del sensor: 10.5.3

Las siguientes mejoras de características están disponibles con la versión 10.5.3 de Microsoft Defender para IoT.

La consola de administración local tiene una nueva API para admitir la integración de ServiceNow. Para más información, consulte Referencia de API de integración para consolas de administración locales (versión preliminar pública).

Se han realizado mejoras en el análisis del tráfico de red de varios disectores de protocolos OT e ICS.

Como parte de nuestro mantenimiento automatizado, las alertas archivadas que tienen más de 90 días de antigüedad ahora se eliminarán automáticamente.

Se han realizado varias mejoras en la exportación de metadatos de alerta basados en los comentarios de los clientes.

Octubre de 2021

Versión de software del sensor: 10.5.2

Las siguientes mejoras de características están disponibles con la versión 10.5.2 de Microsoft Defender para IoT.

Detecciones de modo operativo de PLC (versión preliminar pública)

Compatibilidad con Unicode en las frases de contraseña de certificado

Detecciones de modo operativo de PLC (versión preliminar pública)

Los usuarios ahora pueden ver los estados, los cambios y los riesgos del modo operativo de PLC. El modo de funcionamiento de PLC consta del estado de ejecución lógico de PLC y el estado de la clave física, si existe un conmutador de clave física en el PLC.

Esta nueva funcionalidad ayuda a mejorar la seguridad mediante la detección de PLC no seguros y, como resultado, evita ataques malintencionados como las descargas de programas de PLC. El ataque de Triton en 2017 a una planta petroquímica ilustra el efecto de estos riesgos. Esta información también proporciona a los ingenieros operativos visibilidad crítica sobre el modo operativo de los PLC empresariales.

¿Qué es un modo no seguro?

Si el estado de la clave se detecta como Programa o el estado de ejecución se detecta como Remoto o Programa, Defender para IoT define el PLC como no seguro.

Visibilidad y evaluación de riesgos

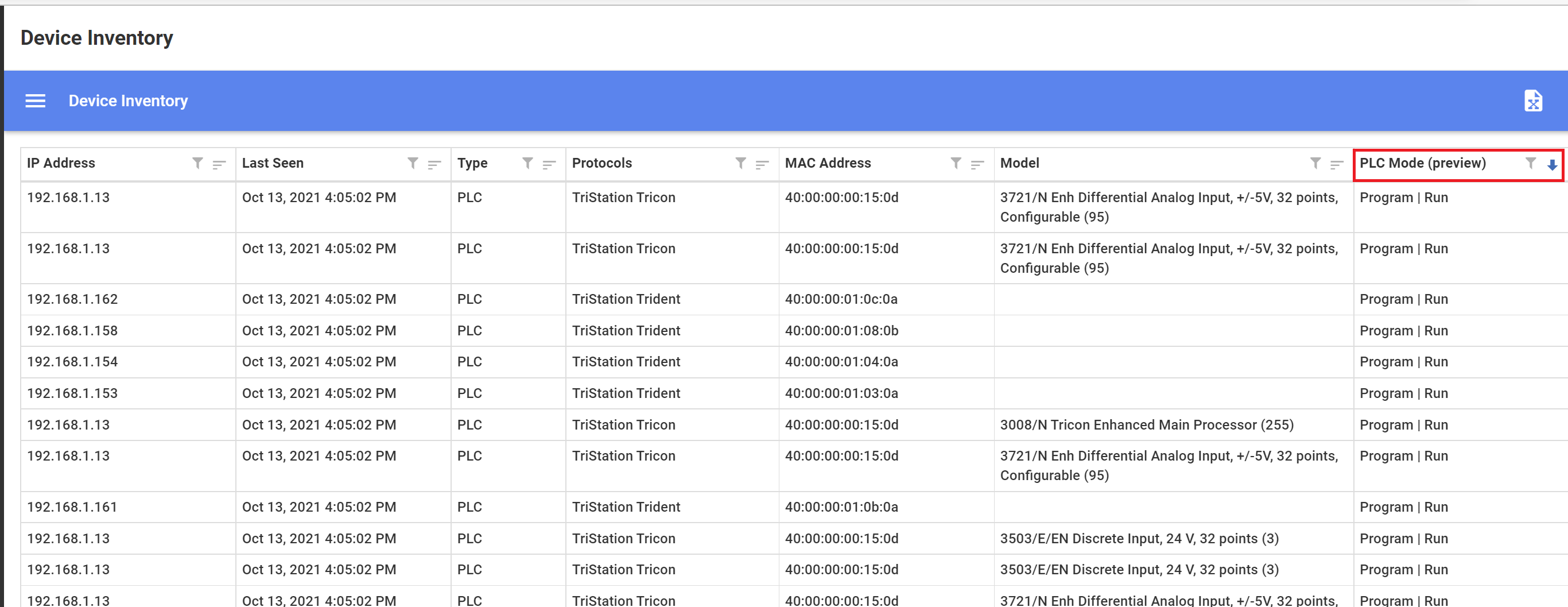

Use el Inventario de dispositivos para ver el estado de PLC de los PLC de la organización y la información contextual del dispositivo. Use el cuadro de diálogo Configuración del inventario de dispositivos para agregar esta columna al inventario.

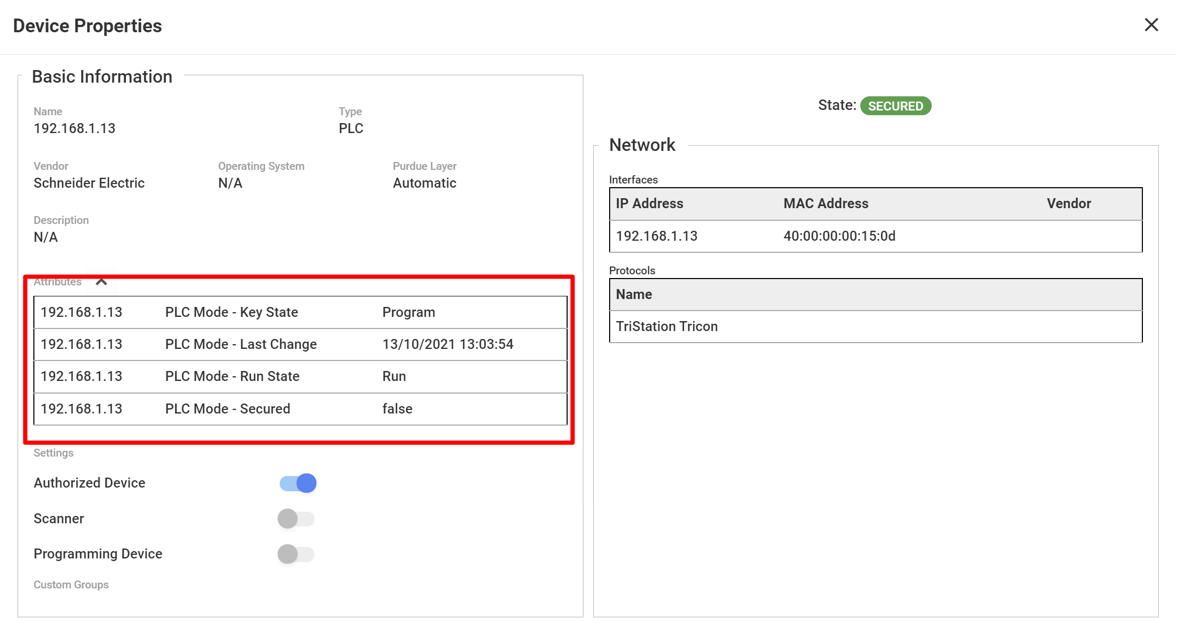

Vea el estado seguro del PLC y la información del último cambio por PLC en la sección Atributos de la pantalla Propiedades del dispositivo. Si el estado de la clave se detecta como Programa o el estado de ejecución se detecta como Remoto o Programa, Defender para IoT define el PLC como no seguro. La opción PLC Secured (PLC protegido) de Propiedades del dispositivo dirá "false".

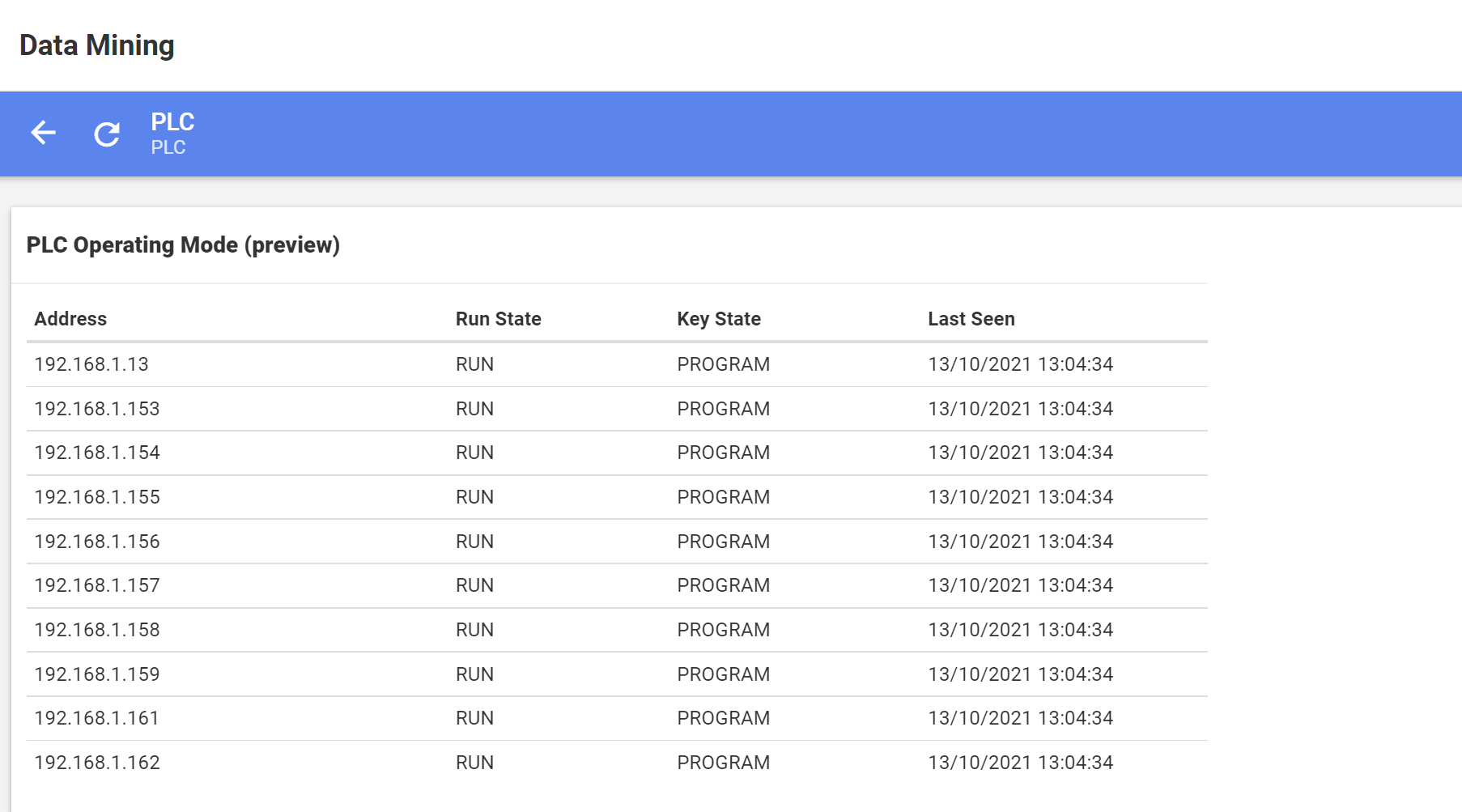

Vea todos los estados de ejecución y de clave del PLC mediante la creación de una minería de datos con información del modo de funcionamiento del PLC.

Use el informe de evaluación de riesgos para revisar el número de PLC de red en modo no seguro e información adicional que puede usar para mitigar los riesgos de PLC no seguros.

PCAP API

La nueva PCAP API permite al usuario recuperar archivos PCAP del sensor a través de la consola de administración local con o sin acceso directo al propio sensor.

Auditoría de la consola de administración local

Los registros de auditoría de la consola de administración local ahora se pueden exportar para facilitar las investigaciones sobre qué cambios se realizaron y quién los hizo.

Webhook extendido

Webhook extendido se puede usar para enviar datos adicionales al punto de conexión. La característica extendida incluye toda la información de la alerta de webhook y agrega la información siguiente al informe:

- sensorID

- sensorName

- zoneID

- zoneName

- siteID

- siteName

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- handled

- additionalInformation

Compatibilidad con Unicode en las frases de contraseña de certificado

Ahora se admiten caracteres Unicode al trabajar con frases de contraseña del certificado del sensor. Para obtener más información, consulta Preparar certificados firmados por CA.

Abril de 2021

Uso de actualizaciones automáticas de inteligencia sobre amenazas (versión preliminar pública)

Los nuevos paquetes de inteligencia sobre amenazas ahora se pueden insertar automáticamente en los sensores conectados a la nube a medida que Microsoft Defender para IoT los libera. A esto además se le suma la posibilidad de descargar los paquetes de inteligencia sobre amenazas y luego cargarlos en los sensores.

Trabajar con actualizaciones automáticas ayuda a reducir los esfuerzos operativos y a garantizar una mayor seguridad. Habilite la actualización automática mediante la incorporación del sensor conectado a la nube en el portal de Defender para IoT con el botón de alternancia Automatic Threat Intelligence Updates (Actualizaciones automáticas de inteligencia sobre amenazas) activado.

Si quiere adoptar un enfoque más conservador para actualizar los datos de inteligencia sobre amenazas, puede insertar manualmente paquetes desde el portal de Azure Defender para IoT en los sensores conectados a la nube solo cuando considere que es necesario. Así, puede controlar cuándo se instala un paquete, sin necesidad de descargarlo y luego cargarlo en los sensores. Inserte manualmente actualizaciones en los sensores desde la página Sites and Sensors (Sitios y sensores) de Defender para IoT.

También puede revisar la siguiente información sobre los paquetes de inteligencia sobre amenazas:

- Versión instalada del paquete

- Modo de actualización de inteligencia sobre amenazas

- Estado de la actualización de inteligencia sobre amenazas

Visualización de la información del sensor conectado a la nube (versión preliminar pública)

Vea información operativa importante sobre los sensores conectados a la nube en la página Sites and Sensors (Sitios y sensores).

- La versión del sensor instalada.

- El estado de conexión del sensor a la nube.

- La última vez que se detectó que el sensor se conectaba a la nube.

Mejoras de la API de alerta

Hay nuevos campos disponibles para los usuarios que trabajan con las API de alerta.

Consola de administración local

- Dirección de origen y destino

- Pasos para la corrección

- Nombre del sensor definido por el usuario

- Nombre de la zona asociada al sensor

- Nombre del sitio asociado al sensor

Sensor

- Dirección de origen y destino

- Pasos para la corrección

Al trabajar con nuevos campos, se requiere la versión 2 de la API.

Características que se proporcionan como disponibles con carácter general (GA)

Las siguientes características estaban disponibles anteriormente para la versión preliminar pública y ahora están disponibles con carácter general (GA):

- Sensor: reglas de alerta personalizadas mejoradas.

- Consola de administración local: exportación de alertas

- Incorporación de una segunda interfaz de red a la consola de administración local

- Generador de dispositivos: nuevo microagente

Marzo de 2021

Sensor: reglas de alerta personalizadas mejoradas (versión preliminar pública)

Ahora puede crear reglas de alerta personalizadas en función del día, grupo de días o período de tiempo durante el que se detectó la actividad de red. Trabajar con las condiciones de regla de día y hora resulta útil, por ejemplo, en los casos en los que la gravedad de la alerta se deriva según la hora en que se produce el evento de alerta. Por ejemplo, cree una regla personalizada que desencadene una alerta de gravedad alta cuando se detecte actividad de red durante un fin de semana o por la noche.

Esta característica está disponible en el sensor con el lanzamiento de la versión 10.2.

Consola de administración local: exportación de alertas (versión preliminar pública)

La información de las alertas ahora se puede exportar a un archivo .csv desde la consola de administración local. Puede exportar la información de todas las alertas detectadas o puede exportar la información en función de la vista filtrada.

Esta característica está disponible en la consola de administración local con el lanzamiento de la versión 10.2.

Incorporación de una segunda interfaz de red a la consola de administración local (versión preliminar pública)

Ahora puede mejorar la seguridad de la implementación al agregar una segunda interfaz de red a la consola de administración local. Esta característica permite que la administración local tenga sensores conectados en una red segura, a la vez que permite a los usuarios acceder a la consola de administración local mediante una segunda interfaz de red independiente.

Esta característica está disponible en la consola de administración local con el lanzamiento de la versión 10.2.

Enero de 2021

Seguridad

En esta versión, se han realizado mejoras en la recuperación de certificados y contraseñas.

Certificados

Esta versión le permite:

- Cargue certificados TLS o SSL directamente en los sensores y en las consolas de administración locales.

- Realizar la validación entre la consola de administración y los sensores conectados, y entre una consola de administración y una consola de administración de alta disponibilidad. La validación se basa en las fechas de expiración, la autenticidad de la entidad de certificación raíz y las listas de revocación de certificados. Si se produce un error en la validación, la sesión no continuará.

Para actualizaciones:

- Durante la actualización, no se produce ningún cambio en la funcionalidad de validación o del certificado TLS o SSL.

- Después de actualizar los sensores y las consolas de administración locales, los usuarios administrativos pueden reemplazar los certificados TLS o SSL, o activar la validación de certificados TLS o SSL desde la ventana Configuración del sistema, Certificado TLS o SSL.

En el caso de instalaciones nuevas:

- Durante el primer inicio de sesión, los usuarios deben utilizar un certificado TLS o SSL (recomendado), o bien un certificado autofirmado generado localmente (no recomendado)

- La validación de certificados está activada de forma predeterminada con las instalaciones nuevas.

Recuperación de la contraseña

Los usuarios administrativos del sensor y de la consola de administración local ahora pueden recuperar contraseñas desde el portal de Microsoft Defender para IoT. Antes, esta tarea requería la intervención del equipo de soporte técnico.

Incorporación

Consola de administración local: dispositivos confirmados

Después del inicio de sesión inicial en la consola de administración local, ahora es necesario que los usuarios carguen un archivo de activación. El archivo contiene el número agregado de dispositivos que se van a supervisar en la red de la organización. Este número se conoce como el número de dispositivos confirmados. Los dispositivos confirmados se definen durante el proceso de incorporación en el portal de Microsoft Defender para IoT, donde se genera el archivo de activación. Tanto los usuarios nuevos como los que actualizan deben cargar el archivo de activación. Después de la activación inicial, el número de dispositivos detectados en la red puede superar el número de dispositivos confirmados. Este evento puede ocurrir, por ejemplo, si conecta más sensores a la consola de administración. Si hay una discrepancia entre el número de dispositivos detectados y el número de dispositivos confirmados, aparece una advertencia en la consola de administración. Si se produce este evento, debe cargar un nuevo archivo de activación.

Opciones de la página de precios

La página de precios le permite incorporar nuevas suscripciones a Microsoft Defender para IoT y definir los dispositivos confirmados en la red.

Además, la página de precios ahora permite administrar las suscripciones existentes asociadas a un sensor y actualizar la confirmación de los dispositivos.

Visualización y administración de sensores incorporados

Una nueva página del portal, Site and Sensors (Sitios y sensores), le permite:

- Agregar información descriptiva sobre el sensor. Por ejemplo, una zona asociada al sensor o etiquetas de texto libre.

- Ver y filtrar la información del sensor. Por ejemplo, ver los detalles sobre los sensores que están conectados a la nube o administrados de forma local o ver información sobre los sensores de una zona específica.

Facilidad de uso

Nueva página del conector de Azure Sentinel

La página del conector de datos de Microsoft Defender para IoT se ha rediseñado. El conector de datos ahora se basa en suscripciones en lugar de en centros de IoT, lo que permite a los clientes administrar mejor su conexión de configuración a Azure Sentinel.

Actualizaciones de permisos de Azure Portal

Se ha agregado compatibilidad con el lector de seguridad y el administrador de seguridad.

Otras actualizaciones

Grupo de acceso: permisos de zona

Las reglas del grupo de acceso de la consola de administración local no incluirán la opción para conceder acceso a una zona específica. No hay ningún cambio en la definición de reglas que usan sitios, regiones y unidades de negocio. Tras la actualización, los grupos de acceso que contengan reglas que permitan el acceso a zonas específicas se modificarán para permitir el acceso a su sitio principal, incluidas todas sus zonas.

Cambios de terminología

Se ha cambiado el nombre del término "recurso" y ha pasado a denominarse "dispositivo" en el sensor y en la consola de administración local, así como en los informes y otras interfaces de la solución. En las alertas del sensor y de la consola de administración local, el término "administrar este evento" se denomina ahora "pasos de corrección".