Aceleración de los flujos de trabajo de alertas de OT

Nota:

Las características mencionadas se encuentran en VERSIÓN PRELIMINAR. Los Términos de uso complementarios para las versiones preliminares de Azure incluyen otros términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado con disponibilidad general.

Las alertas de Microsoft Defender para IoT mejoran la seguridad de red y las operaciones con detalles en tiempo real sobre los eventos registrados en su red. Las alertas de OT se desencadenan cuando los sensores de red de OT detectan cambios o actividades sospechosas en el tráfico de red que requieren su atención.

En este artículo se describen los siguientes métodos para reducir el exceso de alertas de red de OT en tu equipo:

Cree reglas de supresión desde Azure Portal para reducir las alertas desencadenadas por los sensores. Si está trabajando en un entorno aislado, cree reglas de exclusión de alertas en el sensor de OT.

Cree comentarios de alerta para que los equipos los agreguen a alertas individuales con el fin de simplificar la comunicación y el mantenimiento de registros de las alertas.

Cree reglas de alerta personalizadas para identificar tráfico específico en su red.

Requisitos previos

Antes de usar los procedimientos de esta página, tenga en cuenta los siguientes requisitos previos:

| Para ... | Debe tener... |

|---|---|

| Crear reglas de supresión de alertas en Azure Portal | Una suscripción de Defender para IoT con al menos un sensor de OT conectado a la nube y acceso como administrador de seguridad, colaborador o propietario. |

| Crear una lista de permitidos de DNS en un sensor de OT | Un sensor de red de OT instalado y acceso al sensor como el usuario administrador predeterminado. |

| Crear comentarios de alertas en un sensor de OT | Un sensor de red de OT instalado y acceso al sensor como cualquier usuario con un rol de administrador. |

| Creación de reglas de alerta personalizadas en un sensor de OT | Un sensor de red de OT instalado y acceso al sensor como cualquier usuario con un rol de administrador. |

Para más información, vea:

- Instalación del software de supervisión de OT en sensores de OT

- Roles y permisos de usuario de Azure en Defender para IoT

- Usuarios y roles locales para la supervisión de OT con Defender para IoT

Supresión de alertas irrelevantes

Configure los sensores de OT para suprimir las alertas de tráfico específico de la red que, de otro modo, podrían desencadenar una alerta. Por ejemplo, si todos los dispositivos de OT supervisados por un sensor específico pasan por procedimientos de mantenimiento durante dos días, es posible que desee definir una regla para suprimir todas las alertas generadas por ese sensor durante el período de mantenimiento.

En el caso de los sensores de OT conectados a la nube, cree reglas de supresión de alertas en Azure Portal para omitir el tráfico especificado en la red que, de otro modo, podría desencadenar una alerta.

Para los sensores administrados localmente, cree reglas de exclusión de alertas en el sensor de OT, ya sea mediante la interfaz de usuario o la API.

Importante

Las reglas configuradas en Azure Portal invalidan las reglas configuradas para el mismo sensor en la consola del sensor de OT. Si actualmente usa reglas de exclusión de alertas en el sensor de OT, se recomienda migrarlas a Azure Portal como reglas de supresión antes de empezar.

Creación de reglas de supresión de alertas en Azure Portal (versión preliminar pública)

En esta sección se describe cómo crear una regla de supresión de alertas en Azure Portal y solo se admite para sensores conectados a la nube.

Para crear una regla de eliminación de alertas:

En Defender para IoT, en Azure Portal, seleccione Alertas>

Reglas de supresión.

Reglas de supresión.En la página Reglas de supresión (versión preliminar),, seleccione + Crear.

En el panel Crear regla de supresión pestaña Detalles, escriba los detalles siguientes:

Seleccione la suscripción de Azure en la lista desplegable.

Escriba un nombre descriptivo y una descripción opcional para la regla.

Active Habilitado para que la regla empiece a ejecutarse como configurada. También puede dejar esta opción desactivada para empezar a usar la regla solo más adelante.

En el área Suprimir por intervalo de tiempo, active la fecha de expiración para definir una fecha y hora de inicio y finalización específicas para la regla. Seleccione Agregar intervalo para agregar varios intervalos de tiempo.

En el área Aplicar en, seleccione si desea aplicar la regla a todos los sensores de la suscripción, o solo en sitios o sensores específicos. Si selecciona Aplicar en la selección personalizada, seleccione los sitios o sensores en los que desea que se ejecute la regla.

Al seleccionar un sitio específico, la regla se aplica a todos los sensores existentes y futuros asociados al sitio.

Seleccione Siguiente y confirme el mensaje de invalidación.

En el panel Crear regla de supresión, pestaña Condiciones:

En la lista desplegable Nombre de alerta, seleccione una o varias alertas para la regla. Al seleccionar el nombre de un motor de alertas en lugar de un nombre de regla específico, se aplica la regla a todas las alertas existentes y futuras asociadas a ese motor.

Opcionalmente, filtre aún más la regla mediante la definición de condiciones adicionales, como para el tráfico procedente de orígenes específicos, a destinos específicos o en subredes específicas. Al especificar subredes como condiciones, tenga en cuenta que las subredes hacen referencia tanto a los dispositivos de origen como de destino.

Cuando haya terminado de configurar las condiciones de regla, seleccione Siguiente.

En el panel Crear regla de supresión, pestaña Revisar y crear, revise los detalles de la regla que va a crear y seleccione Crear.

La regla se agrega a la lista de reglas de supresión en la página Reglas de supresión (versión preliminar). Seleccione una regla para editarla o eliminarla según sea necesario.

Sugerencia

Si necesita exportar las reglas de supresión, seleccione el botón Exportar de la barra de herramientas. Todas las reglas configuradas se exportan a un único archivo .CSV, que puede guardar localmente.

Migración de reglas de supresión desde un sensor de OT

Si actualmente usa un sensor de OT con sensores conectados a la nube, se recomienda migrar las reglas de exclusión a Azure Portal como reglas de supresión antes de empezar a crear nuevas reglas de supresión. Las reglas de supresión configuradas en Azure Portal invalidan las reglas de exclusión de alertas que existen para los mismos sensores en el sensor de OT.

Para exportar las reglas de exclusión de alertas e importarlas en Azure Portal:

Inicie sesión en el sensor de OT y seleccione Exclusión de alertas.

En la página Exclusión de alertas, seleccione

Exportar para exportar las reglas a un archivo .CSV.

Exportar para exportar las reglas a un archivo .CSV.En Defender para IoT, en Azure Portal, seleccione Alertas>Reglas de supresión.

En la página Reglas de supresión (versión preliminar), seleccione Migrar reglas de administrador local y, a continuación, vaya al archivo .CSV que descargó del sensor de OT y selecciónelo.

En el panel Migrar reglas de supresión, revise la lista cargada de reglas de supresión que va a migrar y, a continuación, seleccione Aprobar migración.

Confirme el mensaje de invalidación.

Las reglas se agregan a la lista de reglas de supresión en la página Reglas de supresión (versión preliminar). Seleccione una regla para editarla o eliminarla según sea necesario.

Habilitación de conexiones a Internet en una red de OT

Reduzca el número de alertas de Internet no autorizadas creando una lista de permitidos de nombres de dominio en el sensor de OT. Cuando se configura una lista de permitidos de DNS, el sensor comprueba cada intento no autorizado de conectividad a Internet en la lista antes de desencadenar una alerta. Si el FQDN del dominio se incluye en la lista de permitidos, el sensor no desencadena la alerta y permite el tráfico de forma automática.

Todos los usuarios del sensor de OT pueden ver una lista configurada actualmente de dominios en un informe de minería de datos, incluidos los FQDN, las direcciones IP resueltas y la hora de la última resolución.

Para definir una lista de permitidos de DNS, haga lo siguiente:

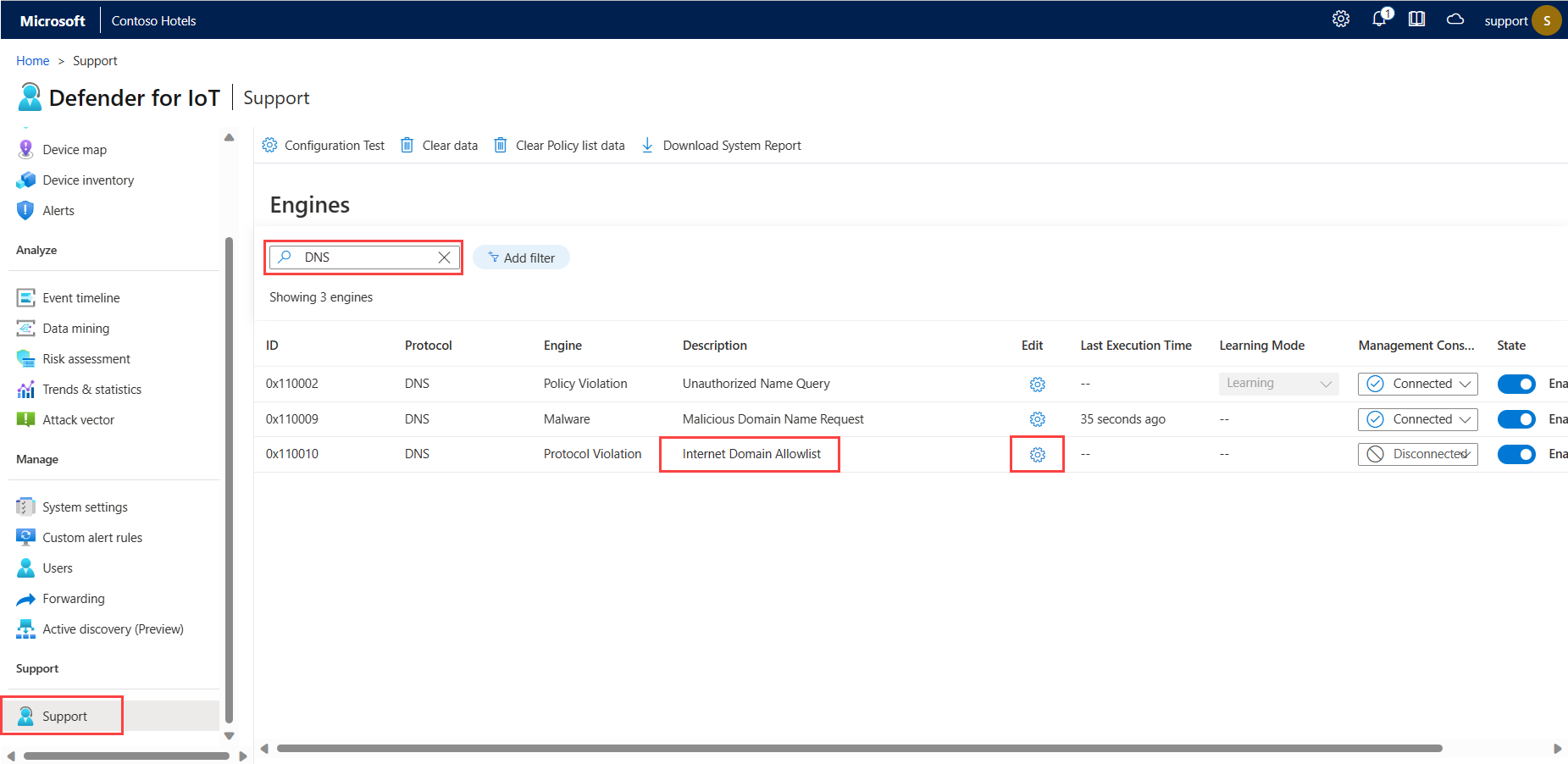

Inicie sesión en su OT sensor como usuario administrador y seleccione la página de Soporte.

En el cuadro de búsqueda, busque DNS y localice el motor con la descripción de Internet Domain Allowlist (Lista de dominios de Internet permitidos).

Seleccione Editar

para la fila Lista de permitidos de dominio de Internet. Por ejemplo:

para la fila Lista de permitidos de dominio de Internet. Por ejemplo:En el campo >Fqdn allowlist (Lista de permitidos de FQDN) del panel Editar configuración, escriba uno o varios nombres de dominio. Separe varios nombres de dominio con comas. El sensor no generará alertas de intentos de conectividad a Internet no autorizados en los dominios configurados.

Puede usar el carácter comodín

*en cualquier lugar del nombre de dominio para agregar fácilmente subdominios a la lista de permitidos sin tener que introducir cada uno, por ejemplo,*.microsoft.comoteams.microsoft.*.Seleccione Enviar para guardar los cambios.

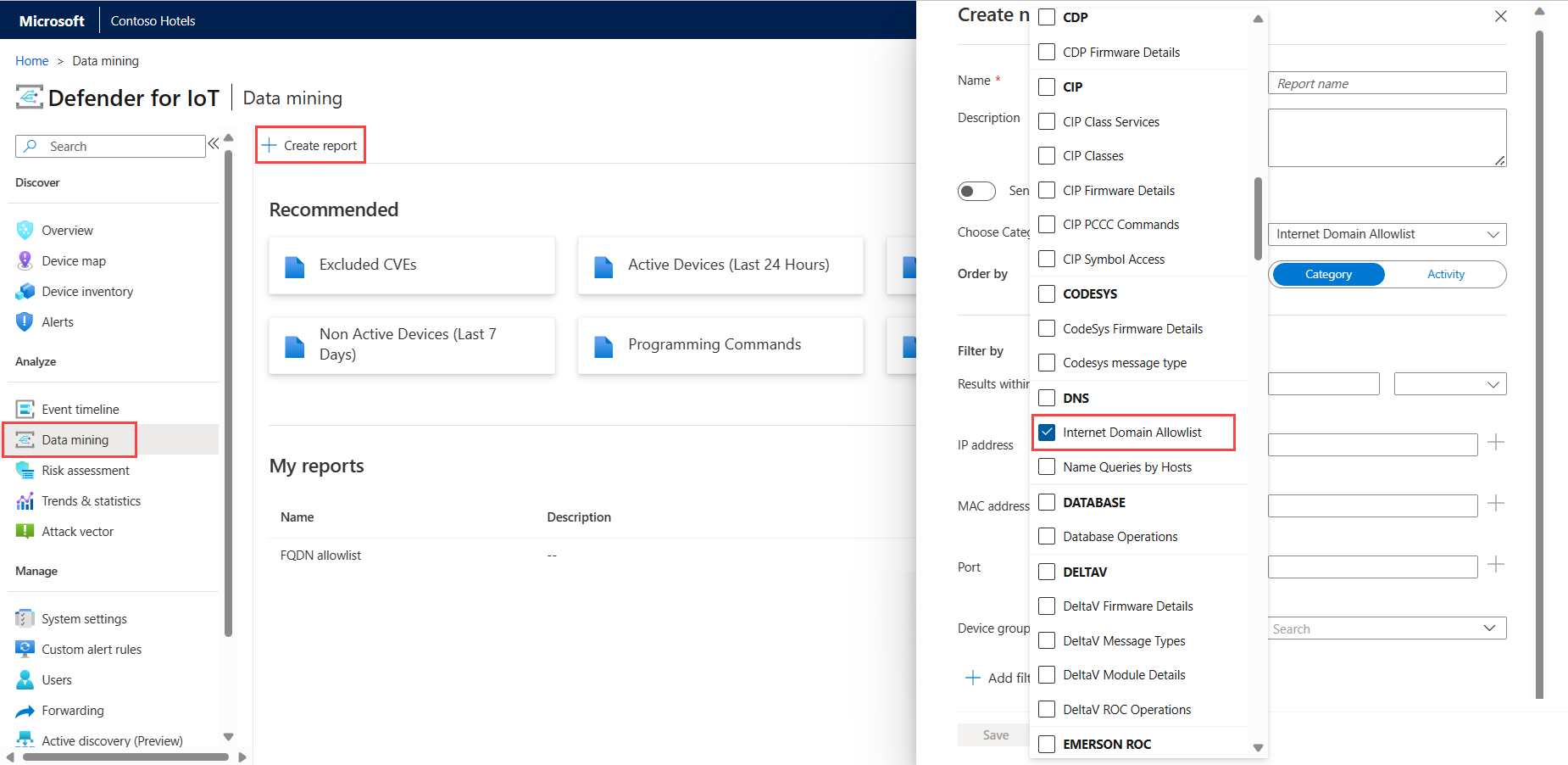

Para ver la lista actual de permitidos en un informe de minería de datos, haga lo siguiente:

Al seleccionar una categoría en el informe de minería de datos personalizado, asegúrese de seleccionar Internet Domain Allowlist (Lista de dominios de Internet permitidos) en la categoría DNS.

Por ejemplo:

En el informe de minería de datos generado se muestra una lista de los dominios permitidos y cada dirección IP que se va a resolver para esos dominios. En el informe también se incluye el TTL, en segundos, durante el cual esas direcciones IP no desencadenarán una alerta de conectividad a Internet.

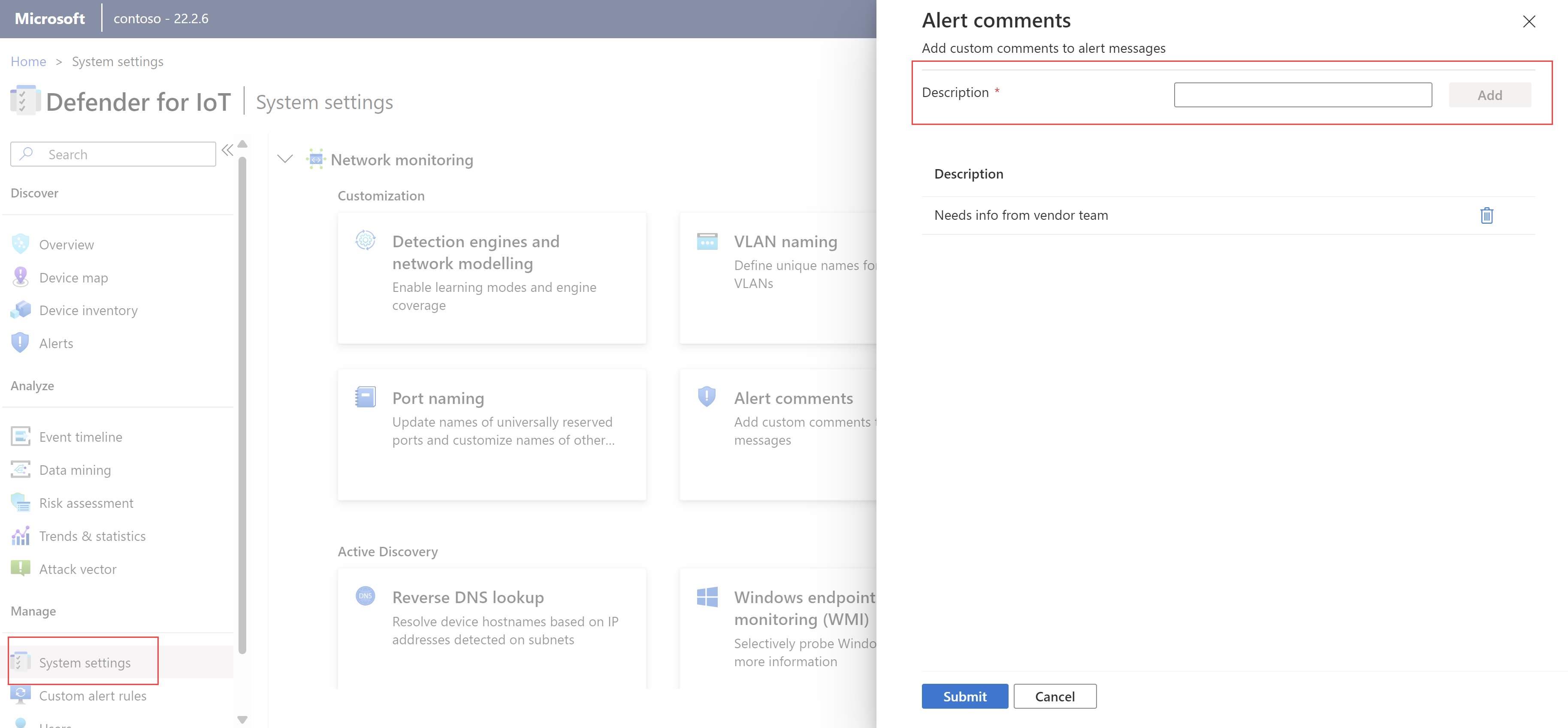

Creación de comentarios de alertas en un sensor de OT

Inicie sesión en el sensor de OT y seleccione Configuración del sistema>Supervisión de red>Comentarios de alerta.

En el panel Comentarios de alerta, en el campo Descripción, escriba el nuevo comentario y seleccione Agregar. El nuevo comentario se mostrará en la lista Descripción debajo del campo.

Por ejemplo:

Seleccione Enviar para agregar el comentario a la lista de comentarios disponibles en cada alerta del sensor.

Los miembros del equipo pueden agregar comentarios personalizados en cada alerta del sensor. Para obtener más información, vea Adición de comentarios de alerta.

Creación de reglas de alerta personalizadas en un sensor de OT

Agregue reglas de alerta personalizadas para desencadenar alertas para actividades específicas en su red que no están cubiertas por las funcionalidades estándar.

Por ejemplo, en un entorno que ejecute MODBUS, puede agregar una regla para detectar los comandos escritos en un registro de memoria en una dirección IP específica y un destino de Ethernet.

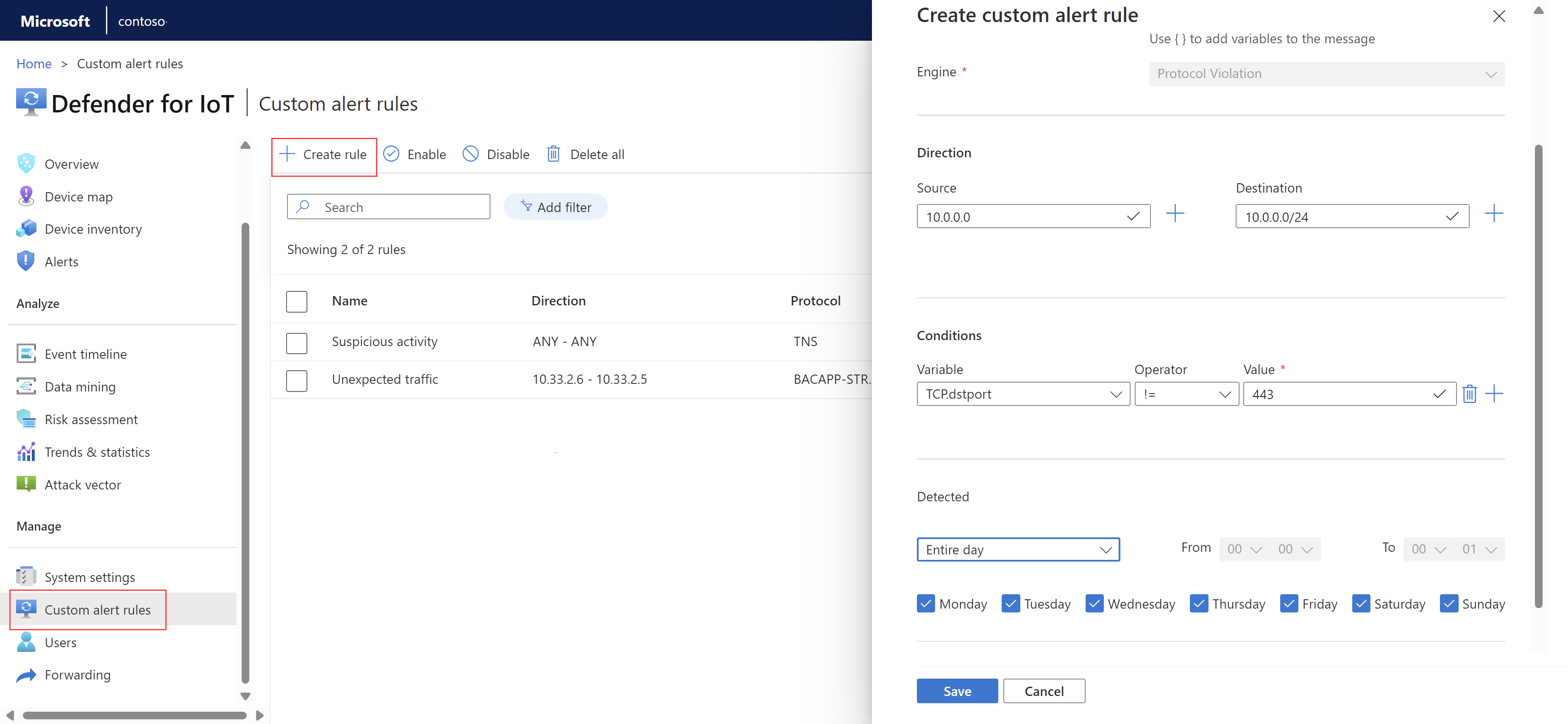

Para crear una regla de alertas personalizada:

Inicie sesión en el sensor de OT y seleccione Reglas de alerta personalizadas>+ Crear regla.

En el panel Creación de reglas de alerta personalizadas que se muestra a la derecha, defina los campos siguientes:

Nombre Descripción Nombre de la alerta Escriba un nombre descriptivo para la alerta. Protocolo de la alerta Seleccione el protocolo que desea detectar.

En casos específicos, seleccione uno de los siguientes protocolos:

- Para un evento de manipulación de la estructura o los datos de la base de datos, seleccione TNS o TDS.

- Para un evento de archivo, seleccione HTTP, DELTAV, SMB o FTP, en función del tipo de archivo.

- Para un evento de descarga de paquetes, seleccione HTTP.

- Para un evento de puertos abiertos (eliminados), seleccione TCP o UDP, en función del tipo de puerto.

Para crear reglas que realicen el seguimiento de cambios específicos en uno de los protocolos de OT, como S7 o CIP, use los parámetros que se encuentran en ese protocolo, comotagosub-function.Mensaje Defina un mensaje que se mostrará cuando se desencadene la alerta. Los mensajes de alerta admiten caracteres alfanuméricos y las variables de tráfico detectadas.

Por ejemplo, puede incluir las direcciones de origen y destino detectadas. Use llaves ({}) para agregar variables al mensaje de alerta.Dirección Escriba una dirección IP de origen o destino donde quiera detectar el tráfico. Condiciones Defina una o varias condiciones que se deben cumplir para desencadenar la alerta.

- Seleccione el signo + para crear un conjunto de condiciones con varias condiciones que usan el operador AND. El signo + solo está habilitado después de seleccionar un valor para Protocolo de alerta.

- Si selecciona una dirección MAC o una dirección IP como variable, deberá convertir el valor de una dirección con decimales y puntos a formato decimal.

Debe agregar al menos una condición para crear una regla de alerta personalizada.Detectado Defina un intervalo de fecha y/o hora para el tráfico que desea detectar. Personalice los días y el intervalo de tiempo para ajustarse a las horas de mantenimiento o establecer horas de trabajo. Acción Defina una acción que quiera que Defender para IoT lleve a realizar automáticamente cuando se desencadene la alerta.

Haga que Defender para IoT cree una alerta o un evento con la gravedad especificada.PCAP incluido Si ha elegido crear un evento, desactive la opción PCAP incluido según sea necesario. Si ha elegido crear una alerta, el PCAP siempre se incluye y no se puede quitar. Por ejemplo:

Seleccione Guardar cuando haya terminado para guardar la regla.

Edición de una regla de alerta personalizada

Para editar una regla de alerta personalizada, seleccione la regla y, a continuación, seleccione el menú (...) opciones >Editar. Modifique la regla de alerta según sea necesario y guarde los cambios.

Las modificaciones realizadas en reglas de alerta personalizadas, como cambiar un nivel de gravedad o un protocolo, se supervisan en la página Escala de tiempo del evento en el sensor de OT.

Para más información, consulte Seguimiento de la actividad del sensor.

Deshabilitación, habilitación o eliminación de reglas de alertas personalizadas

Deshabilite las reglas de alertas personalizadas para evitar que se ejecuten sin eliminarlas por completo.

En la página Reglas de alerta personalizadas, seleccione una o varias reglas y, a continuación, seleccione Deshabilitar, Habilitar o Eliminar en la barra de herramientas según sea necesario.

Creación de reglas de exclusión de alertas en un sensor de OT

Cree reglas de exclusión de alertas para indicar a los sensores que ignoren tráfico específico en su red que, de otro modo, desencadenaría una alerta.

Por ejemplo, si sabe que todos los dispositivos OT supervisados por un sensor específico van a someterse a los procedimientos de mantenimiento durante dos días, defina una regla de exclusión que indique a Defender para IoT que suprima las alertas detectadas por este sensor durante el período predefinido.

Para crear una regla de exclusión de alertas:

Inicie sesión en su sensor de OT y seleccione Exclusión de alerta en el menú de la izquierda.

En la página Alert Exclusion (Exclusión de alertas), seleccione el botón + situado en la parte superior derecha para agregar una nueva regla.

En el cuadro de diálogo Create Exclusion Rule (Crear regla de exclusión), escriba los detalles siguientes:

Nombre Descripción Nombre Escriba un nombre significativo para la regla. El nombre no puede contener comillas ( ").By Time Period (Por período de tiempo) Seleccione una zona horaria y el período de tiempo específico que desea que la regla de exclusión esté activa y, después, seleccione ADD (Agregar).

Use esta opción para crear distintas reglas para diferentes zonas horarias. Por ejemplo, puede que necesite aplicar una regla de exclusión entre las 8:00 a. m y las 10:00 a. m. en tres zonas horarias diferentes. En este caso, cree tres reglas de exclusión independientes que usen el mismo período de tiempo y la zona horaria correspondiente.By Device Address (Por dirección del dispositivo) Seleccione e introduzca los siguientes valores y, después, seleccione ADD (Agregar):

- Seleccione si el dispositivo designado es un origen, un destino o ambos.

- Seleccione si la dirección es una dirección IP, una dirección MAC o una subred.

- Escriba el valor de la dirección IP, la dirección MAC o la subred.By Alert Title (Por título de alerta) Elija una o varias alertas para agregar a la regla de exclusión y, después, seleccione ADD (Agregar). Para buscar títulos de alerta, escriba un título de alerta o parte de un título y seleccione el título deseado en la lista desplegable. By Sensor Name (Por nombre de sensor) Elija uno o varios sensores para agregar a la regla de exclusión y, después, seleccione ADD (Agregar). Para buscar nombres de sensor, escriba un nombre de sensor o parte de un nombre y seleccione el nombre deseado en la lista desplegable. Importante

Las reglas de exclusión de alertas se basan en

AND, lo que significa que las alertas solo se excluyen cuando se cumplen todas las condiciones de la regla. Si no se define ninguna condición de regla, se incluyen todas las opciones. Por ejemplo, si no incluye el nombre de un sensor en la regla, esta se aplicará a todos los sensores.En la parte inferior del cuadro de diálogo se muestra un resumen de los parámetros de la regla.

Revise el resumen de la regla que se muestra en la parte inferior del cuadro de diálogo Create Exclusion Rule (Crear regla de exclusión) y seleccione SAVE (Guardar).

Creación de reglas de exclusión de alertas mediante API

Use la API de Defender para IoT para crear reglas de exclusión de alertas desde un sistema externo de vales u otro sistema que administre los procesos de mantenimiento de la red.

Use la API maintenanceWindow (creación de exclusiones de alertas) para definir los sensores, los motores de análisis, la hora de inicio y la hora de finalización para aplicar la regla.

Para obtener más información, consulte Referencia de API de Defender para IoT.