Introducción al examen de malware

El examen de malware en Microsoft Defender for Storage mejora la seguridad de las cuentas de Azure Storage mediante la detección y mitigación de amenazas de malware. Usa antivirus de Microsoft Defender para examinar el contenido de almacenamiento, lo que garantiza la seguridad y el cumplimiento.

Defender for Storage ofrece dos tipos de examen de malware:

Examen de malware al cargar: examina los blobs automáticamente cuando se cargan o modifican, proporcionando una detección casi en tiempo real. Este tipo de examen es ideal para aplicaciones que implican cargas frecuentes por parte de los usuarios, como aplicaciones web o plataformas colaborativas. El examen de los contenidos a medida que se cargan ayuda a evitar que los archivos malintencionados entren en el entorno de almacenamiento y se propaguen en sentido descendente.

Examen de malware a petición: le permite examinar los blobs existentes siempre que sea necesario, por lo que resulta ideal para la respuesta a incidentes, el cumplimiento y la seguridad proactiva. Este tipo de examen es ideal para establecer una línea de base de seguridad mediante el examen de todos los datos existentes, reaccionar ante alertas de seguridad o prepararse para auditorías.

Estas opciones le ayudan a proteger sus cuentas de almacenamiento, satisfacer las necesidades de cumplimiento y mantener la integridad de los datos.

¿Por qué es importante el examen de malware?

El contenido cargado al almacenamiento en la nube puede introducir malware, lo que supone riesgos para su organización. El examen de contenido para malware ayuda a evitar que los archivos malintencionados entren o se propaguen dentro de su entorno.

El examen de malware en Defender for Storage ayuda a:

Detectar contenido malintencionado: identifica y mitiga las amenazas de malware.

Mejorar la posición de seguridad: agrega una capa de seguridad para evitar la propagación de malware.

Compatibilidad con el cumplimiento: ayuda a cumplir los requisitos normativos.

Simplificación de la administración de seguridad: ofrece una solución nativa de nube y de bajo mantenimiento configurable a escala.

Características clave

Una solución SaaS integrada: permite habilitar a escala con cero mantenimiento.

Funcionalidades antimalware completas: examen con antivirus de Microsoft Defender (MDAV), capturando malware polimórfico y metamórfico.

Detección completa: examina todos los tipos de archivos, incluidos los archivos ZIP y RAR, hasta 50 GB por blob.

Opciones de examen flexibles: ofrece examen a petición y de carga en función de sus necesidades.

Integración con alertas de seguridad: genera alertas detalladas en Microsoft Defender for Cloud.

Compatibilidad con la automatización: habilita respuestas automatizadas mediante servicios de Azure como Logic Apps y Function Apps.

Cumplimiento y auditoría: los registros examinan los resultados de cumplimiento y auditoría.

Compatibilidad con puntos de conexión privados: el examen de malware admite puntos de conexión privados, lo que garantiza la privacidad de los datos eliminando la exposición pública a Internet.

¿Qué tipo de examen de malware funciona para sus necesidades?

Si desea una protección inmediata para cargas frecuentes, el examen de malware de carga activa es la opción correcta. Funciona mejor para examinar el contenido cargado por el usuario en aplicaciones web, proteger los recursos multimedia compartidos y garantizar el cumplimiento en los sectores regulados. El examen al cargar también es eficaz si necesita integrar datos de terceros, proteger plataformas colaborativas o canalizaciones de datos seguras y conjuntos de datos de aprendizaje automático. Para obtener más información, consulte Examen de malware al cargar.

Si desea establecer líneas base de seguridad, el examen de malware a petición es una excelente opción. También ofrece flexibilidad para ejecutar exámenes en función de necesidades específicas. El examen a petición se ajusta bien a las prácticas de respuesta a incidentes, cumplimiento y seguridad proactiva. Puede usarlo para automatizar los exámenes en respuesta a los desencadenadores de seguridad, preparar las auditorías con exámenes programados o comprobar de forma proactiva los datos almacenados para el malware. Además, el examen a petición ayuda a proporcionar garantía de los clientes y comprobar los datos antes de archivar o intercambiar. Para obtener más información, consulte examen de malware a petición.

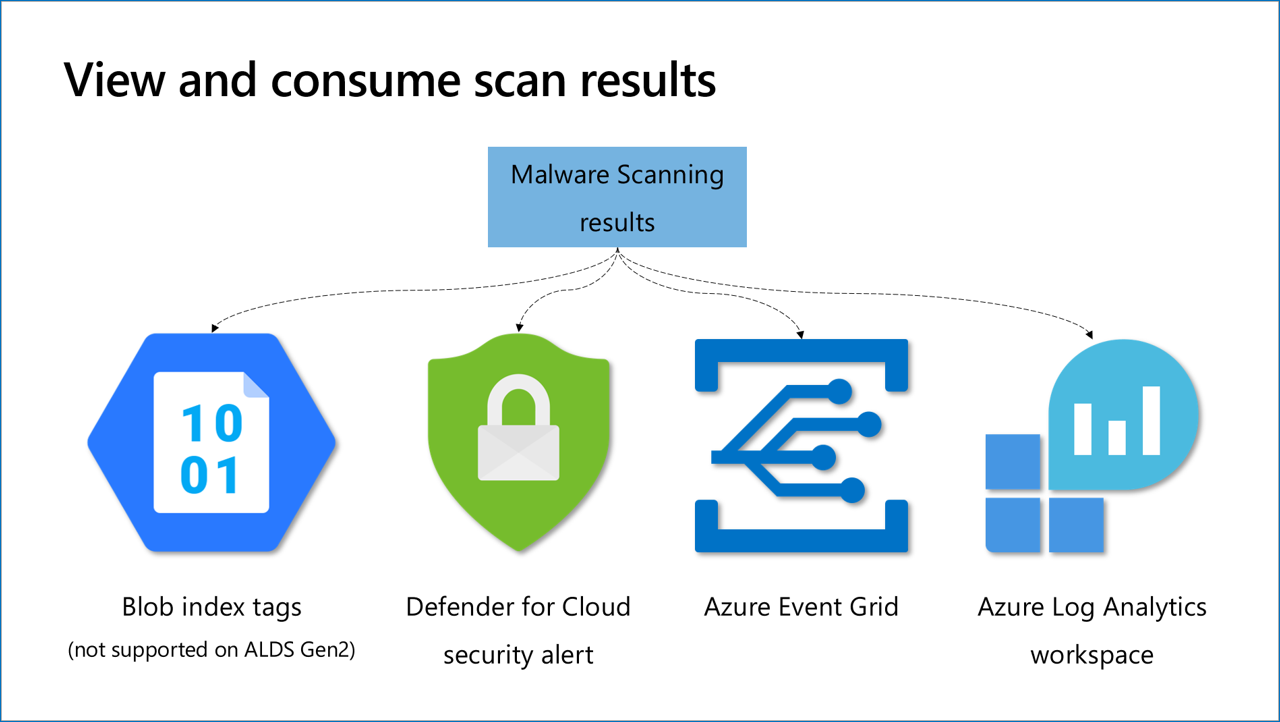

Proporcionar resultados del examen

Los resultados del examen de malware están disponibles a través de cuatro métodos. Después de la configuración, verá los resultados del examen como etiquetas de índice de blobs para cada archivo examinado de la cuenta de almacenamiento y, como alertas de seguridad de Microsoft Defender for Cloud cuando un archivo se identifica como malintencionado.

Puede optar por configurar métodos de resultados de examen adicionales, como Event Grid y Log Analytics; estos métodos requieren una configuración adicional. En la siguiente sección, obtendrá información sobre los distintos métodos de resultado del examen.

Resultados de examen

Etiquetas de índice de blobs

Las etiquetas de índice de blobs son campos de metadatos en un blob. Clasifican los datos de su cuenta de almacenamiento mediante atributos de etiquetas clave-valor. Estas etiquetas se indexan y se exponen automáticamente como un índice multidimensional que se puede buscar para encontrar fácilmente los datos. Los resultados del examen son concisos, y muestran el resultado del examen de malware y la hora UTC del examen de malware en los metadatos del blob. Otros tipos de resultados (alertas, eventos, registros) proporcionan más información.

Las aplicaciones pueden usar etiquetas de índice de blobs para automatizar flujos de trabajo, pero no son resistentes a alteraciones. Lea más información en configurar la respuesta.

Nota:

El acceso a las etiquetas de índice requiere permisos. Para obtener más información, consulte Obtener, establecer y actualizar etiquetas de índice de blobs.

Alertas de seguridad de Defender for Cloud

Cuando se detecta un archivo malintencionado, Microsoft Defender for Cloud genera una alerta de seguridad de Microsoft Defender for Cloud. Para ver la alerta, vaya a alertas de seguridad de Microsoft Defender for Cloud. La alerta de seguridad contiene detalles y contexto en el archivo, el tipo de malware y los pasos de investigación y corrección recomendados. Para usar estas alertas para la corrección, puede hacer lo siguiente:

- Consulte las alertas de seguridad en Azure Portal accediendo a Microsoft Defender for Cloud: >Alertas de seguridad.

- Configure automatizaciones basadas en estas alertas.

- Exporte las alertas de seguridad a un SIEM. Puede exportar continuamente alertas de seguridad de Microsoft Sentinel (SIEM de Microsoft) mediante el conector de Microsoft Sentinel u otro SIEM de su elección.

Obtenga más información sobre cómo responder a las alertas de seguridad.

Evento de Event Grid

Event Grid es útil para la automatización controlada por eventos. Es el método más rápido para obtener resultados con una latencia mínima en forma de eventos que puede usar para automatizar la respuesta.

Los eventos de los temas personalizados de Event Grid pueden ser consumidos por varios tipos de punto de conexión. Los más útiles para escenarios de escaneo de malware son:

- Function App (antes llamada Azure Function): utiliza una función sin servidor para ejecutar código para respuestas automatizadas como mover, eliminar o poner en cuarentena.

- WebHook: para conectar una aplicación.

- Cola de Event Hubs y Service Bus: para notificar a los consumidores posteriores. Obtenga más información sobre cómo configurar el examen de malware para que cada resultado del examen se envíe automáticamente a un tema de Event Grid con fines de automatización.

Análisis de registros

Es posible que desee registrar los resultados del examen para obtener pruebas de cumplimiento o investigar los resultados del examen. Al configurar un destino del área de trabajo de Log Analytics, puede almacenar todos los resultados del examen en un repositorio de registros centralizado que sea fácil de consultar. Puede ver los resultados navegando hasta el área de trabajo de destino de Log Analytics y buscando la tabla StorageMalwareScanningResults.

Obtenga más información sobre cómo configurar el registro para el examen de malware.

Sugerencia

Le invitamos a explorar la característica de examen de malware en Defender for Storage a través de nuestro laboratorio práctico. Siga las instrucciones de entrenamiento de Ninja para obtener una guía detallada paso a paso sobre cómo configurar y probar el examen de malware de un extremo a otro, incluida la configuración de respuestas para examinar los resultados. Esto forma parte del proyecto de "laboratorios" que ayuda a los clientes a familiarizarse con Microsoft Defender for Cloud y les proporciona experiencia práctica con sus funcionalidades.

Automatización de respuestas

El análisis de malware admite respuestas automatizadas, como eliminar o poner en cuarentena archivos sospechosos. Esto se puede administrar mediante etiquetas de índice de blobs o configurando eventos de Event Grid con fines de automatización. Puede automatizar las respuestas de las siguientes maneras:

- Bloquear el acceso a archivos sin examinar o malintencionados mediante ABAC (control de acceso basado en atributos).

- Eliminar o mover archivos malintencionados automáticamente para poner en cuarentena mediante Logic Apps (basado en alertas de seguridad) o Event Grid con Function Apps (en función de los resultados del examen).

- Reenviar archivos limpios a una ubicación diferente mediante Event Grid con Function Apps.

Obtenga más información sobre los resultados de la configuración de la respuesta para el examen de malware.

Configuración del examen de malware

Cuando el examen de malware está habilitado, se llevan a cabo automáticamente las siguientes acciones en el entorno:

- Para cada cuenta de almacenamiento en la que habilite el examen de malware, se crea un recurso de tema del sistema de Event Grid en el mismo grupo de recursos de la cuenta de almacenamiento, utilizado por el servicio de análisis de malware para escuchar los desencadenadores de carga de blobs. Al quitar este recurso se interrumpe la funcionalidad de examen de malware.

- Para examinar los datos, el servicio de análisis de malware requiere acceso a los datos. Durante la habilitación del servicio, se crea un nuevo recurso de Data Scanner denominado

StorageDataScanneren la suscripción de Azure y se asigna con una identidad administrada asignada por el sistema. Este recurso se concede con la asignación de roles propietario de datos de Storage Blob que le permite acceder a los datos con fines de análisis de malware y detección de datos confidenciales. - El recurso

StorageDataScannertambién se agrega a las reglas de acceso a recursos de ACL de red de la cuenta de almacenamiento. Esto permite a Defender examinar los datos cuando el acceso de red pública a la cuenta de almacenamiento está restringido. - Si va a habilitar el examen de malware en el nivel de suscripción, se crea un nuevo recurso denominado

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatoren la suscripción de Azure. A este recurso se le asigna una identidad administrada por el sistema. Se usa para habilitar y reparar configuraciones de análisis de malware y Defender for Storage en cuentas de almacenamiento existentes. Además, comprueba si hay nuevas cuentas de almacenamiento creadas en la suscripción para habilitar el examen de malware. Este recurso tiene asignados roles específicos con los permisos necesarios para habilitar el examen de malware.

Nota:

El examen de malware depende de determinados recursos, identidades y configuraciones de red para funcionar correctamente. Si modifica o elimina cualquiera de ellos, el examen de malware dejará de funcionar. Para restaurar su funcionamiento normal, puede apagarlo y volver a encenderlo.

Contenido y limitaciones admitidos

Contenido admitido

Tipos de archivo: todos los tipos de archivo, incluidos archivos como archivos ZIP.

Tamaño de archivo: blobs de hasta 50 GB de tamaño.

Limitaciones

Cuentas de almacenamiento no admitidas: no se admiten cuentas de almacenamiento heredadas v1.

Servicio no compatible: examen de malware no admite Azure Files.

Tipos de blobs no admitidos:no se admite anexar blobs y página de blobs .

Cifrado no admitido: no se pueden examinar blobs cifrados del lado cliente, ya que el servicio no puede descifrarlos. Se admiten blobs cifrados en reposo con claves administradas por el cliente (CMK).

Protocolos no admitidos: no se examinan los blobs cargados a través del protocolo Network File System (NFS) 3.0.

Etiquetas de índice de blobs: no se admiten etiquetas de índice para cuentas de almacenamiento con espacio de nombres jerárquico habilitado (Azure Data Lake Storage Gen2).

Regiones no admitidas: algunas regiones aún no se admiten para el examen de malware. El servicio se expande continuamente a nuevas regiones. Para obtener la lista más reciente de las regiones admitidas, consulte Disponibilidad de Defender for Cloud.

Event Grid: Los temas de Event Grid que no tienen habilitado el acceso a la red pública (es decir, conexiones de puntos de conexión privadas) no son compatibles con el análisis de malware en Defender for Storage.

El blob no puede examinarse después de actualizar los metadatos: si los metadatos de un blob se actualizan poco después de la carga, es posible que no se pueda examinar el blob. Para evitar este problema, se recomienda especificar los metadatos del blob en BlobOpenWriteOptions o retrasar la actualización de los metadatos del blob hasta después de examinarlo.

Otros costos

Servicios de Azure: el examen de malware usa otros servicios de Azure, lo que podría suponer costos adicionales:

- Operaciones de lectura de Azure Storage

- Indexación de blobs de Azure Storage

- Eventos de Azure Event Grid

Examen de blobs e impacto en IOPS

Cada vez que el servicio de examen de malware examina un archivo, desencadena otra operación de lectura y actualiza la etiqueta de índice. Esto se aplica tanto al examen al cargar, que se produce después de que el blob se cargue o modifique, y el examen a petición. A pesar de estas operaciones, el acceso a los datos examinados sigue sin verse afectado. El impacto en las operaciones de entrada/salida de almacenamiento por segundo (IOPS) es mínimo, lo que garantiza que estas operaciones normalmente no introducen una carga significativa.

Escenarios en los que el examen de malware es ineficaz

Aunque el examen de malware proporciona funcionalidades de detección completas, hay escenarios específicos en los que se vuelve ineficaz debido a limitaciones inherentes. Es importante evaluar detenidamente estos escenarios antes de decidir habilitar el examen de malware en una cuenta de almacenamiento:

- Datos fragmentados: análisis de malware no detecta eficazmente malware en blobs que contienen datos fragmentados, por ejemplo, archivos divididos en partes más pequeñas. Este problema es común en los servicios de copia de seguridad que cargan datos de copia de seguridad en fragmentos en cuentas de almacenamiento. El proceso de examen puede pasar por alto contenido malintencionado o marcar incorrectamente contenido limpio, dando lugar a falsos negativos y falsos positivos. Para mitigar este riesgo, considere la posibilidad de implementar más medidas de seguridad, como el examen de datos, antes de fragmentarse o después de que se vuelva a ensamblar completamente.

- Datos cifrados: examen de malware no admite datos cifrados del lado cliente. Este servicio no puede descifrar estos datos, lo que significa que ningún malware dentro de estos blobs cifrados no se detecta. Si es necesario el cifrado, asegúrese de que el examen se produce antes del proceso de cifrado o use métodos de cifrado admitidos como Claves administradas por el cliente (CMK) para el cifrado en reposo. Al decidir habilitar el examen de malware, considere si se cargan otros archivos admitidos en la cuenta de almacenamiento. Además, evalúe si los atacantes podrían aprovechar esta secuencia de carga para introducir malware.

Diferencias en la detección de malware entre Azure Storage y entornos de punto de conexión

Defender para Storage usa el mismo motor antimalware y firmas actualizadas que Defender para punto de conexión para buscar malware. Sin embargo, cuando los archivos se cargan en Azure Storage, carecen de ciertos metadatos de los que depende el motor antimalware. Esta falta de metadatos puede provocar una mayor tasa de detecciones perdidas, conocidas como "falsos negativos", en Azure Storage en comparación con las detecciones identificadas por Defender para punto de conexión.

A continuación se muestran algunos ejemplos de metadatos que faltan:

Marca de la Web (MOTW): MOTW es una característica de seguridad de Windows que realiza un seguimiento de los archivos descargados de Internet. Sin embargo, cuando los archivos se cargan en Azure Storage, estos metadatos no se conservan.

Contexto de ruta de acceso de archivo: en sistemas operativos estándar, la ruta de acceso del archivo puede proporcionar más contexto para la detección de amenazas. Por ejemplo, un archivo que intenta modificar las ubicaciones del sistema (por ejemplo,

C:\Windows\System32) se marcaría como sospechoso y estaría sujeto a análisis adicionales. En Azure Storage, el contexto de rutas de archivo específicas dentro del blob no se puede utilizar de la misma manera.Datos de comportamiento: Defender for Storage analiza el contenido de los archivos sin ejecutarlos. Inspecciona los archivos y puede emular su ejecución para comprobar si hay malware. Sin embargo, este enfoque podría no detectar determinados tipos de malware que revelan su naturaleza malintencionada solo durante la ejecución.

Acceso y privacidad de datos

Requisitos de acceso a datos

El servicio de análisis de malware requiere acceso a los datos para buscar malware. Durante la habilitación del servicio, se crea un nuevo recurso de Data Scanner denominado StorageDataScanner en la suscripción de Azure. A este recurso se le asigna una identidad administrada asignada por el sistema y se le asigna el rol Propietario de datos de Storage Blob para acceder a los datos y examinarlos.

Si la configuración de red de la cuenta de almacenamiento está establecida en Habilitar el acceso a la red pública desde redes virtuales seleccionadas y direcciones IP, el recurso StorageDataScanner se agrega a la sección Instancias de recursos en la configuración de red de la cuenta de almacenamiento para permitir el examen del acceso.

Privacidad de datos y procesamiento regional

Procesamiento regional: examen se produce dentro de la misma región de Azure que la cuenta de almacenamiento para cumplir los requisitos de residencia de datos.

Control de datos: no se almacenan archivos escaneados. En algunos casos, los metadatos de archivo (por ejemplo, hash SHA-256) se pueden compartir con Microsoft Defender para punto de conexión para su posterior análisis.

Control de posibles falsos positivos y falsos negativos

Falsos positivos

Los falsos positivos se producen cuando el sistema identifica incorrectamente un archivo benigno como malintencionado. Para solucionar estos problemas:

Enviar para el análisis

Use el portal de envío de muestra para notificar falsos positivos.

Seleccione "Microsoft Defender for Storage" como origen al enviar.

Suprimir alertas

- Crear reglas de supresión en Defender for Cloud para evitar alertas de falsos positivos periódicas específicas.

Solucionar malware no detectado (falsos negativos)

Los falsos negativos se producen cuando el sistema no detecta un archivo malintencionado. Si sospecha que esto ha ocurrido, puede notificar el malware no detectado enviando el archivo para su análisis a través del Portal de envío de muestras . Asegúrese de incluir tanto contexto como sea posible para explicar por qué cree que el archivo es malintencionado.

Nota:

Notificar periódicamente falsos positivos y negativos ayuda a mejorar la precisión del sistema de detección de malware a lo largo del tiempo.