Configuración de reglas de firewall de nombre de dominio

Si el firewall corporativo bloquea el tráfico en función de los nombres de dominio, debe permitir el tráfico HTTPS y WebSocket hacia nombres de dominio de Azure Databricks para garantizar el acceso a los recursos de Azure Databricks. Se ofrecen dos opciones, una más permisiva, pero más fácil de configurar y otra específica para los dominios del área de trabajo.

Opción 1: permitir el tráfico hacia *.azuredatabricks.net

Actualice las reglas de firewall para permitir el tráfico de HTTPS y WebSocket a *.azuredatabricks.net (o hacia*.databricks.azure.us si el área de trabajo es un recurso de Azure Government). Esta opción es más permisiva que la segunda, pero no es necesario actualizar las reglas de firewall para cada área de trabajo de Azure Databricks de la cuenta.

Opción 2: permitir el tráfico solo hacia las áreas de trabajo de Azure Databricks

Si decide configurar las reglas de firewall para cada área de trabajo de su cuenta, debe hacer lo siguiente:

Identifique los dominios del área de trabajo.

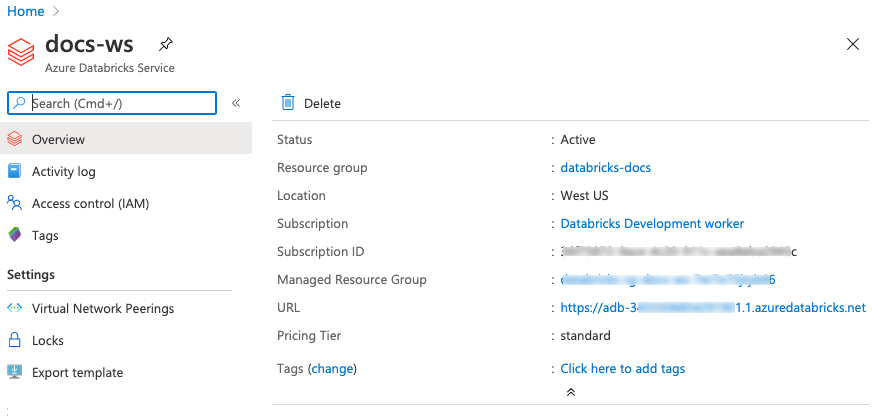

Cada recurso de Azure Databricks tiene dos nombres de dominio únicos. Para encontrar el primero, vaya al recurso de Azure Databricks en Azure Portal.

En el campo dirección URL aparece una dirección URL con el formato

https://adb-<digits>.<digits>.azuredatabricks.net, por ejemplohttps://adb-1666506161514800.0.azuredatabricks.net. Quitehttps://para ver el primer nombre de dominio.El segundo nombre de dominio es exactamente igual al primero, salvo que tiene un prefijo

adb-dp-en lugar deadb-. Por ejemplo, si el primer nombre de dominio esadb-1666506161514800.0.azuredatabricks.net, el segundo esadb-dp-1666506161514800.0.azuredatabricks.net.Actualice las reglas de firewall.

Actualice las reglas de firewall para permitir el tráfico HTTPS y WebSocket a los dos dominios identificados en el paso 1.