Configuración de la autorización para la extensión de Databricks para Visual Studio Code

En este artículo se describe cómo configurar la autorización y la autenticación entre la extensión de Databricks para Visual Studio Code y el área de trabajo de Azure Databricks si aún no ha configurado la extensión mediante la configuración del proyecto. Consulte ¿Qué es la extensión de Databricks para Visual Studio Code?.

La extensión de Databricks para Visual Studio Code implementa partes de la autenticación unificada del cliente de Databricks estándar, lo que le permite configurar la autorización basada en OAuth 2.0 de Azure Databricks una vez y, después, usar esa configuración en varias herramientas y SDK de Azure Databricks sin más autorización y cambios de configuración de autenticación. También proporciona actualizaciones automáticas de tokens de acceso activos, lo que reduce la complejidad del proceso al desarrollar.

Databricks recomienda la autorización de usuario interactiva de OAuth, que es fácil de configurar mediante la extensión de Databricks para Visual Studio Code. Consulte Configuración de la autorización y autenticación de OAuth.

De lo contrario, si usa la autenticación de tokens de acceso personal de Azure Databricks, autorizar el acceso desatendido a recursos de Azure Databricks con una entidad de servicio mediante OAuth o autenticación de entidad de servicio MS Entra, consulte Configurar la autenticación con un perfil de configuración. Para la Autenticación de la CLI de Azure, consulte Configuración de la autenticación de la CLI de Azure.

Nota

La extensión de Databricks para Visual Studio Code no es compatible con la autenticación mediante identidades administradas de Azure (anteriormente, Azure Managed Service Identities (MSI)), pero Databricks Connect utilizado sin la extensión de Databricks para Visual Studio Code sí lo es. Para instalar Databricks Connect, consulte Uso de Visual Studio Code con Databricks Connect para Python.

Configuración de la autenticación y la autorización de OAuth

Azure Databricks admite la autenticación y autorización basada en OAuth 2.0 y simplifica la administración de tokens de acceso con la autenticación de cliente unificada de Databricks. Para más información sobre la autorización de usuario y principal de servicio con Azure Databricks, consulte Autorización del acceso a recursos de Azure Databricks.

Para completar la configuración de la autorización de OAuth, abra el proyecto de VSCode con la extensión Databricks para Visual Studio Code habilitada:

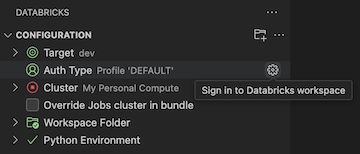

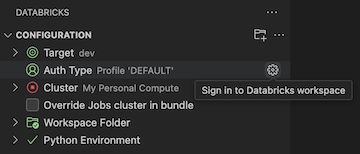

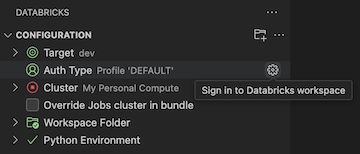

En la vista Configuración, haga clic en Tipo de autenticación y, a continuación, haga clic en el icono de engranaje (Inicio de sesión en el área de trabajo de Databricks).

Si ya tiene un perfil de configuración de autenticación en la lista que tiene la etiqueta Autenticar con OAuth (usuario a equipo) y que sabe que corresponde al host de Databricks de destino, selecciónelo en la lista y haga lo siguiente:

- Si se le solicita, complete las instrucciones en pantalla del explorador web para terminar de autenticarse con Azure Databricks.

- Si también se le solicita, permita el acceso a todas las API.

- Vaya directamente a Seleccionar un clúster para ejecutar código y trabajos.

En Paleta de comandos, para Seleccionar método de autenticación, haga clic en OAuth (usuario a máquina).

Para Seleccionar método de autenticación, seleccione OAuth (usuario a máquina).

Escriba algún nombre para el perfil de autenticación de Azure Databricks asociado.

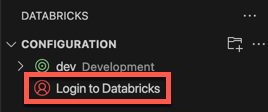

En la vista Configuración, haga clic en Iniciar sesión en Databricks.

En Paleta de comandos, para Seleccionar método de autenticación, seleccione el nombre del perfil de configuración de autenticación que acaba de crear.

Si se le solicita, complete las instrucciones en pantalla del explorador web para terminar de autenticarse con Azure Databricks. Si también se le solicita, permita el acceso a todas las API.

Una vez que haya iniciado sesión correctamente, vuelva a Visual Studio Code.

Configuración de la autenticación con un perfil de configuración

Las siguientes instrucciones asumen que ya ha configurado el perfil de configuración de Azure Databricks con los campos obligatorios para su tipo de autenticación de Azure Databricks. Para crear un perfil, consulte Perfiles de configuración de Azure Databricks. Para configurar la configuración del perfil, consulte la pestaña Perfil o la sección correspondiente a su tipo de autenticación en Autorización del acceso a los recursos de Azure Databricks.

Para seleccionar el perfil de configuración que desea que use la extensión, con el proyecto y la extensión abierta, haga lo siguiente:

En la vista Configuración, haga clic en Tipo de autenticación y, a continuación, haga clic en el icono de engranaje (Inicio de sesión en el área de trabajo de Databricks).

En Paleta de comandos, seleccione el perfil de configuración de Azure Databricks de destino en la lista.

Sugerencia

El host del área de trabajo de destino se puede cambiar más adelante modificando la configuración de

workspacede destino en el archivo de configuracióndatabricks.ymlasociado al proyecto. Consulte Configuración de conjuntos de recursos de Databricks.

Si no tiene un perfil de configuración, puede crear uno que se autentique mediante un token de acceso personal de Azure Databricks, por ejemplo, como se indica a continuación:

Con el proyecto y la extensión abiertas, en la vista Configuración, haga clic en Tipo de autenticación o Inicio de sesión en Databricks y, a continuación, haga clic en el engranaje (Inicio de sesión en el área de trabajo de Databricks).

En la Paleta de comandos, seleccione Token de acceso personal.

Complete las indicaciones en pantalla para hacer lo siguiente:

- Escriba algún nombre para el perfil de autenticación de Azure Databricks asociado.

- Genere el token de acceso personal en el área de trabajo de Azure Databricks y copie el valor del token’.

- Vuelva a la extensión y escriba el valor del token copiado.

La extensión crea una carpeta en el proyecto denominado .databricks con un archivo denominado databricks.env, si aún no existe. Este archivo contiene el host del área de trabajo que especificó, junto con otros detalles de configuración de Azure Databricks usados por la extensión de Databricks para Visual Studio Code.

La extensión también agrega un archivo .gitignore oculto al proyecto si el archivo no existe o si no se encuentra un .gitignore existente en ninguna carpeta primaria. Si se crea un nuevo archivo .gitignore, la extensión agrega una entrada .databricks/ a este nuevo archivo. Si la extensión encuentra un archivo .gitignore existente, agrega una entrada .databricks/ al archivo existente.

Configuración de la autenticación de la CLI de Azure

Azure Databricks admite la autenticación con la CLI de Azure instalada en local. Esto le permite generar tokens de Microsoft Entra ID de corta duración (una hora), lo que elimina el riesgo de exponer accidentalmente tokens de larga duración, como tokens de acceso personal de Azure Databricks a través de comprobaciones de control de versiones u otros medios.

Con el proyecto y la extensión abierta, y la CLI de Azure instalada localmente, haga lo siguiente:

En la vista Configuración, haga clic en Configurar Databricks.

Nota

Si Configurar Databricks no está visible, haga clic en el icono de engranaje (Configurar área de trabajo) junto a Configuración en su lugar.

En la Paleta de comandos, en Host de Databricks, escriba la dirección URL del área de trabajo, por ejemplo

https://adb-1234567890123456.7.azuredatabricks.net. A continuación, presione Entrar.Seleccione CLI de Azure.