Supervisión y revocación de tokens de acceso personal

Para autenticarse en la API REST de Azure Databricks, un usuario puede crear un token de acceso personal (PAT) y usarlo en su solicitud de API REST. Un usuario también puede crear una entidad de servicio y usarla con un token de acceso personal para llamar a las API rest de Azure Databricks en sus herramientas de CI/CD y automatización. En este artículo se explica cómo los administradores de Azure Databricks pueden administrar tokens de acceso personal en su área de trabajo. Para crear un token de acceso personal, consulte Autenticación de token de acceso personal de Azure Databricks.

Uso de OAuth en lugar de tokens de acceso personal

Databricks recomienda usar tokens de acceso de OAuth en lugar de PAT para mayor seguridad y comodidad. Databricks sigue admitiendo PAT, pero debido a su mayor riesgo de seguridad, se recomienda auditar el uso actual de PAT de su cuenta y migrar los usuarios y entidades de servicio a tokens de acceso de OAuth. Para crear un token de acceso de OAuth (en lugar de un PAT) para usar con un principal de servicio en automatización, consulte Autorizar acceso desatendido a recursos de Azure Databricks con un principal de servicio mediante OAuth.

Databricks recomienda minimizar la exposición del token de acceso personal con los pasos siguientes:

- Establezca una duración corta para todos los tokens nuevos creados en las áreas de trabajo. La duración debe ser inferior a 90 días. De forma predeterminada, la duración máxima de todos los tokens nuevos es de 730 días (dos años).

- Trabaja con los administradores y usuarios del área de trabajo de Azure Databricks para cambiar a esos tokens con una duración más corta.

- Revoca todos los tokens de larga duración para reducir el riesgo de que estos tokens más antiguos se utilicen incorrectamente con el tiempo. Databricks revoca automáticamente todas las PAT de las áreas de trabajo de Azure Databricks cuando el token no se ha usado en 90 o más días.

Requisitos

Debe ser administrador para administrar tokens de acceso personal.

Los administradores de cuentas de Azure Databricks pueden supervisar y revocar tokens de acceso personal en toda la cuenta.

Los administradores del área de trabajo de Azure Databricks pueden hacer lo siguiente:

- Desactiva los tokens de acceso personal para un espacio de trabajo.

- Controlar qué usuarios que no son administradores pueden crear tokens y usar tokens.

- Establezca una duración máxima para los nuevos tokens.

- Supervisar y revocar tokens en su área de trabajo.

La gestión de tokens de acceso personal en el espacio de trabajo requiere el plan Premium .

Supervisar y revocar tokens de acceso personal en la cuenta

Importante

Esta característica se encuentra en versión preliminar privada. Para unirse a esta versión preliminar, póngase en contacto con el equipo de cuentas de Azure Databricks.

Los administradores de cuentas pueden supervisar y revocar tokens de acceso personal desde la consola de la cuenta. Las consultas para supervisar tokens solo se ejecutan cuando un administrador de cuenta usa la página del informe de tokens.

Para unirse a esta versión preliminar, póngase en contacto con el equipo de la cuenta de Azure Databricks.

Como administrador de la cuenta, inicie sesión en la consola de la cuenta.

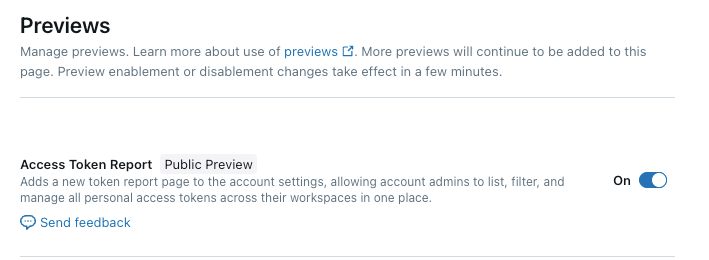

En la barra lateral, haga clic en Vista previa.

Use los botones de alternancia

para habilitar el informe de token de acceso.

para habilitar el informe de token de acceso.

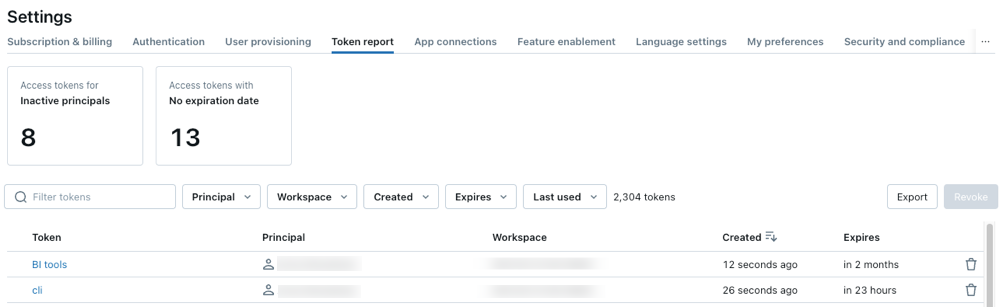

En la barra lateral, haga clic en Configuración e Informe de token.

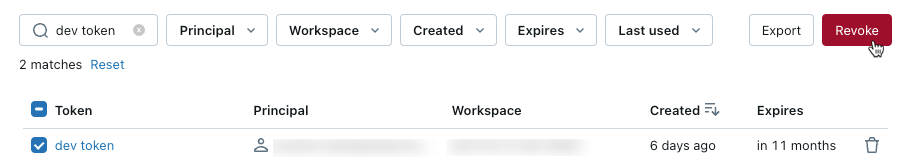

Puede filtrar por el propietario del token, el área de trabajo, la fecha de creación, la fecha de expiración y la fecha en que se usó el token por última vez. Use los botones de la parte superior del informe para filtrar los tokens de acceso para entidades de seguridad inactivas o tokens de acceso sin fecha de expiración.

Para exportar un informe a un CSV, haga clic en Exportar.

Para revocar un token, seleccione un token y haga clic en Revocar.

Habilitación o deshabilitación de la autenticación de tokens de acceso personal para el área de trabajo

La autenticación de tokens de acceso personal está habilitada de manera predeterminada para todas las áreas de trabajo de Azure Databricks que se crearon en 2018 o posteriormente. Puedes cambiar esta configuración en la página de configuración del área de trabajo.

Cuando los tokens de acceso personal están deshabilitados para un área de trabajo, no se pueden usar para autenticarse en Azure Databricks, y los usuarios y entidades de servicio del área de trabajo no pueden crear nuevos tokens. Los tokens no se eliminan al deshabilitar la autenticación de tokens de acceso personal para un área de trabajo. Si los tokens se vuelven a habilitar más adelante, los tokens que no hayan expirados estarán disponibles para su uso.

Si desea deshabilitar el acceso a tokens para un subconjunto de usuarios, puede mantener habilitada la autenticación de tokens de acceso personal para el área de trabajo y establecer permisos específicos para usuarios y grupos. Consulte Control quién puede crear y usar tokens de acceso personal.

Advertencia

Las integraciones de partner y Partner Connect requieren que los tokens de acceso personal estén habilitados en un área de trabajo.

Para deshabilitar la capacidad de crear y usar tokens de acceso personal para el área de trabajo:

Vaya a la página Configuración.

Haga clic en la pestaña Opciones avanzadas.

Haga clic en el botón de alternancia Tokens de acceso personal.

Haga clic en Confirmar.

Este cambio puede tardar unos segundos en surtir efecto.

También puede usar la API de configuración del área de trabajo para deshabilitar los tokens de acceso personal para el área de trabajo.

Controlar quién puede crear y usar tokens de acceso personal

Los administradores del área de trabajo pueden establecer permisos en los tokens de acceso personales para controlar qué usuarios, entidades de servicio y grupos pueden crear y usar tokens. Para obtener más información sobre cómo configurar permisos de token de acceso personal, consulte Administración de permisos de token de acceso personal.

Establecer la duración máxima de los nuevos tokens de acceso personal

De forma predeterminada, la duración máxima de los nuevos tokens es de 730 días (dos años). Puede establecer una duración máxima de vida de los tokens más corta en su área de trabajo mediante la CLI de Databricks o la API de configuración del área de trabajo de . Este límite solo se aplica a los nuevos tokens.

Establezca el valor maxTokenLifetimeDays en la duración máxima de los nuevos tokens en días, como un entero. Por ejemplo:

CLI de Databricks

databricks workspace-conf set-status --json '{

"maxTokenLifetimeDays": "90"

}'

API de configuración del área de trabajo

curl -n -X PATCH "https://<databricks-instance>/api/2.0/workspace-conf" \

-d '{

"maxTokenLifetimeDays": "90"

}'

Si establece el maxTokenLifetimeDays en cero, se pueden crear tokens nuevos con una duración de hasta 730 días (dos años).

Para usar el proveedor de Terraform de Databricks para administrar la duración máxima de los nuevos tokens en un área de trabajo, consulte Recurso databricks_workspace_conf.

Supervisar y revocar tokens en el área de trabajo

En esta sección se describe cómo los administradores del área de trabajo pueden usar la CLI de Databricks para administrar tokens existentes en el área de trabajo. También puede usar la API de administración de tokens. Databricks revoca automáticamente los tokens de acceso personal que no se han usado en 90 o más días.

Obtener tokens para el área de trabajo

Para obtener los tokens del área de trabajo:

Python

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

spark.createDataFrame([token.as_dict() for token in w.token_management.list()]).createOrReplaceTempView('tokens')

display(spark.sql('select * from tokens order by creation_time'))

Bash

# Filter results by a user by using the `created-by-id` (to filter by the user ID) or `created-by-username` flags.

databricks token-management list

Eliminación (revocación) de un token

Para eliminar un token, reemplace TOKEN_ID por el identificador del token que se va a eliminar:

databricks token-management delete TOKEN_ID