Método de inserción de la red virtual rápido

SE APLICA A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Sugerencia

Pruebe Data Factory en Microsoft Fabric, una solución de análisis todo en uno para empresas. Microsoft Fabric abarca todo, desde el movimiento de datos hasta la ciencia de datos, el análisis en tiempo real, la inteligencia empresarial y los informes. ¡Obtenga más información sobre cómo iniciar una nueva evaluación gratuita!

Nota:

La característica de inserción de red virtual rápida aún no se admite para SSIS Integration Runtime en las regiones siguientes:

- Jio, India Occidental u Oeste de Suiza

- US Gov Texas o US Gov Arizona

- Norte de China 2 o Este de China 2

Al usar SQL Server Integration Services (SSIS) en canalizaciones de Azure Data Factory (ADF) o Synapse, hay dos métodos para conectar la instancia de Azure-SSIS Integration Runtime (IR) a una red virtual: estándar y rápido. Si usa el método express, debe configurar la red virtual para cumplir estos requisitos:

Asegúrese de que Microsoft.Batch es un proveedor de recursos registrado en la suscripción de Azure que tiene la red virtual idónea para la conexión a la misma de la instancia de Azure-SSIS IR. Para obtener instrucciones detalladas, consulte la sección sobre cómo registrar Azure Batch como proveedor de recursos.

Asegúrese de que no existe ningún bloqueo de recursos en la red virtual.

Seleccione una subred adecuada en la red virtual a la que Azure-SSIS IR unirse. Para obtener más información, consulte la sección Seleccionar una subred a continuación.

Asegúrese de que al usuario que crea Azure-SSIS IR se le conceden los permisos de control de acceso basado en rol (RBAC) necesarios para conectarse a la red virtual o subred. Para obtener más información, consulte la sección Selección de permisos de red virtual a continuación.

En función de su escenario específico, puede configurar opcionalmente las siguientes opciones:

Si desea usar una dirección IP pública estática para el tráfico saliente de su Azure-SSIS IR, consulte la sección Configuración de una dirección IP pública estática a continuación.

Si desea usar su propio servidor de sistema de nombres de dominio (DNS) en la red virtual, consulte la sección Configuración de un servidor DNS personalizado a continuación.

Si desea usar un grupo de seguridad de red (NSG) para limitar el tráfico saliente en la subred, consulte la sección Configuración de un grupo de seguridad de red a continuación.

Si desea usar rutas definidas por el usuario (UDR) para auditar e inspeccionar el tráfico saliente, consulte la sección Configuración de UDR a continuación.

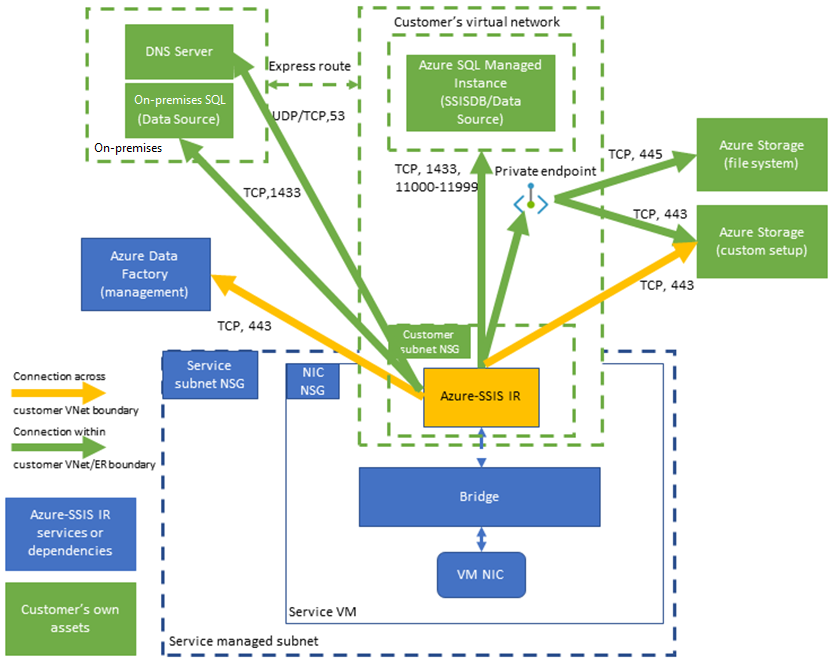

Este diagrama muestra las conexiones necesarias para Azure-SSIS Integration Runtime:

Seleccionar una subred

Para habilitar la inserción de red virtual express, debe seleccionar una subred adecuada a la que Azure-SSIS IR unirse:

No seleccione GatewaySubnet, ya que está dedicado para puertas de enlace de red virtual.

Asegúrese de que la subred seleccionada tenga direcciones IP disponibles para al menos dos veces su número de nodo de Azure-SSIS IR. Estos son necesarios para evitar interrupciones al implementar revisiones o actualizaciones para su Azure-SSIS IR. Azure también reserva algunas direcciones IP que no se pueden usar en cada subred. La primera y la última dirección IP están reservadas para el cumplimiento del protocolo, mientras que otras tres direcciones están reservadas para los servicios de Azure. Para más información, consulte la sección Restricciones de direcciones IP de subred.

No use una subred que esté ocupada exclusivamente por otros servicios de Azure (por ejemplo, Azure SQL Managed Instance, App Service, etc.).

La subred seleccionada debe delegarse al servicio Microsoft.Batch/batchAccounts. Para obtener más información, consulte el artículo Introducción a la delegación de subredes. Para obtener instrucciones detalladas, consulte la sección Delegación de una subred a Azure Batch.

Selección de permisos de red virtual

Para habilitar la inserción de red virtual express, al usuario que crea Azure-SSIS IR se le deben conceder los permisos de RBAC necesarios para unirse a la red virtual o subred. Tiene dos opciones:

Usar el rol integrado Colaborador de red. Este rol requiere el permiso Microsoft.Network/*, que tiene un ámbito mayor del necesario.

Crear un rol personalizado que incluya solo el permiso Microsoft.Network/virtualNetworks/subnets/join/action.

Para obtener instrucciones detalladas, consulte la sección Concesión de permisos de red virtual.

Configuración de una dirección IP pública estática

Si desea usar una dirección IP pública estática para el tráfico saliente de su Azure-SSIS IR, para que pueda permitirla en los firewalls, debe configurar la traducción de direcciones de red virtual (NAT) para configurarla.

Configuración de un servidor DNS personalizado

Si desea usar su propio servidor DNS en la red virtual para resolver los nombres de host privados, asegúrese de que también puede resolver nombres de host globales de Azure (por ejemplo, Azure Blob Storage denominado <your storage account>.blob.core.windows).

Se recomienda configurar su propio servidor DNS para desviar solicitudes DNS sin resolver a la dirección IP de las resoluciones recursivas de Azure (168.63.129.16).

Para más información, consulte la sección Resolución de nombres de servidor DNS.

Ahora, para que Azure-SSIS IR use su propio servidor DNS, debe configurarlo con una configuración personalizada estándar siguiendo estos pasos:

Descargue un script de instalación personalizado main.cmd + su archivo asociado setupdnsserver.ps1.

Reemplace "your-dns-server-ip" en main.cmd por la dirección IP de su propio servidor DNS.

Upload main.cmd + setupdnsserver.ps1 en su propio contenedor de blobs de Azure Storage para la instalación personalizada estándar y escriba su URI de SAS al aprovisionar Azure-SSIS IR, consulte el artículo Personalización de Azure-SSIS IR.

Nota:

Use un nombre de dominio completo (FQDN) para el nombre de host privado (por ejemplo, use <your_private_server>.contoso.com en lugar de <your_private_server>). Como alternativa, puede utilizar una configuración personalizada estándar en Azure-SSIS IR para anexar automáticamente su propio sufijo DNS (por ejemplo contoso.com) a un nombre de dominio de una sola etiqueta no calificado y convertirlo en un FQDN antes de usarlo en consultas DNS (consulte la sección Ejemplos de instalación personalizada estándar).

Configuración de un NSG

Si desea usar un grupo de seguridad de red en la subred unida por la Azure-SSIS IR, permita el siguiente tráfico saliente:

| Protocolo de transporte | Source | Puertos de origen | Destination | Puertos de destino | Comentarios |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Se requiere para que Azure-SSIS IR acceso a los servicios de ADF. Por ahora, su tráfico saliente solo usa el punto de conexión público de ADF. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Opcional) Solo es necesario si usa Azure SQL Database servidor o Instancia administrada para hospedar el catálogo de SSIS (SSISDB). Si el Azure SQL Database servidor o Instancia administrada está configurado con un punto de conexión público o un punto de conexión de servicio de red virtual, use la etiqueta de servicio Sql como destino. Si el servidor de Azure SQL Database o instancia administrada está configurado con un punto de conexión privado, use la etiqueta de servicio VirtualNetwork como destino. Si la directiva de conexión del servidor está establecida en Proxy, en lugar de Redirigir, solo se requiere el puerto 1433. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (Opcional) Solo es necesario si usa un Azure Storage blobs para almacenar el script o los archivos de instalación personalizados estándar. Si Azure Storage está configurado con un punto de conexión público o un punto de conexión de servicio de red virtual, use la etiqueta de servicio deStorage como destino. Si Azure Storage está configurado con un punto de conexión privado, use la etiqueta de servicio VirtualNetwork como destino. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (Opcional) Solo es necesario si necesita acceder a Azure Files. Si Azure Storage está configurado con un punto de conexión público o un punto de conexión de servicio de red virtual, use la etiqueta de servicio deStorage como destino. Si Azure Storage está configurado con un punto de conexión privado, use la etiqueta de servicio VirtualNetwork como destino. |

Configuración de UDR

Si desea auditar o inspeccionar el tráfico saliente desde su Azure-SSIS IR, puede usar rutas definidas por el usuario (UDR) para redirigirlo a un dispositivo de firewall local Azure ExpressRoute a través de una tunelización forzada que anuncia una ruta de protocolo de puerta de enlace de borde (BGP) 0.0.0.0/0 a la red virtual, a una aplicación virtual de red (NVA) configurada como firewall o a un servicio Azure Firewall.

Mediante las instrucciones de la sección Anterior Configuración de un grupo de seguridad de red, debe implementar reglas similares en el dispositivo o servicio del firewall para permitir el tráfico saliente desde la Azure-SSIS IR:

Si usa Azure Firewall:

Debe abrir el puerto 443 para el tráfico TCP saliente con la etiqueta de servicio DataFactoryManagement como destino.

Si usa Azure SQL Database server/Instancia administrada para hospedar SSISDB, debe abrir los puertos 1433, 11000-11999 para el tráfico TCP saliente con la etiqueta de servicio Sql/VirtualNetwork como destino.

Si usa un contenedor de blobs Azure Storage para almacenar el script o los archivos de instalación personalizada estándar, debe abrir el puerto 443 para el tráfico TCP saliente con la etiqueta de servicio Storage/VirtualNetwork como destino.

Si necesita acceder a Azure Files, debe abrir el puerto 445 para el tráfico TCP saliente con la etiqueta de servicio Storage/VirtualNetwork como destino.

Si usa otro dispositivo o servicio de firewall:

Debe abrir el puerto 443 para el tráfico TCP saliente con 0.0.0.0/0 o el siguiente FQDN específico del entorno de Azure como destino:

Entorno de Azure FQDN Azure público *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure operado por 21Vianet *.frontend.datamovement.azure.cn Si usa el servidor de Azure SQL Database o una instancia administrada para hospedar SSISDB, debe abrir los puertos 1433, 11000-11999 para el tráfico TCP saliente con 0.0.0.0/0 o el FQDN del servidor de Azure SQL Database o instancia administrada como destino.

Si usa un contenedor de blobs de Azure Storage para almacenar el script o los archivos de instalación personalizada estándar, debe abrir el puerto 443 para el tráfico TCP saliente con 0.0.0.0/0 o el FQDN de Azure Blob Storage como destino.

Si necesita acceder a Azure Files, debe abrir el puerto 445 para el tráfico TCP saliente con 0.0.0.0/0 o el FQDN de Azure Files como destino.

Contenido relacionado

- Conexión de Azure-SSIS IR a una red virtual mediante la interfaz de usuario de ADF

- Unión de Azure-SSIS IR a una red virtual mediante Azure PowerShell

Para más información acerca de Azure-SSIS IR, consulte los siguientes artículos:

- Azure-SSIS IR. En este artículo se proporciona información conceptual general acerca de los entornos de ejecución de integración, incluido Azure-SSIS IR.

- Tutorial: Implementación de paquetes SSIS en Azure. En este tutorial se proporcionan instrucciones paso a paso para crear Azure-SSIS IR. Usa el servidor de Azure SQL Database para hospedar SSISDB.

- Creación de una instancia de Azure-SSIS Integration Runtime. En este artículo se amplía el tutorial. Proporciona instrucciones sobre el uso de un servidor de Azure SQL Database configurado con un punto de conexión de servicio de red virtual, una regla de firewall de IP, un punto de conexión privado o Azure SQL Managed Instance que se conecta a una red virtual para hospedar SSISDB. Muestra cómo conectar Azure-SSIS IR a una red virtual.

- Monitor an Azure-SSIS IR (Supervisión de una instancia de Integration Runtime de SSIS de Azure). En este artículo se muestra cómo recuperar y comprender la información acerca de Azure-SSIS IR.

- Administración de Integration Runtime de SSIS de Azure. En este artículo se muestra cómo iniciar, detener o eliminar Azure-SSIS IR. También se muestra cómo escalar horizontalmente la instancia de Azure SSIS IR mediante la adición de más nodos.