Configuración de las restricciones de entrada de IP en Azure Container Apps

Azure Container Apps permite limitar el tráfico entrante a la aplicación contenedora mediante la configuración de restricciones de entrada IP a través de la configuración de entrada.

Hay dos tipos de restricciones:

- Permitir: permita el tráfico entrante solo desde intervalos de direcciones que especifique en las reglas de permiso.

- Denegar: deniegue todo el tráfico entrante solo desde intervalos de direcciones que especifique en reglas de denegación.

cuando no se definen reglas de restricción de IP, se permite todo el tráfico entrante.

Las reglas de restricciones de IP contienen las siguientes propiedades:

| Propiedad | Valor | Descripción |

|---|---|---|

| name | string | Nombre de la regla. |

| descripción | string | Una descripción de la regla. |

| ipAddressRange | Intervalo de direcciones IP en formato CIDR | Intervalo de direcciones IP en notación CIDR. |

| action | Permitir o Denegar | Acción que se va a realizar para la regla. |

El parámetro ipAddressRange acepta direcciones IPv4. Defina cada bloque de direcciones IPv4 en notación de Enrutamiento entre dominios sin clases (CIDR).

Nota:

Todas las reglas deben ser del mismo tipo. No se pueden combinar reglas de permiso y reglas de denegación.

Administración de restricciones de entrada IP

Puede administrar las reglas de restricciones de acceso IP a través de Azure Portal o la CLI de Azure.

Agregar reglas

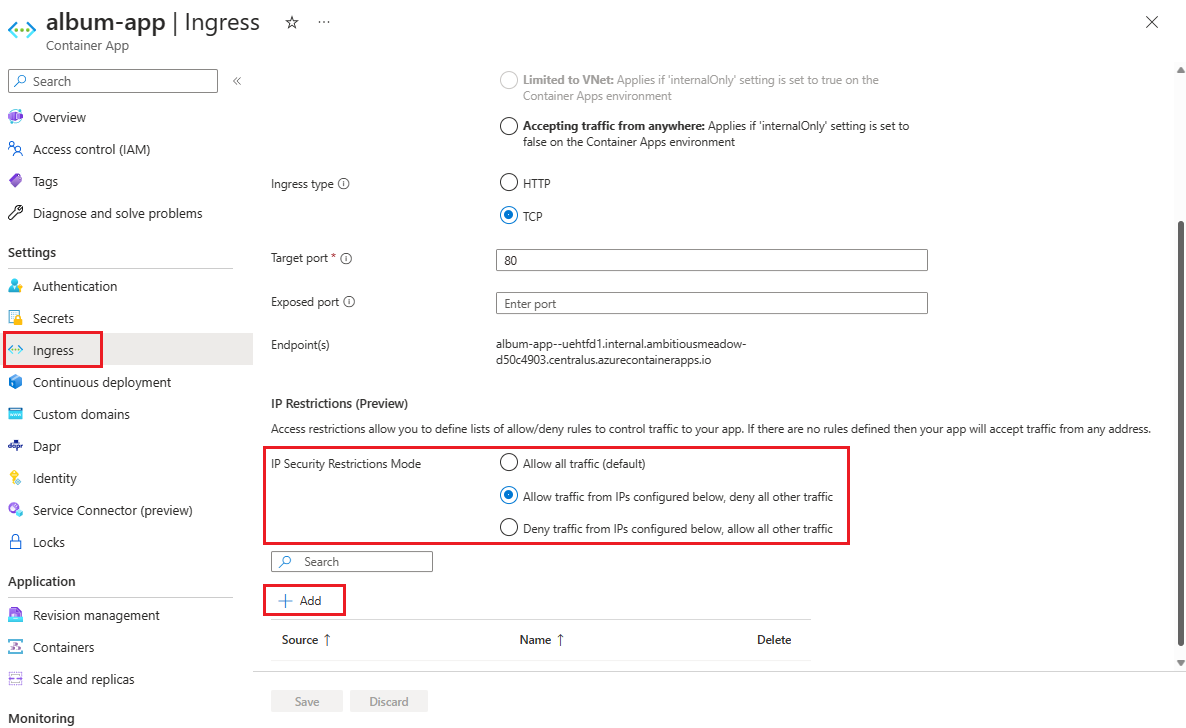

Vaya a la aplicación de contenedor en Azure Portal.

Seleccione Entrada en el menú izquierdo.

Seleccione el modo de restricciones de seguridad IP alternar para habilitar las restricciones de IP. Puede optar por permitir o denegar el tráfico desde los intervalos de direcciones IP especificados.

Para crear la regla, seleccione Agregar.

Escriba los valores en los campos siguientes:

Campo Descripción Dirección o intervalo IPv4 Escriba la dirección IP o el intervalo de direcciones IP en notación CIDR. Por ejemplo, para permitir el acceso desde una sola dirección IP, use el siguiente formato: 10.200.10.2/32. Nombre Escriba un nombre para la regla. Descripción Escriba una descripción para la regla. Seleccione Agregar.

Repita los pasos del 4 al 6 para agregar más reglas.

Cuando haya terminado de agregar reglas, seleccione Guardar.

Actualiza una regla

- Vaya a la aplicación de contenedor en Azure Portal.

- Seleccione Entrada en el menú izquierdo.

- Seleccione la regla que desea actualizar.

- Cambie la configuración de la regla.

- Seleccione Guardar para guardar las actualizaciones.

- Seleccione Guardar en la página Entrada para guardar las reglas actualizadas.

Eliminar una regla

- Vaya a la aplicación de contenedor en Azure Portal.

- Seleccione Entrada en el menú izquierdo.

- Seleccione el icono eliminar situado junto a la regla que desea eliminar.

- Seleccione Guardar.

Puede administrar restricciones de acceso IP mediante el grupo de comandos az containerapp ingress access-restriction. Este grupo de comandos tiene las opciones para:

-

set: cree o actualice una regla. -

remove: eliminar una regla. -

list: enumera todas las reglas.

Crear o actualizar reglas

Puede crear o actualizar restricciones de IP mediante el comando az containerapp ingress access-restriction set.

El grupo de comandos az containerapp ingress access-restriction set usa los parámetros siguientes.

| Argumento | Valores | Descripción |

|---|---|---|

--rule-name (obligatorio) |

Cadena | Especifica el nombre de la regla de restricción de acceso. |

--description |

Cadena | Especifica una descripción para la regla de restricción de acceso. |

--action (obligatorio) |

Permitir, Denegar | Especifica si se va a permitir o denegar el acceso desde el intervalo de direcciones IP especificado. |

--ip-address (obligatorio) |

Dirección IP o intervalo de direcciones IP en notación CIDR | Especifica el intervalo de direcciones IP que se va a permitir o denegar. |

Agregue más reglas repitiendo el comando con un diferente--rule-name y ---ip-address valores.

Creación de reglas de permiso

En el ejemplo siguiente az containerapp access-restriction set comando se crea una regla para restringir el acceso entrante a un intervalo de direcciones IP. Debe eliminar las reglas de denegación existentes para poder agregar cualquier regla de permiso.

Reemplace los valores del ejemplo siguiente por sus propios valores.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Puede agregar a las reglas de permiso repitiendo el comando con un diferente--ip-address y --rule-name valores.

Creación de reglas de denegación

En el ejemplo siguiente del comando az containerapp access-restriction set se crea una regla de acceso para denegar el tráfico entrante desde un intervalo IP especificado. Debe eliminar las reglas de permiso existentes para poder agregar reglas de denegación.

Reemplace los marcadores de posición del ejemplo siguiente por sus propios valores.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Puede agregar a las reglas de denegación repitiendo el comando con valores--ip-address y --rule-name diferentes. Si usa un nombre de regla que ya existe, se actualiza la regla existente.

Actualiza una regla

Puede actualizar una regla mediante el comando az containerapp ingress access-restriction set. Puede cambiar el intervalo de direcciones IP y la descripción de la regla, pero no el nombre o la acción de la regla.

Se requiere el parámetro --action, pero no se puede cambiar la acción de Permitir a Denegar o viceversa.

Si omite el parámetro ---description, se elimina la descripción.

En el ejemplo siguiente se actualiza el intervalo de direcciones IP.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Quitar restricciones de acceso

En el ejemplo siguiente az containerapp ingress access-restriction remove comando se quita una regla.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Enumerar restricciones de acceso

En el ejemplo siguiente az containerapp ingress access-restriction list comando se enumeran las reglas de restricción de IP para la aplicación contenedora.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>