Base informática de confianza

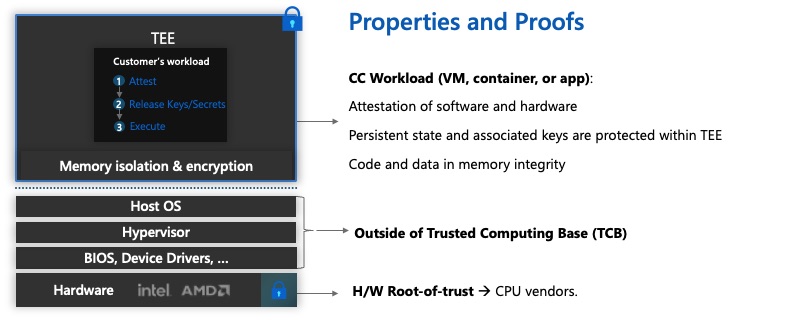

La base de computación de confianza (TCB) hace referencia a todos los componentes de hardware, firmware y software del sistema que proporcionan un entorno seguro. Los componentes de la TCB se consideran "críticos". Si un componente de la TCB está en peligro, toda la seguridad del sistema puede verse comprometida. Una TCB menor significa una mayor seguridad. Existe menos riesgo de exposición a diversas vulnerabilidades, malware, ataques y usuarios malintencionados.

En el diagrama siguiente se muestra lo que se encuentra "dentro" y "fuera" de la base informática de confianza. La carga de trabajo y los datos que administra el operador del cliente están dentro de la TCB y los elementos administrados por el proveedor de servicios en la nube (Microsoft Azure) están fuera.

Raíz de confianza del hardware

La raíz de confianza es el hardware en el que se confía para certificar (validar) que la carga de trabajo del cliente usa la informática confidencial con la generación de pruebas criptográficas.

Carga de trabajo de informática confidencial

La carga de trabajo del cliente, encapsulada dentro de un entorno de ejecución de confianza (TEE) incluye las partes de la solución que están totalmente bajo control del cliente y en las que confía. La carga de trabajo de informática confidencial es opaca para todo lo que está fuera de la TCB gracias al cifrado.

Sistema operativo host, hipervisor, BIOS, controladores de dispositivo

Estos elementos no tienen visibilidad de la carga de trabajo que se encuentra dentro de la TCB porque está cifrada. El sistema operativo host, el BIOS, etc., están bajo el control del proveedor de nube y el cliente no puede acceder a ellos.

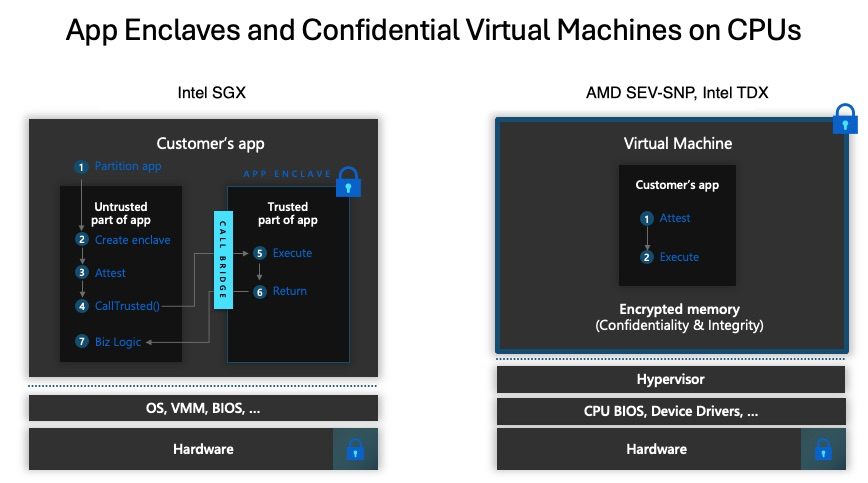

Asignación de TCB a diferentes entornos de ejecución de confianza (TEE)

Según la tecnología de informática confidencial que se use, la TCB puede variar para satisfacer las diferentes demandas de los clientes relacionadas con la confidencialidad y la facilidad de adopción.

Intel SGX, por ejemplo, ofrece la definición de TCB más detallada que llega al nivel de las funciones de código individuales, pero requiere que las aplicaciones se escriban mediante API específicas para usar las funcionalidades confidenciales.

Las máquinas virtuales confidenciales (CVM) que usan las tecnologías de AMD SEV-SNP (y, en el futuro, Intel TDX) pueden ejecutar una máquina virtual completa dentro del TEE para respaldar escenarios de migración mediante lift-and-shift de cargas de trabajo existentes. En este caso, el sistema operativo invitado también está dentro de la TCB.