Creación de soluciones de computación confidencial

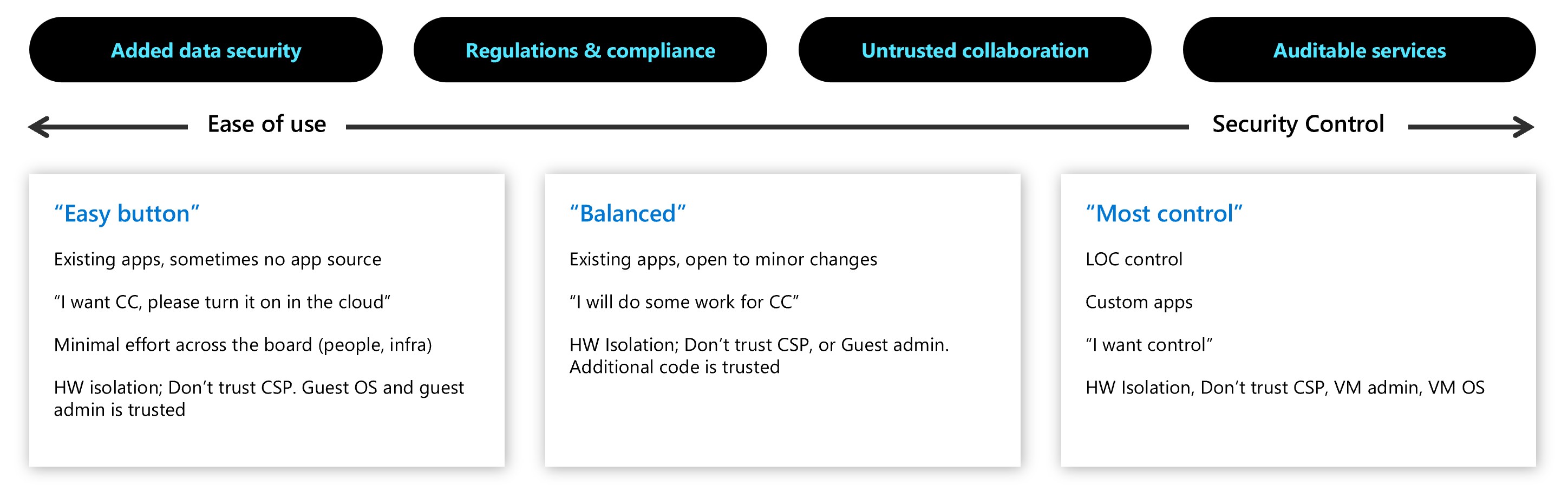

La computación confidencial de Azure ofrece varias opciones para crear soluciones confidenciales. El espectro de opciones abarca desde la habilitación de escenarios de "elevación y desplazamiento" de las aplicaciones existentes hasta un control total de diversas características de seguridad. Estas características incluyen el control sobre el nivel de acceso. Establezca los niveles de acceso del proveedor de host o del operador invitado en datos y código. También puede controlar otro acceso de rootkits o malware que puede poner en peligro la integridad de las cargas de trabajo que se ejecutan en la nube.

Soluciones

Tecnologías como los enclaves seguros o las máquinas virtuales confidenciales permiten a los clientes elegir el enfoque que quieren seguir para crear soluciones confidenciales.

- Las aplicaciones existentes sin acceso al código fuente pueden beneficiarse de máquinas virtuales confidenciales basadas en la tecnología AMD SEV-SNP para facilitar la incorporación a la plataforma de computación confidencial de Azure.

- Las cargas de trabajo sofisticadas que incluyen código propietario para protegerse de cualquier vector de confianza pueden beneficiarse de la tecnología de enclave de aplicaciones segura. Azure ofrece enclaves de aplicaciones en máquinas virtuales basadas en Intel SGX. Intel SGX proporciona protección de los datos y el código que se ejecutan en un espacio de memoria cifrado por hardware. Estas aplicaciones normalmente requieren comunicación con un enclave seguro atestiguado, que se obtiene mediante marcos de código abierto.

- Las soluciones en contenedores que se ejecutan en contenedores confidenciales habilitados en Azure Kubernetes Service pueden ajustarse a los clientes que buscan un enfoque equilibrado de confidencialidad. En estos escenarios, las aplicaciones existentes se pueden empaquetar e implementar en contenedores con cambios limitados, pero ofrecen aislamiento de seguridad total del proveedor de servicios en la nube y los administradores.

Saber más

Para usar la eficacia de los enclaves y los entornos aislados, deberá usar herramientas que admitan la computación confidencial. Hay varias herramientas que admiten el desarrollo de aplicaciones de enclave. Obtenga información sobre el desarrollo de aplicaciones de enclave para más información.

Obtenga información sobre las herramientas de código abierto para crear soluciones para aplicaciones de enclave de Intel SGX para máquinas virtuales.

Use asociados y herramientas de código abierto para contenedores confidenciales. También puede usar algunas de estas herramientas para cargas de trabajo de Azure Kubernetes.