Gobernanza y seguridad de SQL Managed Instance habilitado para Azure Arc

En este artículo se proporcionan consideraciones de diseño clave y procedimientos recomendados de gobernanza, seguridad y cumplimiento que le ayudarán a planear y llevar a cabo implementaciones de SQL Managed Instance habilitado para Azure Arc. Aunque en la documentación de la zona de aterrizaje a escala empresarial se incluye la gobernanza y la seguridad como temas independientes, estas áreas de diseño críticas se consolidan como un único tema para SQL Managed Instance habilitado para Arc.

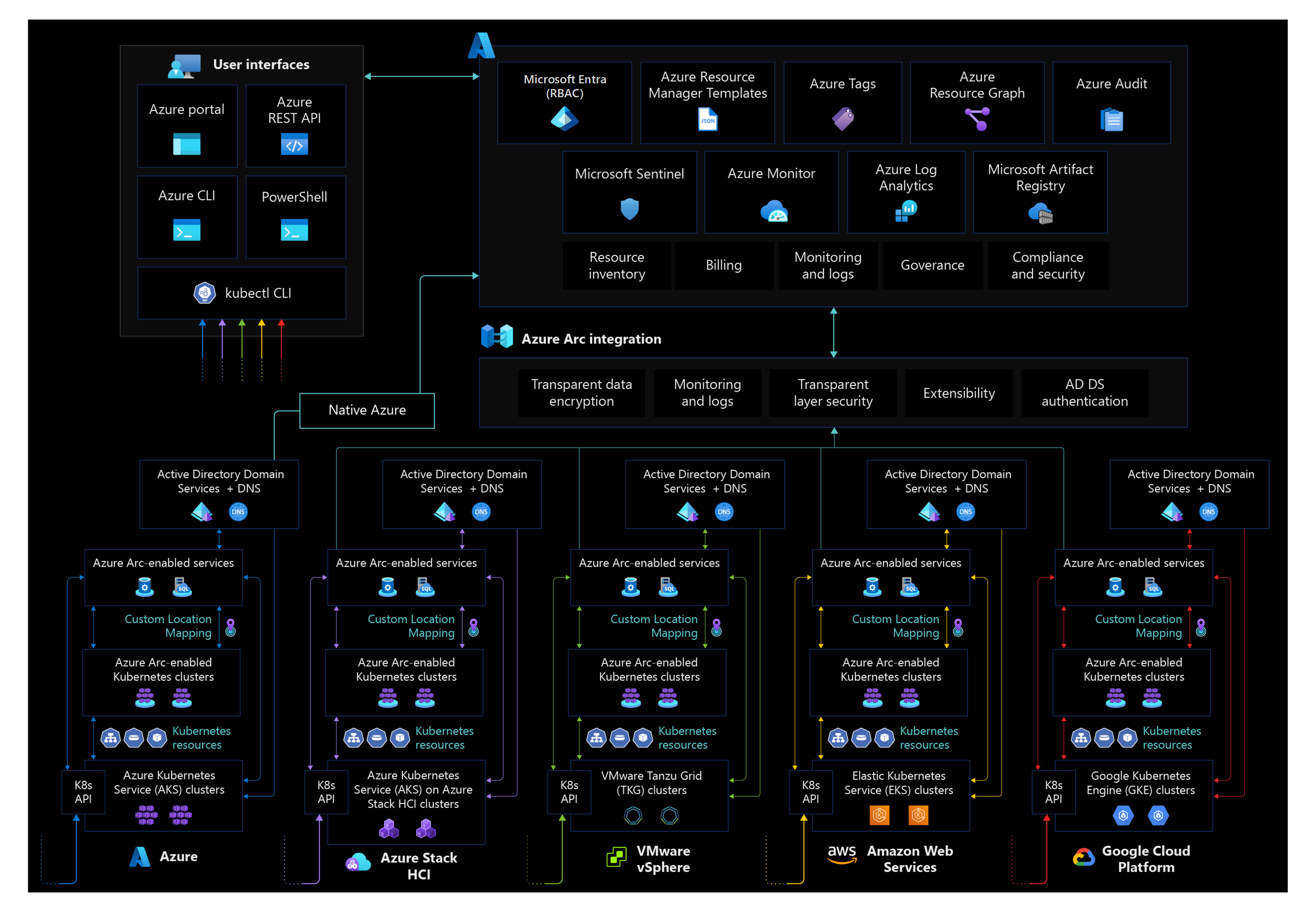

Architecture

En el diagrama siguiente se muestra la arquitectura de referencia conceptual que muestra las áreas de diseño de seguridad, cumplimiento y gobernanza para SQL Managed Instance habilitado para Arc:

Consideraciones de diseño

Esta sección contiene consideraciones de diseño que debe tener en cuenta al planear la seguridad y gobernanza de SQL Managed Instance habilitado para Arc.

Revise las áreas de diseño de seguridad y gobernanza de las zonas de aterrizaje de Azure para evaluar el efecto de SQL Managed Instance habilitado para Arc en los modelos generales de gobernanza y seguridad.

Disciplinas de gobernanza

- Revise el área de diseño crítica de organización de recursos para conocer los procedimientos recomendados para aplicar la gobernanza en la zona de aterrizaje.

- Revise y aplique la convención de nomenclatura de su organización para los recursos híbridos, como SQL Managed Instance habilitado para Arc, el controlador de datos y la ubicación personalizada.

- Revise los perfiles de configuración integrados del modo Conexión indirecta y decida si se necesitan perfiles personalizados en función de la infraestructura de Kubernetes.

Privacidad y residencia de datos

- Considere en qué regiones de Azure planea implementar las instancias de SQL Managed Instance habilitado para Arc y los controladores de datos en función de los requisitos de seguridad y cumplimiento, teniendo en cuenta los requisitos de soberanía de datos. Averigüe qué datos se recopilan de los recursos en los modos Conexión directa y Conexión indirecta, y planee en consecuencia en función de los requisitos de residencia de datos de su organización.

Nota

No se envían datos de base de datos a Microsoft, solo datos operativos, datos de facturación e inventario, diagnósticos y datos del Programa para la mejora de la experiencia del usuario (CEIP).

Seguridad de clúster

- La instancia de SQL Managed Instance habilitado para Arc puede residir en clústeres de Kubernetes híbridos o multinube. Consulte las consideraciones de seguridad y gobernanza del proveedor de nube elegido y la distribución de Kubernetes.

- Consulte las consideraciones de diseño del área de diseño de las materias de gobernanza y seguridad de Kubernetes habilitado para Azure Arc.

Seguridad de las redes

- Consulte el área de diseño crítica de conectividad de red para conocer los procedimientos recomendados y obtener instrucciones.

- Decida el modo de conectividad que se usará para SQL Managed Instance habilitado para Arc en función de los requisitos de seguridad y cumplimiento de su organización.

- En función de dónde se implemente el clúster, tenga en cuenta los puertos de red y los puntos de conexión necesarios para supervisar la instancia de SQL Managed Instance habilitado para Arc mediante Grafana y Kibana.

- Al crear el controlador de datos, decida qué tipo de servicio usará entre LoadBalancer o NodePort de Kubernetes.

Administración de identidades y acceso

- Consulte la administración de identidades y acceso para SQL Managed Instance habilitado para Arc para obtener instrucciones y procedimientos recomendados.

- Al considerar la separación de tareas de su organización y los requisitos de acceso con privilegios mínimos, defina la administración de clústeres, las operaciones, la administración de bases de datos y los roles de desarrollador dentro de su organización. La asignación de cada equipo a acciones y responsabilidades determina los roles de control de acceso basado en rol (RBAC) de Azure y ClusterRoleBinding y RoleBinding de Kubernetes en función del modo de conectividad empleado.

- Considere la posibilidad de usar una matriz de partes responsables, que rindan cuentas, consultadas e informadas (RACI) para apoyar este esfuerzo. Cree controles en la jerarquía del ámbito de administración que defina según las instrucciones de coherencia de recursos y administración de inventario.

- La implementación del controlador de datos de Azure Arc requiere algunos permisos que se pueden considerar privilegios elevados, como la creación de un espacio de nombres de Kubernetes o la creación de un rol de clúster. Conozca los permisos necesarios para evitar privilegios excesivos.

- Decida el modelo de autenticación que se usará en SQL Managed Instance habilitado para Arc, ya sea la autenticación de Microsoft Entra o la autenticación de SQL. Consulte el área de diseño de administración de identidades y acceso para conocer las consideraciones de diseño y las recomendaciones para elegir el modo de autenticación adecuado.

- Tenga en cuenta las diferencias entre keytab administrado por el sistema y keytab administrado por el cliente para implementar el conector de AD para Azure Arc para que se admita la autenticación con Microsoft Entra en SQL Managed Instance habilitado para Arc. Ambos métodos tienen la ventaja de unas operaciones simplificadas en comparación con el control total del cliente de la administración de las cuentas de servicio y keytab para la compatibilidad con la autenticación de Microsoft Entra.

Seguridad de SQL Managed Instance habilitado para Azure Arc

- Decida el modo de conectividad, teniendo en cuenta las ventajas entre tener y no tener conexión directa con Azure, y cómo puede esto afectar a las instancias híbridas y multinube en su uso de las funcionalidades de seguridad actuales y futuras habilitadas por Azure.

- Consulte las funcionalidades de seguridad que están disponibles en SQL Managed Instance habilitado para Arc para las cargas de trabajo de datos.

- Defina la plataforma de almacenamiento que se usará para volúmenes persistentes dentro de los clústeres de Kubernetes y conozca las funcionalidades de seguridad disponibles para proteger los datos que residen en estos volúmenes. Consulte el área de diseño crítica de materias de almacenamiento mientras diseña para la zona de aterrizaje.

- Consulte los requisitos y la arquitectura de Cifrado de datos transparente antes de habilitarlo en SQL Managed Instance habilitado para Arc.

- Tenga en cuenta las distintas ubicaciones en las que puede almacenar las credenciales de Cifrado de datos transparente en función de las directivas y procedimientos de administración de claves criptográficas de su organización.

- Al implementar SQL Managed Instance habilitado para Arc en modo Conexión indirecta, decida la entidad de certificación que se usará para proporcionar el certificado administrado por el usuario según los requisitos de seguridad y cumplimiento de su organización.

- La implementación de SQL Managed Instance habilitado para Arc en modo Conexión directa proporciona un certificado administrado por el sistema con funcionalidades de rotación automática. En el modo con conexión indirecta, se necesita una intervención manual para rotar un certificado administrado por el usuario. Tenga en cuenta las operaciones manuales y los requisitos de seguridad al elegir el modo de conectividad que se va a implementar.

- Tenga en cuenta la necesidad de mantener actualizada la instancia de SQL Managed Instance habilitado para Arc con las versiones más recientes, tanto si se implementan en modo con conexión directa o indirecta. Consulte el área de diseño crítica de las materias de actualización para obtener más instrucciones.

Estrategia de supervisión

- Consulte el área de diseño crítica de las materias de administración y planee la recopilación métricas y registros de los recursos híbridos en un área de trabajo de Log Analytics para su posterior análisis, auditoría y envío de alertas.

- Conozca los permisos con privilegios mínimos necesarios para que la entidad de servicio cargue registros y métricas en Azure Monitor.

Recomendaciones de diseño

Seguridad de las redes

- Proteja los paneles de supervisión de Grafana y Kibana con certificados SSL/TLS para la seguridad de la capa de transporte.

- Use LoadBalancer de Kubernetes como tipo de servicio al implementar SQL Managed Instance habilitado para Arc para mejorar la disponibilidad.

Administración de identidades y acceso

- Es preferible el uso de la autenticación de Microsoft Entra para descargar la administración del ciclo de vida del usuario en los servicios de directorio y usar grupos de seguridad de Microsoft Entra ID para administrar los permisos de usuario para acceder a la base de datos SQL.

- Use el modo con keytab administrado por el sistema para la compatibilidad con la autenticación de Microsoft Entra para descargar la cuenta de dominio y la sobrecarga de administración de keytabs para simplificar las operaciones.

- Si se usa la autenticación de SQL, adopte directivas de contraseña segura y habilite la auditoría para supervisar las identidades de usuario de SQL y los permisos concedidos para acceder a los servidores de bases de datos y a las bases de datos.

- Dedique un espacio de nombres de Kubernetes para la implementación del controlador de datos de Azure Arc y asigne los permisos con privilegios mínimos para implementar y administrar.

- Cree contraseñas seguras para los paneles de Grafana y Kibana y asegúrese de auditar y rotar periódicamente.

- Supervise el registro de actividad de SQL Managed Instance habilitado para Arc y de los controladores de datos para auditar las distintas operaciones que se producen en los recursos híbridos. Cree alertas para los eventos importantes e intégrelas con herramientas de administración de eventos e información de seguridad (SIEM), como Microsoft Sentinel para la supervisión de la seguridad y la respuesta a incidentes.

Seguridad de SQL Managed Instance habilitado para Azure Arc

- Siempre que sea posible, elija el modo con conexión directa sobre la implementación con conexión indirecta de los servicios de datos habilitados para Azure Arc y las instancias de SQL Managed Instance habilitado para Arc para asegurarse de que obtiene todas las ventajas de las características de seguridad actuales y futuras asociadas al modo de conexión directa.

- Habilite Cifrado de datos transparente siempre que sea posible para cifrar los datos en reposo.

- Almacene las credenciales de Cifrado de datos transparente en volúmenes persistentes para mejorar la resistencia.

- Use las funcionalidades de la plataforma de almacenamiento para cifrar los volúmenes persistentes según los requisitos de seguridad y cumplimiento de su organización.

- Asegúrese de que la directiva de copia de seguridad esté implementada según los requisitos para recuperarse de una pérdida de datos. Consulte el área de diseño crítica de continuidad empresarial y recuperación ante desastres para obtener más instrucciones.

- Si implementa en el modo con conexión indirecta, cree un proceso para rotar el certificado administrado por el usuario.

- Asegúrese de que dispone de un proceso para mantener SQL Managed Instance habilitado para Arc actualizado con las versiones más recientes, independientemente del modo de conectividad.

Estrategia de supervisión

- Supervise la expiración de las credenciales o el cambio de la entidad de servicio que se usa para cargar métricas y registros en Azure.

- Cree un proceso para rotar las credenciales de la entidad de servicio según los requisitos de seguridad y cumplimiento de su organización.

Pasos siguientes

Para más información sobre el recorrido de nube híbrida y multinube, consulte los siguientes artículos:

- Revise las funcionalidades de los servicios de datos habilitados para Azure Arc.

- Revise las distribuciones de Kubernetes validadas de los servicios de datos habilitados para Azure Arc.

- Revise Administración de entornos híbridos y multinube.

- Obtenga más información sobre el funcionamiento de SQL Managed Instance habilitado para Arc con privilegios mínimos.

- Experimente con escenarios automatizados de SQL Managed Instance habilitado para Azure Arc con Azure Arc Jumpstart.

- Para obtener más información sobre Azure Arc, revise la ruta de aprendizaje de Azure Arc en Microsoft Learn.