Topología de red de Virtual WAN

Explore las principales recomendaciones y consideraciones de diseño para las redes virtuales de área extensa (Virtual WAN) en Microsoft Azure.

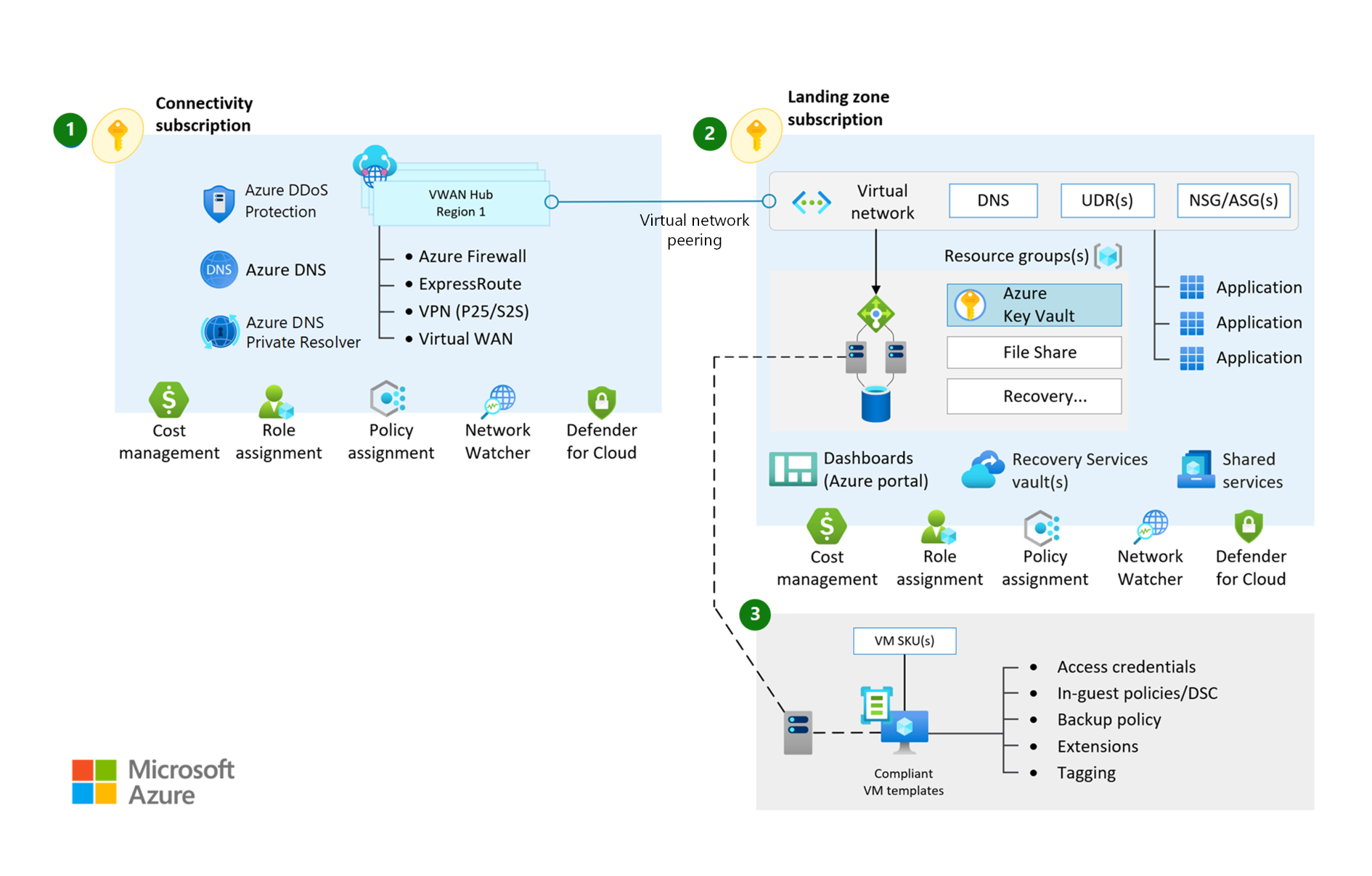

Figura 1: Topología de red de Virtual WAN. Descargue un archivo Visio de esta arquitectura.

Consideraciones sobre el diseño de Virtual WAN

Azure Virtual WAN es una solución administrada por Microsoft en la que se proporciona conectividad de tránsito global, dinámica y de un extremo a otro de forma predeterminada. Los concentradores de Virtual WAN eliminan la necesidad de configurar manualmente la conectividad de red. Por ejemplo, no tiene que administrar las rutas definidas por el usuario (UDR) ni las aplicaciones virtuales de red (NVA) para habilitar la conectividad de tránsito global.

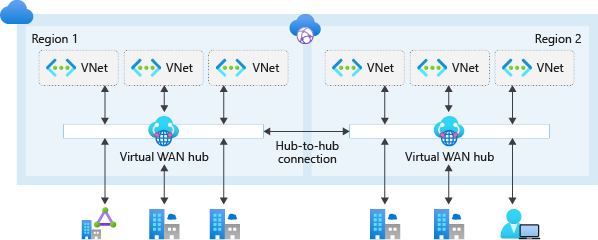

Azure Virtual WAN simplifica la conectividad de red de un extremo a otro en Azure y la conectividad con Azure desde entornos locales mediante la creación de una arquitectura de red tipo hub-and-spoke. La arquitectura se puede escalar fácilmente para que admita varias regiones de Azure y ubicaciones locales (conectividad universal), tal como se muestra en la siguiente figura:

Figura 2: Red de tránsito global con Virtual WAN.

La conectividad transitiva universal de Azure Virtual WAN admite las siguientes rutas de acceso (dentro de la misma región y entre regiones):

- De red virtual a red virtual

- De red virtual a rama

- De rama a red virtual

- De rama a rama

Los centros de conectividad de Azure Virtual WAN están restringidos a la implementación de los recursos administrados por Microsoft. Los únicos recursos que puede implementar dentro de los centros de conectividad de Virtual WAN son:

- Puertas de enlace de red virtual (VPN de punto a sitio, VPN de sitio a sitio y Azure ExpressRoute)

- Azure Firewall mediante Firewall Manager

- Tablas de ruta

- Algunas aplicaciones virtuales de red (NVA) para funcionalidades SD-WAN específicas del proveedor

Se aplican a Virtual WAN límites de suscripción de Azure para Virtual WAN.

La conectividad transitiva de red a red (dentro de una región y entre regiones desde un centro de conectividad a otro) tiene disponibilidad general.

La función de enrutamiento administrada por Microsoft que forma parte de cada centro virtual permite la conectividad transitiva entre redes virtuales de Virtual WAN Estándar. Cada centro de conectividad admite un rendimiento agregado de hasta 50 Gbps para el tráfico de red virtual a red virtual.

Un centro de conectividad de Azure Virtual WAN admite un número máximo específico de cargas de trabajo de máquina virtual en todas las redes virtuales conectadas directamente. Para más información, consulte Límites de Virtual WAN.

Se pueden implementar varios centros de conectividad de Azure Virtual WAN en la misma región para escalar más allá de los límites de un solo centro.

Virtual WAN se integra con diferentes proveedores de SD-WAN.

Muchos proveedores de servicios administrados ofrecen servicios administrados para Virtual WAN.

Las puertas de enlace (de punto a sitio) de la VPN de usuario de Virtual WAN se pueden escalar hasta 20 Gbps de rendimiento agregado y 100 000 conexiones de cliente por cada centro de conectividad virtual. Para más información, consulte Límites de Virtual WAN.

Las puertas de enlace de VPN de sitio a sitio en Virtual WAN pueden escalarse hasta un rendimiento agregado de 20 Gbps.

Puede conectar circuitos de ExpressRoute a un centro de conectividad de Virtual WAN mediante una SKU Local, Estándar o Premium.

En el caso de las implementaciones en la misma ciudad, considere la posibilidad de usar ExpressRoute Metro.

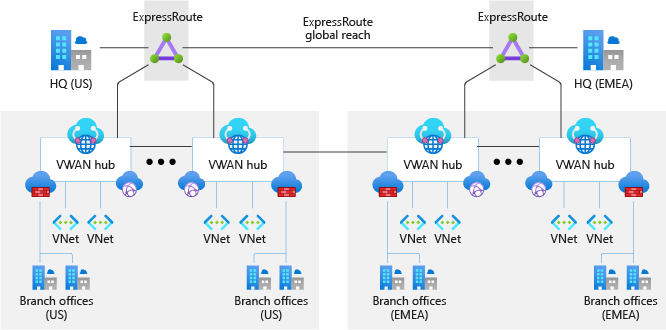

Los circuitos ExpressRoute Estándar o Premium, en ubicaciones compatibles con Global Reach de Azure ExpressRoute, pueden conectarse a una puerta de enlace de ExpressRoute para Virtual WAN. Y tienen todas las funcionalidades de tránsito de Virtual WAN (VPN a VPN, VPN y tránsito de ExpressRoute). Los circuitos estándar o prémium de ExpressRoute que se encuentren en ubicaciones que no sean compatibles con Global Reach pueden conectarse a los recursos de Azure, pero no podrán usar las funcionalidades de tránsito de Virtual WAN.

Azure Firewall Manager admite la implementación de Azure Firewall en el centro de conectividad de Virtual WAN, denominado centro virtual protegido. Para más información, consulte Introducción a Azure Firewall Manager para obtener información general sobre los centros virtuales protegidos y las restricciones más recientes.

El tráfico de un centro a otro de Virtual WAN que pasa a través de Azure Firewall tanto en centros de origen como de destino (centros virtuales protegidos) se admite al habilitar la intención y las directivas de enrutamiento. Para obtener más información, consulte Casos de uso de la intención y las directivas de enrutamiento del centro de Virtual WAN.

La experiencia del portal de Virtual WAN requiere que todos los recursos de Virtual WAN se implementen juntos en el mismo grupo de recursos.

Puede compartir un plan de Azure DDoS Protection entre todas las redes virtuales de un único inquilino de Microsoft Entra para proteger los recursos con direcciones IP públicas. Para más información, consulte Azure DDoS Protection.

Los centros virtuales protegidos de Virtual WAN no admiten los planes de protección estándar de Azure DDoS. Para obtener más información, consulte Problemas conocidos de Azure Firewall Manager y la comparación de la red virtual del centro y el centro virtual protegido.

Los planes de Azure DDoS Protection solo incluyen a los recursos con direcciones IP públicas.

- Un plan de Azure DDoS Protection incluye a 100 recursos con direcciones IP públicas. Estas direcciones IP públicas abarcan todas las redes virtuales protegidas asociadas al plan de protección contra DDoS. Las demás direcciones IP públicas que superen las 100 incluidas en el plan se cobran por separado. Para obtener más información sobre los precios de Azure DDoS Protection, consulte la página de precios o las preguntas más frecuentes.

Consulte los recursos admitidos de los planes de Azure DDoS Protection.

Recomendaciones de diseño de una red de Virtual WAN

Se recomienda usar Virtual WAN para nuevas implementaciones de redes grandes o globales en Azure, siempre que requiera conectividad de tránsito global entre regiones de Azure y ubicaciones locales. De este modo, no tendrá que configurar manualmente el enrutamiento transitivo para las redes de Azure.

En la siguiente figura se muestra una implementación empresarial global de ejemplo con centros datos distribuidos en Europa y Estados Unidos. La implementación contiene muchas sucursales en ambas regiones. El entorno está conectado de forma global a través de Azure Virtual WAN y Global Reach de ExpressRoute.

Figura 3: Ejemplo de topología de red.

Use un centro de conectividad de Virtual WAN en cada región de Azure para conectar varias zonas de aterrizaje entre las regiones de Azure mediante una instancia común global de Azure Virtual WAN.

Implemente todos los recursos de Virtual WAN en un único grupo de recursos de la suscripción de conectividad, incluido el momento de la implementación en varias regiones.

Use características de enrutamiento de centros de conectividad virtuales para segmentar aún más el tráfico entre redes virtuales y sucursales.

Conecte los centros de conectividad de Virtual WAN a los centros de datos locales mediante ExpressRoute.

Implemente los servicios compartidos necesarios, como los servidores DNS, en una red virtual en estrella tipo hub-and-spoke dedicada. Los recursos compartidos implementados por el cliente no se pueden implementar en el propio centro de conectividad de Virtual WAN.

Conecte las ubicaciones remotas y sucursales al centro de conectividad de Virtual WAN más cercano a través de una VPN de sitio a sitio, o bien habilite la conectividad de rama a Virtual WAN a través de una solución de partner SD-WAN.

Conecte los usuarios al centro de conectividad de Virtual WAN mediante una VPN de punto a sitio.

Siga el principio de "el tráfico de Azure permanece en Azure" para que la comunicación entre los recursos de Azure se produzca mediante la red troncal de Microsoft, incluso si los recursos se encuentran en regiones diferentes.

Para la protección y el filtrado de salida de Internet, considere la posibilidad de implementar Azure Firewall en el centro de conectividad virtual.

Seguridad proporcionada por firewalls de aplicación virtual de red. Los clientes también pueden implementar aplicaciones virtuales de red en el centro de Virtual WAN que desempeñe capacidades de conectividad de SD-WAN y firewall de última generación. Los clientes pueden conectar dispositivos locales a la aplicación virtual de red en el centro de conectividad y también usar el mismo dispositivo para inspeccionar todo el tráfico vertical de arriba abajo, horizontal de derecha a izquierda y el tráfico de Internet.

Al implementar las tecnologías de red y los dispositivos virtuales de red de los asociados, siga las instrucciones de su proveedor para asegurarse de que no haya configuraciones en conflicto con las redes de Azure.

Para ver los escenarios heredados en los que va a migrar de una topología de red en estrella tipo hub-and-spoke que no se basa en Virtual WAN, consulte Migración a Azure Virtual WAN.

Cree los recursos de Azure Virtual WAN y Azure Firewall dentro de la suscripción de conectividad.

Use la intención y directivas de enrutamiento del centro de Virtual WAN para admitir el tráfico que va entre centros protegidos.

No cree más de 500 conexiones de red virtual por cada centro de conectividad virtual Virtual WAN.

- Si necesita más de 500 conexiones de red virtual por cada centro de conectividad virtual de Virtual WAN, puede implementar otro. Impleméntelo en la misma región como parte de la misma instancia de Virtual WAN y grupo de recursos.

Planee la implementación meticulosamente y asegúrese de que la arquitectura de la red está dentro de los límites de Azure Virtual WAN.

Use las conclusiones de Azure Monitor para Virtual WAN (versión preliminar) para supervisar la topología de un extremo a otro de la instancia de Virtual WAN, así como el estado y las métricas clave.

Implemente un único plan de protección estándar de Azure DDoS en la suscripción de conectividad.

- Todas las redes virtuales de plataforma y zona de aterrizaje deben usar este plan.