Configuración de Bastion para conexiones de cliente nativas

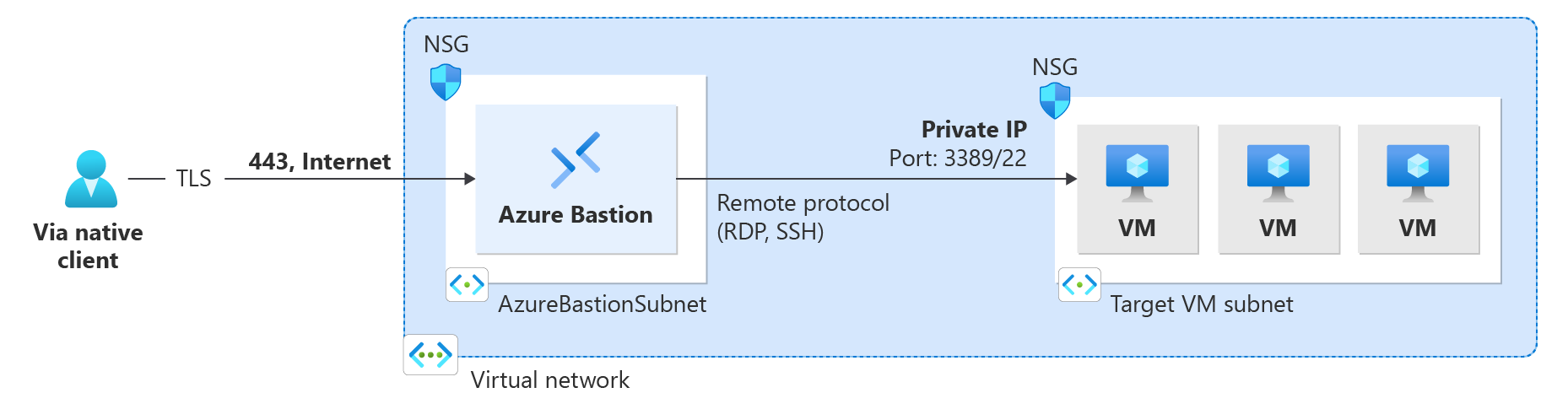

Este artículo le ayuda a configurar la implementación de Bastion para aceptar conexiones desde el cliente nativo (SSH o RDP) en el equipo local a las máquinas virtuales ubicadas en la red virtual. Esta característica de cliente nativa le permite conectarse a las VM de destino por medio de Bastion mediante la CLI de Azure y expande las opciones de inicio de sesión para incluir el par de claves SSH local y Microsoft Entra ID. Además, también puede transferir archivos, según el tipo de conexión y el cliente.

Puede configurar esta característica mediante la modificación de una implementación de Bastion existente o bien puede implementar Bastion con la configuración de características que ya se ha especificado. Las funcionalidades en la VM cuando se conecta a través de un cliente nativo dependen de los elementos que estén habilitados en el cliente nativo.

Nota:

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo.

Implementar Bastion con la característica de cliente nativo

Si aún no ha implementado Bastion en su red virtual, puede hacerlo con la función de cliente nativo especificada mediante la implementación de Bastion utilizando la configuración manual. Para obtener los pasos, consulte Tutorial: Implementación de Bastion con la configuración manual. Cuando configure Bastion, especifique los siguientes valores de configuración:

En la pestaña Aspectos básicos, para Detalles de la instancia:> nivel, seleccione Estándar. La compatibilidad con el cliente nativo requiere la SKU estándar.

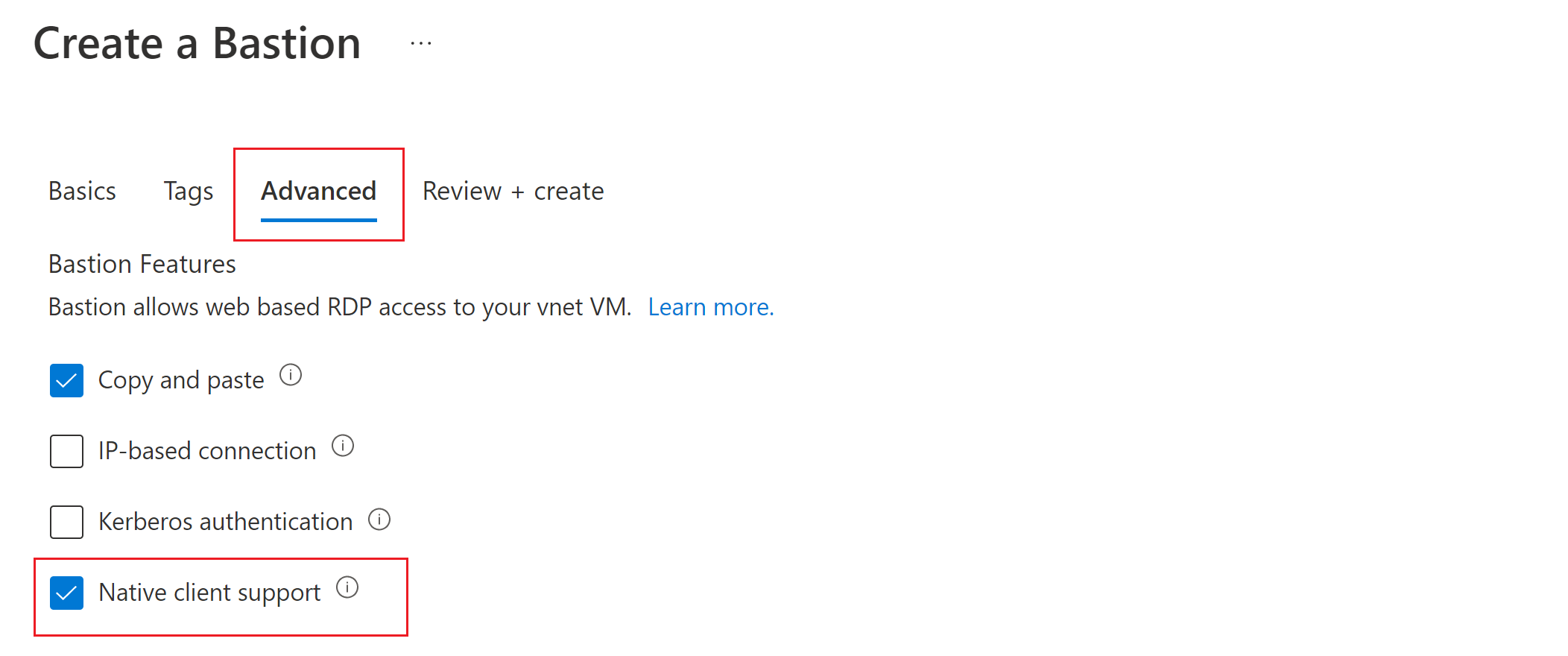

Antes de crear el host bastión, vaya a la pestaña Avanzado y active la casilla Soporte técnico de cliente nativo, junto con las casillas de cualquier otra característica que quiera implementar.

Seleccione Revisar y crear para validar y, después, seleccione Crear para implementar el host bastión.

Modificación de una implementación de Bastion existente

Si ya ha implementado Bastion en la red virtual, modifique las siguientes opciones de configuración:

- Navegue hasta la página Configuración del recurso de Bastion. Verifique que el nivel de SKU sea Estándar. Si no es así, seleccione Estándar.

- Seleccione la casilla Compatibilidad con cliente nativo y, a continuación, aplique los cambios.

Protección de la conexión con un cliente nativo

Si quiere proteger aún más la conexión con un cliente nativo, puede limitar el acceso de puerto proporcionando acceso solo al puerto 22/3389. Para restringir el acceso a los puertos, debe implementar las siguientes reglas de NSG en AzureBastionSubnet para permitir el acceso a puertos seleccionados y denegar el acceso desde cualquier otro puerto.

Conexión a una VM

Después de implementar esta característica, hay diferentes instrucciones de conexión en función del equipo host desde el que se conecte y la máquina virtual del cliente a la que se esté conectando.

Use la tabla siguiente para comprender cómo conectarse desde clientes nativos. Tenga en cuenta que diferentes combinaciones admitidas de máquinas virtuales de destino y clientes nativos permiten diferentes características y requieren comandos específicos.

| Remoto | Máquina virtual de destino | Método | Autenticación de Microsoft Entra | Transferencia de archivos | Sesiones simultáneas de máquinas virtuales | Puerto personalizado |

|---|---|---|---|---|---|---|

| Cliente nativo de Windows | Máquina virtual de Windows | RDP | Sí | Sí | Sí | Sí |

| Máquina virtual de Linux | SSH | Sí | No | Sí | Sí | |

| Cualquier máquina virtual | az network bastion tunnel | No | Sí | No | No | |

| Cliente nativo de Linux | Máquina virtual de Linux | SSH | Sí | No | Sí | Sí |

| Windows o cualquier máquina virtual | az network bastion tunnel | No | Sí | No | No | |

| Otro cliente nativo (putty) | Cualquier máquina virtual | az network bastion tunnel | No | Sí | No | No |

Limitaciones:

- El inicio de sesión con una clave privada SSH almacenada en Azure Key Vault no se admite con esta característica. Descargue la clave privada en un archivo del equipo local antes de iniciar sesión en la VM Linux con un par de claves SSH.

- La conexión mediante un cliente nativo no se admite en Cloud Shell.