Hacer una copia de seguridad de la base de datos SAP ASE (Sybase) en máquinas virtuales Azure mediante Azure Backup

En este artículo se describe cómo configurar la copia de seguridad de bases de datos de SAP Adaptive Server Enterprise (ASE) (Sybase) que se ejecutan en máquinas virtuales (VM) de Azure en Azure Portal.

Nota:

- Actualmente, la versión preliminar pública de SAP ASE solo está disponible en regiones públicas que no son de EE. UU. Esta característica estará disponible en las regiones públicas de EE. UU. pronto. Obtenga información sobre las regiones admitidas.

- Obtenga información sobre las configuraciones y los escenarios admitidos para la copia de seguridad de bases de datos de SAP ASE en máquinas virtuales de Azure.

Requisitos previos

Antes de configurar la base de datos de SAP ASE para la copia de seguridad, revise los siguientes requisitos previos:

Identifique o cree un almacén de Recovery Services en la misma región y suscripción que la máquina virtual que ejecuta SAP ASE.

Permita la conectividad desde la máquina virtual a Internet para que pueda acceder a Azure.

La longitud combinada del nombre de la máquina virtual del servidor SAP ASE y del nombre del grupo de recursos no supera los 84 caracteres para las máquinas virtuales de Azure Resource Manager (ARM) (y los 77 caracteres para las máquinas virtuales clásicas). Esta limitación se debe a que el servicio se reserva algunos caracteres.

La máquina virtual tiene python >= 3.6.15 (recomendado: Python3.10) y se debe instalar el módulo de solicitudes de Python. De forma predeterminada sudo python3 debe ejecutar python 3.6.15 o una versión más reciente. Valide mediante la ejecución de python3 y sudo python3 en el sistema y compruebe qué versión de Python ejecuta de forma predeterminada. Debe ejecutar la versión necesaria. Puede cambiar la versión vinculando python3 a python 3.6.15 o posterior.

Ejecute el script de configuración de copia de seguridad de SAP ASE (script de registro previo) en la máquina virtual donde está instalado ASE, como usuario raíz. Este script obtiene el sistema ASE listo para la copia de seguridad. Obtenga más información sobre el flujo de trabajo de script de registro previo.

Ejecute el script de registro previo con el parámetro -sn o --skip-network-checks, si su configuración de ASE utiliza puntos de conexión privados. Obtenga información cómo ejecutar el script de registro previo.

Asigne los siguientes privilegios y configuraciones para la operación de copia de seguridad:

Privilegio / configuración Descripción Rol de operador Habilite este rol de base de datos ASE para el usuario de base de datos para crear un usuario de base de datos personalizado para las operaciones de copia de seguridad y restauración y páselo en el script de registro previo. Privilegio asignar archivo externo Habilite este rol para permitir el acceso a archivos de base de datos. Privilegio Poseer cualquier base de datos Permite copias de seguridad diferenciales. El Permitir volcados incrementales para la base de datos debe ser True. Privilegio Truncar registro en chkpt Deshabilite este privilegio para todas las bases de datos que desee proteger mediante el ASE Backup. Permite realizar una copia de seguridad del registro de base de datos en el almacén de Recovery Services. Obtenga más información sobre la Nota de SAP - 2921874 - "trunc log on chkpt" en bases de datos con HADR - SAP ASE - SAP for Me. Nota:

No se admiten copias de seguridad de registros para la base de datos Master. Para otras bases de datos del sistema, las copias de seguridad de los registros solo pueden realizarse si los archivos de registro de la base de datos se almacenan separados de sus archivos de datos. De manera predeterminada, las bases de datos del sistema se crean con los archivos de datos y de registro en el mismo dispositivo de base de datos, lo que evita las copias de seguridad de los registros. Para habilitar las copias de seguridad de registros, el administrador de la base de datos debe cambiar la ubicación de los archivos de registro a un dispositivo independiente.

Use los roles integrados de Azure para configurar la asignación de roles y ámbito a los recursos. El siguiente rol Colaborador le permite ejecutar la operación Configurar protección en la máquina virtual de base de datos.

Recurso (control de acceso) Role Usuario, grupo o entidad de servicio Máquina virtual de Azure de origen que ejecuta la base de datos de ASE Colaborador de la máquina virtual Permite configurar la operación de copia de seguridad.

Flujo de trabajo del script de registro previo

El script de registro previo es un script Python que se ejecuta en la máquina virtual donde está instalada la base de datos SAP ASE. Este script realiza las siguientes tareas:

- Crea el grupo necesario donde se agregan los usuarios del complemento.

- Instala y actualiza paquetes necesarios como waagent, Python, curl, unzip, Libicu y PythonXML.

- Verifica el estado de waagent, comprueba

wireserveryIMDS connectivity, y prueba la conectividad TCP con Microsoft Entra ID. - Confirma si la región geográfica es compatible.

- Comprueba si hay espacio disponible para los registros, en el directorio

waagenty en el directorio/opt. - Valida si se admite la versión de Adaptive Server Enterprise (ASE).

- Inicie sesión en la instancia SAP utilizando el nombre de usuario y la contraseña proporcionados, habilitando el historial de volcado, necesario para las operaciones de copia de seguridad y restauración.

- Garantiza que se admita la versión del sistema operativo.

- Instala y actualiza los módulos de Python necesarios, como solicitudes y criptografía.

- Crea el archivo de configuración de la carga de trabajo.

- Configura los directorios necesarios en

/optpara las operaciones de copia de seguridad. - Cifra la contraseña y la almacena de forma segura en la máquina virtual.

Ejecución del script de registro previo

Para ejecutar el script de registro previo para la copia de seguridad de la base de datos SAP ASE, ejecute los siguientes comandos bash:

Copie el archivo en la máquina virtual (VM).

Nota:

Reemplace

<script name>en los siguientes comandos por el nombre del archivo de script que descargó y copió en la máquina virtual.Convierta el script al formato UNIX.

dos2unix <script name>Cambie el permiso del archivo de script.

Nota:

Antes de ejecutar el siguiente comando, reemplácelo

/path/to/script/filepor la ruta real del archivo de script en la VM.sudo chmod -R 777 /path/to/script/fileActualice el nombre del script.

sudo ./<script name> -usEjecute el script.

Nota:

Antes de ejecutar el siguiente comando, proporcione los valores necesarios para los marcadores de posición.

sudo ./<script name> -aw SAPAse --sid <sid> --sid-user <sid-user> --db-port <db-port> --db-user <db-user> --db-host <private-ip-of-vm> --enable-striping <enable-striping>Lista de parámetros:

<sid>: nombre del servidor ASE necesario (obligatorio)<sid-user>: nombre de usuario del sistema operativo en el que se ejecuta el sistema ASE (por ejemplo,syb<sid>) (obligatorio)<db-port>: número de puerto del servidor de bases de datos de ASE (por ejemplo, 4901) (obligatorio)<db-user>: nombre de usuario de la base de datos de ASE para la conexión ODBC (por ejemplo,sapsa) (obligatorio)<db-host>: dirección IP privada de la máquina virtual (obligatorio)<enable-striping>: habilite el seccionamiento (opciones: ['true', 'false'], obligatorio)<stripes-count>: recuento de secciones (valor predeterminado: '4')<compression-level>: nivel de compresión (valor predeterminado: '101')

Nota:

Para buscar

<private-ip-of-vm>, abra la máquina virtual en Azure Portal y compruebe la dirección IP privada en la sección Redes.Vea los detalles de los parámetros.

sudo ./<script name> -aw SAPAse --helpDespués de ejecutar el script, se le pedirá que proporcione la contraseña de la base de datos. Proporcione la contraseña y presione ENTRAR para continuar.

Crear un rol personalizado para Azure Backup

Para crear un rol personalizado para Azure Backup, ejecute los siguientes comandos de bash:

Nota:

Después de cada uno de estos comandos, asegúrese de ejecutar el comando go para ejecutar la instrucción.

Inicie sesión en la base de datos con el usuario del rol SSO.

isql -U sapsso -P <password> -S <sid> -XCree un nuevo rol.

create role azurebackup_roleConceda el rol de operador al nuevo rol.

grant role oper_role to azurebackup_roleHabilite permisos pormenorizados.

sp_configure 'enable granular permissions', 1Inicie sesión en la base de datos mediante el usuario de rol de SA.

isql -U sapsa -P <password> -S <sid> -XCambie a la base de datos maestra.

use masterConceda privilegios asignación de archivos externos al nuevo rol.

grant map external file to azurebackup_roleVuelva a iniciar sesión con el usuario del rol SSO.

isql -U sapsso -P <password> -S <sid> -XCree un nuevo usuario.

sp_addlogin backupuser, <password>Conceda el rol personalizado al usuario.

grant role azurebackup_role to backupuserEstablezca el rol personalizado como predeterminado para el usuario.

sp_modifylogin backupuser, "add default role", azurebackup_roleConceda los privilegios para poseer cualquier base de datos al rol personalizado como usuario de SA.

grant own any database to azurebackup_roleVuelva a iniciar sesión en la base de datos como usuario SA.

isql -U sapsa -P <password> -S <sid> -XHabilite el acceso a archivos.

sp_configure "enable file access", 1Habilite la copia de seguridad diferencial en la base de datos.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goDeshabilite truncar registro en chkpt en la base de datos.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Establecimiento de conectividad de red

Para todas las operaciones, una base de datos de SAP ASE que se ejecuta en una máquina virtual Azure requiere conectividad con el servicio Azure Backup, Azure Storage y Microsoft Entra ID. Esta conectividad se puede lograr mediante puntos de conexión privados o permitiendo el acceso a las direcciones IP públicas o FQDN necesarias. No permitir la conectividad adecuada con los servicios de Azure necesarios podría provocar errores en operaciones como las de detección de bases de datos, configuración de copias de seguridad, realización de copias de seguridad y restauración de datos.

En la tabla siguiente se enumeran las distintas alternativas que se pueden usar para establecer la conectividad:

| Opción | Ventajas | Inconvenientes |

|---|---|---|

| Puntos de conexión privados | Permitir copias de seguridad a través de direcciones IP privadas en la red virtual. Proporciona un control pormenorizado de la red y el almacén. |

Incurre en costos estándar de punto de conexión privado. |

| Etiquetas de servicio del grupo de seguridad de red (NSG) | Más fácil de administrar porque los cambios de intervalo se combinan automáticamente. Sin costos adicionales. |

Se usa solo con grupos de seguridad de red. Proporciona acceso a todo el servicio. |

| Etiquetas de FQDN de Azure Firewall | Más fácil de administrar, ya que los FQDN necesarios se administran automáticamente. | Solo se usa con Azure Firewall. |

| Permite el acceso a los FQDN/IP del servicio | Sin costos adicionales. Funciona con todos los firewalls y dispositivos de seguridad de red. También puede usar puntos de conexión de servicio para Storage. Sin embargo, en el caso de Azure Backup y Microsoft Entra ID, debe asignar el acceso a las direcciones IP o FQDN correspondientes. |

Es posible que sea necesario acceder a un amplio conjunto de direcciones IP o FQDN. |

| Punto de conexión de servicio de red virtual | Se usa para Azure Storage. Proporciona una gran ventaja para optimizar el rendimiento del tráfico del plano de datos. |

No se puede usar para Microsoft Entra ID ni el servicio Azure Backup. |

| Aplicación virtual de red | Se usa para Azure Storage, Microsoft Entra ID y el servicio de Azure Backup. Plano de datos - Azure Storage: *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net Plano de administración - Microsoft Entra ID: permitir el acceso a los FQDN mencionados en las secciones 56 y 59 de Microsoft 365 Common y Office Online. - Servicio de Azure Backup: .backup.windowsazure.com Más información sobre las etiquetas del servicio Azure Firewall. |

Agrega sobrecarga al tráfico del plano de datos y reduce el rendimiento. |

En las secciones siguientes se detalla el uso de las opciones de conectividad.

Puntos de conexión privados

Los puntos de conexión privados permiten conectarse de forma segura desde servidores de una red virtual al almacén de Recovery Services. El punto de conexión privado usa una dirección IP del espacio de direcciones de la red virtual del almacén. El tráfico de red entre los recursos de la red virtual y el almacén viaja a través de la red virtual y un vínculo privado en la red troncal de Microsoft. Esto elimina la exposición de la red pública de Internet. Más información sobre puntos de conexión privados para Azure Backup.

Nota:

- Los puntos de conexión privados son compatibles con Azure Backup y Azure Storage. Microsoft Entra ID admite puntos de conexión privados en esta versión preliminar. Hasta que estén disponibles de forma general, Azure Backup admite la configuración de proxy para Microsoft Entra ID de modo que no se requiera conectividad saliente para las máquinas virtuales ASE. Para obtener más información, vea la sección sobre compatibilidad del proxy.

- La operación de descarga para el script de registro previo de SAP ASE (scripts de carga de trabajo de ASE) requiere acceso a Internet. Sin embargo, en máquinas virtuales con punto de conexión privado (PE) habilitado, el script de registro previo no puede descargar estos scripts de carga de trabajo directamente. Por lo tanto, es necesario descargar el script en una máquina virtual local u otra máquina virtual con acceso a Internet y, a continuación, usar SCP o cualquier otro método de transferencia para moverlo a la máquina virtual habilitada para PE.

Etiquetas de grupo de seguridad de red

Si emplea grupos de seguridad de red (NSG), use la etiqueta de servicio de AzureBackup para permitir el acceso de salida a Azure Backup. Además de la etiqueta de Azure Backup, también debe permitir la conectividad para la autenticación y la transferencia de datos mediante la creación de reglas de NSG similares para Microsoft Entra ID y Azure Storage (Storage).

Para crear una regla para la etiqueta de Azure Backup, siga estos pasos:

- En Azure Portal, vaya a Grupos de seguridad de red y seleccione el grupo de seguridad de red.

- En el panel Configuración, seleccione Reglas de seguridad saliente.

- Seleccione Agregar.

- Escriba todos los detalles necesarios para crear una nueva regla. Asegúrese de que el Destino está configurado como Etiqueta de servicio y la Etiqueta de servicio de destino está configurada como

AzureBackup. - Seleccione Agregar para guardar la regla de seguridad de salida recién creada.

Puede crear reglas de seguridad de salida de NSG para Azure Storage y Microsoft Entra ID de forma similar. Más información acerca de las etiquetas de servicio.

Etiquetas de Azure Firewall

Si usa Azure Firewall, cree una regla de aplicación mediante la etiqueta de FQDN de Azure Firewall de AzureBackup. Esto permite el acceso de salida total a Azure Backup.

Nota:

Azure Backup no admite actualmente la Inspección de TLS habilitada Regla de aplicación en Azure Firewall.

Permitir el acceso a los intervalos de direcciones IP del servicio

Si decide permitir las IP de servicio de acceso, consulte los rangos de IP en el archivo JSON. Debe permitir el acceso a direcciones IP correspondientes a Azure Backup, Azure Storage y Microsoft Entra ID.

Permitir el acceso a los FQDN del servicio

También puede usar los siguientes FQDN para permitir el acceso a los servicios necesarios desde los servidores:

| Servicio | Nombres de dominio a los que se va a acceder | Puertos |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Permitir el acceso a los FQDN conforme a las secciones 56 y 59 según este artículo. |

443 Según corresponda. |

Empleo de un servidor proxy HTTP para enrutar el tráfico

Nota:

Actualmente, el proxy HTTP para el tráfico de Microsoft Entra ID solo se admite para la base de datos de SAP ASE. Si necesita quitar los requisitos de conectividad de salida (para el tráfico de Azure Backup y Azure Storage) para las copias de seguridad de bases de datos a través de Azure Backup en máquinas virtuales de ASE, use otras opciones, como puntos de conexión privados.

Usar un servidor proxy HTTP para el tráfico de Microsoft Entra ID

Para usar un servidor proxy HTTP para enrutar el tráfico de Microsoft Entra ID, siga estos pasos:

En la base de datos, vaya a la carpeta

opt/msawb/bin.Cree un nuevo archivo denominado JSON

ExtensionSettingsOverrides.json.Agregue un par clave-valor al archivo JSON como se indica a continuación:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Cambie los permisos y la propiedad del archivo de la siguiente manera:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Nota:

No es necesario reiniciar ningún servicio. El servicio de Azure Backup intentará enrutar el tráfico de Microsoft Entra ID a través del servidor proxy mencionado en el archivo JSON.

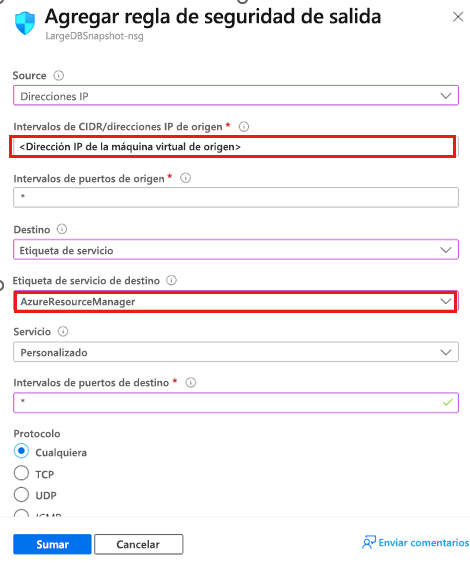

Uso de reglas de salida

Si la configuración de Firewall o NSG bloquea el dominio management.azure.com de Azure Virtual Machine, se producirá un error en las copias de seguridad instantáneas.

Cree la siguiente regla de salida y permita que el nombre de dominio realice una copia de seguridad de la base de datos. Obtenga información sobre cómo crear las reglas de salida.

Origen: dirección IP de la VM.

Destino: etiqueta de servicio.

Etiqueta de servicio de destino: AzureResourceManager

Creación de un almacén de Recovery Services

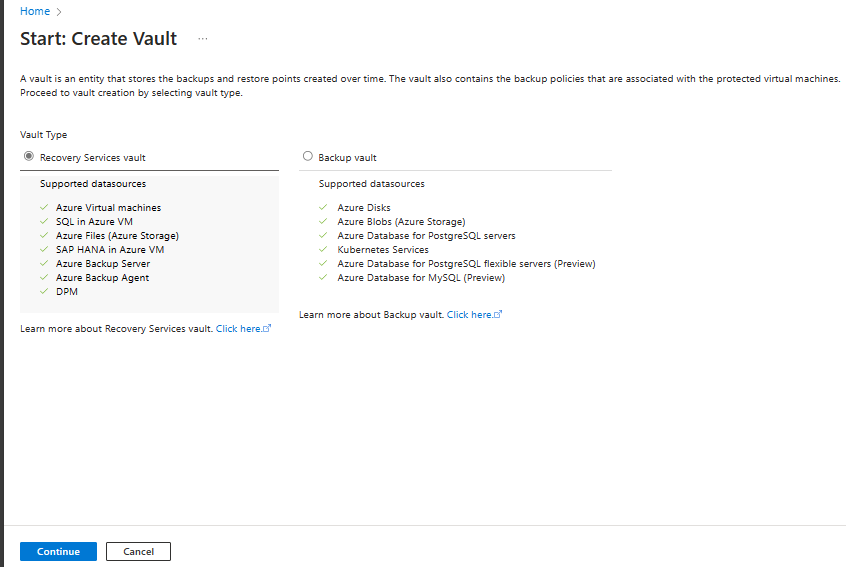

Un almacén de Recovery Services es una entidad de administración que almacena los puntos de recuperación creados a lo largo del tiempo y proporciona una interfaz para realizar operaciones relacionadas con la copia de seguridad. Entre dichas operaciones se incluye realizar copias de seguridad a petición, realizar restauraciones y crear directivas de copia de seguridad.

Para crear un almacén de Recovery Services:

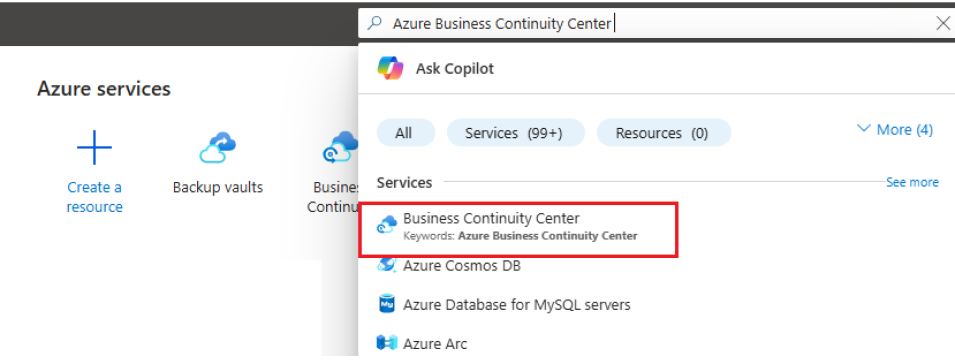

Inicie sesión en Azure Portal.

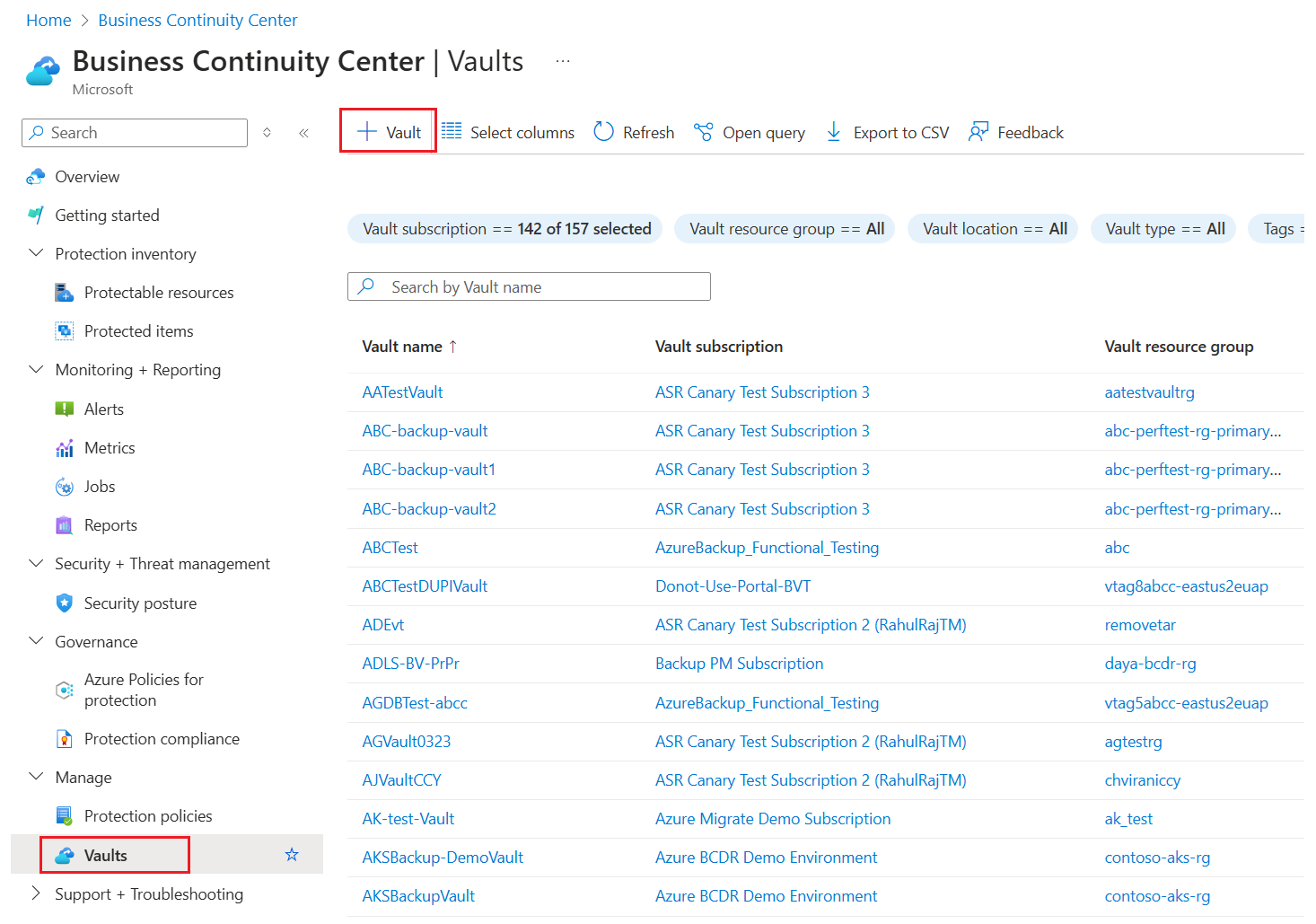

Busque Centro de continuidad empresarial y, a continuación, vaya al panel Centro de continuidad empresarial.

En el panel Almacén, seleccione +Almacén.

Seleccione Almacén de Recovery Services>Continuar.

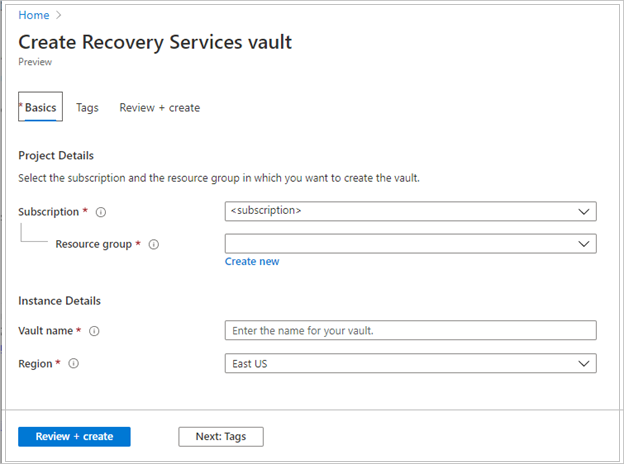

En el panel del almacén de Recovery Services, escriba los valores siguientes:

Suscripción: seleccione la suscripción que vaya a usar. Si es miembro de una sola suscripción, verá solo ese nombre. Si no está seguro de la suscripción que debe usar, seleccione la opción predeterminada. Solo hay varias opciones si la cuenta profesional o educativa está asociada a más de una suscripción de Azure.

Grupo de recursos: Use un grupo de recursos existente o cree uno. Para ver la lista de los grupos de recursos disponibles en una suscripción, seleccione Usar existente y, a continuación, un recurso de la lista desplegable. Para crear un grupo de recursos, seleccione Crear nuevo y escriba un nombre. Para más información sobre los grupos de recursos, consulte Información general de Azure Resource Manager.

Nombre del almacén: escriba un nombre descriptivo para identificar el almacén. El nombre debe ser único para la suscripción de Azure. Especifique un nombre que tenga entre 2 y 50 caracteres. El nombre debe comenzar por una letra y consta solo de letras, números y guiones.

Región: seleccione la región geográfica del almacén. Si quiere crear un almacén para proteger cualquier origen de datos, el almacén debe estar en la misma región que el origen de datos.

Importante

Si no está seguro de la ubicación del origen de datos, cierre la ventana. Vaya a la lista de recursos en el portal. Si tiene orígenes de datos en varias regiones, cree un almacén de Recovery Services para cada una de ellas. Cree el almacén en la primera ubicación, antes de crear un almacén en otra ubicación. No es preciso especificar cuentas de almacenamiento para almacenar los datos de la copia de seguridad. Tanto el almacén de Recovery Services como Azure Backup lo controlan automáticamente.

Después de especificar los valores, seleccione Revisar y crear.

Para terminar de crear el almacén de Recovery Services, seleccione Crear.

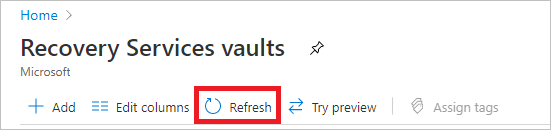

La creación del almacén de Recovery Services puede tardar unos minutos. Supervise las notificaciones de estado en el área de notificaciones de la parte superior derecha. Tras crear el almacén, este aparece en la lista de almacenes de Recovery Services. Si el almacén no aparece, seleccione Actualizar.

Nota

Azure Backup ahora admite los almacenes inmutables que ayudan a garantizar que los puntos de recuperación creados no se puedan eliminar antes de su expiración, según la directiva de copia de seguridad. Puede hacer irreversible la inmutabilidad para ofrecer la máxima protección a los datos de copia de seguridad datos contra diversas amenazas, incluidos los ataques de ransomware y los actores malintencionados. Más información.

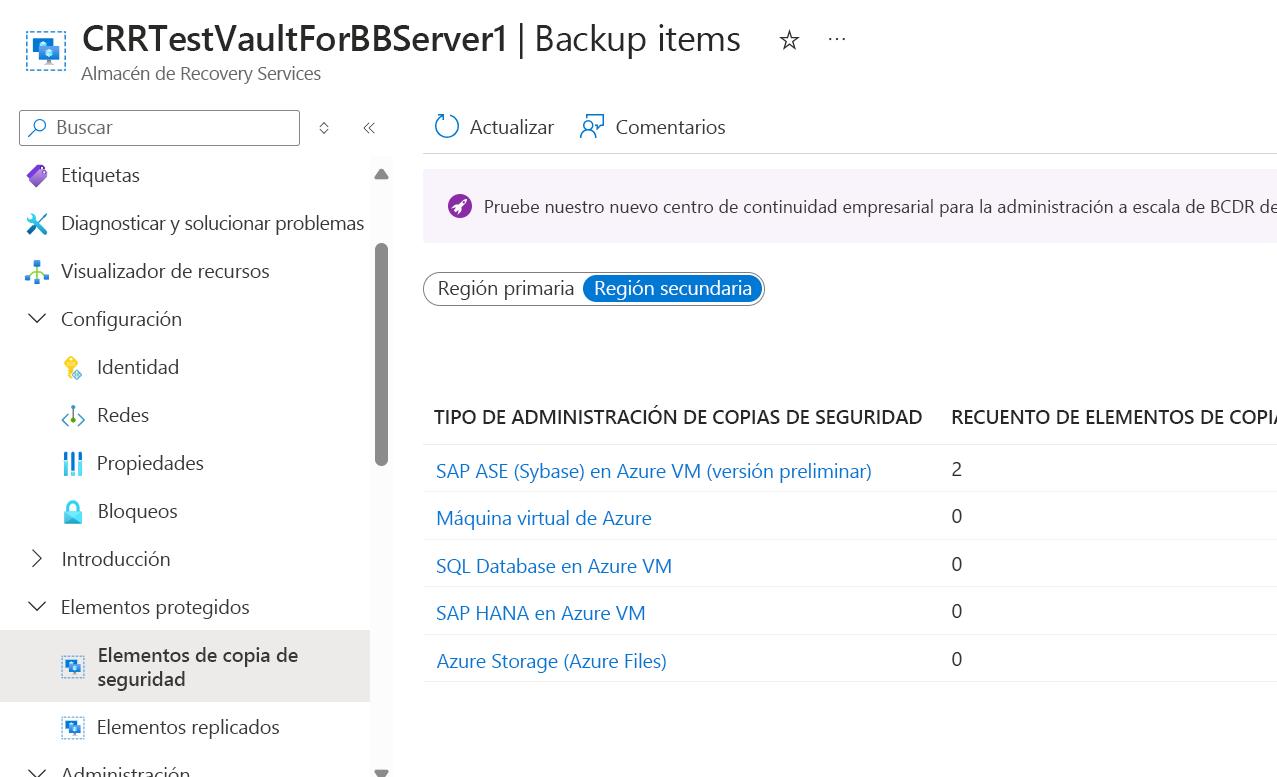

Habilitación de la restauración entre regiones

En el almacén de Recovery Services, puede habilitar la Restauración entre regiones. Más información sobre cómo activar la restauración entre regiones.

Detección de bases de datos

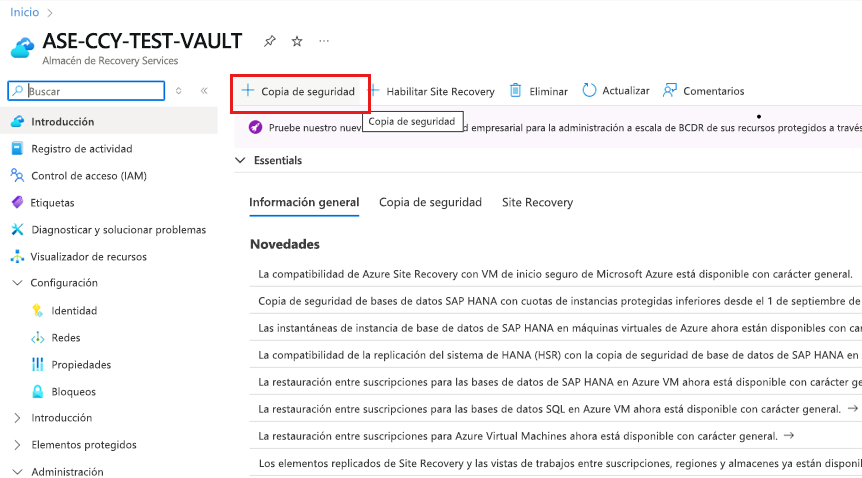

Para detectar las bases de datos de SAP ASE, siga estos pasos:

Vaya al almacén de Recovery Services y seleccione + Copia de seguridad.

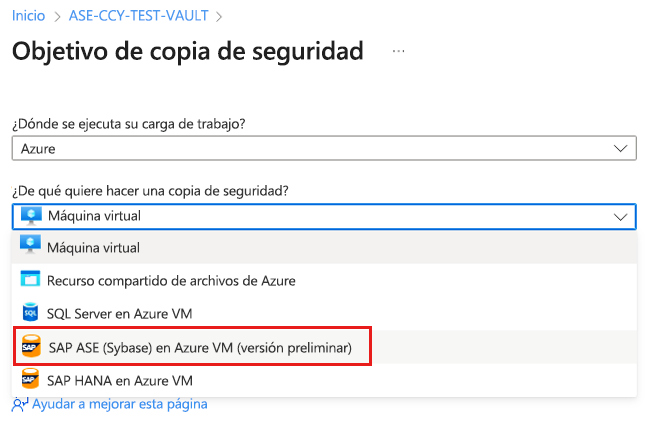

En el Objetivo de Backup, seleccione SAP ASE (Sybase) en la máquina virtual de Azure (versión preliminar) como tipo de origen de datos.

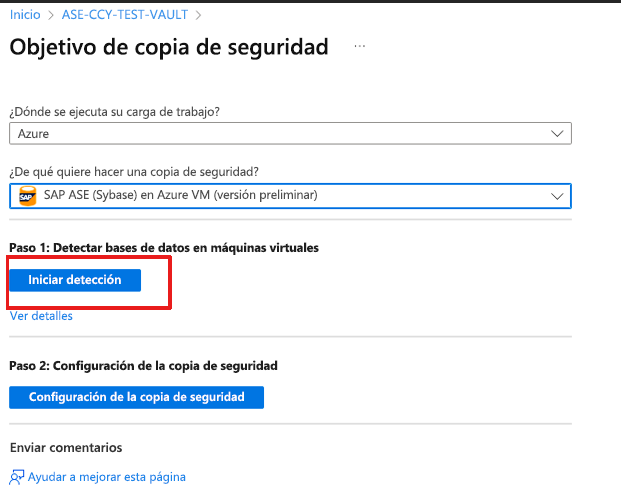

Seleccione Iniciar detección. Se iniciará la detección de máquinas virtuales de Linux no protegidas en la región del almacén.

Nota:

- Tras la detección, las máquinas virtuales no protegidas aparecen en el portal, enumeradas por nombre y grupo de recursos.

- Si una máquina virtual no aparece como se esperaba, compruebe si ya se ha hecho una copia de seguridad en un almacén.

- Varias máquinas virtuales pueden tener el mismo nombre pero pertenecer a distintos grupos de recursos.

En el panel Seleccionar máquinas virtuales, descargue el script previo que proporciona permisos para que el servicio Azure Backup acceda a las máquinas virtuales SAP ASE para la detección de bases de datos.

Ejecute el script en cada máquina virtual que hospeda bases de datos de SAP ASE de las que desea realizar una copia de seguridad.

Después de ejecutar el script en las máquinas virtuales, en el panel Seleccionar máquinas virtuales, seleccione las máquinas virtuales y luego seleccione Detectar bases de datos.

Azure Backup detecta todas las bases de datos de SAP ASE en la máquina virtual. Durante la detección, Azure Backup registra la máquina virtual con el almacén e instala una extensión en la máquina virtual. No se instala ningún agente en la base de datos.

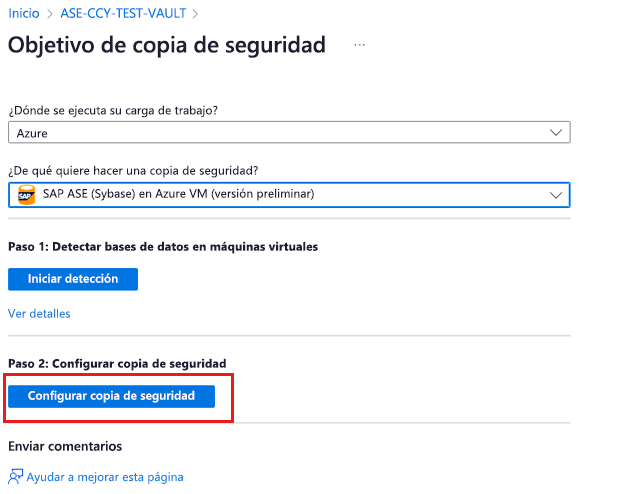

Configurar la copia de seguridad de la base de datos SAP ASE (Sybase)

Para configurar la operación de copia de seguridad de la base de datos de SAP ASE, siga estos pasos:

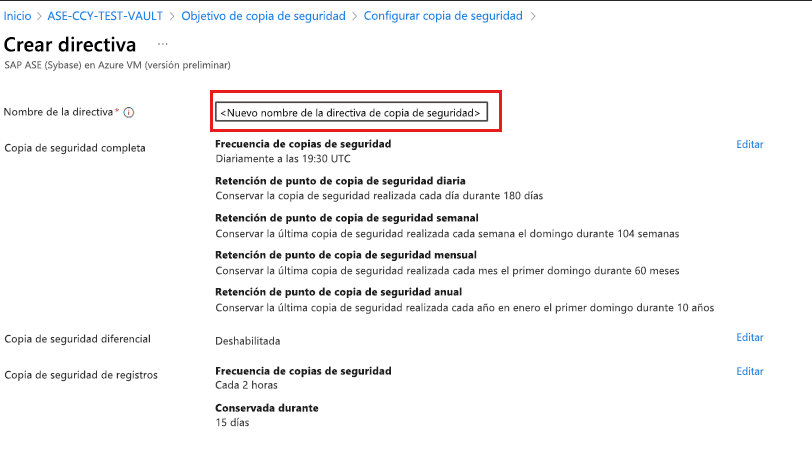

2.En la Directiva de Backup, seleccione Crear una nueva directiva para las bases de datos.

Una directiva de copia de seguridad define cuándo se realizan las copias de seguridad y cuánto tiempo se conservan.

- Una directiva se crea en el nivel de almacén.

- Varios almacenes pueden usar la misma directiva de copia de seguridad, pero debe aplicar la directiva de copia de seguridad a cada almacén.

En el Nombre de directiva, proporcione un nombre para la nueva directiva.

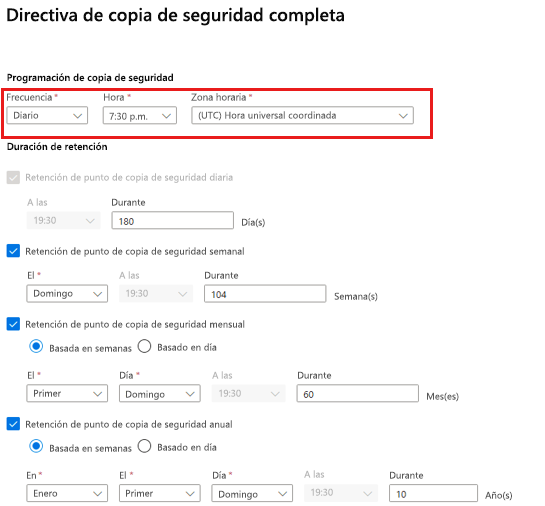

En la Directiva de Backup completa, seleccione una Frecuencia de Backup y luego seleccione Diaria o Semanal según los requisitos.

Diariamente: seleccione la hora y la zona horaria a la que comienza el trabajo de copia de seguridad.

Nota:

- Debe ejecutar una copia de seguridad completa. No se puede desactivar esta opción.

- Vaya a Directiva de Backup completa para ver la configuración de la directiva.

- No puede crear copias de seguridad diferenciales para copias de seguridad completas diarias.

Semanal: seleccione el día de la semana, la hora y la zona horaria en la que se ejecuta el trabajo de copia de seguridad.

En el siguiente recorte de pantalla se muestra la programación de copia de seguridad para las copias de seguridad completas.

En el período de retención, defina el período de retención para la copia de seguridad completa.

Nota:

- De forma predeterminada, se seleccionan todas las opciones. Borre los límites del período de retención que no quiera usar y establezca los que desee.

- El período de retención mínimo para cualquier tipo de copia de seguridad (completa, diferencial o de registro) es de siete días.

- Los puntos de recuperación se etiquetan para la retención en función de su duración de retención. Por ejemplo, si selecciona la frecuencia diaria, solo se desencadena una copia de seguridad completa cada día.

- La copia de seguridad de un día específico se etiqueta y se retiene según la duración de retención semanal y la configuración.

- La duración de retención mensual y anual se comporta de forma similar.

En el Directiva de Backup completa, seleccione Aceptar para aceptar la configuración.

Seleccione Backup diferencial para agregar una directiva diferencial.

En la Directiva de Backup diferencial, seleccione Habilitar para abrir los controles de frecuencia y retención.

Nota:

- A lo sumo, puede desencadenar una copia de seguridad diferencial al día.

- Como máximo, las copias de seguridad diferenciales se pueden retener durante 180 días. Si necesita más tiempo de retención, debe usar copias de seguridad completas.

Seleccione Aceptar para guardar la directiva y volver a la página de la directiva de Backup.

Para agregar una directiva de copia de seguridad del registro de transacciones, seleccione Copia de seguridad de registros.

En Copia de seguridad del registro, seleccione Habilitar para establecer la frecuencia y los controles de retención.

Nota:

- Las copias de seguridad de registros comienzan el flujo solo después de que se haya completado correctamente una copia de seguridad completa.

- Cada copia de seguridad de registros está encadenada a la copia de seguridad completa anterior para formar una cadena de recuperación. Esta copia de seguridad completa se conserva hasta que expira la retención de la última copia de seguridad del registro. Esto puede significar que la copia de seguridad completa se conservará durante un período adicional para asegurarse de que se pueden recuperar todos los registros. Supongamos que el usuario tiene una copia de seguridad completa semanal, una copia diferencial diaria y registros de 2 horas. Todos ellos se conservan 30 días. Sin embargo, la copia completa semanal puede limpiarse o eliminarse en realidad solo después de que esté disponible la siguiente copia de seguridad completa, es decir, después de 30+7 días. Por ejemplo, una copia de seguridad completa semanal se produce el 16 de noviembre. Según la directiva de retención, debe conservarse hasta el 16 de diciembre. La última copia de seguridad de registros de esta copia completa se produce antes de la siguiente copia completa programada, el 22 de noviembre. Hasta que este registro esté disponible el 22 de diciembre, no se puede eliminar la copia completa del 16 de noviembre. Por lo tanto, la copia completa del 16 de noviembre se conserva hasta el 22 de diciembre.

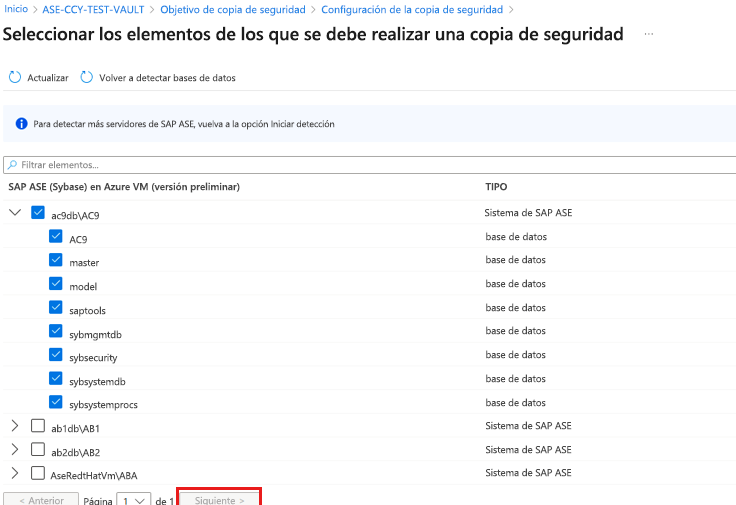

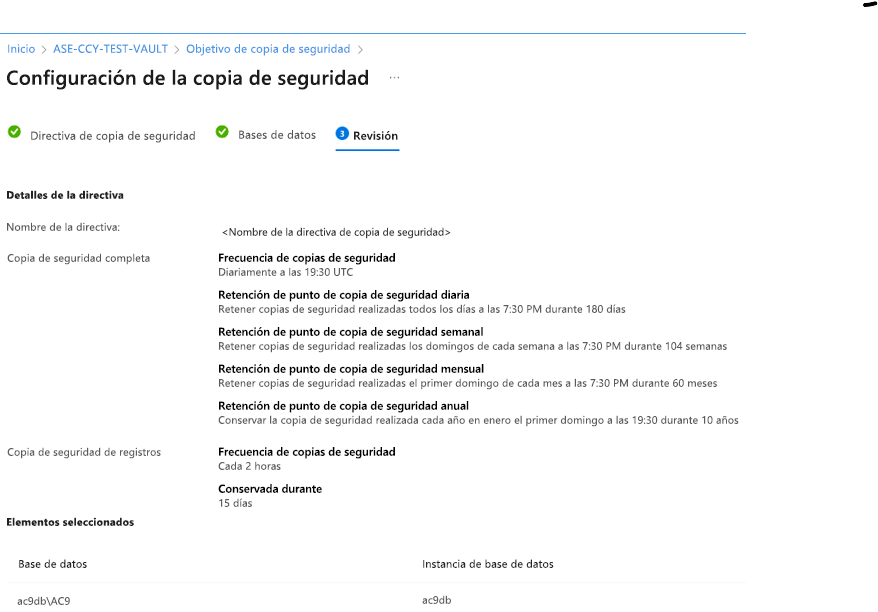

En Configurar Backup, seleccione la nueva directiva en Directiva de Backup y luego seleccione Agregar.

Seleccione Configurar copia de seguridad.

En Seleccionar elementos para copia de seguridad, seleccione las bases de datos para protección y luego Siguiente.

Revise la configuración de la copia de seguridad.

Seleccione Habilitar Backup para iniciar la operación de copia de seguridad.

Ejecución de una copia de seguridad a petición

Para ejecutar copias de seguridad a petición, siga estos pasos:

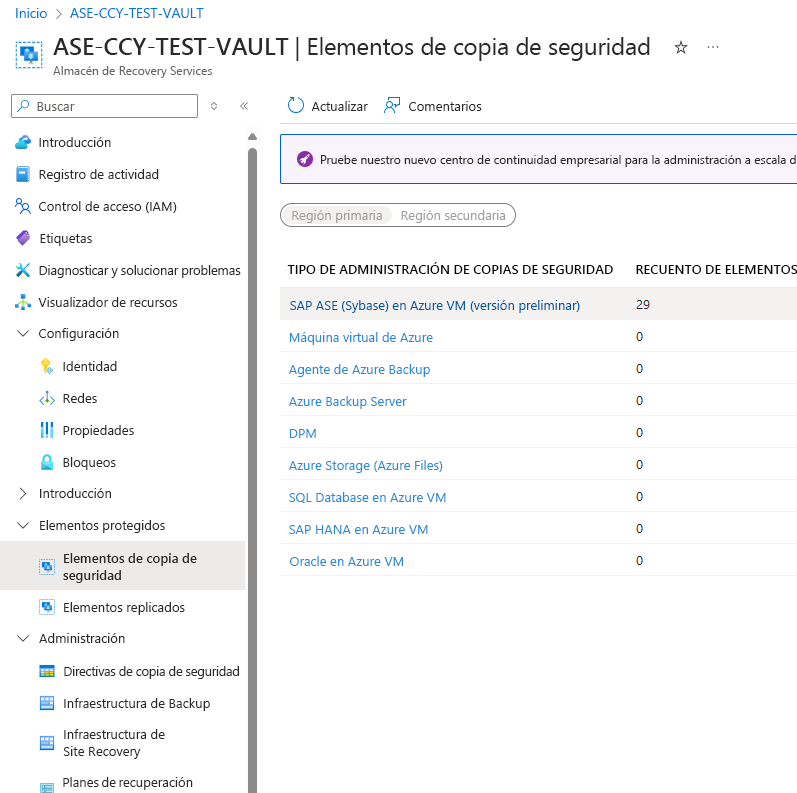

Vaya al Almacén de Recovery Services y seleccione Elementos de copia de seguridad.

En el panel Elementos de Backup, seleccione el Tipo de administración de copia de seguridad como SAP ASE (Sybase) en la máquina virtual de Azure.

Seleccione ver los detalles de la base de datos para la copia de seguridad a petición.

Seleccione Realizar una copia de seguridad ahora para realizar copias de seguridad a petición.

En el panel Realizar copia de seguridad ahora, elija el tipo de copia de seguridad que desea realizar y, a continuación, seleccione Aceptar. El período de retención de esta copia de seguridad viene determinado por el tipo de copia de seguridad a petición que quiera ejecutar.

- Las copias de seguridad completas a petición se conservan durante un mínimo de 45 días y un máximo de 99 años.

- Las copias de seguridad diferenciales a petición se conservan según el conjunto de retención de registros definido en la directiva.