Información general y conceptos de puntos de conexión privados (experiencia v2) para Azure Backup

Azure Backup le permite realizar de forma segura las operaciones de copia de seguridad y restauración de sus datos desde los almacenes de Recovery Services mediante puntos de conexión privados. Los puntos de conexión privados usan una o más direcciones IP privadas de la red virtual de Azure (VNet) para incorporar el servicio de manera eficaz a VNet.

Actualmente, Azure Backup ofrece una experiencia mejorada en la creación y el uso de puntos de conexión privados en comparación con la experiencia clásica (v1).

En este artículo se describe cómo funcionan las capacidades mejoradas de los puntos de conexión privados para Azure Backup y cómo ayudan a realizar copias de seguridad a la vez que se mantiene la seguridad de los recursos.

Mejoras clave

- Creación de puntos de conexión privados sin identidades administradas.

- No se crean puntos de conexión privados para los servicios de blob y cola.

- Uso de menos direcciones IP privadas.

Antes de empezar

Aunque tanto Azure Backup como Azure Site Recovery usan un almacén de Recovery Services, en este artículo solo se analiza el uso de puntos de conexión privados para Azure Backup.

Solo puede crear puntos de conexión privados para nuevos almacenes de Recovery Services que no tengan elementos registrados o protegidos en el almacén. Sin embargo, actualmente no se admiten puntos de conexión privados para almacenes de Backup.

Nota:

No se pueden crear puntos de conexión privados mediante una dirección IP estática.

No se pueden actualizar los almacenes (que contienen puntos de conexión privados) creados con la experiencia clásica a la nueva experiencia. Puede eliminar todos los puntos de conexión privados existentes y, a continuación, crear nuevos puntos de conexión privados con la experiencia v2.

Una red virtual puede contener puntos de conexión privados para varios almacenes de Recovery Services. Además, un almacén de Recovery Services puede tener puntos de conexión privados en varias redes virtuales. Sin embargo, puede crear un máximo de 12 puntos de conexión privados para un almacén.

Un punto de conexión privado para un almacén usa 10 direcciones IP privadas y el recuento puede aumentar con el tiempo. Asegúrese de que tiene suficientes direcciones IP disponibles al crear puntos de conexión privados.

Los puntos de conexión privados para Azure Backup no incluyen acceso a Microsoft Entra ID. Asegúrese de habilitar el acceso para que las IP y los FQDN requeridos para que Microsoft Entra ID funcione en una región tengan acceso de salida en estado permitido en la red protegida al realizar copias de seguridad de bases de datos en máquinas virtuales de Azure y copias de seguridad mediante el agente MARS. También puede usar etiquetas NSG y etiquetas de Azure Firewall para permitir el acceso a Microsoft Entra ID, según corresponda.

Debe volver a registrar el proveedor de recursos de Recovery Services con la suscripción si lo registró antes del 1 de mayo de 2020. Para volver a registrar el proveedor, vaya a la suscripción en Azure Portal >en el Proveedor de recursos y seleccione Microsoft.RecoveryServices>Volver a registrar.

Puede crear DNS entre suscripciones.

Puede crear un punto de conexión privado secundario antes o después de tener elementos protegidos en el almacén. Aprenda a realizar una restauración entre regiones en un punto de conexión privado habilitado para almacén.

Escenarios recomendados y admitidos

Aunque los puntos de conexión privados están habilitados para el almacén, solo se usan para la copia de seguridad y restauración de las cargas de trabajo de SQL y SAP HANA en una máquina virtual de Azure, en las copias de seguridad del agente de MARS y en DPM. También puede usar el almacén para realizar copias de seguridad de otras cargas de trabajo (si bien no requerirán los puntos de conexión privados). Además de la copia de seguridad de las cargas de trabajo de SQL y SAP HANA y de las copias de seguridad mediante el agente de MARS, los puntos de conexión privados también se usan para realizar la recuperación de archivos para la copia de seguridad de máquinas virtuales de Azure.

En la tabla siguiente se enumeran los escenarios y recomendaciones:

| Escenario | Recomendación |

|---|---|

| Copia de seguridad de cargas de trabajo en máquinas virtuales de Azure (SQL, SAP HANA), copia de seguridad mediante el agente de MARS, servidor de DPM. | Se recomienda el uso de puntos de conexión privados para permitir copias de seguridad y restauración sin necesidad de agregar las listas de direcciones IP o FQDN a una lista de permitidos para Azure Backup o Azure Storage desde las redes virtuales. En ese escenario, asegúrese de que las máquinas virtuales que hospedan las bases de datos SQL pueden comunicarse con direcciones IP o FQDN de Microsoft Entra. |

| Copia de seguridad de una máquina virtual de Azure | La copia de seguridad de la máquina virtual no requiere que permita el acceso a direcciones IP o FQDN. Por lo tanto, no requiere puntos de conexión privados para la copia de seguridad y restauración de discos. Sin embargo, la recuperación de archivos desde un almacén que contiene puntos de conexión privados se restringe a redes virtuales que contienen un punto de conexión privado para el almacén. Al usar discos no administrados de la ACL, asegúrese de que la cuenta de almacenamiento que contiene los discos permite el acceso a servicios de Microsoft de confianza si forma parte de la ACL. |

| Copia de seguridad de Azure Files | Las copias de seguridad de Azure Files se almacenan en la cuenta de almacenamiento local. Por lo tanto, no requiere puntos de conexión privados para la copia de seguridad y restauración. |

| Se ha cambiado el conmutador virtual para el punto de conexión privado en el almacén y la máquina virtual | Detenga la protección de copia de seguridad y configure la protección de copia de seguridad en un nuevo almacén con puntos de conexión privados habilitados. |

Nota:

Los puntos de conexión privados solo se admiten con el servidor DPM 2022, MABS v4 y versiones posteriores.

Diferencia en las conexiones de red para puntos de conexión privados

Como se mencionó anteriormente, los puntos de conexión privados son especialmente útiles para la copia de seguridad de cargas de trabajo (SQL, SAP HANA) en máquinas virtuales de Azure y copias de seguridad del agente de MARS.

En todos los escenarios (con o sin puntos de conexión privados), tanto las extensiones de carga de trabajo (para la copia de seguridad de instancias de SQL y SAP HANA que se ejecutan dentro de máquinas virtuales de Azure) como el agente de MARS hacen llamadas de conexión a Microsoft Entra ID (a FQDN mencionados en las secciones 56 y 59 de Microsoft 365 Common y Office Online).

Además de estas conexiones, cuando se instala la extensión de carga de trabajo o el agente MARS para el almacén de servicios de recuperación sin puntos de conexión privados, también se requiere conectividad con los siguientes dominios:

| Servicio | Nombre de dominio | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Permitir el acceso a los FQDN conforme a las secciones 56 y 59 según este artículo. |

443 Según corresponda |

Cuando se instala la extensión de carga de trabajo o el agente MARS para el almacén de Recovery Services con un punto de conexión privado, se comunican los siguientes puntos de conexión:

| Servicio | Nombre de dominio | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Permitir el acceso a los FQDN conforme a las secciones 56 y 59 según este artículo. |

443 Según corresponda |

Nota

En el texto anterior, <geo> hace referencia al código de región (por ejemplo, eus para Este de EE. UU. y ne para Norte de Europa). Consulte las siguientes listas para ver los códigos de región:

Pero para un almacén de Recovery Services con la configuración de punto de conexión privado, la resolución de nombres para el FQDN (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) debe devolver una dirección IP privada. Esto se puede lograr mediante:

- Zonas DNS privadas de Azure

- DNS personalizado

- Entradas DNS en archivos host

- Reenviadores condicionales a zonas Azure DNS / Azure DNS privado.

Las asignaciones de IP privadas para la cuenta de almacenamiento se enumeran en el punto de conexión privado creado para el almacén de Recovery Services. Lo recomendable es usar zonas DNS privadas de Azure, ya que Azure puede administrar los registros DNS para blobs y colas. Cuando se asignan nuevas cuentas de almacenamiento para el almacén, el registro DNS de su dirección IP privada se agrega automáticamente en el blob o la cola de las zonas DNS privadas de Azure.

Si ha configurado un servidor proxy DNS, mediante servidores proxy de terceros o firewalls, se deben permitir y redirigir los nombres de dominio anteriores a un DNS personalizado (que tiene registros DNS para los FQDN anteriores) o a 168.63.129.16 en la red virtual de Azure que tiene zonas DNS privadas vinculadas.

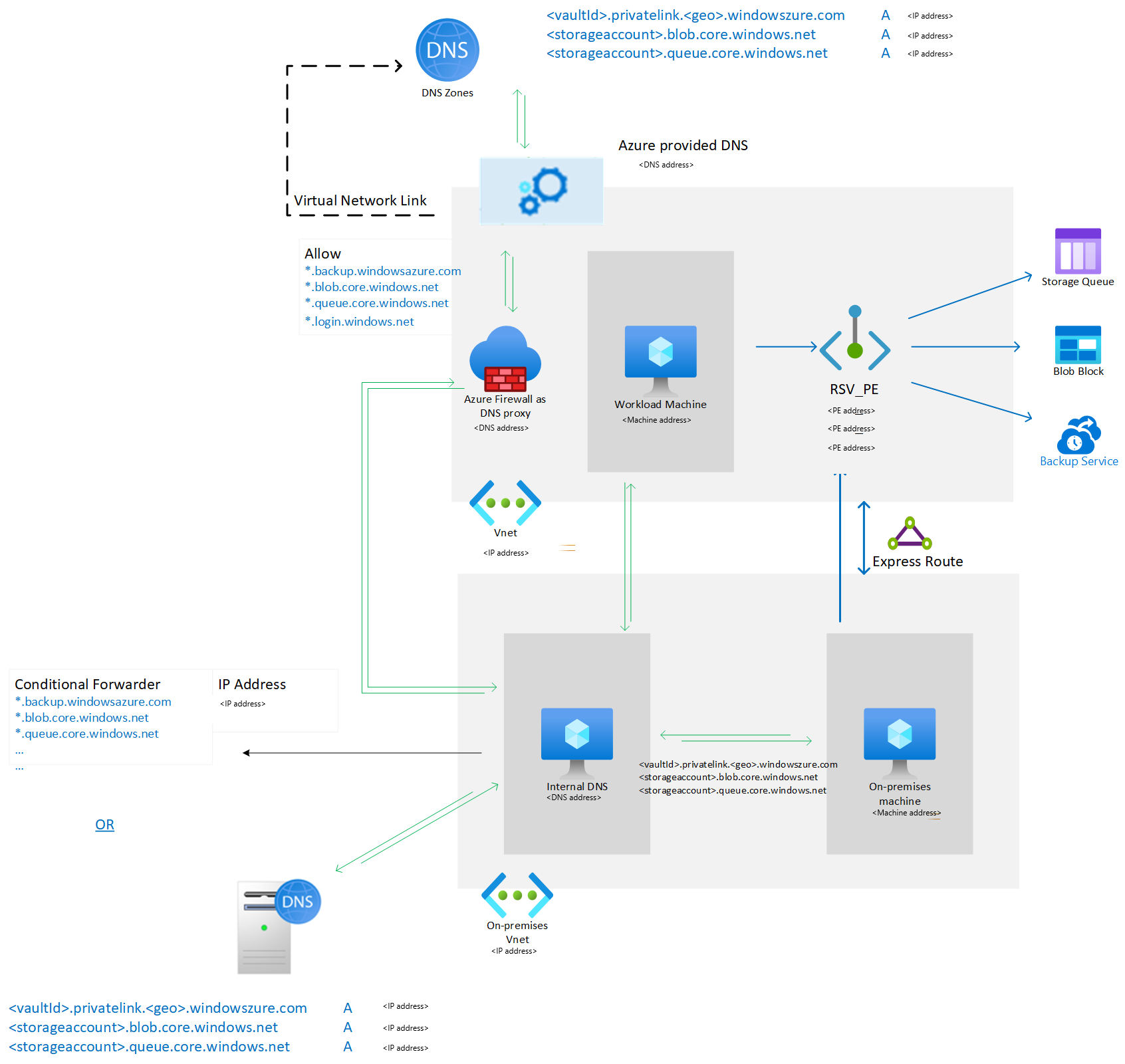

En el ejemplo siguiente se muestra el firewall de Azure usado como proxy DNS para redirigir las consultas de nombre de dominio para el almacén de Recovery Services, el blob, las colas y Microsoft Entra ID a 168.63.129.16.

Para más información, consulte Creación de un punto de conexión privado.

Conectividad de red para el almacén con puntos de conexión privados

El punto de conexión privado para los servicios de recuperación está asociado a una interfaz de red (NIC). Para que las conexiones de punto de conexión privado funcionen, todo el tráfico del servicio de Azure debe redirigirse a la interfaz de red. Para ello, agregue la asignación de DNS para la dirección IP privada asociada a la interfaz de red en la dirección URL de servicio, blob o cola.

Cuando las extensiones de copia de seguridad de carga de trabajo se instalan en la máquina virtual registrada en un almacén de Recovery Services con un punto de conexión privado, la extensión intenta la conexión en la dirección URL privada de los servicios <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comde Azure Backup.

Si la dirección URL privada no se resuelve, intenta la dirección URL pública <azure_backup_svc>.<geo>.backup.windowsazure.com. Si el acceso a la red pública para el almacén de Recovery Services está configurado para Permitir desde todas las redes, el almacén de Recovery Services permite las solicitudes procedentes de la extensión a través de direcciones URL públicas. Si el acceso de red pública para el almacén de Recovery Services está configurado en Denegar, el almacén de Recovery Services deniega las solicitudes procedentes de la extensión a través de direcciones URL públicas.

Nota

En los nombres de dominio anteriores, <geo> determina el código de región (por ejemplo, eus para el este de EE. UU. y ne para el norte de Europa). Para obtener más información sobre los códigos de región, consulte la lista siguiente:

Estas direcciones URL privadas son específicas del almacén. Solo las extensiones y los agentes registrados en el almacén pueden comunicarse con el servicio Azure Backup a través de estos puntos de conexión. Si el acceso de red pública para el almacén de Recovery Services está configurado para Denegar, esto restringe a los clientes que no se ejecutan en la red virtual para solicitar las operaciones de copia de seguridad y restauración en el almacén. Se recomienda establecer el acceso a la red pública en Denegar junto con la configuración del punto de conexión privado. Como la extensión y el agente intentan primero la dirección URL privada, la resolución DNS *.privatelink.<geo>.backup.windowsazure.com de la dirección URL debe resolver la dirección IP privada correspondiente asociada al punto de conexión privado.

Hay varias soluciones para la resolución DNS:

- Zonas DNS privadas de Azure

- DNS personalizado

- Entradas DNS en archivos host

- Reenviadores condicionales a zonas Azure DNS / Azure DNS privado.

Cuando el punto de conexión privado para los almacenes de Recovery Services se crea mediante Azure Portal con la opción Integración con una zona DNS privada, las entradas DNS necesarias para las direcciones IP privadas de los servicios de Azure Backup (*.privatelink.<geo>backup.windowsazure.com) se crean automáticamente cada vez que se asigna el recurso. En otras soluciones, es necesario crear manualmente las entradas DNS para estos FQDN en el DNS personalizado o en los archivos host.

Para la administración manual de registros DNS después de la detección de máquinas virtuales para el canal de comunicación: blob o cola, consulte Registros DNS para blobs y colas (solo para servidores DNS personalizados o archivos host) después del primer registro. Para la administración manual de registros DNS después de la primera copia de seguridad para el blob de la cuenta de almacenamiento de copia de seguridad, consulte Registros DNS para blobs (solo para servidores DNS personalizados o archivos host) después de la primera copia de seguridad.

Las direcciones IP privadas para los FQDN se pueden encontrar en el panel de configuración de DNS para el punto de conexión privado creado para el almacén de servicios de recuperación.

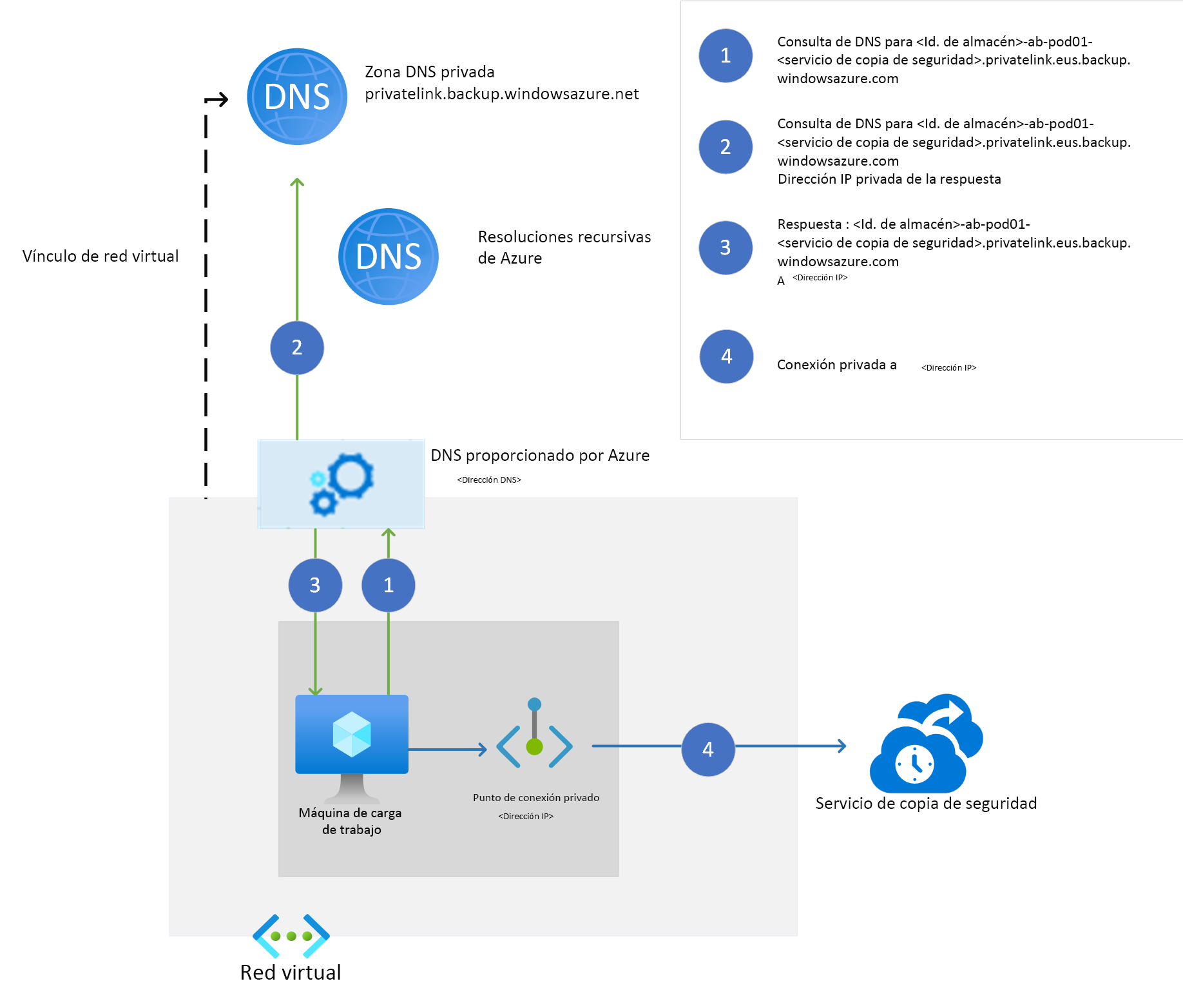

El siguiente diagrama muestra cómo funciona la resolución cuando se utiliza una zona DNS privada para resolver estos FQDN de servicios privados.

La extensión de carga de trabajo que se ejecuta en Azure VM requiere conexión a por lo menos dos puntos de conexión de cuentas de almacenamiento: el primero se usa como canal de comunicación (mediante mensajes de cola) y el segundo para almacenar los datos de la copia de seguridad. El agente de MARS requiere acceso a al menos un punto de conexión de la cuenta de almacenamiento que se usa para almacenar los datos de la copia de seguridad.

En el caso de un almacén habilitado para puntos de conexión privados, el servicio Azure Backup crea un punto de conexión privado para estas cuentas de almacenamiento. Esto evita que cualquier tráfico de red relacionado con Azure Backup (tráfico del plano de control al servicio y datos de copia de seguridad al blob de almacenamiento) salga de la red virtual. Además de los servicios en la nube de Azure Backup, la extensión de la carga de trabajo y el agente requieren conectividad con las cuentas de Azure Storage y Microsoft Entra ID.

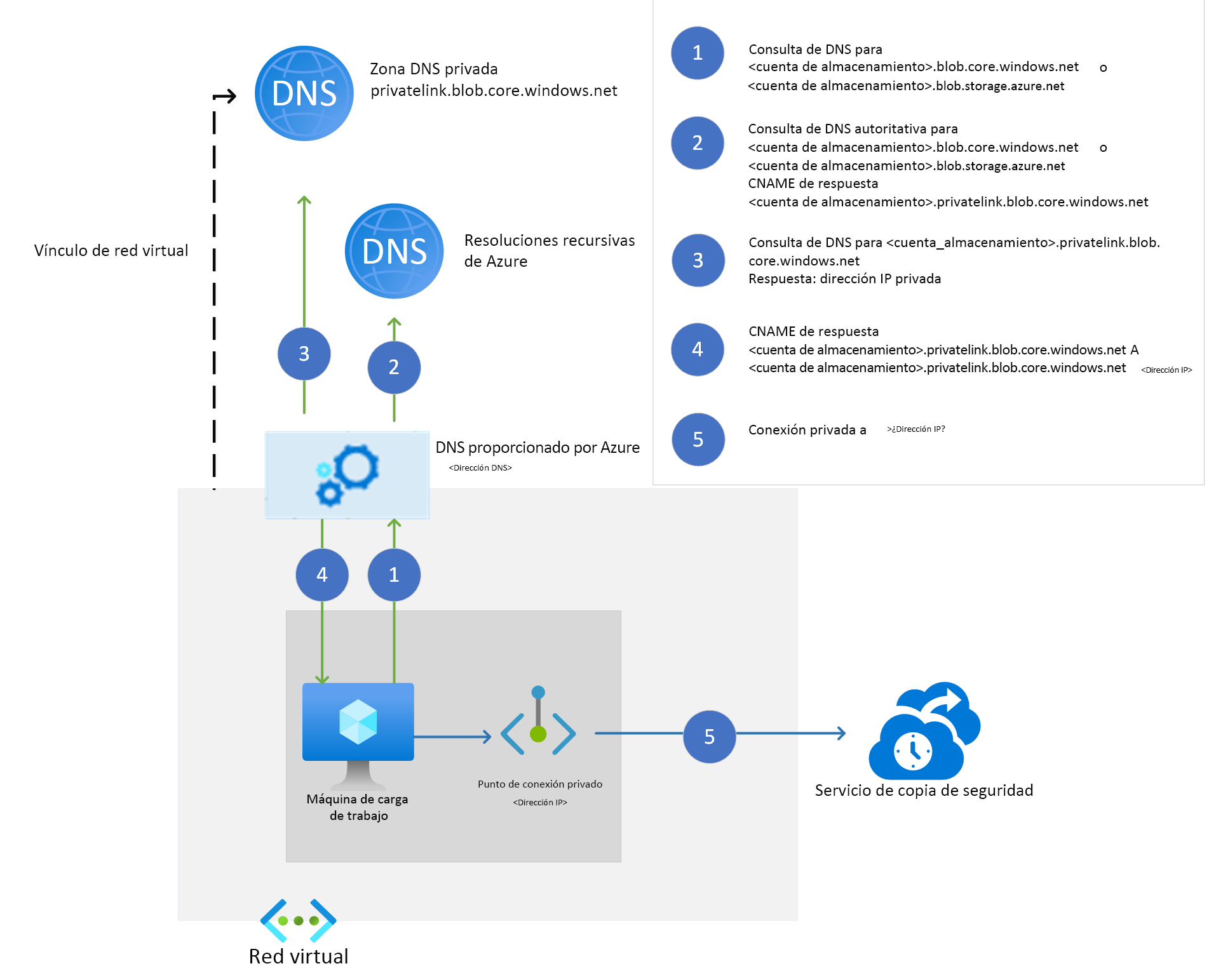

En el diagrama siguiente se muestra cómo funciona la resolución de nombres para las cuentas de almacenamiento que usan una zona DNS privada.

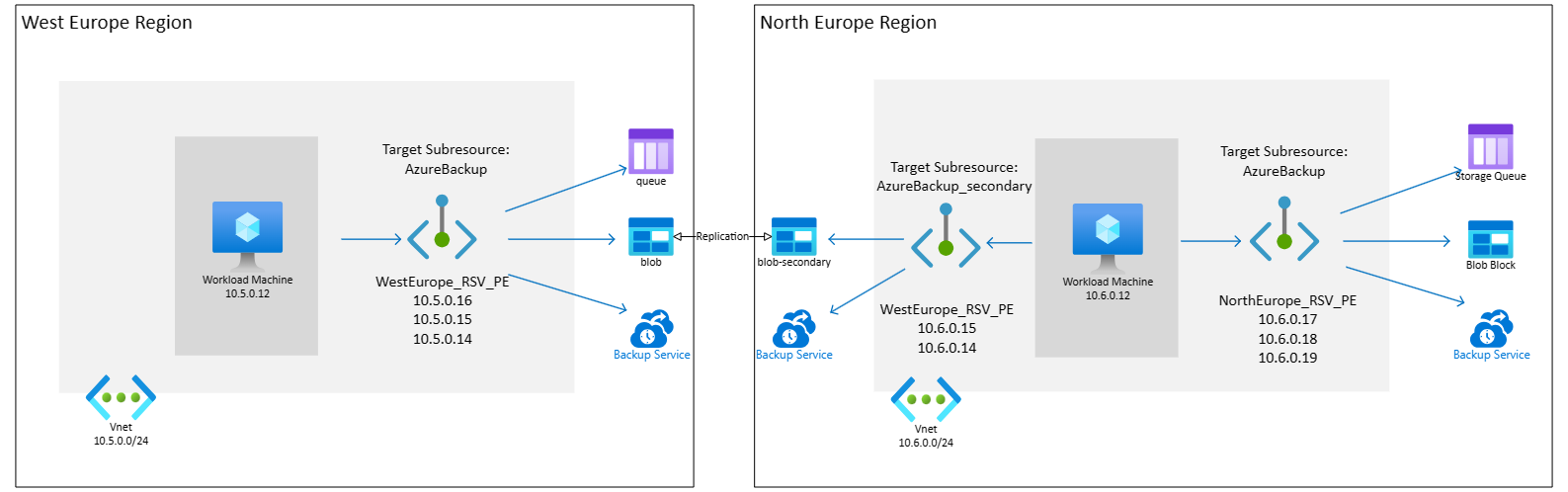

En el siguiente diagrama se muestra cómo puede realizar la restauración entre regiones a través de un punto de conexión privado mediante la replicación del punto de conexión privado en una región secundaria. Aprenda a realizar una restauración entre regiones en un punto de conexión privado habilitado para almacén.