Autorizar una solicitud de identidad administrada mediante Microsoft Entra ID

El servicio Azure Web PubSub admite Microsoft Entra ID para autorizar solicitudes de identidades administradas.

En este artículo se muestra cómo configurar el recurso y el código de Web PubSub para autorizar la solicitud a un recurso de Web PubSub desde una identidad administrada.

Configuración de identidades administradas

El primer paso es configurar las identidades administradas.

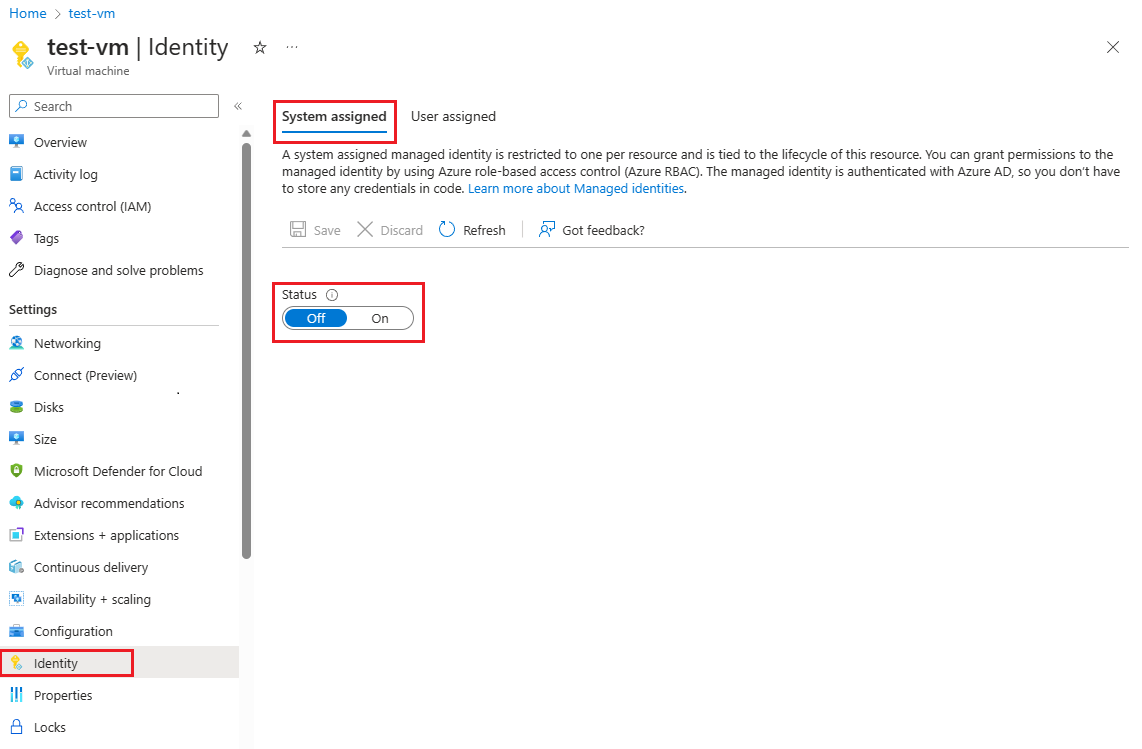

En esta sección, configurará una identidad administrada asignada por el sistema en una máquina virtual mediante Azure Portal.

En Azure Portal, busque y seleccione una máquina virtual (VM).

En Configuración, seleccione Identidad.

En la pestaña Sistema asignado, establezca el estado en Activado.

Seleccione Guardar para confirmar el cambio.

Creación de una identidad administrada asignada por el usuario

Aprenda a crear una identidad administrada asignada por el usuario.

Configurar identidades administradas en otras plataformas

- Configurar identidades administradas para recursos de Azure en una máquina virtual mediante Azure Portal

- Configurar identidades administradas para recursos de Azure en una máquina virtual de Azure mediante Azure PowerShell

- Configurar identidades administradas para recursos de Azure en una máquina virtual de Azure mediante la CLI de Azure

- Configurar identidades administradas para recursos de Azure en una VM de Azure mediante una plantilla

- Configurar identidades administradas para recursos de Azure en una máquina virtual mediante el SDK de Azure

Configurar identidades administradas para Azure App Service y Azure Functions

Aprenda a usar identidades administradas para App Service y Functions.

Adición de una asignación de roles en Azure Portal

En esta sección se muestra cómo asignar el rol de propietario del servicio Web PubSub a una identidad asignada por el sistema para un recurso de Web PubSub.

Nota:

Puede asignar un rol a cualquier ámbito, incluido el grupo de administración, la suscripción, el grupo de recursos y el único recurso. Para más información sobre el ámbito, consulte Comprensión del ámbito para RBAC de Azure.

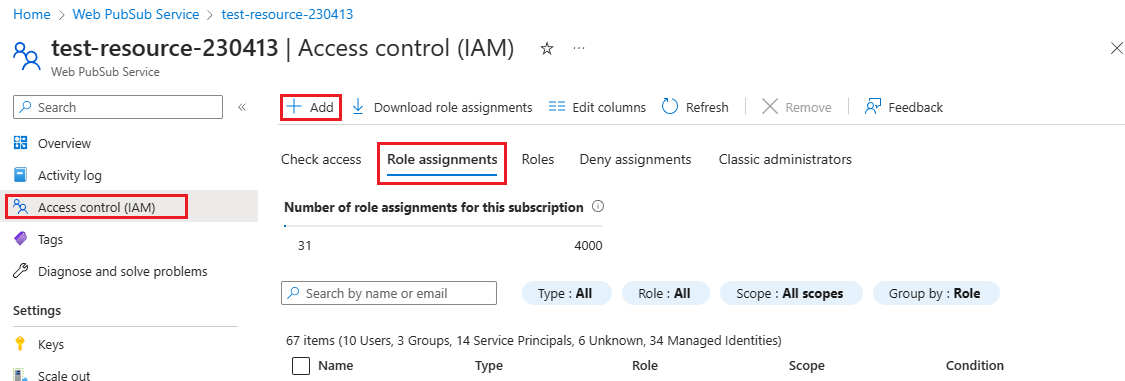

En Azure Portal, vaya al recurso de Web PubSub.

En el menú de la izquierda, seleccione Control de acceso (IAM) para mostrar la configuración del control de acceso para la instancia de Web PubSub.

Seleccione la pestaña Asignaciones de roles y vea las asignaciones de roles en este ámbito.

En la siguiente captura de pantalla se muestra un ejemplo del panel Control de acceso (IAM) de un recurso de Web PubSub:

Seleccione Agregar>Agregar asignación de roles.

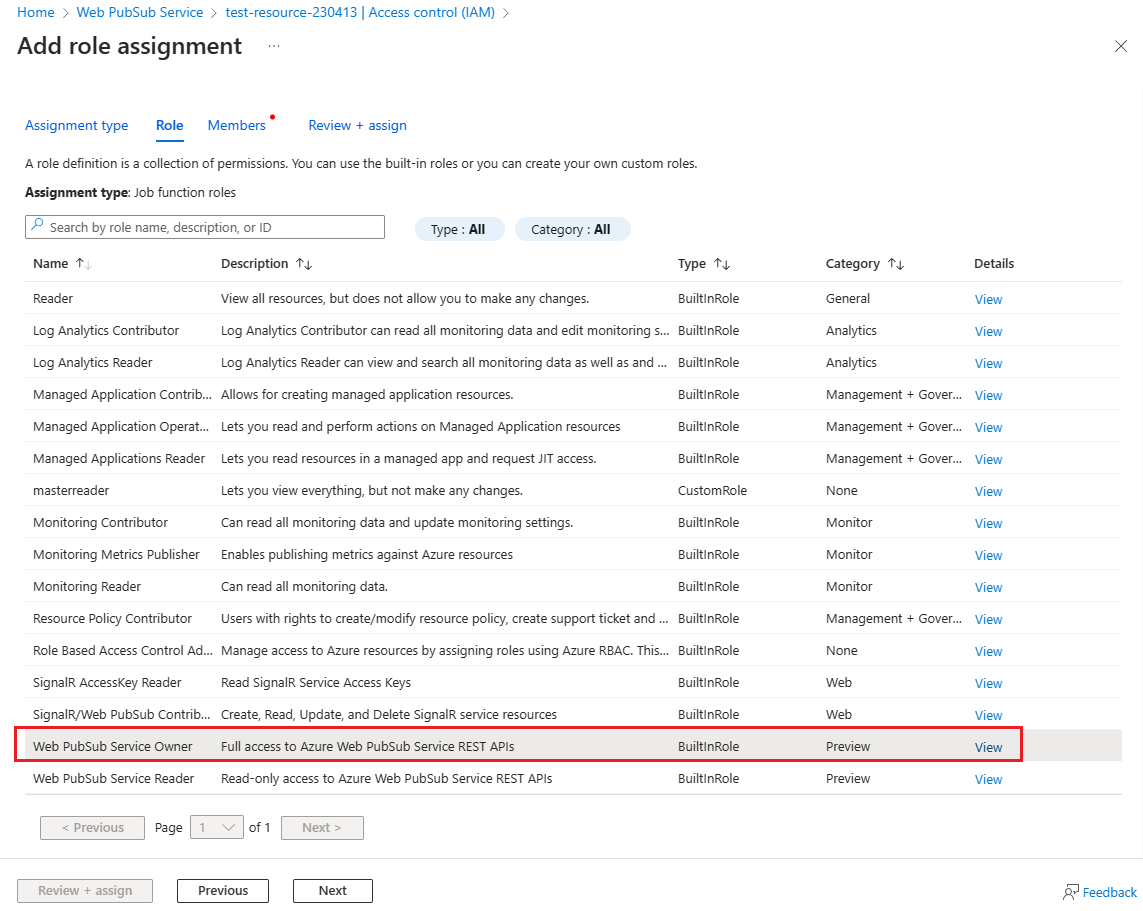

Seleccione la pestaña Roles y, después, seleccione Propietario del servicio Web PubSub.

Seleccione Siguiente.

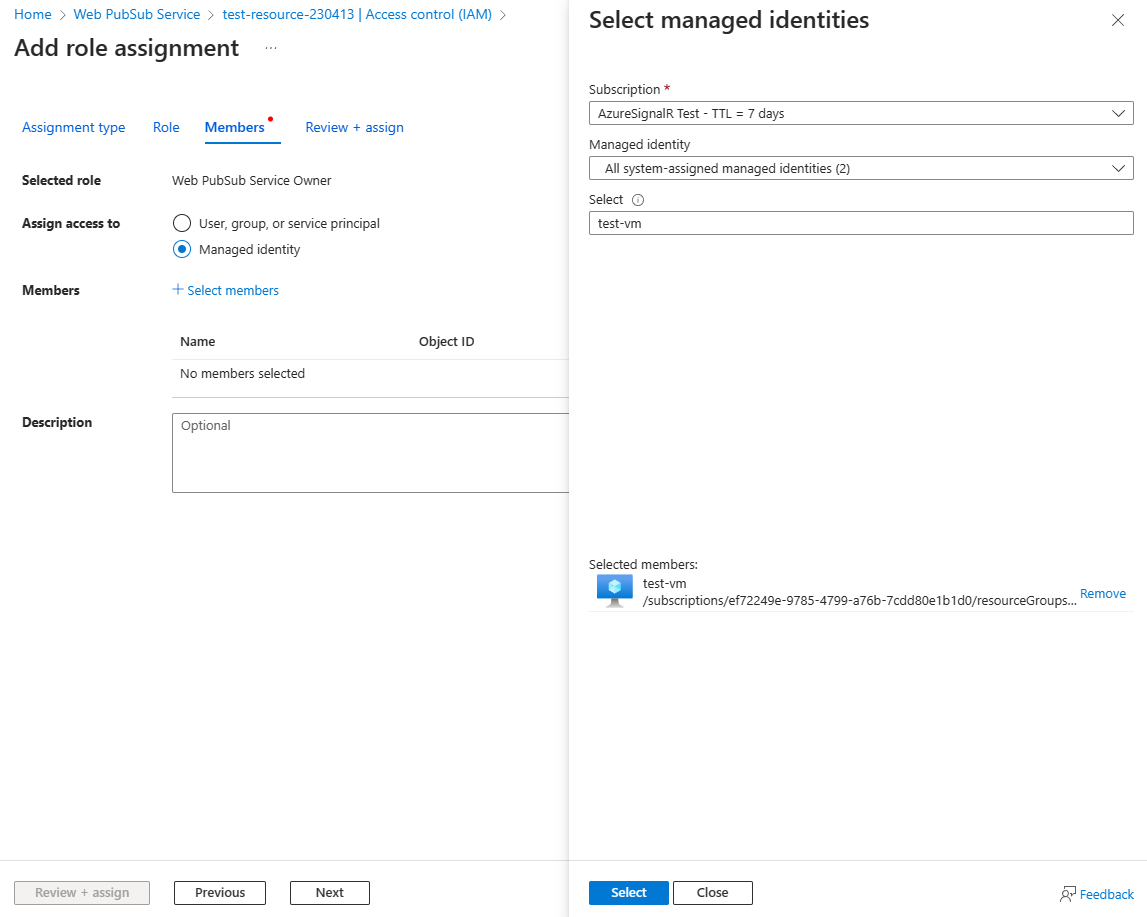

Seleccione la pestaña Miembros. En Asignar acceso a, seleccione Identidad administrada.

Elija Seleccionar miembros.

En el panel Selección de identidades administradas, elija Identidad administrada asignada por el sistema>Máquina virtual.

Busque y, a continuación, seleccione la máquina virtual a la que desea asignar el rol.

Elija Seleccionar para confirmar la selección.

Seleccione Siguiente.

Seleccione Revisar y asignar para confirmar el cambio.

Importante

Las asignaciones de roles de Azure pueden tardar hasta 30 minutos en propagarse.

Para obtener más información sobre cómo asignar y administrar asignaciones de roles de Azure, consulte estos artículos:

- Asignación de roles de Azure mediante Azure Portal

- Asignación de roles de Azure mediante la API de REST

- Asignación de roles de Azure mediante Azure PowerShell

- Asignación de roles de Azure mediante la CLI de Azure

- Asignación de roles de Azure mediante una plantilla de Azure Resource Manager

Códigos de ejemplo que usan la autorización de Microsoft Entra

Obtenga ejemplos que usan la autorización de Microsoft Entra en nuestros cuatro lenguajes de programación admitidos oficialmente: