Integración de Microsoft Defender for Cloud con Azure VMware Solution

Microsoft Defender for Cloud proporciona protección contra amenazas avanzada en las máquinas virtuales (VM) de Azure VMware Solution y del entorno local. Evalúa la vulnerabilidad de las máquinas virtuales de Azure VMware Solution y genera alertas según sea necesario. Estas alertas de seguridad se pueden reenviar a Azure Monitor para su resolución. En Microsoft Defender for Cloud, puede definir directivas de seguridad. Para más información, consulte Administrar directivas de seguridad.

Microsoft Defender for Cloud ofrece muchas características, entre las que se incluyen las siguientes:

- Supervisión de la integridad de los archivos

- Detección de ataques sin archivos

- Evaluación de revisiones del sistema operativo

- Evaluación de configuraciones de seguridad incorrectas

- Evaluación de EndPoint Protection

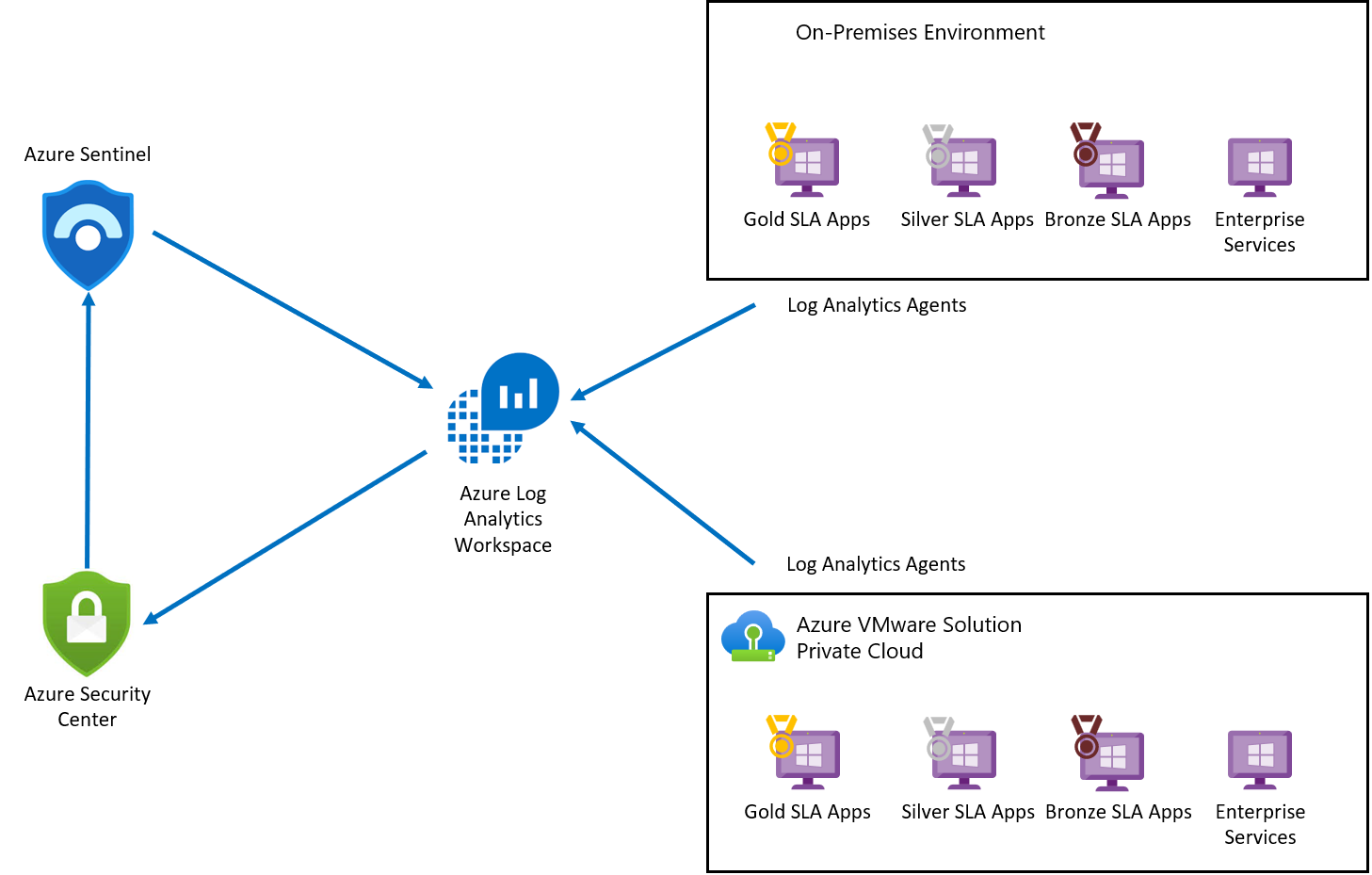

En el diagrama se muestra la arquitectura de supervisión integrada de la seguridad integrada de las máquinas virtuales de Azure VMware Solution.

El agente de Log Analytics recopila datos de registro de Azure, Azure VMware Solution y las máquinas virtuales locales. Los datos de registro se envían a los registros de Azure Monitor y se almacenan en un área de trabajo de Log Analytics. Cada área de trabajo tiene su propio repositorio de datos y configuración para almacenar datos. Una vez recopilados los registros, Microsoft Defender for Cloud evalúa el estado de vulnerabilidad de las máquinas virtuales de Azure VMware Solution y genera una alerta si detecta alguna vulnerabilidad crítica. Tras la evaluación, Microsoft Defender for Cloud reenvía el estado de vulnerabilidad a Microsoft Sentinel para crear un incidente y asignarlo junto con otras amenazas. Microsoft Defender for Cloud se conecta a Microsoft Sentinel mediante el conector de Microsoft Defender for Cloud.

Requisitos previos

Cree un área de trabajo de Log Analytics para recopilar datos de varios orígenes.

Habilite Microsoft Defender for Cloud en su suscripción.

Nota:

Microsoft Defender for Cloud es una herramienta preconfigurada que no requiere implementación, pero sí debe habilitarse.

Adición de máquinas virtuales de Azure VMware Solution a Defender for Cloud

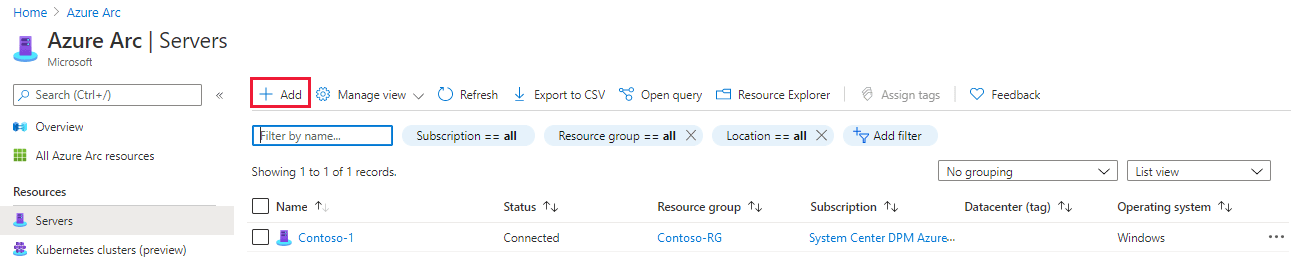

En Azure Portal, busque Azure Arc y selecciónelo.

En Recursos, seleccione Servidores y, después, +Agregar.

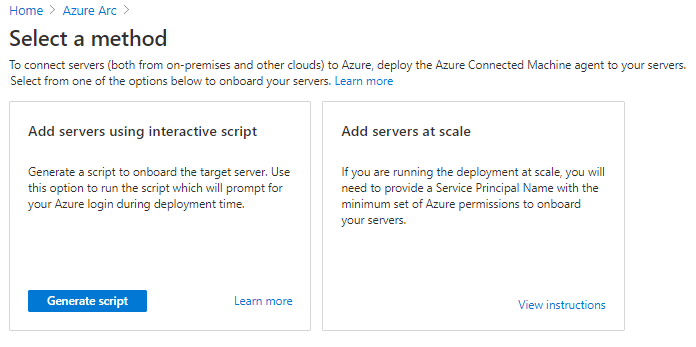

Seleccione Generar scripts.

En la pestaña Requisitos previos, seleccione Siguiente.

En la pestaña Detalles del recurso, rellene los detalles siguientes y después seleccione Siguiente. Etiquetas:

- Subscription

- Grupo de recursos

- Region

- Sistema operativo

- Detalles del servidor proxy

En la pestaña Etiquetas, seleccione Siguiente.

En la pestaña Descargar y ejecutar el script, seleccione Descargar.

Especifique el sistema operativo y ejecute el script en la máquina virtual de Azure VMware Solution.

Visualización de recomendaciones y evaluaciones superadas

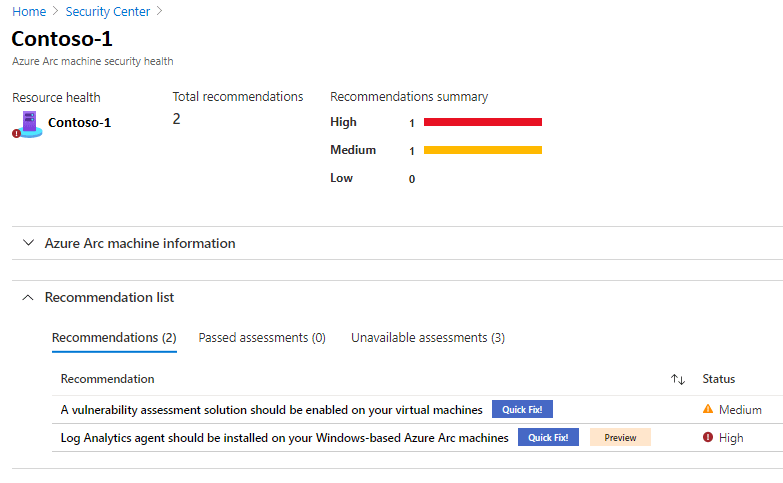

Las recomendaciones y evaluaciones proporcionan los detalles sobre el estado de seguridad del recurso.

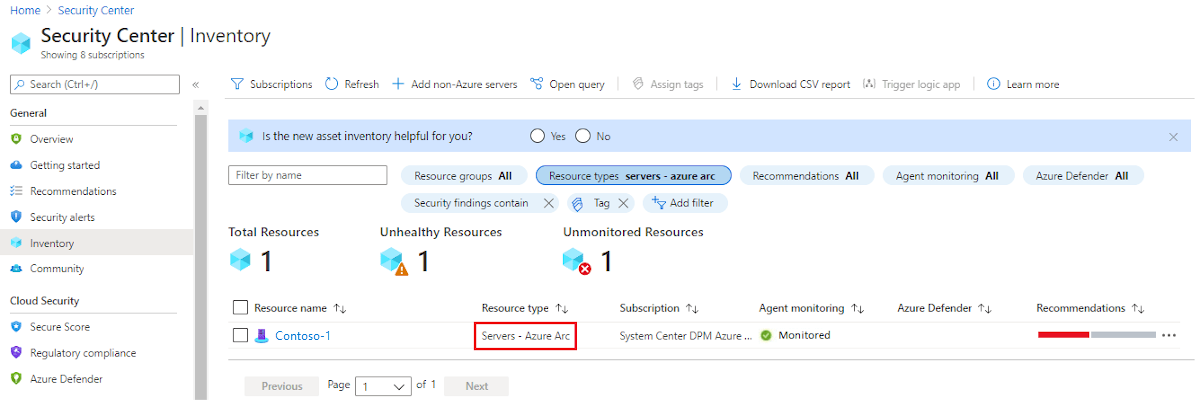

En Microsoft Defender for Cloud, seleccione Inventario en el panel izquierdo.

En Tipo de recurso, seleccione Servidores: Azure Arc.

Seleccione el nombre del recurso. Se abre una página que muestra los detalles del estado de seguridad del recurso.

En Lista de recomendaciones, seleccione las pestañas Recomendaciones, Evaluaciones correctas, y Evaluaciones no disponibles para ver estos detalles.

Implementación de un área de trabajo de Microsoft Sentinel

Microsoft Sentinel proporciona análisis de seguridad, detección de alertas y respuesta automática a amenazas en todo un entorno. Se trata de una solución de administración de eventos e información de seguridad (SIEM) nativa de la nube que se basa en un área de trabajo de Log Analytics.

Dado que Microsoft Sentinel se basa en un área de trabajo de Log Analytics, solo tienes que seleccionar el área de trabajo que quieres usar.

En Azure Portal, busque Microsoft Sentinel y selecciónelo.

En la página Áreas de trabajo de Microsoft Sentinel, seleccione +Agregar.

Seleccione el área de trabajo de Log Analytics y, después, Agregar.

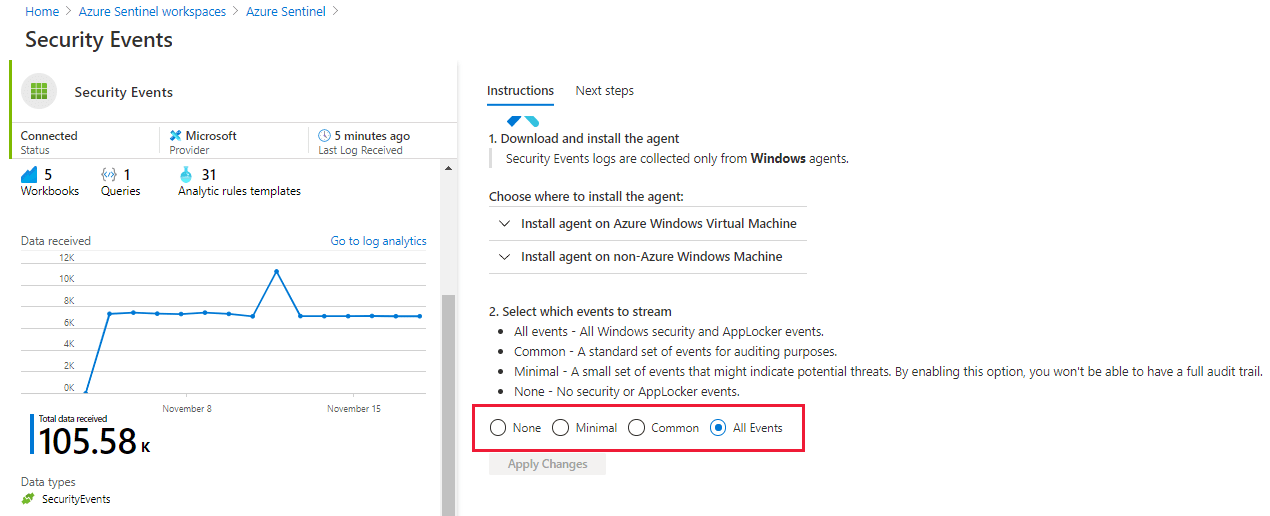

Habilitación del recopilador de datos para eventos de seguridad

En la página Áreas de trabajo de Microsoft Sentinel, seleccione el área de trabajo configurada.

En Configuración, seleccione Conectores de datos.

En la columna Nombre del conector, seleccione Eventos de seguridad en la lista y, después, seleccione Abrir página del conector.

En la página del conector, seleccione los eventos que desea transmitir y después seleccione Aplicar cambios.

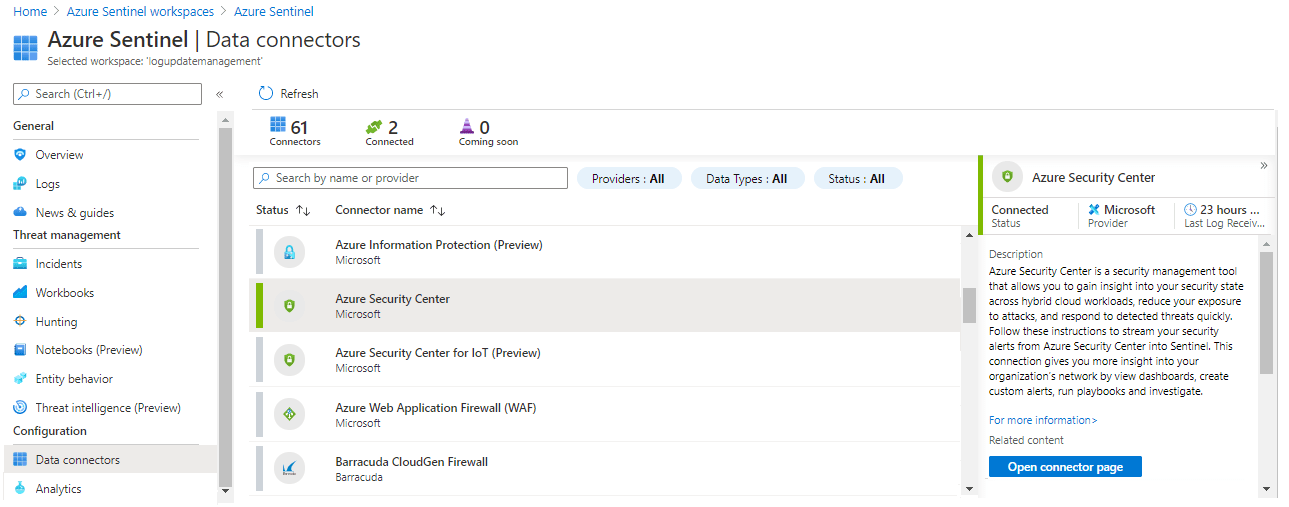

Conexión de Microsoft Sentinel con Microsoft Defender for Cloud

En la página Áreas de trabajo de Microsoft Sentinel, seleccione el área de trabajo configurada.

En Configuración, seleccione Conectores de datos.

Elija Microsoft Defender for Cloud en la lista y seleccione Abrir página del conector.

Seleccione Conectar para conectar Microsoft Defender for Cloud con Microsoft Sentinel.

Habilite Crear incidente para que se genere un incidente para Microsoft Defender for Cloud.

Creación de reglas para identificar amenazas de seguridad

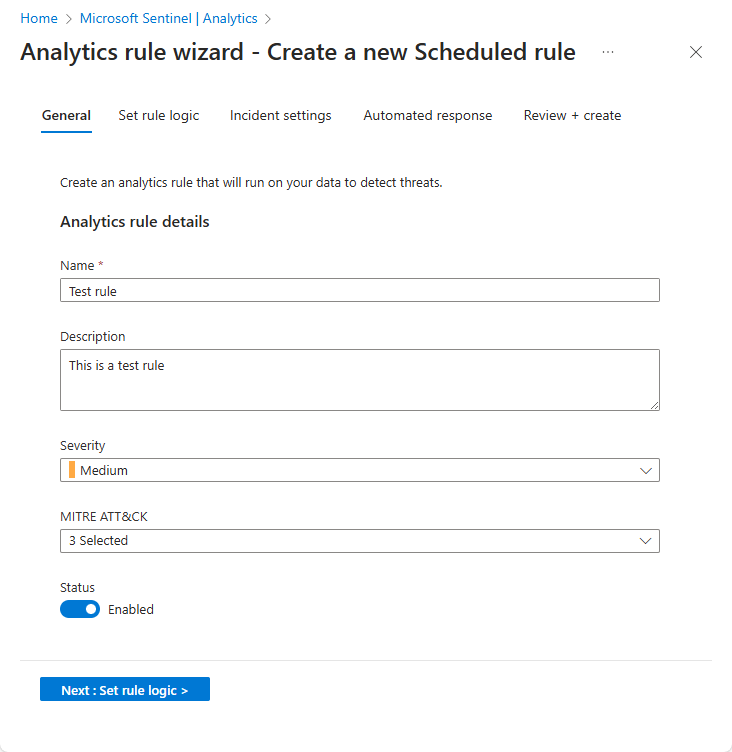

Después de conectar los orígenes de datos a Microsoft Sentinel, puede crear reglas que generen alertas para las amenazas detectadas. En el ejemplo siguiente, creamos una regla para los intentos de inicio de sesión en Windows Server con una contraseña incorrecta.

En la página de información general de Microsoft Sentinel, en Configuraciones, seleccione Analytics.

En Configuraciones, seleccione Analytics.

Seleccione +Crear y, en el menú desplegable, seleccione Regla de consulta programada.

En la pestaña General, escriba la información necesaria y seleccione Siguiente: Establecer lógica de regla.

- Nombre

- Descripción

- Tácticas

- Severity

- Estado

En la pestaña Establecer la lógica de la regla, escriba la información necesaria y seleccione Siguiente.

Consulta de la regla (aquí se muestra nuestra consulta de ejemplo)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Asignar entidades

Programación de consultas

Umbral de alerta

Agrupación de eventos

Supresión

En la pestaña Configuración de los incidentes, habilite Crear incidentes a partir de las alertas desencadenadas por esta regla de análisis y seleccione Siguiente: Respuesta automatizada.

Seleccione Siguiente: Review (Siguiente: revisar).

En la pestaña Revisar y crear, revise la información y seleccione Crear.

Sugerencia

Después del tercer intento fallido de iniciar sesión en Windows Server, la regla creada desencadena un incidente para cada intento fallido.

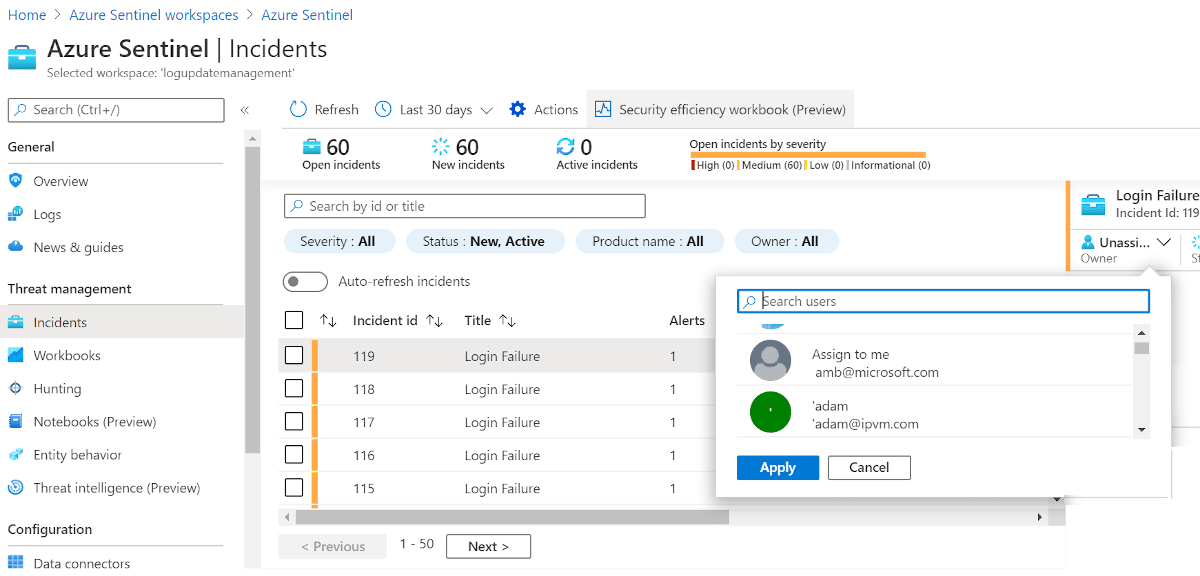

Visualización de alertas

Puede ver los incidentes generados con Microsoft Sentinel. También puede asignar incidentes y cerrarlos una vez resueltos, todo ello desde Microsoft Sentinel.

Vaya a la página de información general de Microsoft Sentinel.

En Administración de amenazas, seleccione Incidentes.

Seleccione un incidente y, a continuación, asígnelo a un equipo para su resolución.

Sugerencia

Después de resolver el problema, puede cerrarlo.

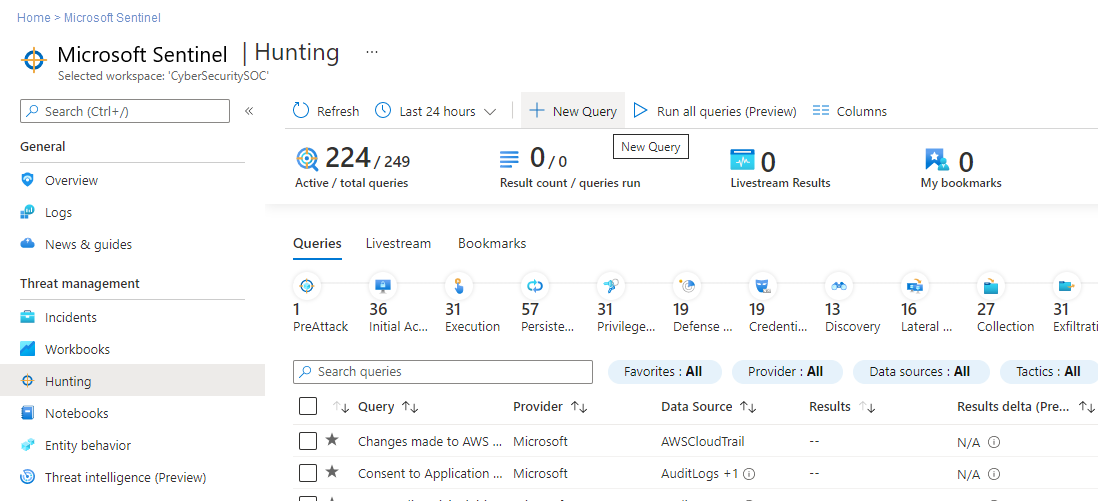

Búsqueda de amenazas de seguridad con consultas

Puedes crear consultas o usar la consulta predefinida disponible en Microsoft Sentinel para identificar amenazas en tu entorno. En los pasos siguientes, se ejecuta una consulta predefinida.

En la página de información general de Microsoft Sentinel, en Administración de amenazas, seleccione Búsqueda. Se muestra una lista de consultas predefinidas.

Sugerencia

También puede crear una nueva consulta seleccionando Nueva consulta.

Seleccione una consulta y, después, seleccione Ejecutar consulta.

Seleccione Ver resultados para comprobar los resultados.

Pasos siguientes

Ahora que has visto cómo proteger las máquinas virtuales de Azure VMware Solution, puedes obtener más información sobre: