Configuración de la integración de Azure Key Vault para SQL Server en máquinas virtuales de Azure (Resource Manager)

Se aplica a: SQL Server en máquina virtual de Azure

SQL Server tiene varias características de cifrado, como el cifrado de datos transparente (TDE), el cifrado de nivel de columna (CLE) y el cifrado de copia de seguridad. Estas formas de cifrado requieren administrar y almacenar las claves criptográficas que se usan para el cifrado. El servicio Azure Key Vault está diseñado para mejorar la seguridad y la administración de estas claves en una ubicación segura y altamente disponible. El Conector de SQL Server permite a SQL Server usar estas claves desde Azure Key Vault y el Módulo de seguridad de hardware (HSM) administrado de Azure Key Vault.

Si ejecuta SQL Server de forma local, hay una serie de pasos que puede seguir para acceder a Azure Key Vault desde la instancia de SQL Server local. En SQL Server en máquinas virtuales de Azure se aplican los mismos pasos, pero puede ahorrar tiempo con la característica Integración de Azure Key Vault.

Nota:

La integración de Azure Key Vault está disponible solo para las ediciones Enterprise, Developer y Evaluation de SQL Server. A partir de SQL Server 2019, también se admite la edición Standard.

Cuando se habilita esta característica, automáticamente se instala el conector de SQL Server, se configura el proveedor EKM para obtener acceso a Azure Key Vault y se crea la credencial para que pueda tener acceso a su almacén. Si ha examinado los pasos descritos en la documentación local que se mencionó anteriormente, podrá ver que esta característica automatiza los pasos 3, 4 y 5 (hasta el 5.4 para crear las credenciales). Asegúrese de que el almacén de claves ya se ha creado (paso 2). Desde allí, se automatiza toda la configuración de la máquina virtual de SQL Server. Cuando esta característica haya completado el programa de instalación, puede ejecutar instrucciones de Transact-SQL (T-SQL) para empezar a cifrar sus bases de datos o copias de seguridad como lo haría normalmente.

Nota:

También puede usar una plantilla para configurar la integración de Key Vault. Para más información, consulte la plantilla de inicio rápido de Azure para la integración de Azure Key Vault.

La versión 1.0.4.0 del Conector de SQL Server se instala en la VM con SQL Server mediante la extensión Infraestructura como servicio (IaaS) de SQL. Al actualizar la extensión Agente de IaaS de SQL, no se actualizará la versión del proveedor. Considere la posibilidad de actualizar manualmente la versión del Conector de SQL Server si es necesario (por ejemplo, al usar un HSM administrado de Azure Key Vault, que necesita al menos la versión 15.0.2000.440).

Habilitación y configuración de la integración de Key Vault

Puede habilitar la integración de Key Vault durante el aprovisionamiento o configurarla para las máquinas virtuales existentes.

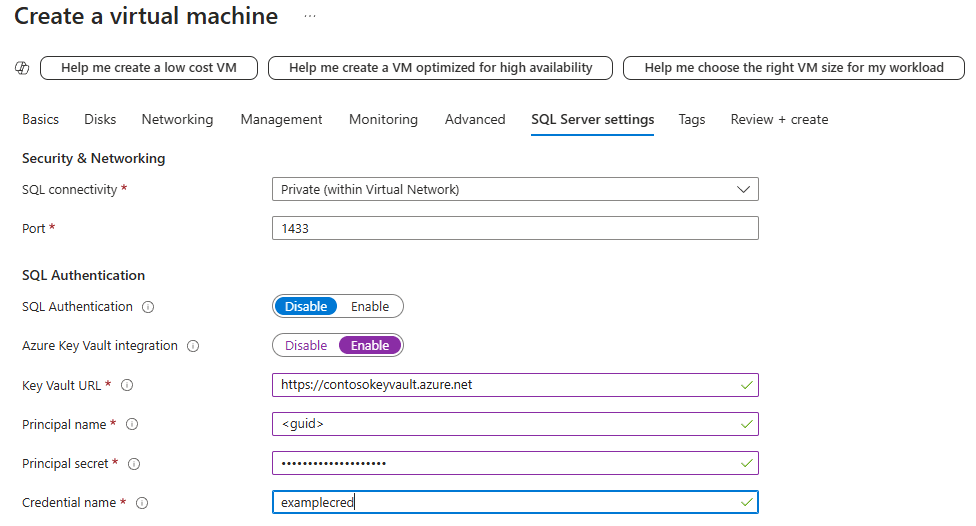

Nuevas máquinas virtuales

Si está aprovisionando una nueva máquina virtual de SQL con Resource Manager, Azure Portal permite habilitar la integración de Azure Key Vault.

Para ver un tutorial detallado del aprovisionamiento, vea Aprovisionamiento de SQL Server en una máquina virtual de Azure (Azure Portal).

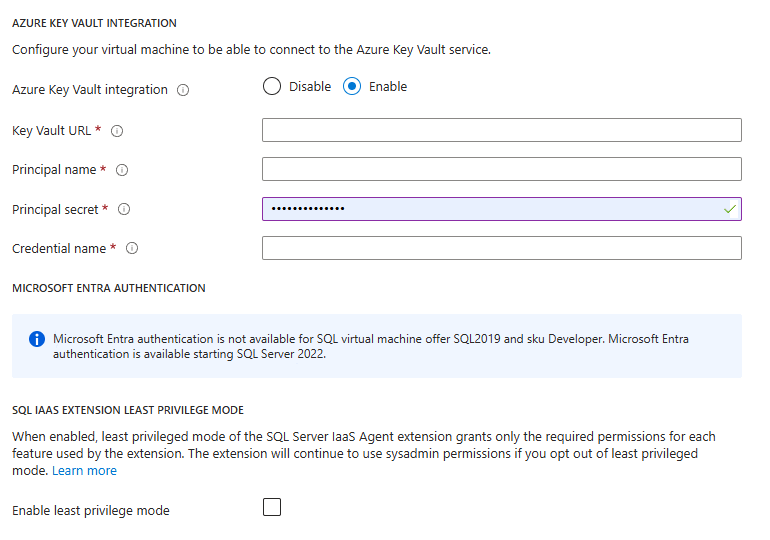

Máquinas virtuales existentes

En el caso de las máquinas virtuales de SQL existentes, abra su recurso de máquinas virtuales de SQL, en Seguridad, seleccione Configuración de seguridad. Seleccione Habilitar para habilitar la integración de Azure Key Vault.

En la captura de pantalla siguiente se muestra cómo habilitar Azure Key Vault en el portal para una instancia de SQL Server existente en una máquina virtual de Azure:

Cuando termine, seleccione el botón Aplicar en la parte inferior de la página Seguridad para guardar los cambios.

Nota:

El nombre de la credencial que se ha creado aquí se asignará más tarde a un inicio de sesión de SQL. Esto permite que el inicio de sesión de SQL tenga acceso al almacén de claves.

Continúe con el paso 5.5 de Configuración de la administración extensible de claves de TDE de SQL Server mediante Azure Key Vault para completar la configuración de EKM.