Autenticación solo de Microsoft Entra con Azure SQL

Se aplica a: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (solo grupos de SQL dedicados)

La autenticación exclusiva de Microsoft Entra es una característica de Azure SQL que permite que el servicio solo admita la autenticación de Microsoft Entra, y es compatible con la base de datos de Azure SQL y Azure SQL Managed Instance.

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

La autenticación solo con Microsoft Entra también está disponible para los grupos de SQL dedicados (antes SQL DW) en servidores independientes. Se puede habilitar la autenticación solo de Microsoft Entra para el área de trabajo de Azure Synapse. Para obtener más información, consulte Autenticación solo con Microsoft Entra con áreas de trabajo de Azure Synapse.

La autenticación de SQL se deshabilita al habilitar la autenticación solo de Microsoft Entra en el entorno de Azure SQL, incluidas las conexiones de administradores, inicios de sesión y usuarios de SQL Server. Solo los usuarios que usan la autenticación de Microsoft Entra están autorizados para conectarse al servidor o la base de datos.

La autenticación solo de Microsoft Entra se puede habilitar o deshabilitar mediante Azure Portal, la CLI de Azure, PowerShell o la API de REST. La autenticación solo de Microsoft Entra también se puede configurar durante la creación del servidor con una plantilla de Azure Resource Manager (ARM).

Para más información sobre la autenticación de Azure SQL, consulte Autenticación y autorización.

Descripción de la característica

Al habilitar la autenticación solo de Microsoft Entra, se deshabilita la autenticación de SQL en el nivel de servidor o instancia administrada y se impide cualquier autenticación basada en cualquier credencial de autenticación de SQL. Los usuarios con autenticación de SQL no podrán conectarse al servidor lógico de Azure SQL Database o de la instancia administrada, incluidas todas sus bases de datos. Aunque se deshabilita la autenticación de SQL, se pueden crear nuevos inicios de sesión y usuarios de autenticación de SQL mediante cuentas de Microsoft Entra con los permisos adecuados. Las cuentas con autenticación de SQL recién creadas no podrán conectarse al servidor. Al habilitar la autenticación de solo Microsoft Entra no se quitan las cuentas de usuario y los inicios de sesión con autenticación de SQL existentes. La característica solo impide que estas cuentas se conecten al servidor y a cualquier base de datos creada para este servidor.

También puede forzar la creación de servidores con la autenticación solo de Microsoft Entra habilitada mediante Azure Policy. Para obtener más información, consulte Azure Policy para la autenticación solo de Microsoft Entra con Azure SQL.

Permisos

Los usuarios de Microsoft Entra pueden habilitar o deshabilitar la autenticación solo de Microsoft Entra si son miembros de roles integrados de Microsoft Entra con privilegios elevados, como propietarios, colaboradores y administradores globales de suscripciones de Azure. Además, el rol Administrador de seguridad de SQL también puede habilitar o deshabilitar la característica de autenticación solo de Microsoft Entra.

Los roles Colaborador de SQL Server y Colaborador de SQL Managed Instance no tendrán permisos para habilitar o deshabilitar la característica de autenticación solo de Microsoft Entra. Esto es coherente con el enfoque de separación de tareas, en el que los usuarios que pueden crear un servidor de Azure SQL o crear un administrador de Microsoft Entra no pueden habilitar ni deshabilitar las características de seguridad.

Acciones requeridas

Se han agregado las siguientes acciones al rol Administrador de seguridad de SQL para permitir la administración de la característica de autenticación solo de Microsoft Entra.

- Microsoft.Sql/servers/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read: solo es necesario para los usuarios que acceden al menú de Microsoft Entra ID de Azure Portal.

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/read

Las acciones anteriores también se pueden agregar a un rol personalizado para administrar la autenticación solo de Microsoft Entra. Para más información, consulte Crear y asignar un rol personalizado en Microsoft Entra ID.

Administración de la autenticación exclusiva de Microsoft Entra mediante API

Importante

El administrador de Microsoft Entra debe estar configurado antes de habilitar la autenticación exclusiva de Microsoft Entra.

La versión de la CLI de Azure debe ser la versión 2.14.2 o posterior.

name corresponde al prefijo del servidor o el nombre de instancia (por ejemplo, myserver), y resource-group corresponde al recurso al que pertenece el servidor (por ejemplo, myresource).

Azure SQL Database

Para más información, consulte az sql server ad-only-auth.

Habilitación o deshabilitación en SQL Database

Habilitación

az sql server ad-only-auth enable --resource-group myresource --name myserver

Deshabilitar

az sql server ad-only-auth disable --resource-group myresource --name myserver

Comprobación del estado en SQL Database

az sql server ad-only-auth get --resource-group myresource --name myserver

Instancia administrada de Azure SQL

Para más información, consulte az sql mi ad-only-auth.

Habilitación

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Deshabilitar

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Comprobación del estado en SQL Managed Instance

az sql mi ad-only-auth get --resource-group myresource --name myserver

Comprobación de la autenticación solo de Microsoft Entra mediante T-SQL

Se ha agregado SEVERPROPERTY IsExternalAuthenticationOnly para comprobar si la autenticación solo de Microsoft Entra está habilitada para el servidor o la instancia administrada. 1 indica que la característica está habilitada y 0 representa que la característica está deshabilitada.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Comentarios

- Un colaborador de SQL Server puede establecer o eliminar un administrador de Microsoft Entra, pero no puede establecer la configuración de solo autenticación de Microsoft Entra. El Administrador de seguridad de SQL no puede establecer o eliminar un administrador de Microsoft Entra, pero puede establecer la configuración de solo autenticación de Microsoft Entra. Solo las cuentas con roles de RBAC de Azure superiores o roles personalizados que contengan ambos permisos pueden establecer o quitar un administrador de Microsoft Entra y establecer la configuración de autenticación solo de Microsoft Entra. Uno de estos roles es el rol Colaborador.

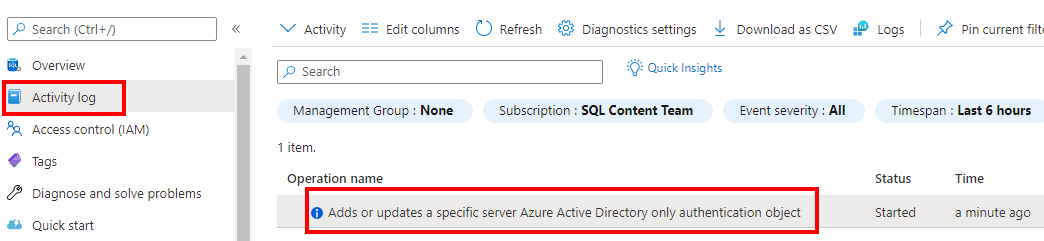

- Después de habilitar o deshabilitar la autenticación solo de Microsoft Entra en Azure Portal, se puede ver una entrada del registro de actividad en el menú del SQL Server.

- La autenticación solo de Microsoft Entra solo la pueden habilitar o deshabilitar los usuarios con los permisos adecuados si se especifica el administrador de Microsoft Entra. Si el administrador de Microsoft Entra no está configurado, la configuración de solo autenticación de Microsoft Entra permanece inactiva y no se puede habilitar ni deshabilitar. El uso de las API para habilitar la autenticación exclusiva de Microsoft Entra también dará error si no se ha configurado el administrador de Microsoft Entra.

- El cambio de un administrador de Microsoft Entra cuando está habilitada la autenticación exclusiva de Microsoft Entra es compatible para los usuarios con los permisos adecuados.

- El cambio de un administrador de Microsoft Entra y la habilitación o deshabilitación de la autenticación solo de Microsoft Entra se permite en Azure Portal para los usuarios con los permisos adecuados. Ambas operaciones se pueden completar con una operación Guardar en Azure Portal. El administrador de Microsoft Entra tiene que estar configurado para habilitar la autenticación exclusiva de Microsoft Entra.

- No se admite la eliminación de un administrador de Microsoft Entra cuando está habilitada la característica de autenticación solo de Microsoft Entra. El uso de una API para eliminar un administrador de Microsoft Entra dará error si está activada la autenticación solo de Microsoft Entra.

- Si la configuración de autenticación solo de Microsoft Entra está habilitada, el botón Quitar administrador está inactivo en Azure Portal.

- Se permite quitar un administrador de Microsoft Entra y deshabilitar la configuración de autenticación solo de Microsoft Entra, pero requiere el permiso de usuario adecuado para completar las operaciones. Ambas operaciones se pueden completar con una operación Guardar en Azure Portal.

- Los usuarios de Microsoft Entra con los permisos adecuados pueden suplantar a los usuarios de SQL existentes.

- La suplantación sigue funcionando entre los usuarios con autenticación de SQL, incluso cuando la característica de autenticación solo de Microsoft Entra está habilitada.

Limitaciones de la autenticación solo de Microsoft Entra en SQL Database

Cuando la autenticación solo de Microsoft Entra está habilitada para SQL Database, no se admiten las siguientes características:

- Los roles de servidor de Azure SQL Database para la administración de permisos son compatibles con la entidad de seguridad de servidor de Microsoft Entra, pero no si el inicio de sesión de Microsoft Entra es un grupo.

- Trabajos elásticos para Azure SQL Database

- SQL Data Sync

- Captura de datos modificados (CDC): si crea una base de datos en Azure SQL Database como usuario de Microsoft Entra y habilita en ella la captura de datos modificados, un usuario de SQL no podrá deshabilitar ni realizar cambios en los artefactos de CDC. Aun así, otro usuario de Microsoft Entra podrá habilitar o deshabilitar CDC en la misma base de datos. De forma similar, si crea una instancia de Azure SQL Database como usuario de SQL, la habilitación o deshabilitación de CDC como usuario de Microsoft Entra no funcionará.

- Replicación transaccional con Azure SQL Managed Instance: dado que se requiere la autenticación de SQL para la conectividad entre los participantes de la replicación, cuando se habilita la autenticación solo de Microsoft Entra, la replicación transaccional no se admite para SQL Database en escenarios en los que la replicación transaccional se usa para insertar los cambios realizados en Azure SQL Managed Instance, SQL Server en el entorno local o una instancia de SQL Server de una máquina virtual de Azure en una base de datos de Azure SQL Database

- SQL Insights (versión preliminar)

- Instrucción

EXEC ASpara las cuentas de miembros de un grupo de Microsoft Entra

Limitaciones de la autenticación solo de Microsoft Entra en Azure SQL Managed Instance

Cuando la autenticación solo de Microsoft Entra está habilitada para SQL Managed Instance, no se admiten las siguientes características:

- Replicación transaccional con Instancia administrada de Azure SQL

- La Automatización de las tareas de administración con trabajos del Agente SQL en Azure SQL Managed Instance admite la autenticación solo de Microsoft Entra. Sin embargo, el usuario de Microsoft Entra que sea miembro de un grupo de Microsoft Entra que tenga acceso a la instancia administrada no puede ser propietario de los trabajos del Agente SQL.

- SQL Insights (versión preliminar)

- Instrucción

EXEC ASpara las cuentas de miembros de un grupo de Microsoft Entra

Para obtener más información sobre las limitaciones, consulte Diferencias de T-SQL entre SQL Server y Azure SQL Managed Instance.