Auditoría mediante identidad administrada

Se aplica a:Azure SQL Database

Azure Synapse Analytics

La auditoría de Azure SQL Database se puede configurar para usar una cuenta de almacenamiento con dos métodos de autenticación:

- Identidad administrada

- Claves de acceso de almacenamiento

La identidad administrada puede ser una identidad administrada asignada por el sistema (SMI) o asignada por el usuario (UMI).

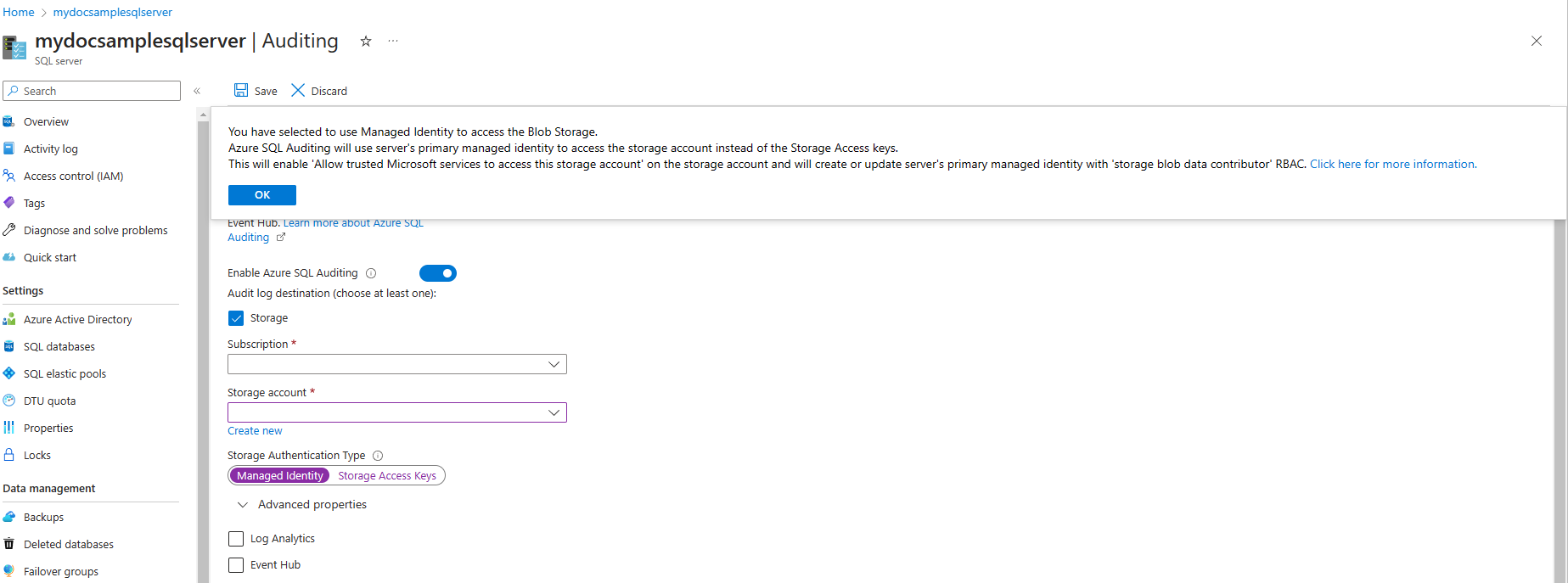

Para configurar la escritura de registros de auditoría en una cuenta de almacenamiento, vaya a Azure Portal y seleccione el recurso de servidor lógico para Azure SQL Database. Seleccione Almacenamiento en el menú Auditoría. Seleccione la cuenta de almacenamiento de Azure en la que se guardarán los registros.

De forma predeterminada, la identidad que se usa es la identidad de usuario primario asignada al servidor. Si no hay ninguna identidad de usuario, el servidor crea una identidad administrada asignada por el sistema y la usa para la autenticación.

Seleccione el período de retención abriendo las propiedades avanzadas. Después, seleccione Guardar. Los registros anteriores al período de retención se eliminarán.

Nota

Para configurar la auditoría basada en identidades administradas en Azure Synapse Analytics, consulte la sección Configuración de la identidad administrada asignada por el sistema para la auditoría de Azure Synapse Analytics más adelante en este artículo.

Identidad administrada asignada por el usuario

UMI ofrece a los usuarios flexibilidad para crear y mantener su propia UMI para un inquilino determinado. La UMI se puede usar como identidades de servidor para Azure SQL. El usuario administra la UMI, en comparación con una identidad administrada asignada por el sistema, cuya identidad la define exclusivamente el servidor y la asigna el sistema.

Para más información sobre UMI, consulte Identidades administradas en Microsoft Entra ID para Azure SQL.

Configuración de la identidad administrada asignada por el usuario para la auditoría de Azure SQL Database

Antes de configurar la auditoría para enviar registros a la cuenta de almacenamiento, la identidad administrada asignada al servidor debe tener la asignación de roles Colaborador de datos de blobs de almacenamiento. Esta asignación es necesaria si va a configurar la auditoría mediante PowerShell, la CLI de Azure, la API de REST o las plantillas de ARM. La asignación de roles se realiza automáticamente al usar Azure Portal para configurar la auditoría, por lo que los pasos siguientes no son necesarios si va a configurar la auditoría a través de Azure Portal.

Vaya a Azure Portal.

Cree una identidad administrada asignada por el usuario si todavía no lo ha hecho. Para más información, consulte Creación de una identidad administrada asignada por el usuario.

Vaya a la cuenta de almacenamiento que desea configurar para la auditoría.

Seleccione el menú Control de acceso (IAM).

Seleccione Agregar>Agregar asignación de roles.

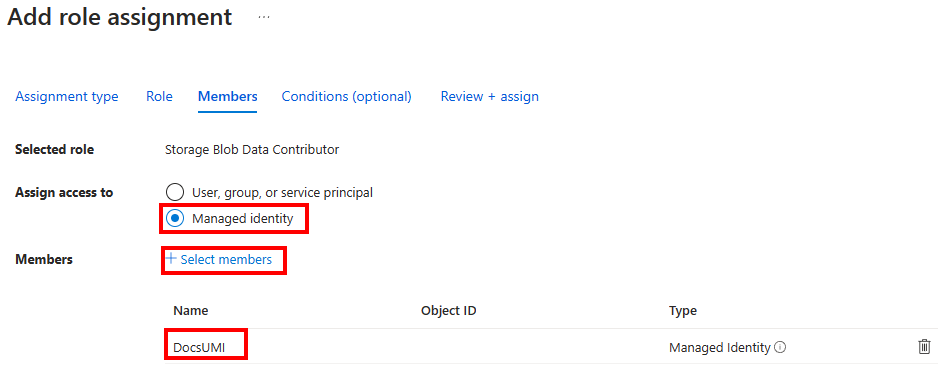

En la pestaña Rol, busque y seleccione Colaborador de datos de blobs de almacenamiento. Seleccione Next (Siguiente).

En la pestaña Miembros, seleccione Identidad administrada en la sección Asignar acceso a y luego Seleccionar miembros. Puede seleccionar la identidad administrada que se creó para el servidor.

Seleccione Revisar y asignar.

Para obtener más información, consulte Asignación de roles de Azure mediante el portal.

Use los elementos siguientes para configurar la auditoría mediante la identidad administrada asignada por el usuario:

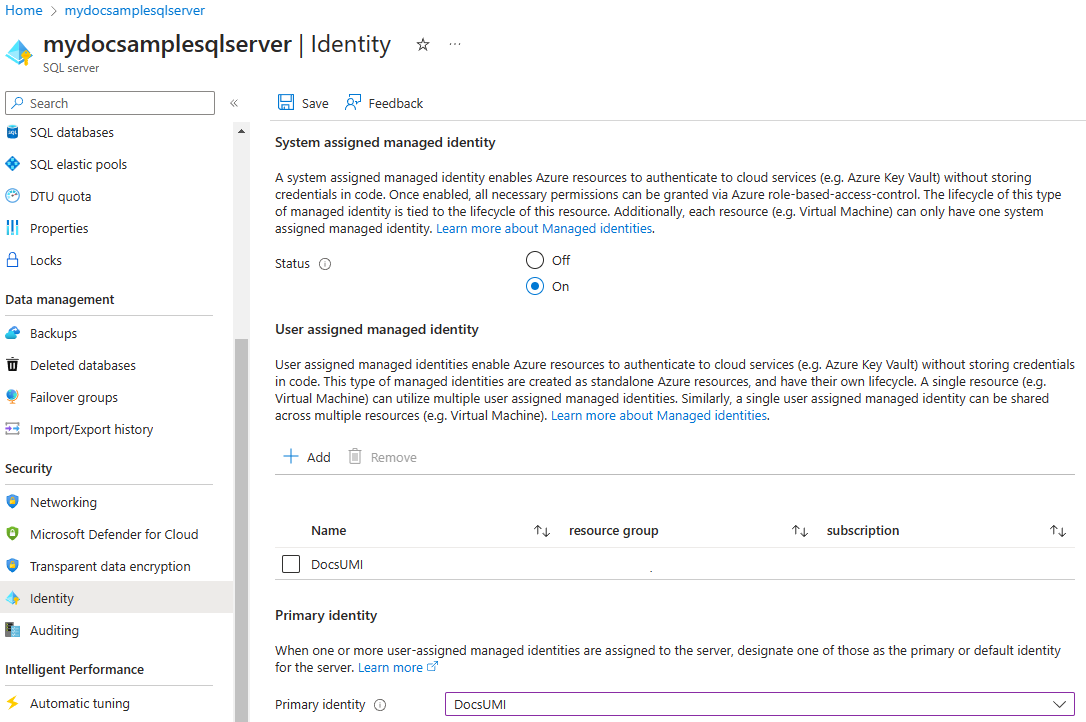

Vaya al menú Identidad del servidor. En la sección Identidad administrada asignada por el usuario, Agregue la identidad administrada.

A continuación, puede seleccionar la identidad administrada agregada como la Identidad principal del servidor.

Vaya al menú Auditoría del servidor. Seleccione Identidad administrada como Tipo de autenticación de almacenamiento al configurar el Almacenamiento para el servidor.

Configuración de la identidad administrada asignada por el sistema para la auditoría de Azure Synapse Analytics

No puede usar la autenticación basada en UMI en una cuenta de almacenamiento para la auditoría. Solo se puede usar la identidad administrada asignada por el sistema (SMI) para Azure Synapse Analytics. Para que la autenticación SMI funcione, la identidad administrada debe tener asignado el rol Colaborador de datos de Storage Blob, en la configuración de Access Control de la cuenta de almacenamiento. Este rol se agrega automáticamente si se usa Azure Portal para configurar la auditoría.

En Azure Portal para Azure Synapse Analytics, no hay ninguna opción para elegir explícitamente la clave SAS o la autenticación de SMI, como sucede con Azure SQL Database.

Si la cuenta de almacenamiento está detrás de una red virtual o un firewall, la auditoría se configura automáticamente mediante la autenticación SMI.

Si la cuenta de almacenamiento no está detrás de una red virtual o un firewall, la auditoría se configura automáticamente mediante la autenticación basada en claves SAS. Sin embargo, no se puede usar la identidad administrada si la cuenta de almacenamiento no está detrás de una red virtual o un firewall.

Para forzar el uso de la autenticación SMI, independientemente de si la cuenta de almacenamiento está detrás de una red virtual o un firewall, use la API REST o PowerShell, como se indica a continuación:

Si usa la API REST, omita el campo

StorageAccountAccessKeyexplícitamente en el cuerpo de la solicitud.Para más información, consulte:

Si usa PowerShell, pase el parámetro

UseIdentitycomotrue.Para más información, consulte: