Configuración del firewall de IP para un espacio de nombres de Azure Relay

De forma predeterminada, se puede acceder en Internet a los espacios de nombres de Relay, siempre que la solicitud tenga una autenticación y una autorización válidas. Con el firewall de IP, puede restringirlo aún más a solo un conjunto de direcciones o intervalos de direcciones IPv4 en notación CIDR (Enrutamiento de interdominios sin clases).

Esta característica es útil en escenarios en los que Azure Relay debe ser accesible únicamente desde ciertos sitios conocidos. Las reglas de firewall permiten configurar reglas para aceptar el tráfico procedente de direcciones IPv4 concretas. Por ejemplo, si usa Relay con Azure Express Route, puede crear una regla de firewall para permitir el tráfico procedente única y exclusivamente de las direcciones IP de la infraestructura local.

Habilitación de las reglas de firewall de IP

Las reglas de firewall de IP se aplican en el nivel del espacio de nombres. Por lo tanto, las reglas se aplican a todas las conexiones de clientes que usan cualquier protocolo admitido. Cualquier intento de conexión de una dirección IP que no coincida con una regla IP permitida en el espacio de nombres se rechaza como no autorizado. La respuesta no menciona la regla IP. Las reglas de filtro IP se aplican en orden y la primera regla que coincida con la dirección IP determina la acción de aceptar o rechazar.

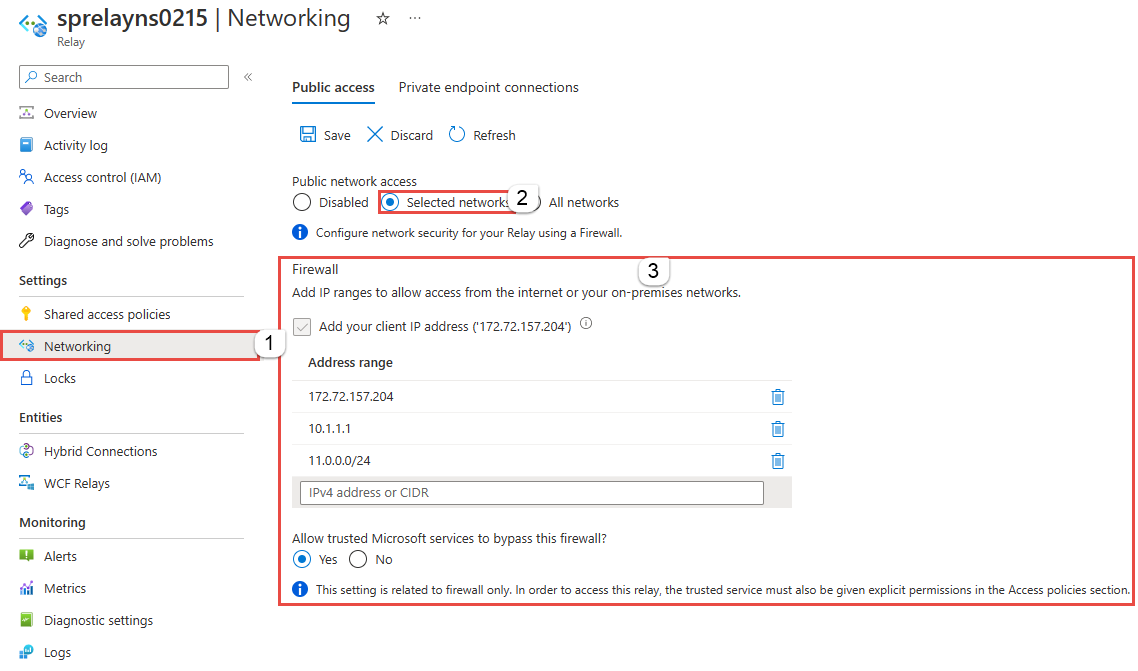

Usar Azure Portal

En esta sección se muestra cómo usar Azure Portal para crear reglas de firewall de IP para un espacio de nombres.

- Vaya a su espacio de nombres de Relay en Azure Portal.

- En el menú de la izquierda, seleccione Redes.

- Para restringir el acceso a únicamente algunas redes y direcciones IP, seleccione la opción Redes seleccionadas. En la sección Firewall, siga estos pasos:

Seleccione la opción Agregar la dirección IP del cliente para dar acceso a esa IP de cliente actual al espacio de nombres.

En Intervalo de direcciones, escriba una dirección IPv4 específica o un intervalo de direcciones IPv4 en notación CIDR.

Si desea permitir que los servicios de Microsoft de confianza del servicio Azure Relay omitan este firewall, seleccione Sí para Permitir que los servicios de Microsoft de confianza omitan este firewall.

- Seleccione Guardar en la barra de herramientas para guardar la configuración. Espere unos minutos hasta que la confirmación se muestre en las notificaciones de Azure Portal.

Uso de plantillas de Resource Manager

La siguiente plantilla de Resource Manager permite agregar una regla de filtro de IP a un espacio de nombres de Relay existente.

La plantilla toma un parámetro: ipMask, que es una única dirección IPv4 o un bloque de direcciones IP en la notación CIDR. Por ejemplo, en notación CIDR 70.37.104.0/24 representa las 256 direcciones IPv4 de 70.37.104.0 a 70.37.104.255, donde 24 indica el número de bits de prefijo significativos para el intervalo.

Nota:

Si bien no hay reglas de denegación posibles, la plantilla de Azure Resource Manager tiene la acción predeterminada establecida en "Permitir", que no restringe las conexiones. Cuando se realizan las reglas de Virtual Network o de firewall, es necesario cambiar el valor "defaultAction"

from

"defaultAction": "Allow"

to

"defaultAction": "Deny"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Para implementar la plantilla, siga las instrucciones para Azure Resource Manager.

Servicios de Microsoft de confianza

Al activar la opción ¿Quiere permitir que los servicios de confianza de Microsoft puedan omitir este firewall?, los siguientes servicios adquieren acceso a los recursos de Service Bus.

| Servicio de confianza | Escenarios de uso admitidos |

|---|---|

| Azure Machine Learning | Kubernetes de AML usa Azure Relay para facilitar la comunicación entre los servicios de AML y el clúster de Kubernetes. Azure Relay es un servicio totalmente administrado que proporciona una comunicación bidireccional segura entre las aplicaciones hospedadas en diferentes redes. Esta característica hace que sea ideal para su uso en entornos de vínculo privado, donde la comunicación entre los recursos de Azure y los recursos locales está restringida. |

| Azure Arc | Los servicios habilitados para Azure Arc asociados a los proveedores de recursos anteriores puede conectarse a las conexiones híbridas del espacio de nombres de Azure Relay como remitente sin que las reglas de firewall de IP establecidas en el espacio de nombres de Azure Relay bloqueen. Microsoft.Hybridconnectivity el servicio crea las conexiones híbridas en el espacio de nombres de Azure Relay y proporciona la información de conexión al servicio de Arc pertinente en función del escenario. Estos servicios solo se comunican con el espacio de nombres de Azure Relay si usa Azure Arc, con los siguientes servicios de Azure: - Azure Kubernetes - Azure Machine Learning - Microsoft Purview |

Los demás servicios de confianza para Azure Relay son:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Explorador de datos de Azure

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Nota:

En la versión 2021-11-01 o posterior del SDK de Microsoft Relay, la propiedad "trustedServiceAccessEnabled" está disponible en las propiedades Microsoft.Relay/namespaces/networkRuleSets para habilitar el acceso de servicio de confianza.

Para permitir servicios de confianza en plantillas de Azure Resource Manager, incluya esta propiedad en la plantilla:

"trustedServiceAccessEnabled": "True"

Por ejemplo, en función de la plantilla de ARM proporcionada, puede modificarla para incluir esta propiedad Conjunto de reglas de red para la habilitación de servicios de confianza:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Contenido relacionado

Para obtener información sobre otras características relacionadas con la seguridad de red, consulte Seguridad de red.