Instrucciones para el planeamiento de red de Azure NetApp Files

La planeación de la arquitectura de red es un elemento clave del diseño de cualquier infraestructura de aplicación. En este artículo encontrará ayuda para diseñar una arquitectura de red eficaz para que sus cargas de trabajo se beneficien de las completas funcionalidades de Azure NetApp Files.

Los volúmenes de Azure NetApp Files están diseñados para incluirse en una subred de propósito especial llamada subred delegada dentro de Azure Virtual Network. Por lo tanto, puede acceder a los volúmenes directamente desde Azure a través del emparejamiento de red virtual (VNet) o desde el entorno local a través de una puerta de enlace de red virtual (ExpressRoute o VPN Gateway). La subred está dedicada a Azure NetApp Files y no hay conectividad a Internet.

La opción de establecer características de red estándar en nuevos volúmenes y modificar las características de red de los volúmenes existentes se admite en todas las regiones habilitadas para Azure NetApp Files.

Características de red configurables

Puede crear volúmenes o modificar los existentes para usar las características de red Estándar o Básicas. Para más información, consulte Configurar características de red.

Estándar

La selección de este valor permite límites de IP superiores y características de red virtual estándar, como grupos de seguridad de red y rutas definidas por el usuario en subredes delegadas, y patrones de conectividad adicionales, como se indica en este artículo.Basic

Al seleccionar este valor se habilitan los patrones de conectividad selectivos y la escala de IP limitada, como se menciona en la sección Consideraciones. Todas las restricciones se aplican en este valor.

Consideraciones

Debe entender algunas consideraciones al planear de red de Azure NetApp Files.

Restricciones

En la tabla siguiente se describe lo que se admite en cada configuración de características de red:

| Características | Características de red Standard | Características de red Basic |

|---|---|---|

| Número de direcciones IP de una red virtual (incluidas las redes virtuales emparejadas inmediatamente) que acceden a los volúmenes en una red virtual de hospedaje de Azure NetApp Files | Mismos límites estándar que las máquinas virtuales (VM) | 1 000 |

| Subredes delegadas de Azure NetApp Files por red virtual | 1 | 1 |

| Grupos de seguridad de red (NSG) en subredes delegadas de Azure NetApp Files | Sí | No |

| Rutas definidas por el usuario (UDR) en subredes delegadas de Azure NetApp Files | Sí | No |

| Conectividad a puntos de conexión privados | Sí* | No |

| Conectividad a puntos de conexión de servicio | Sí | No |

| Directivas de Azure (por ejemplo, directivas de nomenclatura personalizadas) en la interfaz de Azure NetApp Files | No | No |

| Equilibradores de carga para el tráfico de Azure NetApp Files | No | No |

| Red virtual de pila dual (IPv4 e IPv6) | No (Solo se admite IPv4) |

No (Solo se admite IPv4) |

| Tráfico enrutado a través de NVA desde una red virtual emparejada | Sí | No |

* La aplicación de grupos de seguridad de red de Azure en la subred de enlace privado a Azure Key Vault no es compatible con las claves administradas por el cliente de Azure NetApp Files. Los grupos de seguridad de red no afectan a la conectividad a Private Link a menos que la directiva de red del punto de conexión privado esté habilitada en la subred. Se recomienda mantener esta opción deshabilitada.

Topologías de red admitidas

En la tabla siguiente se describen las topologías de red admitidas en cada configuración de características de red de Azure NetApp Files.

| Topologías | Características de red Standard | Características de red Basic |

|---|---|---|

| Conectividad al volumen en una red virtual local | Sí | Sí |

| Conectividad al volumen en una red virtual emparejada (misma región) | Sí | Sí |

| Conectividad a volumen en una red virtual emparejada (emparejamiento global o entre regiones) | Sí* | No |

| Conectividad a un volumen a través de la puerta de enlace ExpressRoute | Sí | Sí |

| FastPath de ExpressRoute (ER) | Sí | No |

| Conectividad desde el entorno local a un volumen en una red virtual de radio por medio de una puerta de enlace de ExpressRoute y emparejamiento de redes virtuales con tránsito de puerta de enlace | Sí | Sí |

| Conectividad desde el entorno local a un volumen en una red virtual de radio por medio de una instancia de VPN Gateway | Sí | Sí |

| Conectividad desde el entorno local a un volumen en una red virtual de radio por medio de una instancia de VPN Gateway y emparejamiento de redes virtuales con tránsito de puerta de enlace | Sí | Sí |

| Conectividad mediante puertas de enlace de VPN activo/pasivo | Sí | Sí |

| Conectividad mediante puertas de enlace de VPN activo/activo | Sí | No |

| Conectividad mediante puertas de enlace con redundancia de zona activa/activa | Sí | No |

| Conectividad mediante puertas de enlace con redundancia de zona activa/pasiva | Sí | Sí |

| Conectividad mediante Virtual WAN (VWAN) | Sí | No |

* Esta opción causa un cargo por el tráfico de entrada y salida que usa una conexión de emparejamiento de red virtual. Para más información, consulte Precios de redes virtuales. Para más información general, vea el artículo Emparejamiento de redes virtuales.

Red virtual para volúmenes de Azure NetApp Files

En esta sección se explican los conceptos que le ayudarán a planear la red virtual.

Redes virtuales de Azure

Antes de aprovisionar un volumen de Azure NetApp Files, debe crear una red virtual (VNet) de Azure o usar una que ya exista en la misma suscripción. La red virtual define los límites de red del volumen. Para más información acerca de cómo crear redes virtuales, consulte la documentación de Azure Virtual Network.

Subredes

Las subredes segmentan la red virtual en espacios de direcciones independientes utilizables por los recursos de Azure que se encuentran en ellos. Los volúmenes de Azure NetApp Files están incluidos en una subred de propósito especial llamada subred delegada.

La delegación de la subred proporciona al servicio Azure NetApp Files permisos explícitos para crear recursos específicos del servicio en la subred. Usa un identificador único para implementar el servicio. En este caso, se crea una interfaz de red para habilitar la conectividad a Azure NetApp Files.

Si usa una red virtual nueva, puede crear una subred y delegar la subred a Azure NetApp Files según las instrucciones de Delegación de una subred en Azure NetApp Files. También puede delegar una subred vacía existente que no esté delegada en otros servicios.

Si la red virtual está emparejada con otra red virtual, no puede expandir el espacio de direcciones de la red virtual. Por ese motivo, la nueva subred delegada debe crearse dentro del espacio de direcciones de la red virtual. Si necesita expandir el espacio de direcciones, debe eliminar el emparejamiento de redes virtuales antes de expandir el espacio de direcciones.

Importante

Asegúrese de que el tamaño del espacio de direcciones de la red virtual de Azure NetApp Files es mayor que su subred delegada.

Por ejemplo, si la subred delegada es /24, el espacio de direcciones de la red virtual que contiene la subred debe ser /23 o superior. El incumplimiento de esta directriz puede provocar problemas inesperados en algunos patrones de tráfico: el tráfico que atraviesa una topología en estrella tipo hub-and-spoke que llega a los archivos NetApp de Azure a través de un dispositivo virtual de red no funciona correctamente. Además, esta configuración puede producir errores al crear volúmenes SMB y CIFS (sistema de archivos de Internet común) si intentan llegar a DNS a través de la topología de red en estrella tipo hub-and-spoke.

También se recomienda que el tamaño de la subred delegada sea al menos /25 para cargas de trabajo SAP y /26 para otros escenarios de cargas de trabajo.

Rutas definidas por el usuario (UDR) y grupos de seguridad de red (NSG)

Si la subred tiene una combinación de volúmenes con las características de red Estándar y Básica, las rutas definidas por el usuario (UDR) y los grupo de seguridad de red (NSG) aplicados en las subredes delegadas solo se aplican a los volúmenes con las características de red Estándar.

Nota:

No se permite la asociación de NSG en el nivel de interfaz de red en interfaces de red de Azure NetApp Files.

La configuración de las UDR en las subredes de máquina virtual de origen con prefijo de dirección de subred delegada y próximo salto como NVA no se admite para volúmenes con las características de red Básica. Esa configuración da lugar a problemas de conectividad.

Nota:

Para acceder a un volumen de Azure NetApp Files desde una red local a través de una puerta de enlace de red virtual (ExpressRoute o VPN) y un firewall, configure la tabla de rutas asignada a la puerta de enlace de red virtual para incluir la /32 dirección IPv4 del volumen de Azure NetApp Files que aparece y apunte al firewall como próximo salto. El uso de un espacio de direcciones agregado que incluya la dirección IP del volumen Azure NetApp Files no reenviará el tráfico Azure NetApp Files al firewall.

Nota:

Si desea configurar una tabla de rutas (ruta UDR) para controlar el enrutamiento de paquetes a través de una aplicación virtual de red o un firewall destinado a un volumen estándar de Azure NetApp Files desde un origen de la misma red virtual o una red virtual emparejada, el prefijo UDR debe ser más específico o igual que el tamaño de subred delegada del volumen de Azure NetApp Files. Si el prefijo UDR es menos específico que el tamaño de subred delegada, no es efectivo.

Por ejemplo, si la subred delegada es x.x.x.x/24, debe configurar la UDR para x.x.x.x/24 (igual) o x.x.x.x/32 (más específico). Si configura la ruta UDR para que sea x.x.x.x/16, los comportamientos no definidos, como el enrutamiento asimétrico, pueden provocar una caída de red en el firewall.

Entornos nativos de Azure

En el siguiente diagrama se ilustra un entorno nativo de Azure:

Red virtual local

Un escenario básico consiste en crear o conectarse a un volumen de Azure NetApp Files desde una máquina virtual (VM) en la misma red virtual. Para la red virtual 2 en el diagrama, el volumen 1 se crea en una subred delegada y puede montarse en la VM 1 en la subred predeterminada.

Emparejamiento de VNET

Si en la misma región tiene otras redes virtuales adicionales que deben acceder a los recursos de las demás, las redes virtuales se pueden conectar mediante emparejamiento de redes virtuales para habilitar la conectividad segura a través de la infraestructura de Azure.

Piense en la red virtual 2 y la red virtual 3 en el diagrama anterior. Si la VM 1 tiene que conectarse a la VM 2 o al volumen 2, o si la VM 2 tiene que conectarse a la VM 1 o al volumen 1, tiene que habilitar el emparejamiento de redes virtuales entre la red virtual 2 y la red virtual 3.

Además, considere un escenario donde la red virtual 1está emparejada con la red virtual 2, y la red virtual 2 está emparejada con la red virtual 3 en la misma región. Los recursos de la red virtual 1 pueden conectarse a los recursos de la red virtual 2, pero no pueden conectarse a los recursos de la red virtual 3, a menos que la red virtual 1 y la red virtual 3 estén emparejadas.

En el diagrama anterior, aunque la VM 3 puede conectarse al volumen 1, la VM 4 no puede conectarse al volumen 2. El motivo para esto es que las redes virtuales de radio no están emparejadas, y no se admite el enrutamiento de tránsito a través del emparejamiento de redes virtuales.

Emparejamiento de VNet global o entre regiones

En el diagrama siguiente se muestra un entorno nativo de Azure con emparejamiento de red virtual entre regiones.

Con la característica de red estándar, las VM pueden conectarse a volúmenes de otra región a través del emparejamiento de VNet global o entre regiones. En el diagrama anterior se agrega una segunda región a la configuración de la sección emparejamiento de VNet local. En el caso de la VNet 4 en este diagrama, se crea un volumen de Azure NetApp Files en una subred delegada y se puede montar en VM5 en la subred de la aplicación.

En el diagrama, VM2 de la región 1 puede conectarse al volumen 3 de la región 2. VM5 de la región 2 puede conectarse al volumen 2 de la región 1 a través del emparejamiento de VNet entre la región 1 y la región 2.

Entornos híbridos

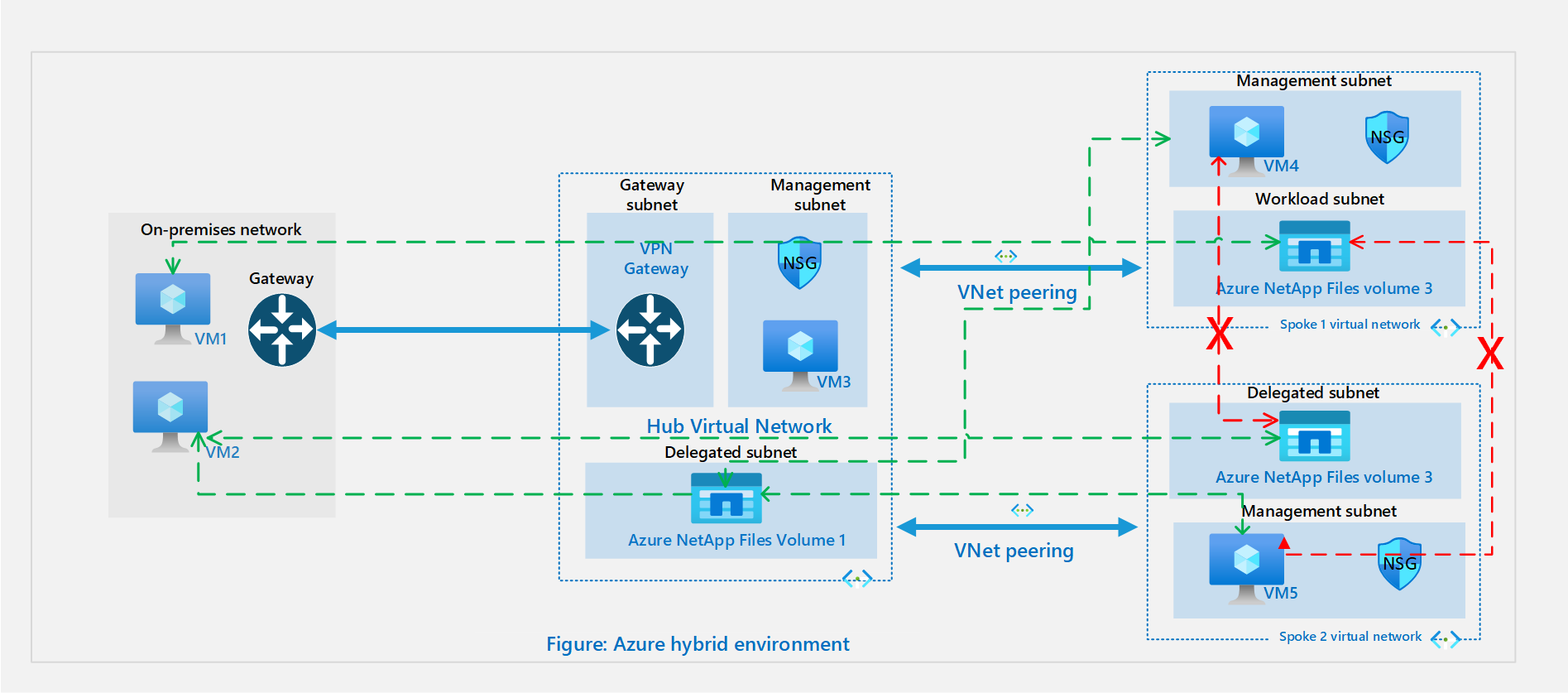

En el siguiente diagrama se ilustra un entorno híbrido:

En el escenario híbrido, las aplicaciones de centros de datos locales necesitan acceso a los recursos de Azure. Esto es así si quiere expandir su centro de datos a Azure, o si quiere usar los servicios nativos de Azure o para la recuperación ante desastres. Consulte las opciones de planeamiento de VPN Gateway para información sobre cómo conectar varios recursos locales a los recursos en Azure a través de una VPN de sitio a sitio o ExpressRoute.

En una topología de red en estrella tipo hub-and-spoke híbrida, la red virtual del centro (hub) en Azure actúa como un punto central de conectividad para la red local. Los radios (spokes) son redes virtuales emparejadas con el centro y pueden usarse para aislar las cargas de trabajo.

En función de la configuración, puede conectar los recursos locales a los recursos del centro y los radios.

En la topología que se ilustra anteriormente, la red local está conectada a una red virtual de radio en Azure, y hay 2 redes virtuales de radio en la misma región emparejadas con la red virtual del centro. En este escenario, las opciones de conectividad admitidas para los volúmenes de Azure NetApp Files son las siguientes:

- Los recursos locales VM 1 y VM 2 pueden conectarse al volumen 1 en el centro a través de una VPN de sitio a sitio o un circuito ExpressRoute.

- Los recursos locales VM 1 y VM 2 pueden conectarse al volumen 2 o volumen 3 a través de una VPN de sitio a sitio y emparejamiento de redes virtuales regional.

- La VM 3 en el centro puede conectarse al volumen 2 en la red virtual 1 de radio y el volumen 3 en la red virtual 2 de radio.

- La VM 4 de la red virtual 1 de radio y la VM 5 de la red virtual 2 de radio pueden conectarse al volumen 1 en la red virtual del centro.

- La VM 4 en la red virtual 1 de radio no se puede conectar al volumen 3 en la red virtual 2 de radio. Además, la VM 5 en la red virtual 2 de radio no se puede conectar al volumen 2 en la red virtual 1 de radio. Esto se debe a que las redes virtuales de radio no están emparejadas, y no se admite el enrutamiento de tránsito a través del emparejamiento de redes virtuales.

- En la arquitectura anterior, si también hay una puerta de enlace en la red virtual de radios, se perderá la conectividad al volumen de ANF de la conexión local a través de la puerta de enlace en el concentrador. Por diseño, se dará prioridad a la puerta de enlace de la red virtual de radios y, de este modo, solo las máquinas que se conecten a través de esa puerta de enlace podrán conectarse al volumen de ANF.

Pasos siguientes

- Delegación de una subred en Azure NetApp Files

- Configuración de las características de red de un volumen de Azure NetApp Files

- Interconexión de red virtual

- Configuración de Virtual WAN para Azure NetApp Files

- Almacenamiento de Azure NetApp Files con acceso esporádico

- Administración del almacenamiento de Azure NetApp Files con acceso esporádico