Solucionar problemas comunes al validar los parámetros de entrada

En este artículo se describen los errores que pueden producirse al validar los parámetros de entrada y cómo resolverlos.

Si tiene algún problema al crear parámetros locales, use este script para obtener ayuda.

Este script está diseñado para ayudar a solucionar problemas relacionados con la creación de parámetros locales. Acceda al script y use sus funcionalidades para abordar cualquier problema que pueda tener durante la creación de parámetros locales.

Siga los siguientes pasos para ejecutar el script:

- Descargue el script y ejecútelo con la opción -Help para obtener los parámetros.

- Inicie sesión con las credenciales de dominio en una máquina unida a un dominio. La máquina debe estar en un dominio que se usa para Instancia administrada de SCOM. Después de iniciar sesión, ejecute el script con los parámetros especificados.

- Si se produce un error en la validación, realice las acciones correctivas que sugiere el script y vuelva a ejecutar el script hasta que pase todas las validaciones.

- Una vez que todas las validaciones se hayan completado correctamente, use los mismos parámetros usados en el script para crear la instancia, por ejemplo, la creación.

Comprobaciones y detalles de validación

| Validation | Descripción |

|---|---|

| Comprobaciones de validación de entrada de Azure | |

| Configuración de los requisitos previos en la máquina de prueba | 1. Instale el módulo de PowerShell de AD. 2. Instale el módulo PowerShell de directiva de grupo. |

| Conectividad de Internet | Comprueba si la conectividad saliente a Internet está disponible en los servidores de prueba. |

| Conectividad de SQL MI | Comprueba si se puede acceder a la instancia de SQL MI proporcionada desde la red en la que se han creado los servidores de prueba. |

| Conectividad del servidor DNS | Comprueba si la dirección IP del servidor DNS proporcionada es accesible y se resuelve en un servidor DNS válido. |

| Conectividad del dominio | Comprueba si el nombre de dominio proporcionado es accesible y se resuelve en un dominio válido. |

| Validación de la unión a un dominio | Comprueba si la unión a un dominio se realiza correctamente mediante la ruta de acceso de la unidad organizativa y las credenciales de dominio proporcionadas. |

| Asociación de direcciones IP estáticas y FQDN de LB | Comprueba si se ha creado un registro DNS para la dirección IP estática proporcionada con el nombre DNS proporcionado. |

| Validaciones de grupo de equipos | Comprueba si el usuario del dominio proporcionado administra el grupo de equipos proporcionado y el administrador puede actualizar la pertenencia a grupos. |

| Validaciones de cuentas de gMSA | Comprueba si la gMSA proporcionada: - Está habilitada. - Tiene su nombre de host DNS establecido en el nombre DNS proporcionado del LB. - Tiene una longitud de nombre de cuenta SAM de 15 caracteres o menos. - Tiene el conjunto de SPN correcto. Los miembros del grupo de equipos proporcionado pueden recuperar la contraseña. |

| Validaciones de directiva de grupo | Comprueba si el dominio (o la ruta de acceso de la unidad organizativa que hospeda los servidores de administración) se ve afectado por cualquier directiva de grupo, lo cual modificará el grupo administradores locales. |

| Limpieza después de la validación | Desvinculación del dominio. |

Instrucciones generales para ejecutar el script de validación

Durante el proceso de incorporación, se realiza una validación en la fase/pestaña de validación. Si todas las validaciones se realizan correctamente, puede continuar con la fase final de creación de la instancia administrada de SCOM. Sin embargo, si se produce un error en alguna validación, no puede continuar con la creación.

En los casos en los que se produce un error en varias validaciones, el mejor enfoque es solucionar todos los problemas a la vez ejecutando manualmente un script de validación en una máquina de prueba.

Importante

Inicialmente, cree una nueva máquina virtual de prueba de Windows Server (2022/2019) en la misma subred seleccionada para la creación de la instancia administrada de SCOM. Posteriormente, tanto el administrador de AD como el administrador de red pueden usar individualmente esta máquina virtual (VM) para comprobar la eficacia de sus respectivos cambios. Este enfoque ahorra tiempo en la comunicación de ida y vuelta entre el administrador de AD y el administrador de red.

Siga estos pasos para ejecutar el script de validación:

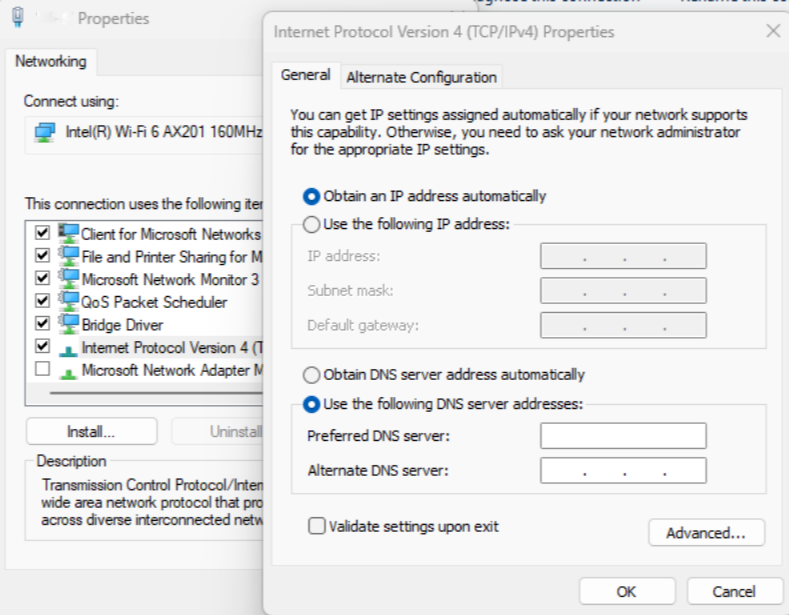

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM. Por ejemplo, vea lo siguiente:

Descargue el script de validación en la máquina virtual de prueba y extraiga. Consta de cinco archivos:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Siga los pasos mencionados en el archivo Readme.txt para ejecutar RunValidationAsSCOMAdmin.ps1. Asegúrese de rellenar el valor de configuración en RunValidationAsSCOMAdmin.ps1 con valores aplicables antes de ejecutarlo.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }En general, RunValidationAsSCOMAdmin.ps1 ejecuta todas las validaciones. Si quiere ejecutar una comprobación específica, abra ScomValidation.ps1 y comente todas las demás comprobaciones, que están al final del archivo. También puede agregar un punto de interrupción en la comprobación específica para depurar la comprobación y comprender mejor los problemas.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

El script de validación muestra todas las comprobaciones de validación y sus respectivos errores, lo que ayuda a resolver los problemas de validación. Para una resolución rápida, ejecute el script en PowerShell ISE con un punto de interrupción, lo que puede acelerar el proceso de depuración.

Si todas las comprobaciones se superan correctamente, vuelva a la página de incorporación y reinicie el proceso de incorporación.

Conectividad de Internet

Problema: la conectividad saliente a Internet no existe en los servidores de prueba

Causa: se produce debido a una dirección IP del servidor DNS incorrecta o a una configuración de red incorrecta.

Resolución:

- Compruebe la dirección IP del servidor DNS y asegúrese de que el servidor DNS esté en funcionamiento.

- Asegúrese de que la red virtual, que se usa para la creación de la instancia administrada de SCOM, tiene línea de visión al servidor DNS.

Problema: no se puede conectar a la cuenta de almacenamiento para descargar bits del producto de instancia administrada de SCOM

Causa: se produce debido a un problema con el acceso a Internet.

Resolución: compruebe que la red virtual que se usa para la creación de la instancia administrada de SCOM tiene acceso saliente a Internet mediante la creación de una máquina virtual de prueba en la misma subred que la instancia administrada de SCOM y pruebe la conectividad saliente desde la máquina virtual de prueba.

Problema: error en la prueba de acceso a Internet; los puntos de conexión necesarios no son accesibles desde la red virtual

Causa: se produce debido a una dirección IP del servidor DNS incorrecta o a una configuración de red incorrecta.

Resolución:

Compruebe la dirección IP del servidor DNS y asegúrese de que el servidor DNS esté en funcionamiento.

Asegúrese de que la red virtual, que se usa para la creación de la instancia administrada de SCOM, tiene línea de visión al servidor DNS.

Asegúrese de que Instancia administrada de SCOM tiene acceso saliente a Internet y el NSG/firewall está configurado correctamente para permitir el acceso a los puntos de conexión necesarios, tal como se describe en los requisitos de firewall.

Pasos generales para solucionar problemas de acceso a Internet

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateStorageConnectivityen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Para comprobar el acceso a Internet, ejecute el siguiente comando:

Test-NetConnection www.microsoft.com -Port 80Este comando comprueba la conectividad con www.microsoft.com en el puerto 80. Si se produce un error, esto indica un problema con la conectividad de salida a Internet.

Para comprobar la configuración de DNS, ejecute el siguiente comando:

Get-DnsClientServerAddressEste comando recupera las direcciones IP del servidor DNS configuradas en la máquina. Asegúrese de que la configuración de DNS sea correcta y accesible.

Para comprobar la configuración de red, ejecute el siguiente comando:

Get-NetIPConfigurationEste comando muestra los detalles de la configuración de red. Compruebe que la configuración de red es precisa y coincide con el entorno de red.

Conectividad de SQL MI

Problema: la conectividad saliente a Internet no existe en los servidores de prueba

Causa: se produce debido a una dirección IP del servidor DNS incorrecta o a una configuración de red incorrecta.

Resolución:

- Compruebe la dirección IP del servidor DNS y asegúrese de que el servidor DNS esté en funcionamiento.

- Asegúrese de que la red virtual, que se usa para la creación de la instancia administrada de SCOM, tiene línea de visión al servidor DNS.

Problema: no se puede configurar el inicio de sesión de base de datos para MSI en SQL Managed Instance

Causa: se produce cuando MSI no está configurado correctamente para acceder a SQL Managed Instance.

Resolución: compruebe si MSI está configurado como administrador de Microsoft Entra en SQL Managed Instance. Asegúrese de que se proporcionan los permisos de Microsoft Entra ID necesarios a SQL Managed Instance para que funcione la autenticación MSI.

Problema: no se puede conectar a SQL MI desde esta instancia

Causa: se produce porque la red virtual de SQL MI no está delegada o no está emparejada correctamente con la red virtual de Instancia administrada de SCOM.

Resolución:

- Compruebe que SQL MI está configurado correctamente.

- Asegúrese de que la red virtual, que se usa para la creación de la instancia administrada de SCOM, tiene línea de visión a SQL MI, ya sea en la misma red virtual o en el emparejamiento de VNET.

Pasos generales para solucionar problemas de conectividad de SQL MI

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateSQLConnectivityen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Para comprobar la conectividad saliente a Internet, ejecute el siguiente comando:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Este comando comprueba la conectividad saliente a Internet intentando establecer una conexión con www.microsoft.com en el puerto 80. Si se produce un error en la conexión, indica un posible problema con el asunto.

Para comprobar la configuración de DNS y la configuración de red, asegúrese de que las direcciones IP del servidor DNS están configuradas correctamente y validan las opciones de configuración de red en la máquina donde se realiza la validación.

Para probar la conexión de SQL MI, ejecute el siguiente comando:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Reemplace

$sqlMiNamepor el nombre del host de SQL MI.Este comando prueba la conexión a la instancia de SQL MI. Si la conexión se realiza correctamente, indica que se puede acceder a la instancia de SQL MI.

Conectividad del servidor DNS

Problema: la dirección IP de DNS proporcionada (<IP de DNS>) es incorrecta o no se puede acceder al servidor DNS

Resolución: compruebe la dirección IP del servidor DNS y asegúrese de que el servidor DNS esté en funcionamiento.

Solución general de problemas de conectividad del servidor DNS

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateDnsIpAddressen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Para comprobar la resolución DNS de la dirección IP especificada, ejecute el siguiente comando:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueReemplace

$ipAddresspor la dirección IP que quiere validar.Este comando comprueba la resolución DNS de la dirección IP proporcionada. Si el comando no devuelve ningún resultado o produce un error, indica un posible problema con la resolución DNS.

Para comprobar la conectividad de red a la dirección IP, ejecute el siguiente comando:

Test-NetConnection -ComputerName $ipAddress -Port 80Reemplace

$ipAddresspor la dirección IP que quiere probar.Este comando comprueba la conectividad de red con la dirección IP especificada en el puerto 80. Si se produce un error en la conexión, sugiere un problema de conectividad de red.

Conectividad del dominio

Problema: el controlador de dominio del <nombre de dominio> no es accesible desde esta red o el puerto no está abierto en al menos un controlador de dominio

Causa: se produce debido a un problema con la dirección IP del servidor DNS o la configuración de red proporcionadas.

Resolución:

- Compruebe la dirección IP del servidor DNS y asegúrese de que el servidor DNS esté en funcionamiento.

- Asegúrese de que la resolución de nombres de dominio se dirige correctamente al controlador de dominio designado configurado para Azure o Instancia administrada de SCOM. Confirme que este controlador de dominio aparece en la parte superior entre los controladores de dominio resueltos. Si la resolución se dirige a diferentes servidores de controlador de dominio, indica un problema con la resolución de dominio de AD.

- Compruebe el nombre de dominio y asegúrese de que el controlador de dominio configurado para Azure e Instancia administrada de SCOM esté en funcionamiento.

Nota:

Los puertos 9389, 389/636, 88, 3268/3269, 135 y 445 deben estar abiertos en el controlador de dominio configurado para Azure o Instancia administrada de SCOM, y todos los servicios del controlador de dominio deben estar en ejecución.

Pasos generales para solucionar problemas de conectividad del dominio

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateDomainControllerConnectivityen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Para comprobar la accesibilidad del controlador de dominio, ejecute el siguiente comando:

Resolve-DnsName -Name $domainNameReemplace

$domainNamepor el nombre del dominio que quiere probar.Asegúrese de que la resolución de nombres de dominio se dirige correctamente al controlador de dominio designado configurado para Azure o Instancia administrada de SCOM. Confirme que este controlador de dominio aparece en la parte superior entre los controladores de dominio resueltos. Si la resolución se dirige a diferentes servidores de controlador de dominio, indica un problema con la resolución de dominio de AD.

Para comprobar la configuración del servidor DNS:

- Asegúrese de que la configuración del servidor DNS en la máquina que ejecuta la validación está configurada correctamente.

- Compruebe si las direcciones IP del servidor DNS son precisas y accesibles.

Para validar la configuración de red, haga lo siguiente:

- Compruebe los valores de configuración de red en la máquina donde se realiza la validación.

- Asegúrese de que la máquina esté conectada a la red correcta y tenga la configuración de red necesaria para comunicarse con el controlador de dominio.

Para probar el puerto necesario en el controlador de dominio, ejecute el siguiente comando:

Test-NetConnection -ComputerName $domainName -Port $portToCheckReemplace

$domainNamepor el nombre del dominio que quiere probar y$portToCheckpor cada puerto del número de lista siguiente:- 389/636

- 88

- 3268/3269

- 135

- 445

Ejecute el comando proporcionado para todos los puertos anteriores.

Este comando comprueba si el puerto especificado está abierto en el controlador de dominio designado que está configurado para la creación de Instancia administrada de SCOM o Azure. Si el comando muestra una conexión correcta, indica que los puertos necesarios están abiertos.

Validación de la unión a un dominio

Problema: los servidores de administración de pruebas no se han unido al dominio

Causa: se produce debido a una ruta de acceso de la unidad organizativa incorrecta, credenciales incorrectas o un problema en la conectividad de red.

Resolución:

- Compruebe las credenciales creadas en el almacén de claves. El nombre de usuario y el secreto de contraseña deben reflejar el nombre de usuario correcto, y el formato del valor de nombre de usuario debe ser dominio\nombre de usuario y contraseña, con permisos para unir un equipo al dominio. De forma predeterminada, las cuentas de usuario solo pueden agregar hasta 10 equipos al dominio. Para más información, consulte Límite predeterminado para el número de estaciones de trabajo que un usuario puede unir al dominio.

- Compruebe que la ruta de acceso de la unidad organizativa es correcta y no impide que equipos nuevos se unan al dominio.

Pasos generales para solucionar problemas de validación de la unión a un dominio

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateDomainJoinen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Una la máquina virtual a un dominio mediante la cuenta de dominio que se usa en la creación de la instancia administrada de SCOM. Para unir el dominio a una máquina mediante credenciales, ejecute el siguiente comando:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Reemplace el nombre de usuario, la contraseña, $domainName y $ouPath por los valores correctos.

Después de ejecutar el comando anterior, ejecute el siguiente comando para comprobar si la máquina se ha unido correctamente al dominio:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Asociación de direcciones IP estáticas y FQDN de LB

Problema: no se pudieron ejecutar las pruebas porque los servidores no pudieron unirse al dominio

Resolución: asegúrese de que las máquinas pueden unirse al dominio. Siga los pasos de solución de problemas de la sección Validación de la unión a un dominio.

Problema: no se pudo resolver el nombre DNS <nombre DNS>

Resolución: el nombre DNS proporcionado no existe en los registros DNS. Compruebe el nombre DNS y asegúrese de que está correctamente asociado a la dirección IP estática proporcionada.

Problema: la dirección IP estática proporcionada <IP estática> y el nombre DNS del equilibrador de carga <Nombre DNS> no coinciden

Resolución: compruebe los registros DNS y proporcione la combinación correcta de nombre DNS e IP estática. Para obtener más información, consulte Creación de una dirección IP estática y configuración del nombre DNS.

Pasos generales para la solución de problemas de asociación de direcciones IP estáticas y FQDN de LB

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateStaticIPAddressAndDnsnameen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Una la máquina virtual a un dominio mediante la cuenta de dominio que se usa en la creación de la instancia administrada de SCOM. Para unir la máquina virtual al dominio, siga los pasos proporcionados en la sección Validación de la unión a un dominio.

Obtenga la dirección IP y el nombre DNS asociado y ejecute los siguientes comandos para ver si coinciden. Resuelva el nombre DNS y capture la dirección IP real:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressSi no se puede resolver el nombre DNS, asegúrese de que el nombre DNS sea válido y esté asociado a la dirección IP real.

Validaciones de grupo de equipos

Problema: no se pueden ejecutar las pruebas porque los servidores no pueden unirse al dominio

Resolución: asegúrese de que las máquinas pueden unirse al dominio. Siga los pasos de solución de problemas especificados en la sección Validación de la unión a un dominio.

Problema: no se ha encontrado el grupo de equipos con el nombre <nombre del grupo de equipos> en el dominio

Resolución: compruebe la existencia del grupo y el nombre proporcionado o cree uno si aún no se ha creado.

Problema: el grupo de equipos de entrada <nombre del grupo de equipos> no lo administra el usuario <nombre del usuario del dominio>

Resolución: vaya a las propiedades del grupo y establezca este usuario como administrador. Para obtener más información, vea Creación y configuración de un grupo de equipos.

Problema: el administrador <nombre del usuario del dominio> del grupo de equipos de entrada <nombre del grupo de equipos> no tiene los permisos necesarios para administrar la pertenencia a grupos

Resolución: vaya a las propiedades del grupo y active la casilla El administrador puede actualizar la lista de pertenencia. Para obtener más información, vea Creación y configuración de un grupo de equipos.

Pasos generales para solucionar problemas de validaciones de grupo de equipos

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateComputerGroupen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Una la máquina virtual a un dominio mediante la cuenta de dominio que se usa en la creación de la instancia administrada de SCOM. Para unir la máquina virtual al dominio, siga los pasos proporcionados en la sección Validación de la unión a un dominio.

Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Ejecute el siguiente comando para importar módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara comprobar si la máquina virtual está unida al dominio, ejecute el siguiente comando:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainPara comprobar la existencia del dominio y si la máquina actual ya está unida al dominio, ejecute el siguiente comando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsReemplace

$usernameypasswordpor los valores aplicables.Para comprobar la existencia del usuario en el dominio, ejecute el siguiente comando:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsReemplace

$usernamey$domainUserCredentialspor los valores aplicables.Para comprobar la existencia del grupo de equipos en el dominio, ejecute el siguiente comando:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsReemplace

$computerGroupNamey$domainUserCredentialspor los valores aplicables.Si el usuario y el grupo de equipos existen, determine si el usuario es el administrador del grupo de equipos.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueSi

managerCanUpdateMembershipes True, el usuario del dominio tiene permiso de actualización de la pertenencia en el grupo de equipos. SimanagerCanUpdateMembershipes False, asigne al usuario del dominio el permiso de administración del grupo de equipos.

Validaciones de cuentas de gMSA

Problema: no se puede ejecutar la prueba porque los servidores no pueden unirse al dominio

Resolución: asegúrese de que las máquinas pueden unirse al dominio. Siga los pasos de solución de problemas especificados en la sección Validación de la unión a un dominio.

Problema: no se encuentra el grupo de equipos con el nombre <nombre del grupo de equipos> en el dominio. Los miembros de este grupo deben poder recuperar la contraseña de gMSA

Resolución: compruebe la existencia del grupo y el nombre proporcionado.

Problema: no se ha encontrado la gMSA con el nombre <gMSA del dominio> en el dominio

Resolución: compruebe la existencia de la cuenta de gMSA y el nombre proporcionado o cree uno si aún no se ha creado.

Problema: la gMSA <gMSA del dominio> no está habilitada

Resolución: habilítela mediante el comando siguiente:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problema: la gMSA <gMSA del dominio> debe tener su nombre de host DNS establecido en <nombre DNS>

Resolución: la gMSA no tiene la propiedad DNSHostName establecida correctamente. Establezca la propiedad DNSHostName mediante el siguiente comando:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problema: el nombre de cuenta SAM para la gMSA <gMSA del dominio> supera el límite de 15 caracteres

Resolución: establezca SamAccountName mediante el comando siguiente:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problema: el grupo de equipos <nombre del grupo de equipos> debe establecerse como PrincipalsAllowedToRetrieveManagedPassword para la gMSA <gMSA del dominio>

Resolución: la gMSA no tiene PrincipalsAllowedToRetrieveManagedPassword establecido correctamente. Establezca PrincipalsAllowedToRetrieveManagedPassword con el comando siguiente:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problema: los SPN no se han establecido correctamente para la gMSA <gMSA del dominio>

Resolución: la gMSA no tiene establecidos nombres de entidad de servicio correctos. Establezca los nombres de entidad de servicio mediante el comando siguiente:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Pasos generales para solucionar problemas de validaciones de cuentas de gMSA

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidategMSAAccounten el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Una la máquina virtual a un dominio mediante la cuenta de dominio que se usa en la creación de la instancia administrada de SCOM. Para unir la máquina virtual al dominio, siga los pasos proporcionados en la sección Validación de la unión a un dominio.

Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Ejecute el siguiente comando para importar módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara comprobar que los servidores se han unido correctamente al dominio, ejecute el siguiente comando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainPara comprobar la existencia del grupo de equipos, ejecute el siguiente comando:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsReemplace "username", "password" y "computerGroupName" por los valores correspondientes.

Para comprobar la existencia de la cuenta de gMSA, ejecute el siguiente comando:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsPara validar las propiedades de la cuenta de gMSA, compruebe si la cuenta de gMSA está habilitada:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledSi el comando devuelve False, habilite la cuenta en el dominio.

Para comprobar que el nombre de host DNS de la cuenta de gMSA coincide con el nombre DNS proporcionado (nombre DNS de LB), ejecute los siguientes comandos:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameSi el comando no devuelve el nombre DNS esperado, actualice el nombre de host DNS de gMsaAccount al nombre DNS del LB.

Asegúrese de que el nombre de cuenta SAM de la cuenta de gMSA no supera el límite de 15 caracteres:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthPara validar la propiedad

PrincipalsAllowedToRetrieveManagedPassword, ejecute los siguientes comandos:Compruebe si el grupo de equipos especificado está establecido como "PrincipalsAllowedToRetrieveManagedPassword" para la cuenta de gMSA:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameReemplace

gMSAAccountyComputerGroupNamepor los valores aplicables.Para validar los nombres de entidad de servicio (SPN) de la cuenta de gMSA, ejecute el siguiente comando:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesCompruebe si los resultados tienen SPN correctos. Reemplace

$dnsNamepor el nombre DNS de LB especificado en la creación de la instancia administrada de SCOM. Reemplace$dnsHostNamepor el nombre corto de DNS de LB. Por ejemplo: MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com y MSOMSdkSvc/ContosoLB son nombres de entidades de servicio.

Validaciones de directiva de grupo

Importante

Para corregir las directivas de GPO, colabore con el administrador de Active Directory y excluya System Center Operations Manager de las siguientes directivas:

- Directivas de GPO que modifican o invalidan las configuraciones del grupo de administradores locales.

- Directivas de GPO que desactivan la autenticación de red.

- Evalúe las directivas de GPO que impiden el inicio de sesión remoto para los administradores locales.

Problema: no se puede ejecuta esta prueba porque los servidores no pueden unirse al dominio

Resolución: asegúrese de que las máquinas se unan al dominio. Siga los pasos de solución de problemas de la sección Validación de la unión a un dominio.

Problema: no se ha podido encontrar la gMSA con el nombre <gMSA del dominio> en el dominio. Esta cuenta debe ser un administrador local en el servidor

Resolución: compruebe la existencia de la cuenta y asegúrese de que la gMSA y el usuario del dominio forman parte del grupo de administradores locales.

Problema: las cuentas <nombre del usuario de dominio> y <gMSA del dominio> no se pudieron agregar al grupo administradores locales en los servidores de administración de pruebas o no se conservaron en el grupo después de la actualización de la directiva de grupo

Resolución: asegúrese de que las entradas de nombre de usuario y gMSA del dominio proporcionadas sean correctas, incluido el nombre completo (dominio\cuenta). Compruebe también si hay alguna directiva de grupo en la máquina de prueba que invalide el grupo de administradores locales debido a las directivas creadas en el nivel de la unidad organizativa o del dominio. La gMSA y el usuario del dominio deben formar parte del grupo de administradores locales para que la instancia administrada de SCOM funcione. Las máquinas de Instancia administrada de SCOM deben excluirse de cualquier directiva que invalide el grupo de administradores locales (trabaje con el administrador de AD).

Problema: error en la instancia administrada de SCOM

Causa: una directiva de grupo en el dominio (denominada: <nombre de la directiva de grupo>) reemplaza el grupo de administradores locales en los servidores de administración de pruebas, ya sea en la unidad organizativa que contiene los servidores o la raíz del dominio.

Resolución: Asegúrese de que la unidad organizativa de los servidores de administración de Instancia administrada de SCOM (<ruta de acceso de la unidad organizativa>) no se ve afectada por ninguna directiva invalide el grupo.

Pasos generales para solucionar problemas de validaciones de directivas de grupo

Genere una nueva máquina virtual (VM) que se ejecute en Windows Server 2022 o 2019 dentro de la subred elegida para la creación de la instancia administrada de SCOM. Inicie sesión en la máquina virtual y configure su servidor DNS para usar la misma dirección IP de DNS que se usó durante la creación de la instancia administrada de SCOM.

Puede seguir las instrucciones paso a paso que se proporcionan a continuación, o bien si está familiarizado con PowerShell, ejecute la comprobación específica denominada

Invoke-ValidateLocalAdminOverideByGPOen el script ScomValidation.ps1. Para obtener más información sobre cómo ejecutar el script de validación de forma independiente en la máquina de prueba, consulte Directrices generales para ejecutar el script de validación.Una la máquina virtual a un dominio mediante la cuenta de dominio que se usa en la creación de la instancia administrada de SCOM. Para unir la máquina virtual al dominio, siga los pasos proporcionados en la sección Validación de la unión a un dominio.

Abra PowerShell ISE en modo de administrador y establezca Set-ExecutionPolicy como Sin restricciones.

Ejecute los siguientes comandos para importar módulos:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePara comprobar si los servidores se han unido correctamente al dominio, ejecute el siguiente comando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainEl comando debe devolver True.

Para comprobar la existencia de la cuenta de gMSA, ejecute el siguiente comando:

Get-ADServiceAccount -Identity <GmsaAccount>Para validar la presencia de cuentas de usuario en el grupo de administradores locales, ejecute el siguiente comando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameReemplace

<UserName>y<GmsaAccount>por los valores reales.Para determinar los detalles del dominio y de la unidad organizativa (OU), ejecute el siguiente comando:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsReemplace <OuPathDN> por la ruta de acceso real de la unidad organizativa.

Para obtener el informe de GPO (objetos de directiva de grupo) del dominio y comprobar si hay directivas de invalidación en el grupo de administradores locales, ejecute el siguiente comando:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Si la ejecución del script proporciona una advertencia como Error de validación, hay una directiva (con el mismo nombre que en el mensaje de advertencia) que invalida el grupo de administradores locales. Compruebe esto con el administrador de Active Directory y excluya el servidor de administración de System Center Operations Manager de la directiva.