Administración del acceso de lectura eh el nivel de tabla en un área de trabajo de Log Analytics

La configuración de acceso en el nivel de tabla facilita conceder permisos de solo lectura a usuarios o grupos específicos a los datos de determinadas tablas. Los usuarios con acceso de lectura en el nivel de tabla pueden leer datos de la tabla especificada en el área de trabajo y el contexto de recursos.

En este artículo se describen dos maneras de administrar el acceso de lectura en el nivel de tabla.

Nota:

Se recomienda usar el primer método descrito aquí, que se encuentra actualmente en versión preliminar. Durante la versión preliminar, el método recomendado descrito aquí no se aplica a las reglas de detección de Microsoft Sentinel, que podrían tener acceso a más tablas de las previstas. También puede usar el método heredado para establecer el acceso de lectura a nivel de tabla, que tiene algunas limitaciones relacionadas con las tablas de registro personalizadas. Antes de usar cualquiera de los métodos, consulte Consideraciones y limitaciones de acceso de nivel de tabla.

Establecimiento del acceso de lectura de nivel de tabla (versión preliminar)

Conceder acceso de lectura de nivel de tabla implica asignar a un usuario dos roles:

- A nivel de área de trabajo: un rol personalizado que proporciona permisos limitados para leer los detalles del área de trabajo y ejecutar una consulta en el área de trabajo, pero no leer datos de ninguna tabla.

- A nivel de tabla: un rol Lector, limitado a la tabla específica.

Para conceder a un usuario o grupo permisos limitados al área de trabajo de Log Analytics:

Cree un rol personalizado a nivel de área de trabajo para permitir a los usuarios leer los detalles del área de trabajo y ejecutar una consulta en el área de trabajo, sin proporcionar acceso de lectura a los datos de ninguna tabla:

Vaya al área de trabajo y seleccione Control de acceso (IAM)>Roles.

Haga clic con el botón derecho en el rol Lector y seleccione Clonar.

Se abre la pantalla Crear un rol personalizado.

En la pestaña Aspectos básicos de la pantalla:

- Escriba un valor de Nombre del rol personalizado y, opcionalmente, proporcione una descripción.

- Establezca Permisos de línea base en Iniciar desde cero.

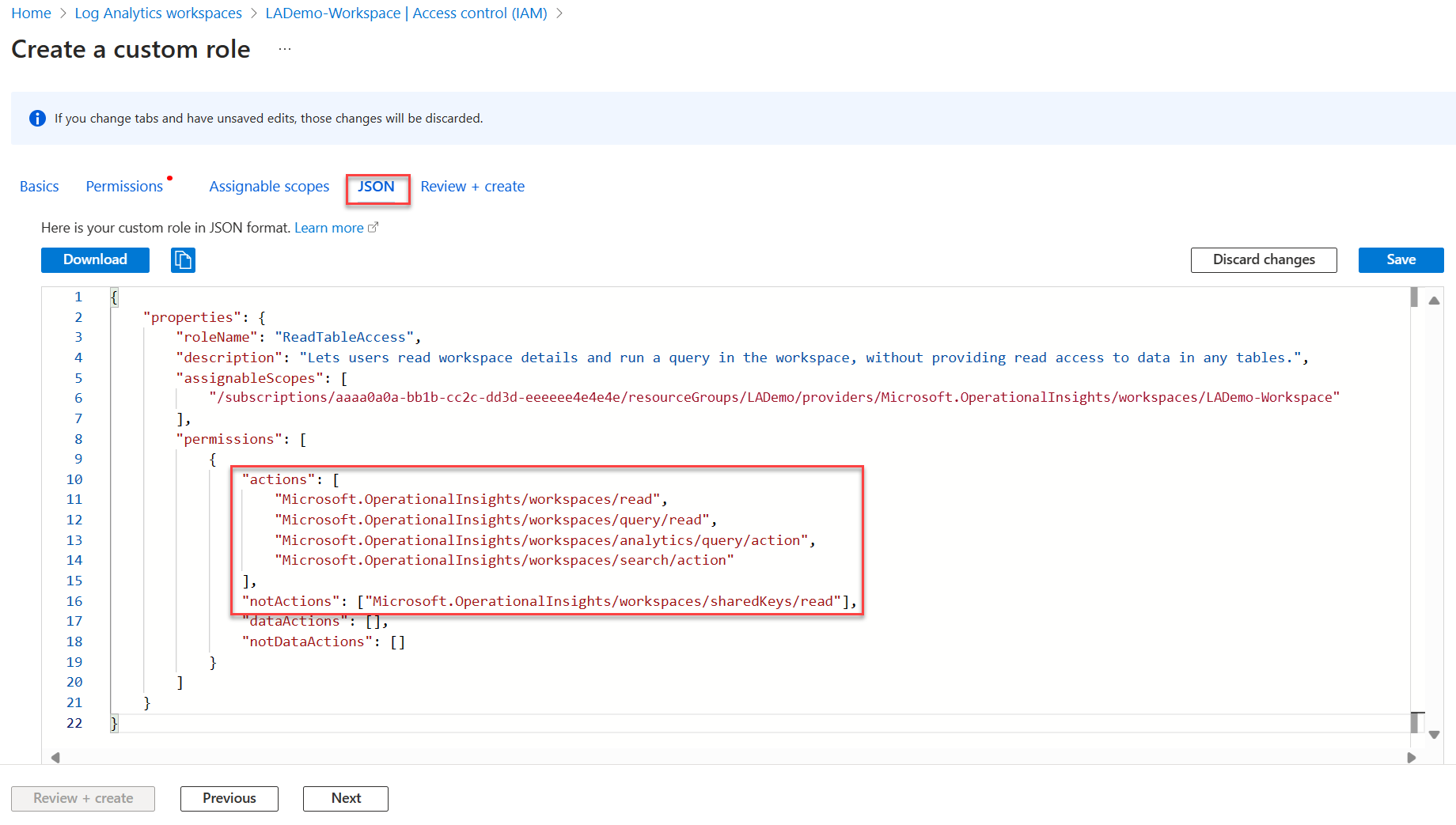

Seleccione la pestaña JSON >Editar:

En la sección

"actions", agregue estas acciones:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read"En la sección

"not actions", agregue:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

Seleccione Guardar>Revisar y crear en la parte inferior de la pantalla y, luego, Crear en la página siguiente.

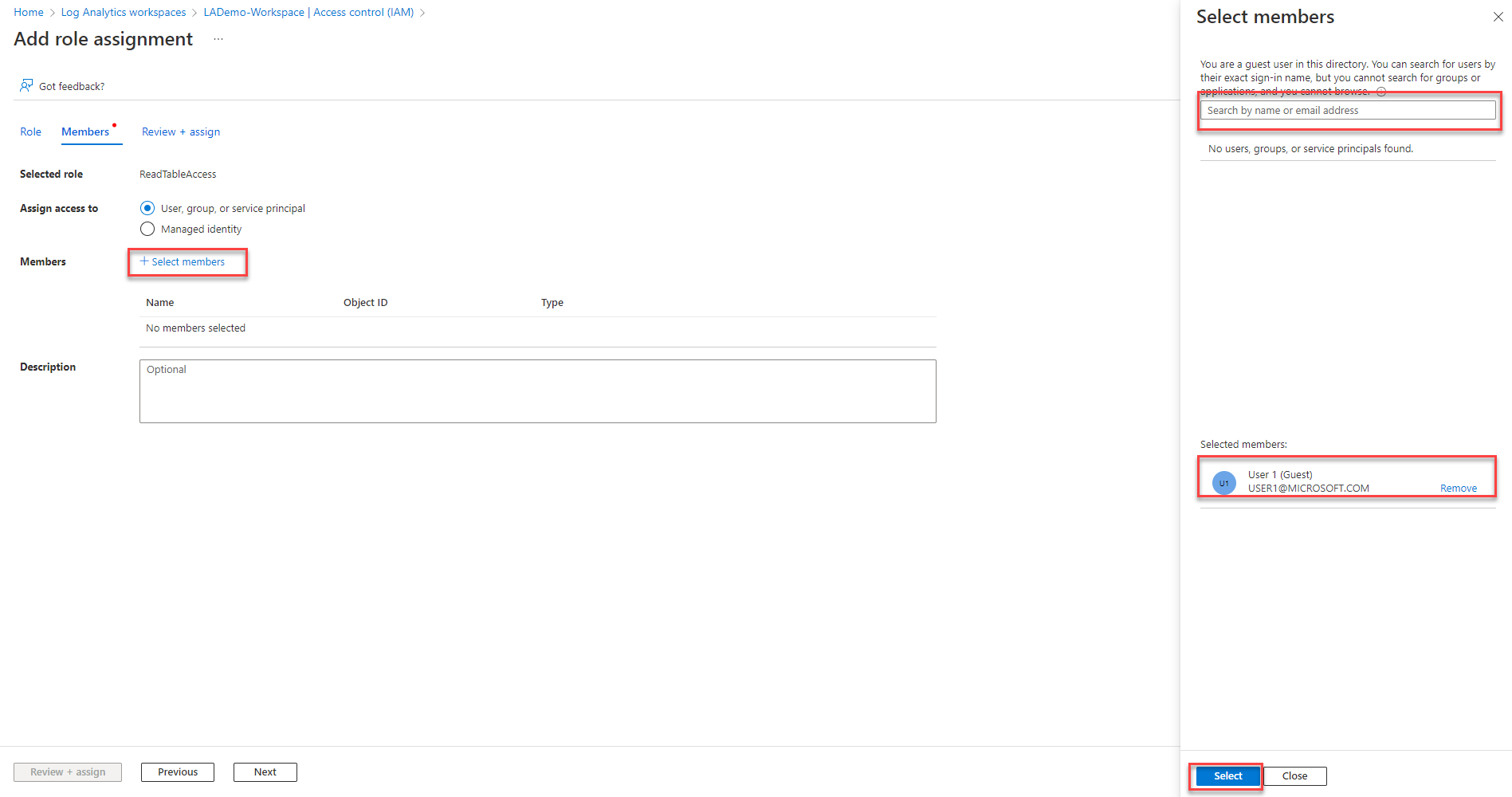

Asigne el rol personalizado al usuario pertinente:

Seleccione Control de acceso (IAM)>Agregar>Agregar asignación de roles.

Seleccione el rol personalizado que creó y elija Siguiente.

Se abre la pestaña Miembros de la pantalla Agregar asignación de roles personalizada.

Haga clic en +Seleccionar miembros para abrir la pantalla Seleccionar miembros.

Busque y seleccione un usuario y haga clic en Seleccionar.

Seleccione Revisar y asignar.

El usuario ahora puede leer los detalles del área de trabajo y ejecutar una consulta, pero no puede leer datos de ninguna tabla.

Para conceder al usuario acceso de lectura a una tabla específica:

En el menú Áreas de trabajo de Log Analytics, seleccione Tablas.

Seleccione los puntos suspensivos (...) situados a la derecha de la tabla y seleccione Control de acceso (IAM).

En la pantalla Control de acceso (IAM), seleccione Agregar>Agregar asignación de roles.

Seleccione el rol Reader y, a continuación, Siguiente.

Haga clic en +Seleccionar miembros para abrir la pantalla Seleccionar miembros.

Busque y seleccione el usuario y haga clic en Seleccionar.

Seleccione Revisar y asignar.

El usuario ahora puede leer datos de esta tabla específica. Conceda al usuario acceso de lectura a otras tablas del área de trabajo, según sea necesario.

Método heredado para establecer el acceso de lectura de nivel de tabla

El método heredado de nivel de tabla también usa roles personalizados de Azure para permitir que usuarios o grupos específicos accedan a tablas específicas del área de trabajo. Los roles personalizados de Azure se aplican a las áreas de trabajo con los modos de control de acceso de contexto de área de trabajo o de recurso, independientemente del modo de acceso del usuario.

Para definir el acceso a una tabla determinada, cree un rol personalizado:

- Establezca los permisos de usuario en la sección Acciones de la definición de roles.

- Use

Microsoft.OperationalInsights/workspaces/query/*para conceder acceso a todas las tablas. - Para excluir el acceso a tablas específicas cuando se usa un carácter comodín en Acciones, enumere las tablas excluidas en la sección NotActions de la definición de rol.

Estos son ejemplos de acciones de rol personalizadas para conceder y denegar el acceso a tablas específicas.

Conceder acceso a las tablas Heartbeat y AzureActivity:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Conceder acceso solo a la tabla SecurityBaseline:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Conceder acceso a todas las tablas excepto a la tabla SecurityAlert:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Limitaciones del método heredado relacionado con tablas personalizadas

Las tablas personalizadas almacenan datos que se recopilan de orígenes de datos, como registros de texto y la API del recopilador de datos HTTP. Para identificar el tipo de tabla, vea la información de la tabla en Log Analytics.

Al usar el método heredado de acceso de nivel de tabla, no puede conceder acceso a tablas de registro personalizado individual, pero es posible conceder acceso a todas las tablas de registro personalizadas. Para crear un rol con acceso a todas las tablas de registros personalizados, cree un rol personalizado con las siguientes acciones:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Consideraciones y limitaciones de acceso de nivel de tabla

- En la interfaz de usuario de Log Analytics, los usuarios con nivel de tabla pueden ver la lista de todas las tablas del área de trabajo, pero solo pueden recuperar datos de las tablas a las que tienen acceso.

- Los roles estándar Lector o Colaborador, que incluyen la acción */read, invalidan el control de acceso de nivel de tabla y proporcionan a los usuarios acceso a todos los datos de registro.

- Un usuario con acceso de nivel de tabla pero sin permisos de nivel de área de trabajo puede acceder a datos de registro desde la API, pero no desde el Azure Portal.

- Los administradores y propietarios de la suscripción tienen acceso a todos los tipos de datos, independientemente de cualquier otra configuración de permisos.

- Los propietarios del área de trabajo son tratados como cualquier otro usuario para controlar el acceso por tabla.

- Asigne roles a los grupos de seguridad en lugar de usuarios individuales para reducir el número de asignaciones. Este procedimiento también le ayudará a usar las herramientas de administración de grupos existentes para configurar y comprobar el acceso.

Pasos siguientes

- Obtenga más información sobre cómo administrar el acceso a áreas de trabajo de Log Analytics.