Configuración de Azure para conectar herramientas de ITSM mediante webhook seguro

En este artículo se describen las configuraciones de Azure necesarias para usar Webhook seguro.

Registrar con Microsoft Entra ID

Para registrar la aplicación con Microsoft Entra ID:

Siga los pasos que aparecen en Registro de una aplicación en la plataforma de identidad de Microsoft.

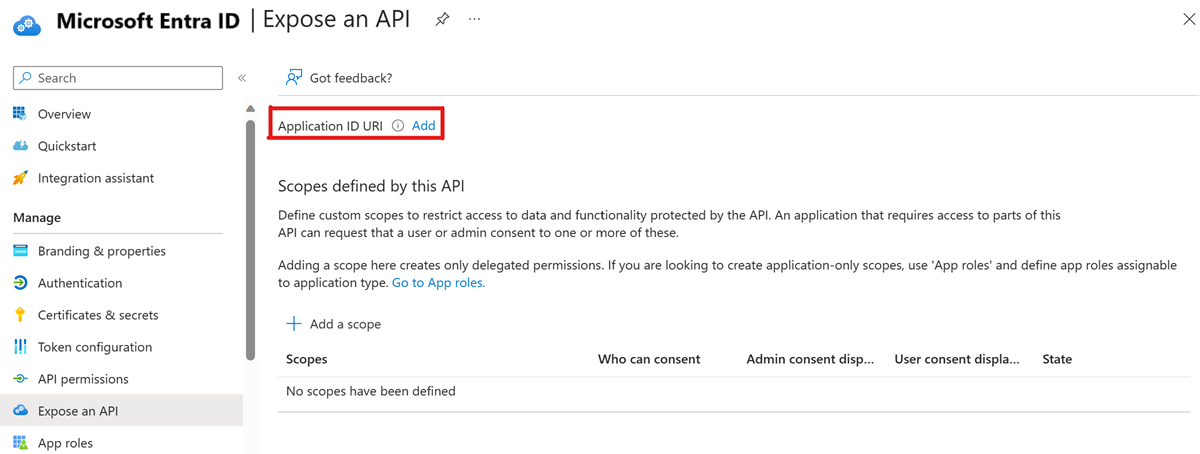

Microsoft Entra ID, seleccione Exponer aplicación.

Seleccione Agregar para URI de id. de aplicación.

Seleccione Guardar.

Definición de una entidad de servicio

El servicio de grupo de acciones es una aplicación de primera entidad. Tiene permiso para adquirir tokens de autenticación de la aplicación de Microsoft Entra para autenticarse con ServiceNow.

Como paso opcional, puede definir un rol de aplicación en el manifiesto de la aplicación creada. De este modo, puede restringir aún más el acceso para que solo determinadas aplicaciones con ese rol específico puedan enviar mensajes. Este rol se debe asignar a la entidad de servicio de Grupo de acciones. Se requieren privilegios de administrador de inquilinos.

Puede realizar este paso con los mismos comandos de PowerShell.

Creación de un grupo de acciones Webhook seguro

Una vez registrada la aplicación con Microsoft Entra, puede crear elementos de trabajo en la herramienta de ITSM en función de las alertas de Azure mediante el uso de la acción de webhook seguro en grupos de acciones.

Los grupos de acciones proporcionan una manera modular y reutilizable de desencadenar acciones para las alertas de Azure. Puede usar grupos de acciones con alertas de métricas, alertas del registro de actividad y alertas de la búsqueda de registros en Azure Portal.

Para más información sobre los grupos de acciones, consulte Creación y administración de grupos de acciones en Azure Portal.

Nota

Para asignar los elementos de configuración a la carga de ITSM al definir una consulta de alertas de búsqueda de registros, el resultado de la consulta debe incluirse en los elementos de configuración, con una de estas etiquetas:

- "Computer"

- "Resource"

- "_ResourceId"

- "ResourceId”

Para agregar un webhook a una acción, siga estas instrucciones para Webhook seguro:

En Azure Portal, busque y seleccione Monitor. El panel Monitor consolida todas las opciones de configuración y todos los datos de supervisión en una vista.

Seleccione Alertas>Administrar acciones.

Seleccione Agregar grupo de acciones y rellene los campos.

Escriba un nombre en el cuadro de texto Nombre del grupo de acciones y especifique un nombre en el cuadro de texto Nombre corto. El nombre corto se utiliza en lugar del nombre completo del grupo de acciones cuando se envían notificaciones mediante este grupo.

Seleccione Webhook seguro.

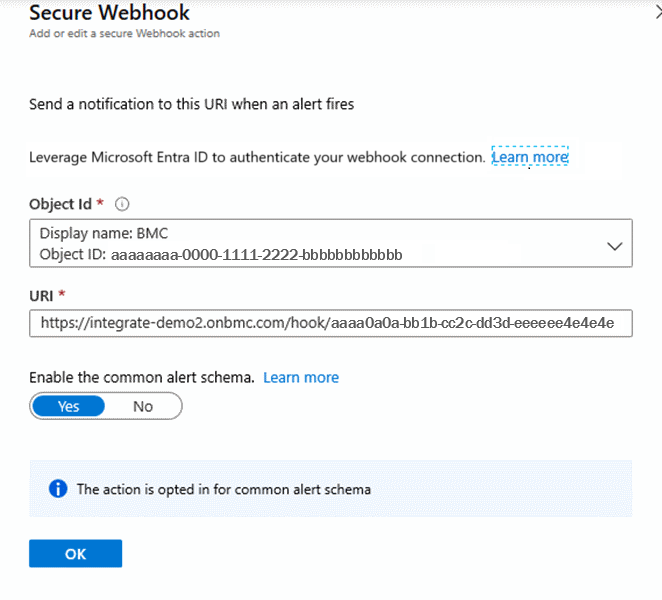

Seleccione estos detalles:

- Seleccione el identificador de objeto de la instancia de Microsoft Entra que registró.

- En el URI, pegue la dirección URL del webhook que copió del entorno de la herramienta ITSM.

- Establezca Habilitar el esquema de alerta común en Sí.

En la imagen siguiente se muestra la configuración de una acción de webhook seguro de ejemplo:

Configuración del entorno de la herramienta ITSM

Webhook seguro admite conexiones con las siguientes herramientas ITSM:

Para configurar el entorno de la herramienta ITSM:

- Obtención del URI de la definición de webhook seguro.

- Cree definiciones basadas en el flujo de la herramienta ITSM.