Habilitación de Insights para Azure Local a escala mediante directivas de Azure

Se aplica a: Azure Local 2311.2 y versiones posteriores

En este documento se describe cómo habilitar Insights para sistemas locales de Azure a escala mediante directivas de Azure. Para habilitar Insights para un único sistema local de Azure, consulte Supervisión de un único sistema local de Azure con Insights.

Para obtener información general sobre Azure Policy, consulte ¿Qué es Azure Policy?

Acerca del uso de directivas de Azure para habilitar Insights a escala

Para supervisar varios sistemas locales de Azure con Insights, debe habilitar Insights para cada sistema individualmente. Para simplificar este proceso, puede usar directivas de Azure para habilitar automáticamente Insights en el nivel de suscripción o grupo de recursos. Estas directivas comprueban el cumplimiento de los recursos dentro de su ámbito en función de las reglas definidas. Si se encuentran recursos no compatibles después de asignar las directivas, puede corregirlos mediante tareas de corrección.

En esta sección se describen las directivas de Azure que se van a usar para habilitar Insights a escala. Para cada directiva, también proporciona una plantilla de definición de directiva en JSON que puede usar tal como está para crear definiciones de directiva o como punto de partida para una mayor personalización.

Directiva para reparar AMA

En el caso de los sistemas locales de Azure registrados antes de noviembre de 2023, debe reparar el registro del clúster y el agente de Azure Monitor (AMA) antes de volver a configurar Insights. Para más información, consulte Solución de problemas de clústeres registrados antes de noviembre de 2023.

La directiva para reparar AMA realiza la siguiente función:

- Quita la clave del Registro, si está presente, que determina el identificador de recurso para el que AMA recopila datos.

Antes de aplicar esta directiva, tenga en cuenta lo siguiente:

- Esta directiva solo se aplica a los sistemas de Azure Local, versión 22H2. Aplíquelo antes de cualquier otra directiva para asegurarse de que AMA recoge el identificador de recurso correcto.

- Desinstale AMA antes de aplicar esta directiva para establecer el identificador de recurso correcto. Si AMA no se desinstala primero, es posible que los datos no aparezcan. Para obtener más información, vea Desinstalar AMA.

Esta es la definición de directiva en JSON:

{

"mode": "INDEXED",

"policyRule": {

"then": {

"effect": "deployIfNotExists",

"details": {

"type": "Microsoft.GuestConfiguration/guestConfigurationAssignments",

"existenceCondition": {

"allOf": [

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/complianceStatus",

"equals": "Compliant"

},

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/parameterHash",

"equals": "[base64(concat('[RepairClusterAMA]RepairClusterAMAInstanceName;Path', '=', parameters('Path'), ',', '[RepairClusterAMA]RepairClusterAMAInstanceName;Content', '=', parameters('Content')))]"

}

]

},

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/088ab73d-1256-47ae-bea9-9de8e7131f31"

],

"deployment": {

"properties": {

"parameters": {

"type": {

"value": "[field('type')]"

},

"location": {

"value": "[field('location')]"

},

"vmName": {

"value": "[field('name')]"

},

"assignmentName": {

"value": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

},

"Content": {

"value": "[parameters('Content')]"

},

"Path": {

"value": "[parameters('Path')]"

}

},

"mode": "incremental",

"template": {

"parameters": {

"type": {

"type": "string"

},

"location": {

"type": "string"

},

"vmName": {

"type": "string"

},

"assignmentName": {

"type": "string"

},

"Content": {

"type": "string"

},

"Path": {

"type": "string"

}

},

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachines'))]"

},

{

"type": "Microsoft.HybridCompute/machines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.HybridCompute/machines'))]"

},

{

"type": "Microsoft.Compute/virtualMachineScaleSets/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachineScaleSets'))]"

}

],

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#"

}

}

},

"name": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

}

},

"if": {

"anyOf": [

{

"allOf": [

{

"anyOf": [

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachines"

},

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachineScaleSets"

}

]

},

{

"field": "tags['aks-managed-orchestrator']",

"exists": "false"

},

{

"field": "tags['aks-managed-poolName']",

"exists": "false"

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"in": [

"esri",

"incredibuild",

"MicrosoftDynamicsAX",

"MicrosoftSharepoint",

"MicrosoftVisualStudio",

"MicrosoftWindowsDesktop",

"MicrosoftWindowsServerHPCPack"

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftWindowsServer"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftSQLServer"

},

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-dsvm"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "dsvm-win*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-ads"

},

{

"field": "Microsoft.Compute/imageOffer",

"in": [

"standard-data-science-vm",

"windows-data-science-vm"

]

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "batch"

},

{

"field": "Microsoft.Compute/imageOffer",

"equals": "rendering-windows2016"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "center-for-internet-security-inc"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "cis-windows-server-201*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "pivotal"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "bosh-windows-server*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "cloud-infrastructure-services"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "ad*"

}

]

},

{

"allOf": [

{

"anyOf": [

{

"field": "Microsoft.Compute/virtualMachines/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachines/storageProfile.osDisk.osType",

"like": "Windows*"

},

{

"field": "Microsoft.Compute/VirtualMachineScaleSets/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachineScaleSets/virtualMachineProfile.storageProfile.osDisk.osType",

"like": "Windows*"

}

]

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imageSKU",

"exists": false

},

{

"allOf": [

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

}

]

}

]

}

]

}

]

},

{

"allOf": [

{

"equals": true,

"value": "[parameters('IncludeArcMachines')]"

},

{

"anyOf": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

{

"field": "Microsoft.HybridCompute/imageOffer",

"like": "windows*"

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.ConnectedVMwarevSphere/virtualMachines"

},

{

"field": "Microsoft.ConnectedVMwarevSphere/virtualMachines/osProfile.osType",

"like": "windows*"

}

]

}

]

}

]

}

]

}

},

"parameters": {

"IncludeArcMachines": {

"allowedValues": [

"true",

"false"

],

"defaultValue": "false",

"metadata": {

"description": "By selecting this option, you agree to be charged monthly per Arc connected machine.",

"displayName": "Include Arc connected machines",

"portalReview": true

},

"type": "String"

},

"Content": {

"defaultValue": "File content XYZ",

"metadata": {

"description": "File content",

"displayName": "Content"

},

"type": "String"

},

"Path": {

"defaultValue": "C:\\DSC\\CreateFileXYZ.txt",

"metadata": {

"description": "Path including file name and extension",

"displayName": "Path"

},

"type": "String"

}

}

}

Directiva para instalar AMA

La directiva para instalar AMA realiza las funciones siguientes:

Evalúa si los sistemas locales de Azure tienen instalada la

AzureMonitoringAgentextensión.Instala AMA en sistemas que no son compatibles con la directiva mediante una tarea de corrección.

Esta es la definición de directiva en JSON:

{

"mode": "Indexed",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.AzureStackHCI/clusters"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"name": "[concat(field('name'), '/default/AzureMonitorWindowsAgent')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"existenceCondition": {

"field": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions/extensionParameters.type",

"equals": "AzureMonitorWindowsAgent"

},

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"type": "string",

"metadata": {

"description": "The name of Cluster."

}

}

},

"resources": [

{

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"apiVersion": "2023-08-01",

"name": "[concat(parameters('clusterName'), '/default/AzureMonitorWindowsAgent')]",

"properties": {

"extensionParameters": {

"publisher": "Microsoft.Azure.Monitor",

"type": "AzureMonitorWindowsAgent",

"autoUpgradeMinorVersion": false,

"enableAutomaticUpgrade": false

}

}

}

]

},

"parameters": {

"clusterName": {

"value": "[field('Name')]"

}

}

}

}

}

}

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

}

}

}

Directiva para configurar la asociación de DCR

Esta directiva se aplica a cada nodo del sistema local de Azure y realiza la siguiente función:

Toma como

dataCollectionResourceIdentrada y asocia la regla de recopilación de datos (DCR) a cada nodo.Nota:

Esta directiva no crea el punto de conexión de recopilación de datos (DCE). Si usa vínculos privados, debe crear DCE para asegurarse de que hay datos disponibles en Insights. Para más información, consulte Habilitación del aislamiento de red para el agente de Azure Monitor mediante Private Link.

Esta es la definición de directiva en JSON:

{

"mode": "INDEXED",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"name": "[concat(field('name'), '-dataCollectionRuleAssociations')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"machineName": {

"type": "string",

"metadata": {

"description": "The name of the machine."

}

},

"dataCollectionResourceId": {

"type": "string",

"metadata": {

"description": "Resource Id of the DCR"

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2022-06-01",

"name": "[concat(parameters('machineName'), '-dataCollectionRuleAssociations')]",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('machineName'))]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this machine",

"dataCollectionRuleId": "[parameters('dataCollectionResourceId')]"

}

}

]

},

"parameters": {

"machineName": {

"value": "[field('Name')]"

},

"dataCollectionResourceId": {

"value": "[parameters('dcrResourceId')]"

}

}

}

}

}

}

},

"parameters": { "effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

},

"dcrResourceId": {

"type": "String",

"metadata": {

"displayName": "dcrResourceId",

"description": "Resource Id of the DCR"

}

}

}

}

Habilitación de Insights a escala mediante directivas de Azure

En esta sección se describe cómo habilitar Insights para Azure Local a escala mediante directivas de Azure.

Requisitos previos

Antes de habilitar Insights para Azure Local a escala mediante directivas de Azure, complete los siguientes requisitos previos:

- Debe tener acceso a los sistemas locales de Azure implementados y registrados en los que habilitará Insights.

- Debe tener habilitada la identidad administrada para los recursos de Azure. Para obtener más información, consulte Administración mejorada habilitada.

- Debe tener el rol Colaborador de recursos de configuración de invitado en la suscripción de Azure.

- (Solo para los sistemas de Azure Local, versión 22H2) Debe desinstalar AMA antes de empezar a aplicar las directivas de Azure.

Orden de aplicación de directiva

Para habilitar Insights a escala para los sistemas locales de Azure, aplique las directivas de Azure en el orden siguiente:

Reparar AMA (solo para sistemas de Azure Local, versión 22H2):

- Si usa Azure Stack HCI, versión 22H2, empiece por aplicar la directiva para reparar AMA. Este paso no es necesario para los sistemas Azure Local 2311.2 y versiones posteriores.

- Para obtener una plantilla de definición de directiva, consulte Directiva para reparar AMA.

Instale AMA:

- Aplique la directiva para instalar AMA.

- Para obtener una plantilla de definición de directiva, consulte Directiva para instalar AMA.

Configure la asociación de DCR.

- Aplique la directiva para configurar la asociación de DCR.

- Para obtener una plantilla de definición de directiva, consulte Directiva para configurar la asociación de DCR.

Flujo de trabajo para aplicar directivas para habilitar Insights a escala

Siga estos pasos para cada directiva para habilitar Insights a escala:

- Crear una definición de directiva Defina las reglas y condiciones para el cumplimiento mediante la plantilla de definición de directiva. Consulte Creación de una definición de directiva.

- Creación de una asignación de directiva. Defina el ámbito de la directiva, exclusiones si las hay y parámetros para la aplicación. Use la definición de directiva definida en el paso anterior. Consulte Creación de una asignación de directiva.

- Ver el estado de cumplimiento. Supervise el estado de cumplimiento de la asignación de directiva. Compruebe si hay recursos no compatibles. Consulte Ver el estado de cumplimiento.

- Corrija los recursos no conformes. Cree tareas de corrección para corregir recursos no compatibles. Consulte Corrección de recursos no compatibles.

Crear una definición de directiva

Para crear una definición de directiva, siga estos pasos:

En Azure Portal, vaya al servicio Azure Policy.

Seleccione Definiciones en la sección Creación.

Seleccione + Definición de directiva para crear una nueva definición de directiva.

En la página Definición de directiva, especifique los valores siguientes:

Campo Action Ubicación de definición Seleccione los puntos suspensivos ( ...) para especificar dónde se encuentra el recurso de directiva. En el panel Ubicación de definición, seleccione la suscripción de Azure y, a continuación, seleccione Seleccionar.Nombre Especifique un nombre descriptivo para la definición de directiva. Si lo desea, puede escribir también una descripción y la categoría. REGLA DE DIRECTIVA El cuadro de edición JSON se rellena previamente con una plantilla de definición de directiva. Reemplace esta plantilla por la plantilla de definición de directiva que desea aplicar. Para conocer las plantillas de definición de las directivas de Insights en formato JSON, consulte la sección Acerca del uso de directivas de Azure para habilitar Insights a escala . Definiciones de roles: Este campo se muestra después de copiar y pegar la definición de directiva en el campo REGLA DE DIRECTIVA . Seleccione el rol Colaborador de recursos de configuración de invitado de la lista. Seleccione Guardar.

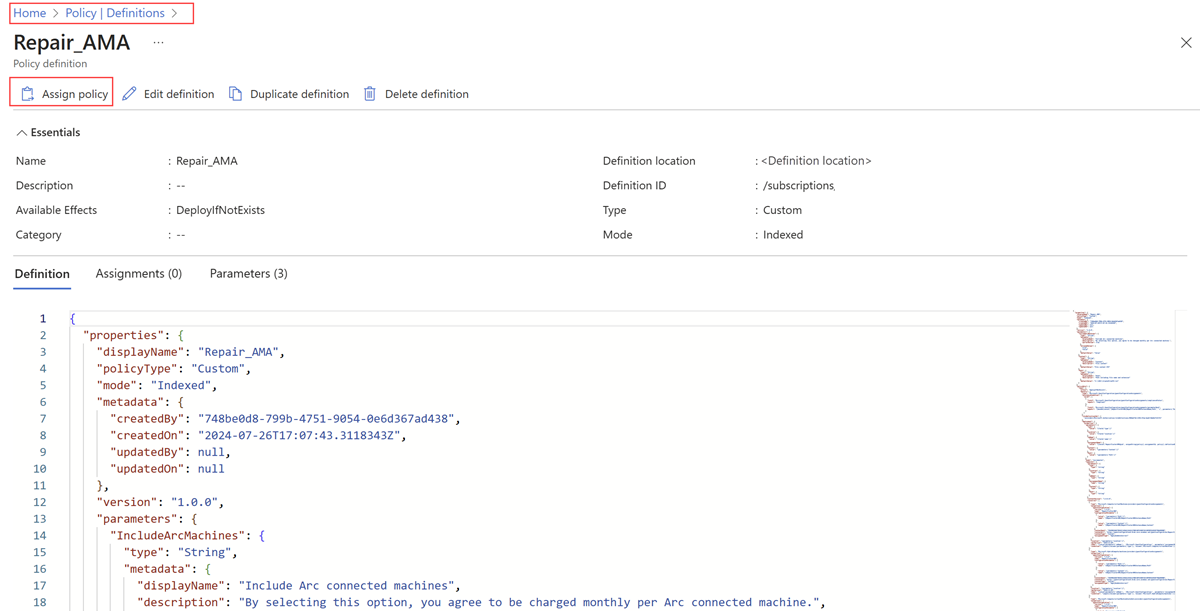

Recibirá una notificación de que la creación de la definición de directiva se realizó correctamente y se muestra la página de definición de directiva. Ahora puede continuar con la creación de la asignación de directiva.

Creación de una asignación de directiva

A continuación, creará una asignación de directiva y asignará la definición de directiva en el nivel de suscripción o grupo de recursos. Para más información sobre la asignación de directivas, consulte Estructura de asignaciones de Azure Policy.

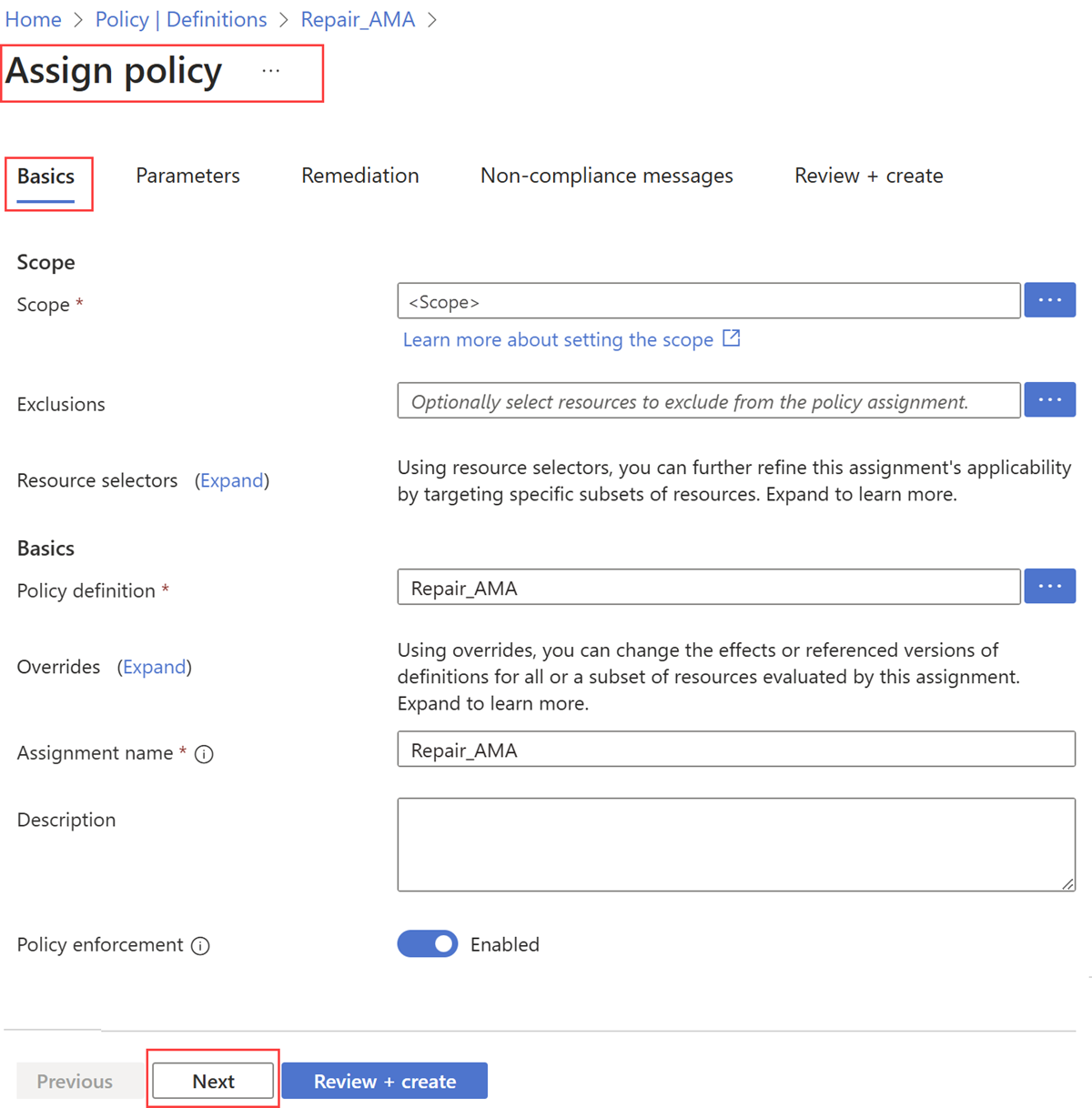

Para crear una asignación de directiva, siga estos pasos:

En la directiva | Página Definiciones de la definición de directiva que creó en el paso anterior, seleccione Asignar directiva.

En la página > pestaña Básico, especifique los valores siguientes:

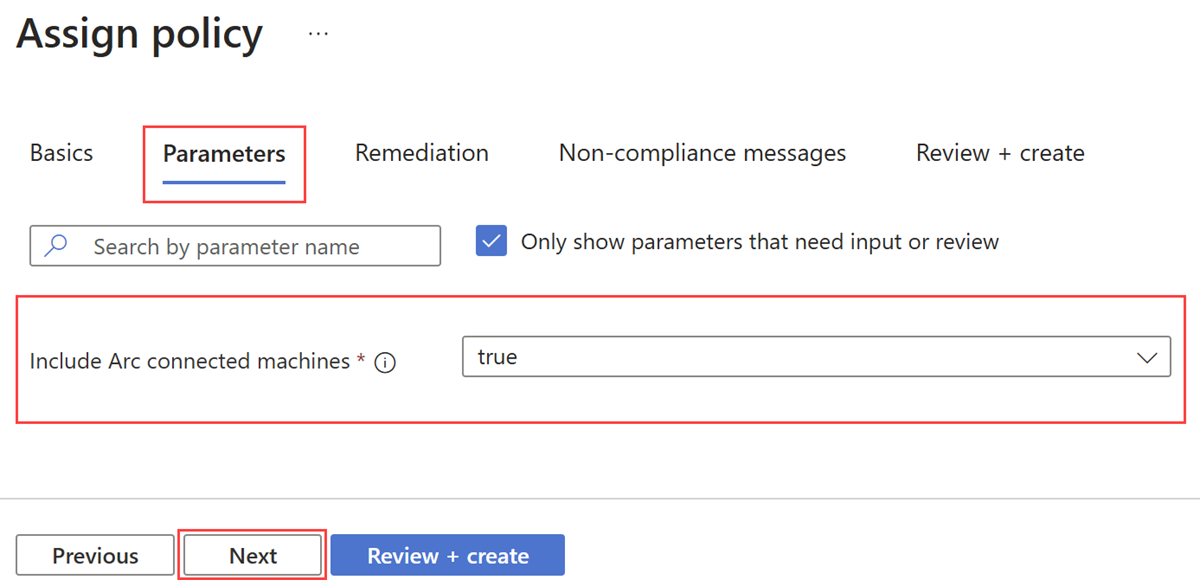

Campo Action Ámbito Este campo se rellena previamente con el ámbito que definió durante la creación de la definición de directiva. Si desea cambiar el ámbito de la asignación de directivas, puede usar los puntos suspensivos ( ...) y, a continuación, seleccionar una suscripción y, opcionalmente, un grupo de recursos. A continuación, seleccione Seleccionar para aplicar el ámbito.Exclusiones Opcional. Use los puntos suspensivos ( ...) para seleccionar los recursos que se van a excluir de la asignación de directiva.Definición de directiva Este campo se rellena previamente con el nombre de definición de directiva creado en el paso Crear una definición de directiva. Nombre de asignación Este campo se rellena previamente con el nombre de la definición de directiva seleccionada. Si es necesario, puede cambiarlo. Cumplimiento de directivas El valor predeterminado es Habilitado. Para más información, consulte Modo de cumplimiento. Seleccione Siguiente para ver la pestaña Parámetros . Si la definición de directiva seleccionada en la pestaña Aspectos básicos incluye parámetros , se muestran en la pestaña Parámetros .

Por ejemplo, la directiva para reparar AMA muestra el parámetro Include Arc connected machines (Incluir máquinas conectadas a Arc). Seleccione True para incluir máquinas conectadas a Arc en la asignación de directivas.

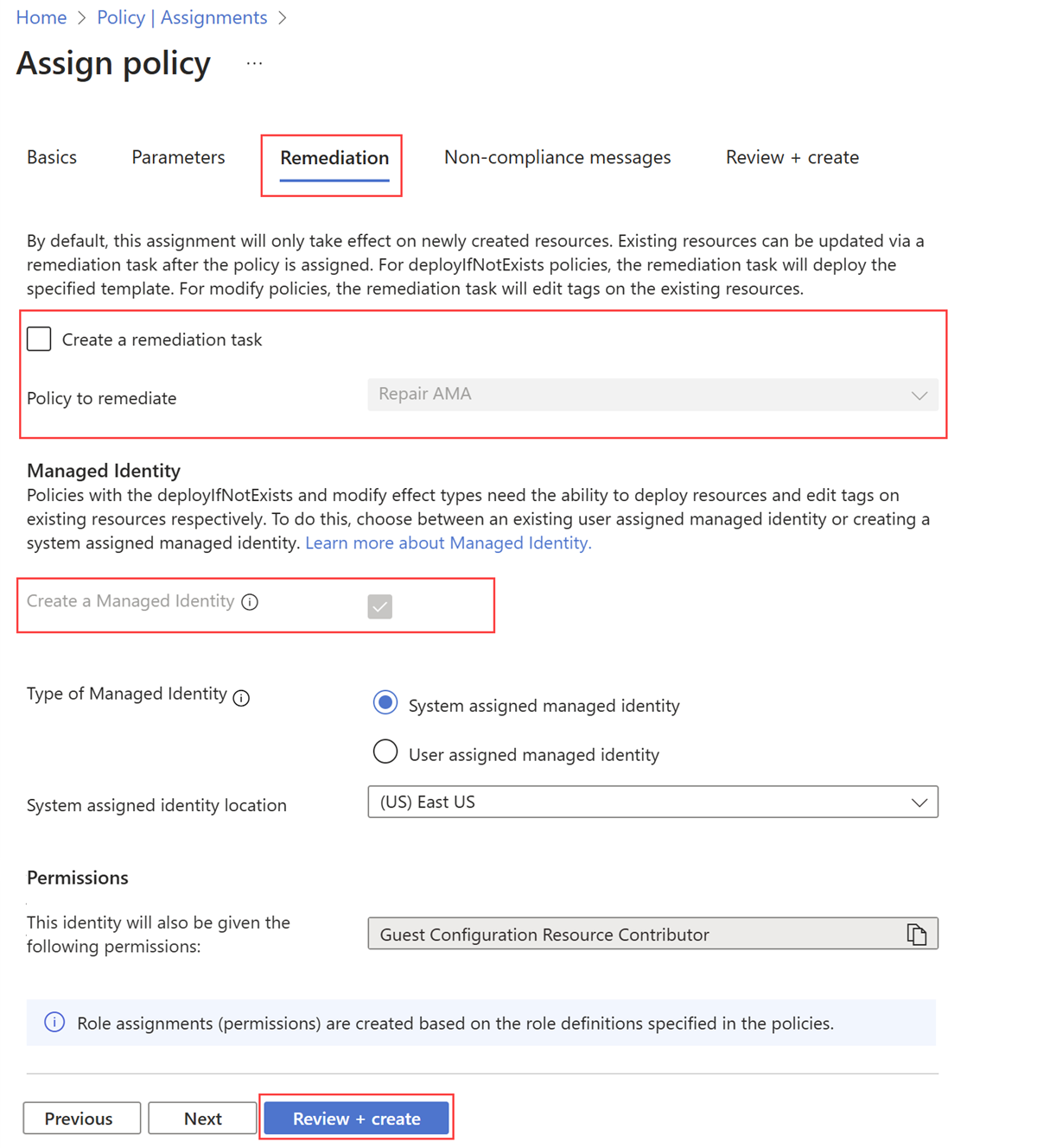

Seleccione Siguiente para ver la pestaña Corrección . No se necesita ninguna acción en esta pestaña. Las plantillas de definición de directiva admiten el efecto deployIfNotExists , por lo que los recursos que no son compatibles con la regla de directiva se corrigen automáticamente. Además, tenga en cuenta que el parámetro Crear una identidad administrada está seleccionado de forma predeterminada, ya que las plantillas de definición de directiva usan el efecto deployIfNotExists .

Seleccione Revisar y crear para revisar la asignación.

Seleccione Crear para crear la asignación.

Recibirá notificaciones de que las creaciones de asignación de roles y de asignación de directivas se realizaron correctamente. Una vez creada la asignación, el motor de Azure Policy identifica todos los sistemas locales de Azure ubicados dentro del ámbito y aplica la configuración de directiva a cada sistema. Normalmente, la asignación de directiva tarda entre 5 y 15 minutos en surtir efecto.

Visualización del estado de cumplimiento

Después de crear la asignación de directiva, puede supervisar el cumplimiento de los recursos en Cumplimiento y estado de corrección en Corrección en Corrección en la página principal de Azure Policy. El estado de cumplimiento de una nueva asignación de directiva tarda unos minutos en activarse y proporcionar resultados sobre el estado de la directiva.

Para ver el estado de cumplimiento de la directiva, siga estos pasos:

En Azure Portal, vaya al servicio Azure Policy.

Seleccione Cumplimiento.

Filtre los resultados por el nombre de la asignación de directiva que creó en el paso Crear una asignación de directiva. La columna Estado de cumplimiento muestra el estado de cumplimiento como Compatible o No compatible.

Seleccione el nombre de la asignación de directiva para ver el estado de cumplimiento de recursos. Por ejemplo, el informe de cumplimiento de la directiva AMA de reparación muestra los nodos que deben repararse:

Una vez que sepa qué recursos no son compatibles, puede crear la tarea de corrección para que se cumplan.

Corrección de recursos no compatibles

Para corregir los recursos no compatibles y realizar un seguimiento del progreso de la tarea de corrección, siga estos pasos:

En Azure Portal, vaya al servicio Azure Policy.

Seleccione Corrección.

En la página Corrección se muestra la lista de directivas asignadas que tienen recursos no compatibles. Filtre los resultados por el nombre de la asignación de directiva que creó en el paso Crear una asignación de directiva.

Seleccione el vínculo Definición de directiva.

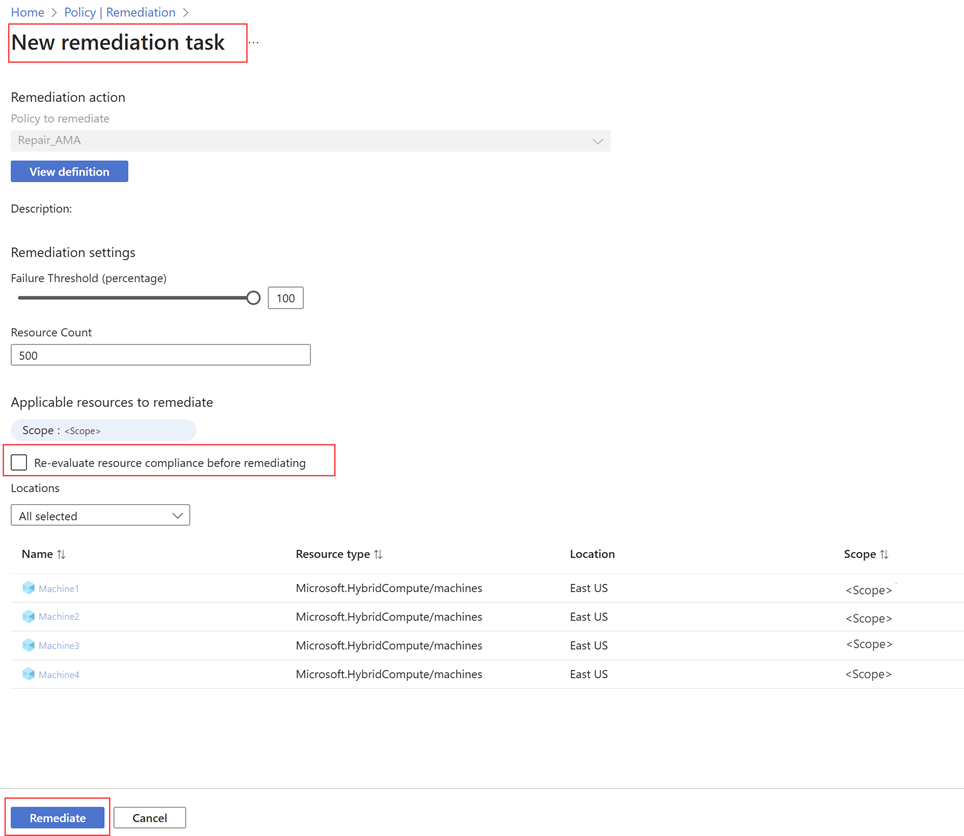

En la página Nueva tarea de corrección se muestran los recursos que necesitan corrección. Active la casilla Volver a evaluar el cumplimiento de recursos antes de corregir y, a continuación, seleccione Corregir.

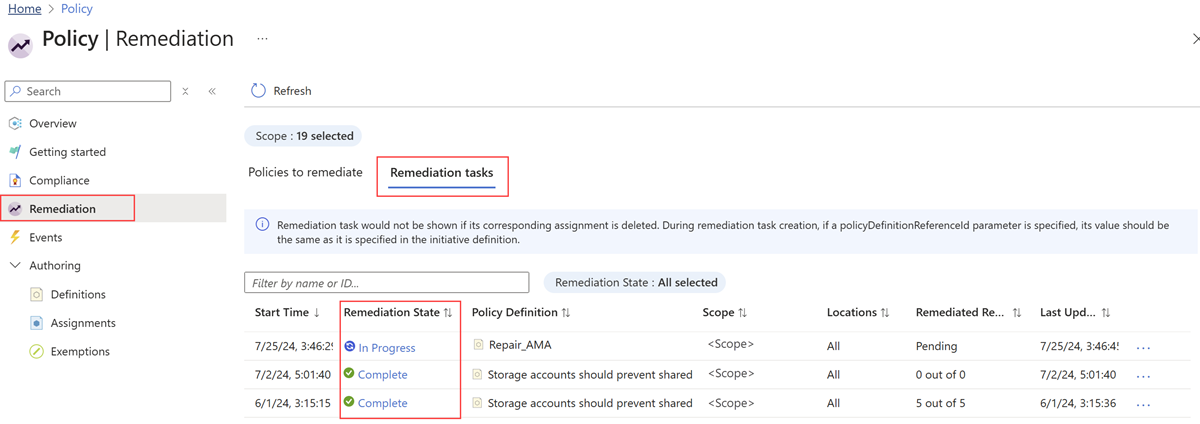

Recibirá una notificación de que se crea una tarea de corrección y se le dirigirá a la pestaña Tareas de corrección. En esta pestaña se muestra el estado de las diferentes tareas de corrección. El que creó podría estar en el estado Evaluación o En curso .

Una vez completada la corrección, el estado cambia a Completado.

Para más información sobre la corrección, consulte Corrección de recursos no compatibles con Azure Policy.