Implementación de Azure Local, versión 23H2 mediante la identidad local con Azure Key Vault (versión preliminar)

Se aplica a: Azure Local 2311.2 y versiones posteriores

En este artículo se describe cómo usar la identidad local con Azure Key Vault para la implementación de Azure Local, versión 23H2.

Importante

Esta característica actualmente está en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Información general

Anteriormente conocido como implementación sin AD, el método de usar la identidad local con Key Vault permite a Azure Local administrar y almacenar secretos de forma segura, como claves de BitLocker, contraseñas de nodo y otra información confidencial, sin depender de AD. Mediante la integración con Key Vault y el uso de la autenticación basada en certificados, puede mejorar la posición de seguridad y garantizar la continuidad de las operaciones.

Ventajas

El uso de la identidad local con Key Vault en Azure Local ofrece varias ventajas, especialmente para entornos que no se basan en AD. Estas son algunas ventajas clave:

Infraestructura perimetral mínima. Para entornos que no usan AD, la identidad local con Key Vault proporciona una manera segura y eficaz de administrar identidades y secretos de usuario.

Almacén de secretos. Key Vault administra y almacena de forma segura secretos, como claves de BitLocker, contraseñas de nodo y otra información confidencial. Esto reduce el riesgo de acceso no autorizado y mejora la posición general de seguridad.

Mantener una administración simplificada. Al integrar con Key Vault, las organizaciones pueden simplificar la administración de secretos y credenciales. Esto incluye almacenar secretos de implementación e identidad local en un único almacén, lo que facilita la administración y el acceso a estos secretos.

Implementación simplificada. Durante la implementación del sistema a través de Azure Portal, tiene la opción de seleccionar un proveedor de identidades local integrado con Key Vault. Esta opción simplifica el proceso de implementación asegurándose de que todos los secretos necesarios se almacenan de forma segura en Key Vault. La implementación es más eficaz al reducir las dependencias de los sistemas de AD existentes u otros sistemas que ejecutan AD, lo que requiere mantenimiento continuo. Además, este enfoque simplifica las configuraciones de firewall para las redes de tecnología operativa, lo que facilita la administración y protección de estos entornos.

Requisitos previos

Antes de empezar, asegúrese de que:

Firme el formulario de registro de identidad local con la versión preliminar de Azure Key Vault para participar en la versión preliminar pública limitada. Para obtener más información sobre cómo recopilamos, usamos y protegemos sus datos personales durante la participación en la versión preliminar, revise Declaración de privacidad de Microsoft.

Cumpla los requisitos previos y complete la lista de comprobación de implementación. Omita los requisitos previos específicos de AD.

Cree una cuenta de usuario local con las mismas credenciales en todos los nodos y agréguela al grupo de administradores locales, en lugar de usar la cuenta de administrador integrada.

Descargue el software local de Azure. Se proporcionarán instrucciones sobre cómo descargar el software local de Azure a aquellos que se suscriben a la versión preliminar.

Para esta versión preliminar, los nodos requieren direcciones IP estáticas y no admiten DHCP. Una vez instalado el sistema operativo, use SConfig para establecer la dirección IP estática, la subred, la puerta de enlace y DNS.

Tener un servidor DNS con una zona configurada correctamente. Esta configuración es fundamental para que la red funcione correctamente. Consulte Configuración del servidor DNS para Azure Local.

Configuración del servidor DNS para Azure Local

Siga estos pasos para configurar DNS para Azure Local:

Cree y configure el servidor DNS.

Configure el servidor DNS si aún no tiene uno. Esto se puede hacer mediante DNS de Windows Server u otra solución DNS.

Cree registros de host A de DNS.

Para cada nodo de la instancia local de Azure, cree un registro A de host DNS. Este registro asigna el nombre de host del nodo a su dirección IP, lo que permite que otros dispositivos de la red busquen y se comuniquen con el nodo.

Además, cree un registro A de host DNS para el propio sistema. Este registro debe usar la primera dirección IP del intervalo de red que ha asignado para el sistema.

Compruebe los registros DNS.

Para comprobar que los registros DNS de una máquina específica están configurados correctamente, ejecute el siguiente comando:

nslookup "machine name"Configure el reenvío DNS.

Configure el reenvío de DNS en el servidor DNS para reenviar consultas DNS a Azure DNS u otro proveedor DNS externo según sea necesario.

Actualice la configuración de red.

Actualice la configuración de red en los nodos locales de Azure para usar el servidor DNS que ha configurado. Esto se puede hacer a través de la configuración del adaptador de red o mediante comandos de PowerShell.

Compruebe la configuración de DNS.

Pruebe la configuración de DNS para asegurarse de que las consultas DNS se resuelven correctamente. Puede usar herramientas como

nslookupo profundizar para comprobar la resolución de DNS.Configure la clave del Registro en cada nodo.

Establezca la clave del Registro con el nombre de zona/FQDN en cada nodo. Ejecute el siguiente comando:

$zoneName = "replace.with.your.zone.name.here" $RegistryPath = 'HKLM:\SYSTEM\CurrentControlSet\services\Tcpip\Parameters' Set-ItemProperty -Path $RegistryPath -Name 'Domain' -Value $zoneNameReinicie el sistema operativo en máquinas locales y remotas mediante el siguiente comando:

Restart-Computer

Implementación de Azure Local a través del portal mediante la identidad local con Key Vault

Durante la implementación a través de Azure Portal, tiene la opción de seleccionar un proveedor de identidades local integrado con Key Vault. Esto le permite usar una identidad local con Key Vault para administrar y almacenar secretos de forma segura en lugar de confiar en AD para la autenticación.

Los pasos generales de implementación son los mismos que los descritos en Implementación de un sistema Azure Local, versión 23H2 mediante Azure Portal. Sin embargo, al usar la identidad local con Key Vault, debe realizar pasos específicos en las pestañas Redes y administración .

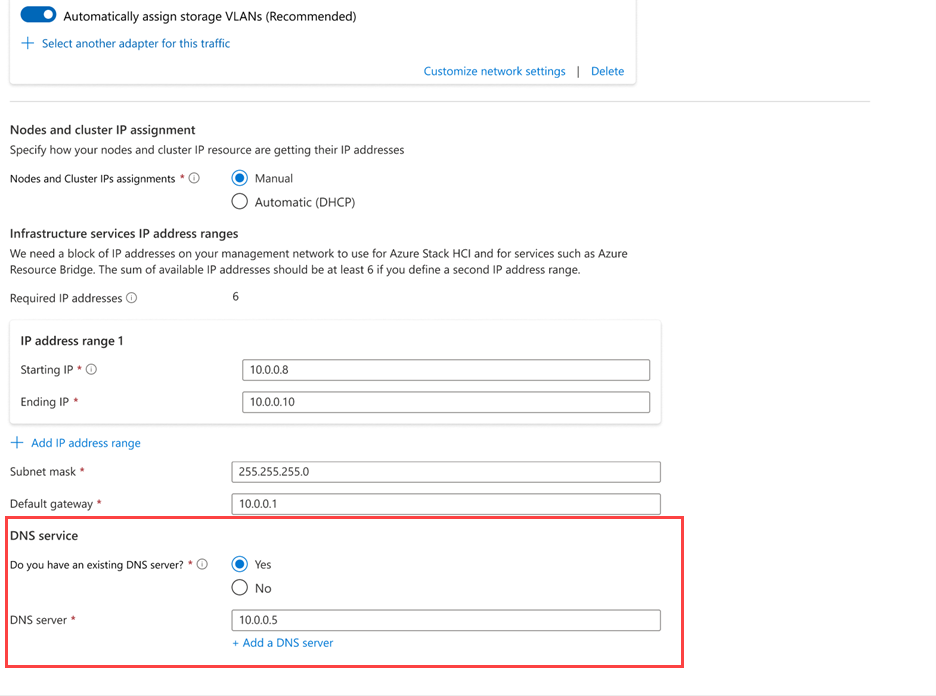

Pestaña Redes

Proporcione los detalles del servidor DNS configurados en la sección Configuración de DNS para Azure Local .

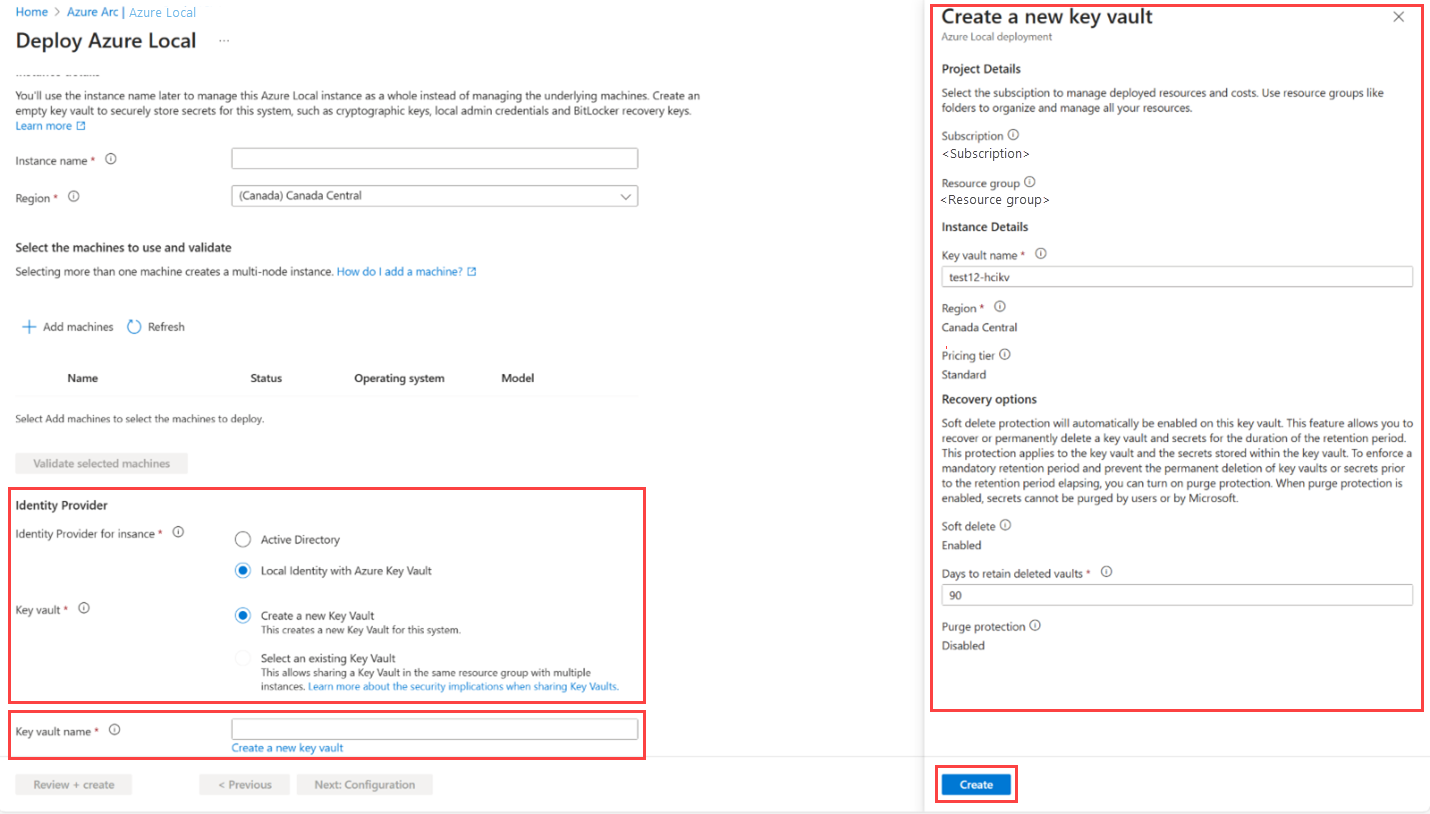

Pestaña Management (Administración)

Seleccione la opción Identidad local con Azure Key Vault .

Para crear una instancia de Key Vault, seleccione Crear una nueva instancia de Key Vault. Escriba los detalles necesarios en el panel contextual derecho y, a continuación, seleccione Crear.

En Nombre del almacén de claves, escriba el nuevo nombre de Key Vault.

Implementación de App Service en Azure Stack Hub

Después de implementar el sistema, confirme que la implementación es sin AD y compruebe que se realiza una copia de seguridad de los secretos en Key Vault.

Confirmación de que el sistema se implementó sin Active Directory

Después de implementar el sistema, confirme que la implementación no era AD (AD-less).

Confirme que el nodo no está unido a un dominio de AD ejecutando el comando siguiente. Si la salida muestra

WORKGROUP, el nodo no está unido a un dominio.Get-WmiObject Win32_ComputerSystem.DomainEste es una salida de ejemplo:

[host]: PS C:\Users\LocalAdmin\Documents> (Get-WmiObject Win32_ComputerSystem).Domain WORKGROUPCompruebe que un clúster es un clúster de grupo de trabajo funcional sin AD. Ejecute el siguiente comando y compruebe el valor del

ADAwareparámetro :Get-ClusterResource "Cluster Name" | Get-ClusterParameter ADAware Object Name Value Type ------ ---- ----- ---- ClusterName ADAware 2 UInt32 For ADAware property, 0 = None, 1 = AD, 2 = DNS (AD'less) only.

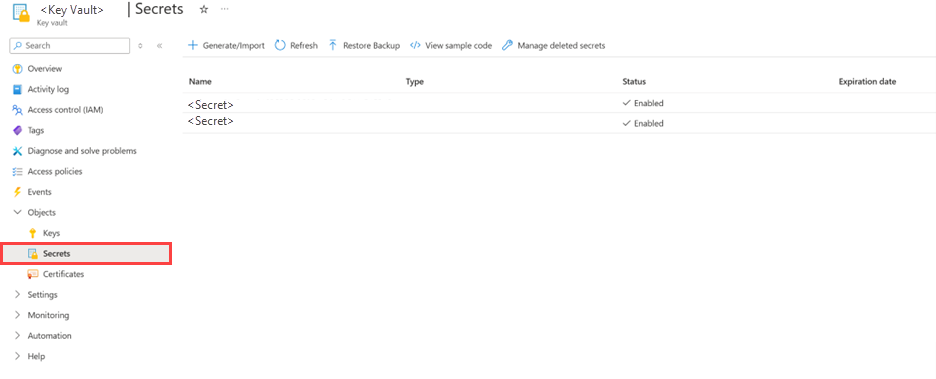

Comprobación de que se realiza una copia de seguridad de los secretos en Key Vault

Las claves de BitLocker y las contraseñas de administrador de recuperación se realizan de forma segura en Azure y se giran para garantizar la máxima seguridad.

En escenarios en los que AD no está disponible, puede usar un usuario administrador de recuperación dedicado para restaurar el sistema. El nombre de usuario designado para este propósito es RecoveryAdmin. La contraseña correspondiente se puede recuperar de forma segura desde Azure Key Vault, lo que garantiza que tiene las credenciales necesarias para realizar operaciones de recuperación del sistema de forma eficaz.

Esto garantiza que toda la información crítica se almacene de forma segura y se pueda recuperar fácilmente cuando sea necesario, proporcionando una capa adicional de seguridad y confiabilidad para nuestra infraestructura.

Actualización de Key Vault en Azure Local

Para actualizar la configuración de copia de seguridad para usar una nueva instancia de Key Vault, debe aplicar revisiones al sistema con la nueva información de Key Vault.

Siga estos pasos para actualizar la configuración de Key Vault de copia de seguridad de un sistema para usar una nueva instancia de Key Vault:

Empiece por crear una instancia de Key Vault en Azure Portal. Asegúrese de que está configurado para almacenar secretos de copia de seguridad.

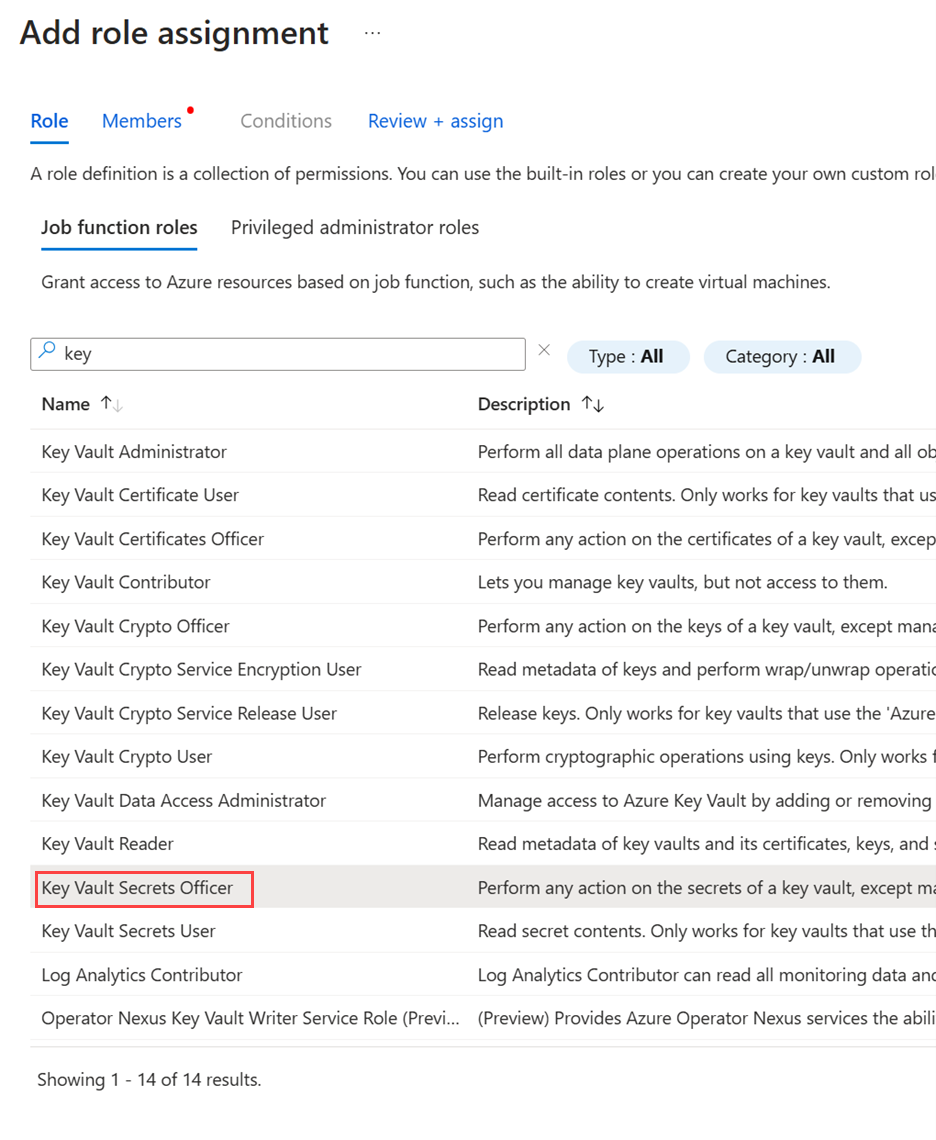

Configure los controles de acceso adecuados para el nuevo almacén de claves. Esto incluye conceder permisos necesarios a la identidad del nodo. Asegúrese de que el almacén de claves tenga asignado el rol De oficial de secretos de Key Vaults. Para obtener instrucciones, consulte cómo proporcionar acceso a las claves, los certificados y los secretos de Key Vault con un control de acceso basado en rol de Azure.

Actualice la configuración del sistema.

Use una solicitud POST para actualizar la configuración del clúster con los nuevos detalles de Key Vault. Esto implica enviar una solicitud al siguiente punto de conexión de API:

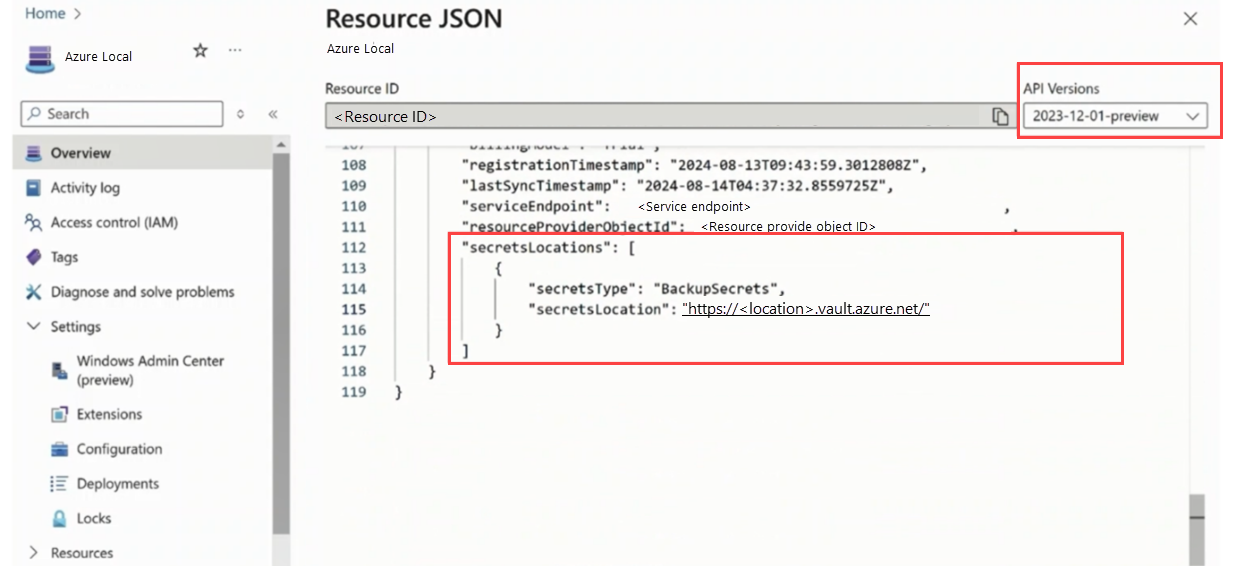

API Spec: API Version: 2024-07-01-preview API Path: /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AzureStackHCI/clusters/{clusterName}/updateSecretsLocations Payload: { "properties": { "secretsType": "BackupSecrets", "secretsLocation": "https://hcikeyvaulttestingnew.vault.azure.net/" } }Validar la configuración. En Azure Portal, abra el recurso del sistema y compruebe que Resource JSON incluye los detalles actualizados de Key Vault.

Esta es una captura de pantalla de ejemplo de Resource JSON en la que puede actualizar Key Vault:

Compruebe los secretos en el nuevo almacén de claves. Confirme que todos los secretos de copia de seguridad se almacenan correctamente en el nuevo almacén de claves.

Limpie el almacén de claves antiguo. El almacén de claves antiguo y sus secretos no se eliminan automáticamente. Después de comprobar que la nueva instancia de Key Vault está configurada correctamente y que todos los secretos se almacenan según lo previsto, puede eliminar el almacén de claves antiguo si es necesario.

Recuperación de una instancia de Key Vault eliminada y reanudación de la copia de seguridad

Al eliminar y recuperar posteriormente una instancia de Key Vault, la identidad administrada que anteriormente tenía acceso a Key Vault se ve afectada de las siguientes maneras:

- Revocación del acceso a la identidad administrada. Durante el proceso de eliminación, se revocan los permisos de acceso de la identidad administrada a Key Vault. Esto significa que la identidad ya no tiene autorización para acceder a Key Vault.

- Error de las operaciones de extensión. La extensión del almacén de claves de copia de seguridad responsable de administrar las copias de seguridad secretas se basa en la identidad administrada para el acceso. Con los permisos de acceso revocados, la extensión no puede realizar operaciones de copia de seguridad.

- Estado de la extensión en Azure Portal. En Azure Portal, el estado de la extensión se muestra como Error , lo que indica que la extensión no puede realizar copias de seguridad de secretos debido a la pérdida de permisos necesarios.

Para solucionar y resolver el problema de la extensión con errores y restaurar las operaciones normales de copia de seguridad, realice los pasos siguientes:

Reasignar el acceso a la identidad administrada.

- Determine la identidad administrada que requiere acceso a Key Vault.

- Reasigna el rol de oficial de secretos de Key Vault a la identidad administrada.

Compruebe la funcionalidad de extensión.

- Después de reasignar, supervise el estado de la extensión en Azure Portal para asegurarse de que cambia de Error a Correcto. Esto indica que la extensión ha recuperado los permisos necesarios y ahora funciona correctamente.

- Pruebe las operaciones de copia de seguridad para asegurarse de que los secretos se realizan correctamente y que el proceso de copia de seguridad funciona según lo previsto.

Pasos siguientes

- Si no creó volúmenes de carga de trabajo durante la implementación, cree volúmenes de carga de trabajo y rutas de acceso de almacenamiento para cada volumen. Para más información, consulte Creación de volúmenes en clústeres de Azure Local y Windows Server y Creación de la ruta de acceso de almacenamiento para Azure Local.

- Obtenga soporte técnico para problemas de implementación local de Azure.