Configuración del proxy de Arc a través del script de registro para la puerta de enlace de Azure en Azure Local (versión preliminar)

Se aplica a: Azure Local 2411.1 y versiones posteriores

Después de crear el recurso de puerta de enlace de Arc en la suscripción de Azure, puede habilitar las nuevas características de la versión preliminar de la puerta de enlace de Arc. En este artículo se detalla cómo configurar el proxy de Arc antes del registro de Arc mediante un script de registro para la puerta de enlace de Arc en Azure Local.

Con este método, no es necesario configurar manualmente el proxy de Arc entre WinInet, WinHttp o variables de entorno.

Importante

Esta característica actualmente está en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Requisitos previos

Asegúrese de que se cumplen los siguientes requisitos previos antes de continuar:

Tiene acceso a una instancia local de Azure que ejecuta la versión 23H2.

Un recurso de puerta de enlace de Arc creado en la misma suscripción que se usó para implementar Azure Local. Para más información, consulte Creación del recurso de puerta de enlace de Arc en Azure.

Paso 1: Obtener arcGatewayID

Necesita el proxy y ArcGatewayID de Azure para ejecutar el script de registro en máquinas locales de Azure. Puede encontrar el identificador de puerta de enlace de Arc en la página de información general de Azure Portal del recurso.

Paso 2: Registro de nuevas máquinas en Azure Arc

Para registrar nuevas máquinas de la versión 2408 o 2411 en Azure Arc, ejecute el script de inicialización pasando los ArcGatewayIDparámetros , Proxy servery Proxy bypass list .

Este es un ejemplo de cómo debe cambiar estos parámetros para el Invoke-AzStackHciArcInitialization script de inicialización. Una vez completado el registro, las máquinas locales de Azure se registran en Azure Arc mediante la puerta de enlace de Arc:

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant to use to register your server as Arc device.

$Tenant = "yourtenant"

#Define Proxy Server if necessary

$ProxyServer = "http://x.x.x.x:port"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yourarcgatewayid/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Define the bypass list for the proxy. Use semicolon to separate each item from the list.

# Use "localhost" instead of <local>

# Use specific IPs such as 127.0.0.1 without mask

# Use * for subnets allowlisting. 192.168.1.* for /24 exclusions. Use 192.168.*.* for /16 exclusions.

# Append * for domain names exclusions like *.contoso.com

# DO NOT INCLUDE .svc on the list. The registration script takes care of Environment Variables configuration.

$ProxyBypassList = "localhost;127.0.0.1;*.contoso.com;machine1;machine2;machine3;machine4;machine5;192.168.*.*;AzureLocal-1"

#Connect to your Azure account and Subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServer -ArcGatewayID $ArcgwId -ProxyBypass $ProxyBypassList

Paso 3: Comprobar que la instalación se realizó correctamente

Una vez iniciada la validación de la implementación, puede conectarse a la primera máquina desde el sistema y abrir el registro de puerta de enlace de Arc para supervisar qué puntos de conexión se redirigen a la puerta de enlace de Arc y cuáles siguen usando el firewall o el proxy.

Puede encontrar el registro de puerta de enlace de Arc en: c:\programdata\AzureConnectedMAchineAgent\Log\arcproxy.log.

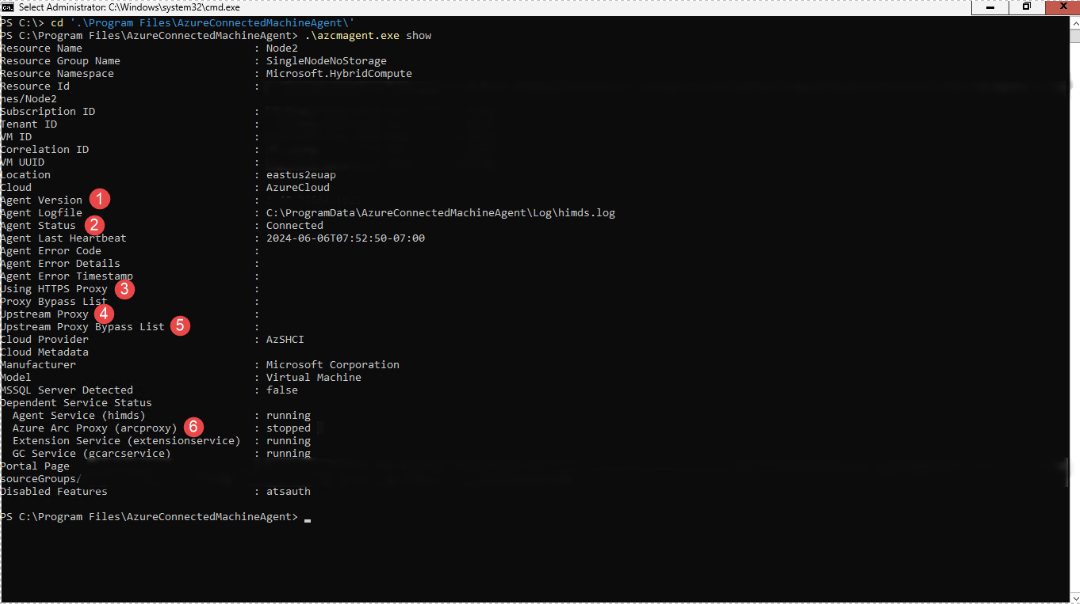

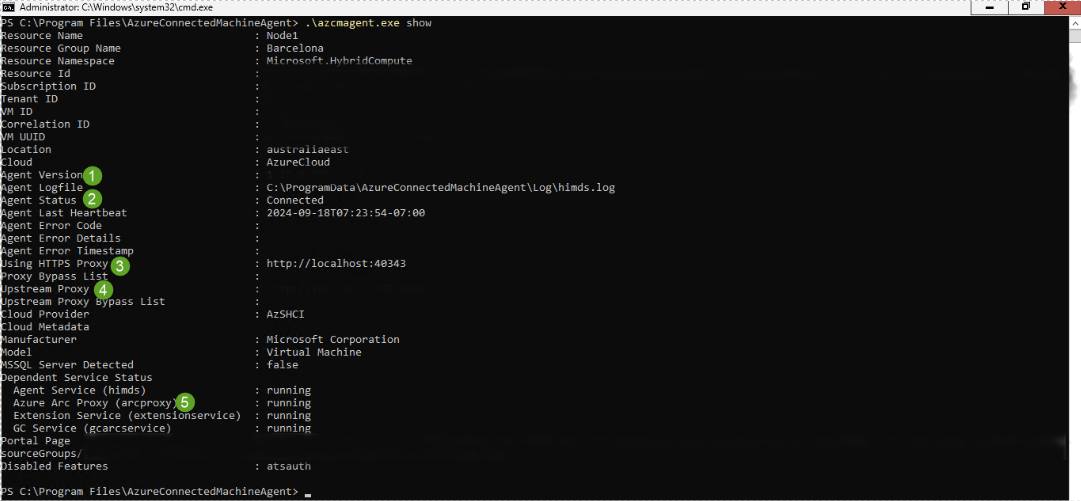

Para comprobar la configuración del agente de Arc y comprobar que usa la puerta de enlace, ejecute el siguiente comando: c:\program files\AzureConnectedMachineAgent>.\azcmagent show.

Los valores mostrados deben ser los siguientes:

La versión del agente es 1.45 o superior.

El Estado del agente debe mostrarse como Conectado.

El uso del proxy HTTPS está vacío cuando la puerta de enlace de Arc no está en uso. Debe mostrarse como

http://localhost:40343cuando la puerta de enlace de Arc está habilitada.Proxy ascendente muestra el puerto y el servidor proxy de empresa.

El proxy de Azure Arc se muestra como detenido cuando la puerta de enlace de Arc no está en uso. Se ejecuta cuando la puerta de enlace de Arc está habilitada.

El agente de Arc sin la puerta de enlace de Arc:

El agente de Arc mediante la puerta de enlace de Arc:

Además, para comprobar que la instalación se realizó correctamente, puede ejecutar el siguiente comando: c:\program files\AzureConnectedMachineAgent>.\azcmagent check.

La respuesta debe indicar que connection.type está establecido en puerta de enlace y la columna Reachable debe indicar true para todas las direcciones URL.

El agente de Arc sin la puerta de enlace de Arc:

El agente de Arc mediante la puerta de enlace de Arc:

También puede auditar el tráfico de la puerta de enlace mediante la visualización de los registros del enrutador de puerta de enlace.

Para ver los registros del enrutador de puerta de enlace en Windows, ejecute el azcmagent logs comando en PowerShell. En el archivo .zip resultante, los registros se encuentran en la carpeta C:\ProgramData\Microsoft\ArcGatewayRouter .

Pasos siguientes

Esta característica solo está disponible en Azure Local 2411.1 o posterior.