Uso de la conectividad privada para clústeres de Kubernetes habilitados para Arc con vínculo privado (versión preliminar)

Si usa Azure Private Link, podrá vincular los servicios de Azure a la red virtual de forma segura mediante puntos de conexión privados. Gracias a esto, podrá conectar los clústeres locales de Kubernetes a Azure Arc, así como enviar todo el tráfico a través de Azure ExpressRoute o de una conexión VPN de sitio a sitio en lugar de utilizar redes públicas. En Azure Arc, puede utilizar un modelo de ámbito de Private Link para permitir que varios clústeres de Kubernetes se comuniquen con sus recursos de Azure Arc mediante un único punto de conexión privado.

En este documento, se explica cuándo debe usarse la característica Private Link de Azure Arc, así como su proceso de configuración (versión preliminar).

Importante

La característica Private Link de Azure Arc se encuentra actualmente en VERSIÓN PRELIMINAR en todas las regiones donde Kubernetes puede usarse con Azure Arc, excepto Sudeste de Asia. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Ventajas

Con Private Link puede:

- Conectarse de manera privada con Azure Arc sin necesidad de abrir ningún acceso a la red pública.

- Asegurarse de que solo se acceda a los datos del clúster de Kubernetes que está habilitado para Arc mediante las redes privadas que estén autorizadas.

- Evitar la filtración de datos desde las redes privadas mediante la definición de clústeres de Kubernetes que están habilitados para su uso en Azure Arc específicos, así como otros recursos de servicios de Azure, como Azure Monitor, que se conecten mediante el punto de conexión privado.

- Conectar de forma segura la red local privada a Azure Arc mediante ExpressRoute y Private Link.

- Mantener todo el tráfico dentro de la red troncal de Microsoft Azure.

Para obtener más información, consulte Ventajas principales de Azure Private Link.

Funcionamiento

En el ámbito de Private Link de Azure Arc, los puntos de conexión privados (y las redes virtuales donde estos se encuentran) se conectan a un recurso de Azure. En este caso, el recurso serían los clústeres de Kubernetes que están habilitados para su uso en Azure Arc. Al habilitar una extensión de clúster de Kubernetes habilitada para Arc, es posible que se requiera conexión a otros recursos de Azure para estos escenarios. Por ejemplo, con Azure Monitor, los registros recopilados del clúster se envían al área de trabajo de Log Analytics.

Para obtener conectividad con los demás recursos de Azure que se mencionaron anteriormente desde un clúster de Kubernetes que esté habilitado para su uso con Arc, es necesario que se realice el proceso de configuración de Private Link para cada servicio. Para obtener un ejemplo, consulte Private Link para Azure Monitor.

Limitaciones actuales

Tenga en cuenta las siguientes limitaciones actuales cuando planee el proceso de configuración de Private Link.

Solo puede asociar un ámbito de Private Link de Azure Arc con una red virtual.

Los clústeres de Kubernetes que están habilitados para su uso con Azure Arc solo pueden conectarse a un ámbito de Private Link.

Todos los clústeres de Kubernetes locales deben usar el mismo punto de conexión privado. Para ello, debe resolverse la información correcta del punto de conexión privado (nombre de registro FQDN y dirección IP privada) mediante el mismo reenviador DNS. Para más información, consulte Valores de zona DNS privada del punto de conexión privado de Azure. Tanto el clúster de Kubernetes que está habilitado para su uso con Azure Arc como el ámbito de Private Link de Azure Arc y la red virtual deben ubicarse en la misma región de Azure. El punto de conexión privado y la red virtual también deben ubicarse en la misma región de Azure, pero esta región puede ser diferente de la del ámbito de Private Link de Azure Arc y el clúster de Kubernetes que está habilitado para su uso con Arc.

El tráfico a las etiquetas de servicio de Microsoft Entra ID, Azure Resource Manager y Microsoft Container Registry debe permitirse a través del firewall de red local durante la versión preliminar.

Recursos de Azure Arc que usan Private Link y aquellos que no pueden compartir la misma red virtual o zona DNS. Los recursos de Azure Arc sin Private Link deben resolverse en puntos de conexión públicos.

Otros servicios de Azure que use, como Azure Monitor, pueden requerir sus propios puntos de conexión privados en la red virtual.

Nota:

La Conectar clústeres (y, por lo tanto, la característica ubicación personalizada) no se admite actualmente en clústeres de Kubernetes habilitados para Azure Arc con conectividad privada habilitada. Actualmente no se admite la conectividad de red mediante vínculos privados para servicios de Azure Arc, como los servicios de datos habilitados para Azure Arc y los servicios de aplicaciones habilitados para Azure Arc que usan estas características.

Extensiones de clúster donde se admite conectividad de red mediante vínculos privados

En los clústeres de Kubernetes habilitados para Azure Arc configurados con vínculos privados, estas extensiones admiten la conectividad de un extremo a otro mediante vínculos privados:

Planeamiento de la configuración de Private Link

Para conectar el clúster de Kubernetes a Azure Arc a través de un vínculo privado, configure la red de la siguiente manera:

- La suscripción en la que el ámbito de vínculo privado está presente debe registrarse en

Microsoft.kubernetesyMicrosoft.kubernetes.Configurations. - Establecer una conexión entre la red local y una red virtual de Azure mediante una VPN de sitio a sitio o un circuito ExpressRoute.

- Implemente un ámbito de Private Link de Azure Arc, que controla qué clústeres de Kubernetes pueden comunicarse con Azure Arc a través de puntos de conexión privados y asociarlos a la red virtual de Azure mediante un punto de conexión privado.

- Actualizar la configuración de DNS en la red local para resolver las direcciones de punto de conexión privado.

- Configure el firewall local para permitir el acceso a Microsoft Entra ID, Azure Resource Manager y Microsoft Container Registry.

- Asociar los clústeres de Kubernetes que están habilitados para su uso con Azure Arc con el ámbito de Private Link de Azure Arc.

- Opcionalmente, implemente puntos de conexión privados para otros servicios de Azure que se usan con el clúster de Kubernetes habilitado para Azure Arc, como Azure Monitor.

En el resto de este artículo se da por supuesto que ya configuró el circuito ExpressRoute o la conexión VPN de sitio a sitio.

Configuración de red

Los clústeres de Kubernetes que están habilitados para su uso con Azure Arc se integran con varios servicios de Azure con el objetivo de incorporar las características de administración y gobernanza mediante la nube en sus clústeres de Kubernetes. La mayoría de estos servicios ya ofrecen puntos de conexión privados. Sin embargo, debe configurar el firewall y las reglas de enrutamiento para permitir el acceso a Microsoft Entra ID y Azure Resource Manager a través de Internet hasta que esos servicios ofrecen puntos de conexión privados. También debe permitir el acceso a Microsoft Container Registry (y AzureFrontDoor.FirstParty como precursor de Microsoft Container Registry) para extraer imágenes y gráficos de Helm para habilitar servicios como Azure Monitor y para la configuración inicial de agentes de Azure Arc en clústeres de Kubernetes.

Hay dos maneras de habilitar esta configuración:

Si la red está configurada para enrutar todo el tráfico enlazado a Internet a través del circuito ExpressRoute o VPN de Azure, puede configurar el grupo de seguridad de red (NSG) asociado a la subred de Azure para permitir el acceso TCP 443 (HTTPS) saliente a Microsoft Entra ID, Azure Resource Manager, Azure Front Door y Microsoft Container Registry mediante etiquetas de servicio. Las reglas de NSG deben tener un aspecto similar al siguiente:

Configuración Regla de Microsoft Entra ID Regla de Azure Resource Manager Regla AzureFrontDoorFirstParty Regla del Registro de contenedor de Microsoft Source Virtual Network Virtual Network Virtual Network Virtual Network Intervalos de puertos de origen * * * * Destination Etiqueta de servicio Etiqueta de servicio Etiqueta de servicio Etiqueta de servicio Etiqueta de servicio de destino AzureActiveDirectoryAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryIntervalos de puertos de destino 443 443 443 443 Protocolo TCP TCP TCP TCP Acción Permitir Permitir Permitir (tanto entrante como saliente) Permitir Prioridad 150 (debe ser inferior a cualquier regla que bloquee el acceso a Internet) 151 (debe ser inferior a cualquier regla que bloquee el acceso a Internet) 152 (debe ser inferior a cualquier regla que bloquee el acceso a Internet) 153 (debe ser inferior a cualquier regla que bloquee el acceso a Internet) Nombre AllowAADOutboundAccessAllowAzOutboundAccessAllowAzureFrontDoorFirstPartyAccessAllowMCROutboundAccessComo alternativa, configure el firewall en la red local para permitir el acceso TCP 443 (HTTPS) saliente a Microsoft Entra ID, Azure Resource Manager y Microsoft Container Registry, y el acceso entrante y saliente a

AzureFrontDoor.FirstPartymediante archivos de etiquetas de servicio descargables. El archivo JSON contiene todos los intervalos de direcciones IP públicas que usan Microsoft Entra ID, Azure Resource Manager,AzureFrontDoor.FirstPartyy Microsoft Container Registry, y se actualiza mensualmente para reflejar los cambios. La etiqueta de servicio de Microsoft Entra esAzureActiveDirectory, la de Azure Resource Manager esAzureResourceManager, la de Microsoft Container Registry esMicrosoftContainerRegistryy la de Azure Front Door esAzureFrontDoor.FirstParty. Consulte al administrador de red y al proveedor del firewall de red para obtener información sobre cómo configurar las reglas de firewall.

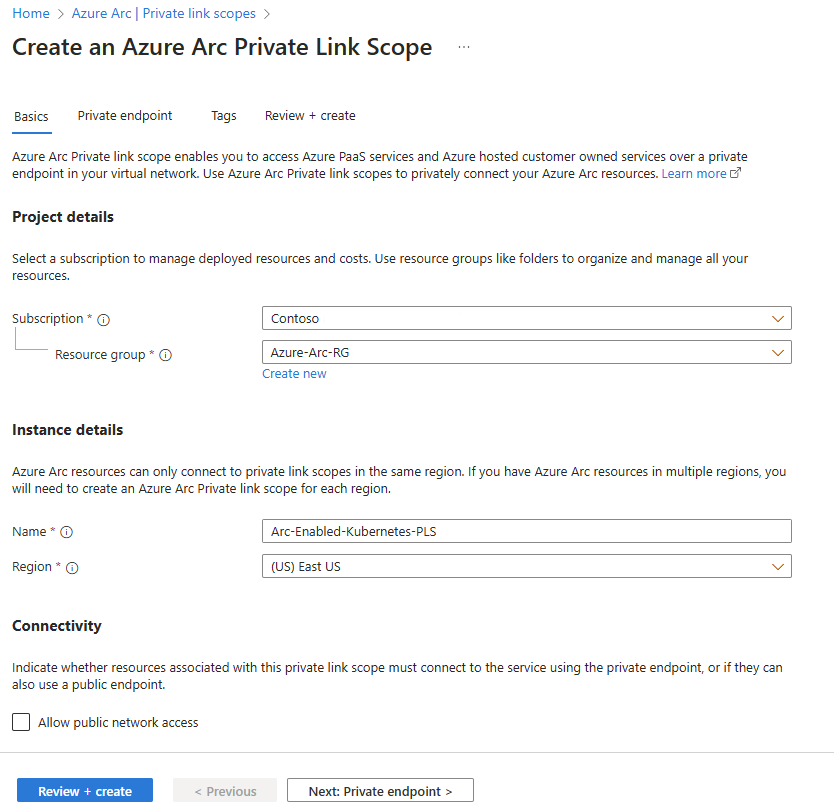

Creación de un ámbito de Private Link de Azure Arc

Inicie sesión en Azure Portal.

Vaya a Crear un recurso en Azure Portal, busque Ámbito de Private Link de Azure Arc y, después, seleccione Crear. Como alternativa, vaya directamente a la página Ámbitos de Private Link de Azure Arc en Azure Portal y, después, seleccione Crear ámbito de vínculo privado de Azure Arc.

Seleccione una suscripción y un grupo de recursos. Durante la versión preliminar, la red virtual y los clústeres de Kubernetes que están habilitados para su uso con Azure Arc deberán ubicarse en la misma suscripción que el ámbito de Private Link de Azure Arc.

Asígnele un nombre al Ámbito de Private Link de Azure Arc.

Para requerir que todos los clústeres de Kubernetes habilitados para Arc asociados a este ámbito de Private Link de Azure Arc envíen datos al servicio a través del punto de conexión privado, seleccione Permitir el acceso a la red pública. Si lo hace, los clústeres de Kubernetes asociados a este ámbito de Private Link de Azure Arc pueden comunicarse con el servicio a través de redes públicas o privadas. Puede cambiar esta configuración en función de sus necesidades después de que se haya creado el ámbito.

Seleccione Revisar + crear.

Una vez que se haya completado el proceso de validación, seleccione el botón Crear.

Creación de un punto de conexión privado

Una vez creado el ámbito de Private Link de Azure Arc, deberá conectarlo con una o varias redes virtuales mediante un punto de conexión privado. El punto de conexión privado expone el acceso a los servicios de Azure Arc en una dirección IP privada en el espacio de direcciones de la red virtual.

Si usa un punto de conexión privado en la red virtual, podrá establecer la comunicación entre esta y los puntos de conexión de los clústeres de Kubernetes que están habilitados para su uso con Azure Arc mediante IP privadas que se obtengan del grupo de la red, en lugar de usar las IP públicas de estos puntos de conexión. De esta manera, podrá seguir usando los recursos de los clústeres de Kubernetes que están habilitados para su uso con Azure Arc sin necesidad de abrir la VNet al tráfico saliente no solicitado. El tráfico del punto de conexión privado a los recursos pasa por Microsoft Azure y no se enruta a las redes públicas.

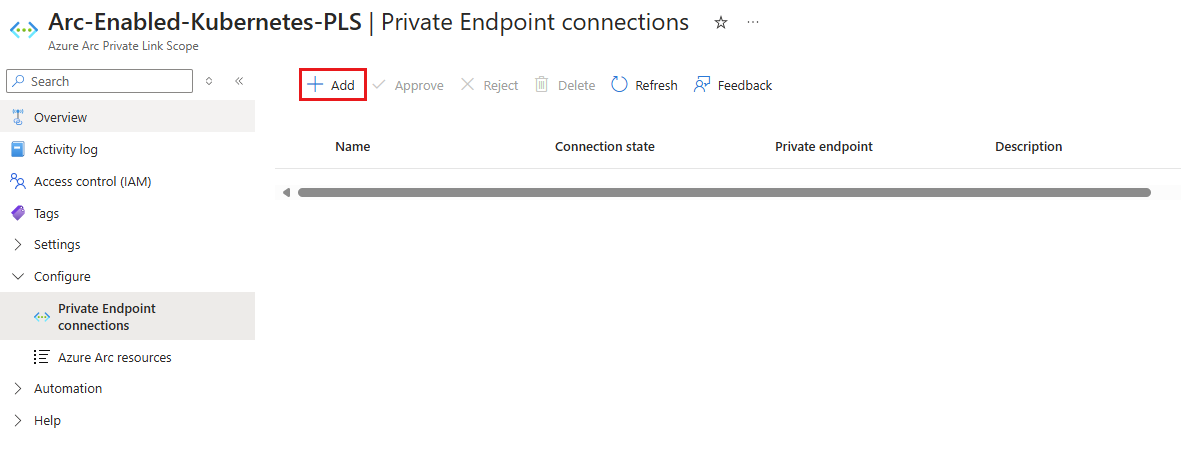

En Azure Portal, vaya al recurso Ámbito de Private Link de Azure Arc.

En el menú del recurso, en Configurar, seleccione Conexiones de punto de conexión privado.

Seleccione Agregar para iniciar el proceso de creación del punto de conexión. También puede aprobar las conexiones que se hayan iniciado en el centro de Private Link. Para ello, selecciónelas y elija el elemento Aprobar.

Seleccione la suscripción y el grupo de recursos y escriba un nombre para el punto de conexión. Seleccione la misma región que la red virtual.

Seleccione Siguiente: Resource (Siguiente: Recurso).

En la página Recurso, si estos valores aún no están seleccionados, haga lo siguiente:

- Seleccione la suscripción donde reside el recurso de ámbito de Private Link de Azure Arc.

- Para tipo de recurso, elija

Microsoft.HybridCompute/privateLinkScopes. - Para Recurso, elija el ámbito de Private Link de Azure Arc que creó anteriormente.

- Seleccione Siguiente: Máquinas virtuales.

En la página deRed virtual:

- Seleccione la red virtual y la subred desde las que quiere conectarse a clústeres de Kubernetes habilitados para Azure Arc.

- Seleccione Next: DNS (Siguiente: DNS).

En la página DNS:

En Integrar con la zona DNS privada, seleccione Sí. Se crea una nueva zona DNS privado.

Como alternativa, si prefiere administrar los registros DNS manualmente, seleccione No, complete la configuración de Private Link, incluido este punto de conexión privado y la configuración de Ámbito privado. A continuación, configure el DNS según las instrucciones de valores de zona DNS privada del punto de conexión privado de Azure. Asegúrese de no crear registros vacíos como preparación para la configuración de Private Link. Los registros DNS que se crean pueden invalidar la configuración existente e influir en la conectividad con los servidores que estén habilitados para usar clústeres de Kubernetes.

Importante

No se puede usar la misma zona de red virtual o DNS para los recursos de Arc con vínculo privado y para los que no usan vínculo privado. Los recursos de Arc que no están conectados a un vínculo privado se deben resolver en puntos de conexión públicos.

Seleccione Revisar + crear.

Permita que la validación se supere.

Seleccione Crear.

Configuración del reenvío de DNS local

Los clústeres locales deben poder usarse para resolver los registros DNS de vínculo privado de las direcciones IP del punto de conexión privado. Los pasos de configuración varían en función de si usa zonas DNS privadas de Azure para mantener registros DNS o su propio servidor DNS local.

Configuración de DNS mediante zonas DNS privadas integradas en Azure

Si seleccionó Sí para Integrar con la zona DNS privada al crear el punto de conexión privado, los clústeres de Kubernetes locales deben poder reenviar consulta DNS a los servidores DNS de Azure integrados para resolver correctamente las direcciones del punto de conexión privado. Necesita un reenviador DNS en Azure (ya sea una máquina virtual creada específicamente o una instancia de Azure Firewall con el proxy DNS habilitado). Luego puede configurar el servidor DNS local para reenviar consultas a Azure a fin de resolver las direcciones IP del punto de conexión privado.

Para más información, vea Azure Private Resolver con reenviador DNS local.

Configuración manual del servidor DNS

Si optó por no usar zonas DNS privadas de Azure durante la creación del punto de conexión privado, debe crear los registros DNS necesarios en el servidor DNS local.

- En Azure Portal, vaya al recurso de punto de conexión privado asociado al ámbito de la red virtual y el vínculo privado.

- En el menú del servicio, en Configuración, seleccione Configuración de DNS para ver una lista de los registros DNS y las direcciones IP correspondientes que debe configurar en el servidor DNS. Los FQDN y las direcciones IP cambiarán en función de la región seleccionada para el punto de conexión privado y las direcciones IP disponibles en la subred.

- Siga las instrucciones del proveedor del servidor DNS para agregar las zonas DNS necesarias y los registros A para que coincidan con la tabla del portal. Asegúrese de seleccionar un servidor DNS con el ámbito adecuado para la red. En todos los clústeres de Kubernetes que usan este servidor DNS, se podrán resolver las direcciones IP del punto de conexión privado. Estos deberán estar asociados con el ámbito de Private Link de Azure Arc; de lo contrario, se rechazará la conexión.

Configuración de Azure Private Link para un área de trabajo de Azure Machine Learning

Nota:

La configuración de vínculos privados para clústeres de Kubernetes habilitados para Azure Arc se admite a partir de la versión 1.3.0 de la extensión de la CLI connectedk8s, pero requiere la versión de la CLI de Azure superior a la 2.3.0. Si usa una versión superior a la 1.3.0 para la extensión de la CLI connectedk8s, verá que hemos introducido validaciones para comprobar y conectar correctamente el clúster a Azure Arc solo si ejecuta la versión de la CLI de Azure superior a la 2.3.0.

Puede configurar vínculos privados para un clúster de Kubernetes habilitado para Azure Arc existente o al incorporar un clúster de Kubernetes a Azure Arc por primera vez mediante el siguiente comando:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Nombre de parámetro | Descripción |

|---|---|

--enable-private-link |

Habilita la característica vínculo privado si se establece en True. |

--private-link-scope-resource-id |

El valor de este parámetro se corresponde con el id. del recurso de ámbito de vínculo privado que se creó anteriormente. Por ejemplo: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

En el caso de los clústeres de Kubernetes habilitados para Azure Arc que se configuraron antes de configurar el ámbito de Private Link de Azure Arc, configure vínculos privados en Azure Portal mediante los pasos siguientes:

- En Azure Portal, vaya al recurso Ámbito de Private Link de Azure Arc.

- En el menú del servicio, en Configurar, seleccione Recursos de Azure Arc. Luego, selecciona Agregar.

- Verá todos los clústeres de Kubernetes habilitados para Arc en la misma suscripción y región que el ámbito de Private Link. Active la casilla de cada clúster de Kubernetes que quiera asociar con el ámbito de Private Link. Cuando haya terminado, elija Seleccionar para guardar los cambios.

Solución de problemas

Si experimenta algún problema, las siguientes sugerencias podrían serle de ayuda:

Compruebe el servidor DNS local para comprobar que se reenvía a Azure DNS o está configurado con los registros A adecuados en la zona de vínculo privado. Estos comandos de búsqueda deben devolver direcciones IP privadas en la red virtual de Azure. Si resuelven direcciones IP públicas, compruebe la configuración DNS del servidor y la red.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comPara problemas al incorporar el clúster de Kubernetes, confirme que ha agregado el Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty y las etiquetas del servicio Microsoft Container Registry al firewall de red local.

Para obtener sugerencias de solución de problemas, vea Solución de problemas de conectividad de puntos de conexión privados de Azure.

Pasos siguientes

- Obtenga más información sobre los puntos de conexión privados de Azure.

- Obtenga información sobre cómo solucionar problemas de conectividad de los puntos de conexión privados de Azure.

- Obtenga información sobre cómo configurar Private Link para Azure Monitor.