Administración de seguridad y permisos de roles en Azure Automation

El control de acceso basado en rol de Azure (RBAC de Azure) permite la administración del acceso a los recursos de Azure. Con RBAC de Azure se pueden separar las tareas dentro del equipo y conceder a los usuarios, los grupos y las aplicaciones únicamente el nivel de acceso que necesitan para realizar su trabajo. El acceso basado en rol se puede conceder a los usuarios mediante Azure Portal, las herramientas de la línea de comandos de Azure o las API de administración de Azure.

Roles en cuentas de Automation

En Azure Automation, el acceso se concede mediante la asignación del rol de Azure adecuado a los usuarios, grupos y aplicaciones en el ámbito de las cuentas de Automation. Estos son los roles integrados compatibles que admiten las cuentas de Automation:

| Rol | Descripción |

|---|---|

| Propietario | El rol Propietario permite el acceso a todos los recursos y las acciones de una cuenta de Automation, lo que incluye proporcionar acceso a otros usuarios, grupos y aplicaciones para que administren la cuenta de Automation. |

| Colaborador | El rol Colaborador permite administrar todo, excepto la modificación de los permisos de acceso de otros usuarios a una cuenta de Automation. |

| Lector | El rol Lector permite ver todos los recursos de una cuenta de Automation, pero no realizar cambios. |

| Colaborador de Automation | El rol Colaborador de Automation permite administrar todos los recursos de la cuenta de Automation, excepto modificar los permisos de acceso de otros usuarios a una cuenta de Automation. |

| Operador de Automation | El rol de función de Operador de Automation permite ver las propiedades y el nombre del runbook, y crear y administrar trabajos para todos los runbooks de una cuenta de Automation. Este rol es útil si se desea proteger los recursos de la cuenta de Automation, como los recursos de credenciales y los runbooks, para que no puedan verse ni modificarse, pero permitir a los miembros de la organización ejecutar los runbooks. |

| Operador de trabajos de Automation | El rol de Operador de trabajos de Automation permite crear y administrar trabajos para todos los runbooks de una cuenta de Automation. |

| Operador de runbooks de Automation | El rol de Operador de runbooks de Automation permite leer el nombre y las propiedades de los runbooks. |

| Colaborador de Log Analytics | El rol de colaborador de Log Analytics permite leer todos los datos de supervisión y editar la configuración de supervisión. La edición de la configuración de supervisión incluye la posibilidad de agregar la extensión de máquina virtual a las máquinas virtuales, leer las claves de las cuentas de almacenamiento para poder configurar la recopilación de registros de Azure Storage, crear y configurar cuentas de Automation, agregar características de Azure Automation y configurar Azure Diagnostics en todos los recursos de Azure. |

| Lector de Log Analytics | El rol de lector de Log Analytics permite ver y buscar todos los datos de supervisión, así como ver la configuración de supervisión. Esto incluye la visualización de la configuración de Azure Diagnostics en todos los recursos de Azure. |

| Colaborador de supervisión | El rol de colaborador de supervisión permite leer todos los datos de supervisión y actualizar la configuración de supervisión. |

| Lector de supervisión | El rol de lector de supervisión permite leer todos los datos de supervisión. |

| Administrador de acceso de usuario | El rol Administrador de acceso de usuario permite administrar el acceso de los usuarios a las cuentas de Azure Automation. |

Permisos de los roles

Las tablas siguientes describen los permisos específicos concedidos a cada rol. Esto puede incluir Acciones, que conceden permisos, y No acciones, que los restringen.

Propietario

Un propietario puede administrar todo, incluido el acceso. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| Microsoft.Automation/automationAccounts/* | Crear y administrar recursos de todos los tipos. |

Colaborador

Un colaborador puede administrar todo, excepto el acceso. La siguiente tabla muestra los permisos concedidos y denegados para el rol:

| Acciones | Descripción |

|---|---|

| Microsoft.Automation/automationAccounts/* | Crear y administrar recursos de todos los tipos |

| No acciones | |

| Microsoft.Authorization/*/Delete | Eliminar roles y asignaciones de roles. |

| Microsoft.Authorization/*/Write | Crear roles y asignaciones de roles. |

| Microsoft.Authorization/elevateAccess/Action | Deniega la capacidad de crear un administrador de acceso de usuario. |

Lector

Nota:

Recientemente se ha realizado un cambio en el permiso de rol lector integrado para la cuenta de Automation. Más información

Un lector puede ver todos los recursos de una cuenta de Automation, pero no realizar cambios.

| Acciones | Descripción |

|---|---|

| Microsoft.Automation/automationAccounts/read | Ver todos los recursos en una cuenta de Automation. |

Colaborador de Automation

Un Colaborador de Automation puede administrar todos los recursos de la cuenta de Automation, excepto el acceso. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| Microsoft.Automation/automationAccounts/* | Crear y administrar recursos de todos los tipos. |

| Microsoft.Authorization/*/read | Roles de lectura y asignaciones de roles. |

| Microsoft.Resources/deployments/* | Crear y administrar implementaciones de grupos de recursos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Leer implementaciones de grupos de recursos. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

| Microsoft.Insights/ActionGroups/* | Leer, escribir o eliminar grupos de acción. |

| Microsoft.Insights/ActivityLogAlerts/* | Leer, escribir o eliminar alertas de registro de actividad. |

| Microsoft.Insights/diagnosticSettings/* | Configuración de diagnóstico de lectura, escritura y eliminación. |

| Microsoft.Insights/MetricAlerts/* | Leer, escribir o eliminar alertas de métricas casi en tiempo real. |

| Microsoft.Insights/ScheduledQueryRules/* | Lea, escriba o elimine alertas de registro en Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Enumerar las claves de un área de trabajo de Log Analytics. |

Nota:

El rol Colaborador de Automation se puede usar para acceder a cualquier recurso mediante la identidad administrada, si se establecen los permisos adecuados en el recurso de destino, o mediante una cuenta de ejecución. De manera predeterminada, está configurada una cuenta de ejecución de Automation con derechos de colaborador en la suscripción. Siga la entidad de seguridad con menos privilegios y asigne cuidadosamente solo los permisos necesarios para ejecutar el runbook. Por ejemplo, si la cuenta de Automation solo es necesaria para iniciar o detener una VM de Azure, los permisos asignados a la cuenta de ejecución o a la identidad administrada solo deben ser para iniciar o detener la VM. De manera similar, si un runbook lee del almacenamiento de blobs, asigne permisos de solo lectura.

Al asignar permisos, se recomienda usar el control de acceso basado en rol (RBAC) de Azure asignado a una identidad administrada. Revise nuestras recomendaciones sobre el mejor enfoque para usar una identidad administrada asignada por el sistema o por el usuario, incluida la administración y la gobernanza durante su vigencia.

Operador de Automation

El rol de Operador de Automation permite crear y administrar trabajos, y leer las propiedades y el nombre del runbook de todos los runbooks de una cuenta de Automation.

Nota:

Si desea controlar el acceso de operador a runbooks individuales, no establezca este rol. En su lugar, use los roles operador de trabajo de Automation y el operador de runbook de Automation en combinación.

La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| Microsoft.Authorization/*/read | Autorización de lectura. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lee los recursos de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/jobs/read | Enumerar trabajos del runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Reanudar un trabajo que está en pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Cancelar un trabajo en curso. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Leer los flujos de trabajo y los resultados. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Obtiene la salida de un trabajo. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Pausar un trabajo en curso. |

| Microsoft.Automation/automationAccounts/jobs/write | Crear trabajos. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Obtiene una programación de trabajos de Azure Automation. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Crea una programación de trabajos de Azure Automation. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Obtiene el área de trabajo vinculada a la cuenta de Automation. |

| Microsoft.Automation/automationAccounts/read | Obtiene una cuenta de Azure Automation. |

| Microsoft.Automation/automationAccounts/runbooks/read | Obtiene un runbook de Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/read | Obtiene un recurso de programación de Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/write | Crea o actualiza un recurso de programación de Azure Automation. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Roles de lectura y asignaciones de roles. |

| Microsoft.Resources/deployments/* | Crear y administrar implementaciones de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Crear y administrar reglas de alertas. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Obtiene los estados de disponibilidad de todos los recursos del ámbito especificado. |

Operador de trabajos de Automation

El rol de Operador de trabajos de Automation se asigna en el ámbito de la cuenta de Automation. Esto permite a los roles con permiso de Operador crear y administrar trabajos para todos los runbooks de la cuenta. Si a la función de operador de trabajo se le conceden permisos de lectura en el grupo de recursos que contiene la cuenta de Automation, los miembros del rol tendrán la capacidad de iniciar runbooks. Pero no tienen la capacidad de crearlos, modificarlos ni eliminarlos.

La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| Microsoft.Authorization/*/read | Autorización de lectura. |

| Microsoft.Automation/automationAccounts/jobs/read | Enumerar trabajos del runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Reanudar un trabajo que está en pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Cancelar un trabajo en curso. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Leer los flujos de trabajo y los resultados. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Pausar un trabajo en curso. |

| Microsoft.Automation/automationAccounts/jobs/write | Crear trabajos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Roles de lectura y asignaciones de roles. |

| Microsoft.Resources/deployments/* | Crear y administrar implementaciones de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Crear y administrar reglas de alertas. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lee un grupo de Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Obtiene la salida de un trabajo. |

Operador de runbooks de Automation

El rol de operador de runbooks de Automation se concede en el ámbito del runbook. Un Operador de runbooks de Automation puede ver las propiedades y el nombre del runbook. Este rol, combinado con el de operador de trabajos de Automation, permite también al operador crear y administrar trabajos para el runbook. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Enumerar los runbooks. |

| Microsoft.Authorization/*/read | Autorización de lectura. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Roles de lectura y asignaciones de roles. |

| Microsoft.Resources/deployments/* | Crear y administrar implementaciones de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Crear y administrar reglas de alertas. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

Colaborador de Log Analytics

Un colaborador de Log Analytics puede leer todos los datos de supervisión y editar la configuración de supervisión. La edición de la configuración de supervisión incluye la posibilidad de agregar la extensión de máquina virtual a las máquinas virtuales, leer las claves de las cuentas de almacenamiento para poder configurar la recopilación de registros de Azure Storage, crear y configurar cuentas de Automation, agregar características y configurar Azure Diagnostics en todos los recursos de Azure. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| */read | Leer recursos de todos los tipos, excepto secretos. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Crear y administrar extensiones de máquinas virtuales. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Enumerar claves de cuentas de almacenamiento clásicas. |

| Microsoft.Compute/virtualMachines/extensions/* | Crear y administrar extensiones de máquinas virtuales clásicas. |

| Microsoft.Insights/alertRules/* | Reglas de alerta de lectura, escritura y eliminación. |

| Microsoft.Insights/diagnosticSettings/* | Configuración de diagnóstico de lectura, escritura y eliminación. |

| Microsoft.OperationalInsights/* | Administrar registros de Azure Monitor. |

| Microsoft.OperationsManagement/* | Administración de características de Azure Automation en áreas de trabajo. |

| Microsoft.Resources/deployments/* | Crear y administrar implementaciones de grupos de recursos. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Crear y administrar implementaciones de grupos de recursos. |

| Microsoft.Storage/storageAccounts/listKeys/action | Enumerar claves de cuentas de almacenamiento. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

| Microsoft.HybridCompute/machines/extensions/write | Instala o actualiza las extensiones de Azure Arc. |

Lector de Log Analytics

Un lector de Log Analytics puede ver y buscar los datos de supervisión, así como consultar la configuración, incluida la de Azure Diagnostics en todos los recursos de Azure. La siguiente tabla muestra los permisos concedidos o denegados para el rol:

| Acciones | Descripción |

|---|---|

| */read | Leer recursos de todos los tipos, excepto secretos. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Administrar consultas de búsqueda en registros de Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Buscar datos de registros de Azure Monitor. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

| No acciones | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | No se pueden leer las claves de acceso compartido. |

Colaborador de supervisión

Un colaborador de supervisión puede leer todos los datos de supervisión y actualizar la configuración de supervisión. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| */read | Leer recursos de todos los tipos, excepto secretos. |

| Microsoft.AlertsManagement/alerts/* | Administrar alertas. |

| Microsoft.AlertsManagement/alertsSummary/* | Administrar el panel de alertas. |

| Microsoft.Insights/AlertRules/* | Administrar reglas de alertas. |

| Microsoft.Insights/components/* | Administrar componentes de Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Administrar la configuración de diagnóstico. |

| Microsoft.Insights/eventtypes/* | Enumerar eventos del registro de actividades (eventos de administración) de una suscripción. Este permiso es aplicable para el acceso mediante programación y mediante el portal al registro de actividades. |

| Microsoft.Insights/LogDefinitions/* | Este permiso es necesario para los usuarios que necesitan acceder a registros de actividades a través del portal. Enumere las categorías de registro del registro de actividad. |

| Microsoft.Insights/MetricDefinitions/* | Leer definiciones de métrica (lista de tipos de métricas disponibles para un recurso). |

| Microsoft.Insights/Metrics/* | Leer las métricas de un recurso. |

| Microsoft.Insights/Register/Action | Registrar el proveedor de Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Administrar pruebas web de Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Administrar paquetes de soluciones de registros de Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Administrar búsquedas guardadas de registros de Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Buscar áreas de trabajo de Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Enumerar las claves de un área de trabajo de Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Administrar configuraciones de visión de almacenamiento de registros de Azure Monitor. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico. |

| Microsoft.WorkloadMonitor/workloads/* | Administrar cargas de trabajo. |

Lector de supervisión

Un lector de supervisión puede leer todos los datos de supervisión. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| */read | Leer recursos de todos los tipos, excepto secretos. |

| Microsoft.OperationalInsights/workspaces/search/action | Buscar áreas de trabajo de Log Analytics. |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico |

Administrador de acceso de usuario

Un administrador de acceso de usuario puede administrar el acceso de los usuarios a los recursos de Azure. La siguiente tabla muestra los permisos concedidos para el rol:

| Acciones | Descripción |

|---|---|

| */read | Leer todos los recursos. |

| Microsoft.Authorization/* | Administrar la autorización |

| Microsoft.Support/* | Crear y administrar incidencias de soporte técnico |

Permisos de acceso de rol de lector

Importante

Para reforzar la posición de seguridad general de Azure Automation, el lector de RBAC integrado no tendría acceso a las claves de cuenta de Automation mediante la llamada API: GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

El rol de lector integrado de la cuenta de Automation no puede usar API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION para capturar las claves de la cuenta de Automation. Se trata de una operación con privilegios elevados que proporciona información confidencial que podría suponer un riesgo para la seguridad si un actor malintencionado no deseado con pocos privilegios obtuviera acceso a las claves de cuenta de Automation y realizara acciones con un nivel de privilegios elevados.

Para acceder a API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION, se recomienda cambiar a los roles integrados, como Propietario, Colaborador o Colaborador de Automation, para acceder a las claves de cuenta de Automation. Estos roles, de forma predeterminada, tendrán el permiso listKeys. Como procedimiento recomendado, es mejor crear un rol personalizado con permisos limitados para acceder a las claves de cuenta de Automation. En este caso, debe agregar un permiso Microsoft.Automation/automationAccounts/listKeys/action a la definición de roles.

Más información sobre cómo crear un rol personalizado en Azure Portal.

Permisos de configuración de características

En las secciones siguientes se describen los permisos mínimos necesarios para habilitar las características Update Management y Change Tracking e Inventario.

Permisos para habilitar Update Management y Change Tracking e Inventario en una máquina virtual

| Acción | Permiso | Ámbito mínimo |

|---|---|---|

| Escribir nueva implementación | Microsoft.Resources/deployments/* | Subscription |

| Escribir nuevo grupo de recursos | Microsoft.Resources/subscriptions/resourceGroups/write | Subscription |

| Crear nueva área de trabajo predeterminada | Microsoft.OperationalInsights/workspaces/write | Resource group |

| Crear nueva cuenta | Microsoft.Automation/automationAccounts/write | Resource group |

| Vincular área de trabajo y cuenta | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Área de trabajo Cuenta de Automation |

| Crear extensión MMA | Microsoft.Compute/virtualMachines/write | Máquina virtual |

| Crear búsqueda guardada | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

| Crear configuración de ámbito | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

| Comprobación de estado de incorporación: leer área trabajo | Microsoft.OperationalInsights/workspaces/read | Área de trabajo |

| Comprobación de estado de incorporación: leer propiedad de área de trabajo vinculada de la cuenta | Microsoft.Automation/automationAccounts/read | Cuenta de Automation |

| Comprobación de estado de incorporación: leer solución | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solución |

| Comprobación de estado de incorporación: leer máquina virtual | Microsoft.Compute/virtualMachines/read | Máquina virtual |

| Comprobación de estado de incorporación: leer cuenta | Microsoft.Automation/automationAccounts/read | Cuenta de Automation |

| Incorporación de comprobación de área de trabajo para VM1 | Microsoft.OperationalInsights/workspaces/read | Subscription |

| Registro del proveedor de Log Analytics | Microsoft.Insights/register/action | Subscription |

1 Este permiso es necesario para habilitar características a través de la experiencia de máquina virtual del portal.

Permisos para habilitar Update Management y Change Tracking e inventario en una cuenta de Automation

| Acción | Permiso | Ámbito mínimo |

|---|---|---|

| Crear una nueva implementación | Microsoft.Resources/deployments/* | Subscription |

| Crear un grupo de recursos | Microsoft.Resources/subscriptions/resourceGroups/write | Subscription |

| Hoja AutomationOnboarding: crear nueva área de trabajo | Microsoft.OperationalInsights/workspaces/write | Resource group |

| Hoja AutomationOnboarding: leer área de trabajo vinculada | Microsoft.Automation/automationAccounts/read | Cuenta de Automation |

| Hoja AutomationOnboarding: leer solución | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solución |

| Hoja AutomationOnboarding: leer área de trabajo | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Área de trabajo |

| Crear vínculo para área de trabajo y cuenta | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

| Escribir cuenta para Shoebox | Microsoft.Automation/automationAccounts/write | Cuenta |

| Crear o editar búsqueda guardada | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

| Crear o editar la configuración de ámbito | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

| Registro del proveedor de Log Analytics | Microsoft.Insights/register/action | Subscription |

| Paso 2: Habilitación de varias máquinas virtuales | ||

| Hoja VMOnboarding: crear extensión MMA | Microsoft.Compute/virtualMachines/write | Máquina virtual |

| Crear o editar búsqueda guardada | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

| Crear o editar la configuración de ámbito | Microsoft.OperationalInsights/workspaces/write | Área de trabajo |

Administración de permisos de rol para grupos e instancias de Hybrid Worker

Puede crear roles personalizados de Azure en Automation y conceder los siguientes permisos a grupos de Hybrid Worker e instancias de Hybrid Worker:

- Extensiones basadas en Hybrid Runbook Worker

- Hybrid Runbook Worker de Windows basado en agente

- Hybrid Runbook Worker de Linux basado en agente

Permisos de Update Management

Update Management se puede usar para evaluar y programar implementaciones de actualizaciones en máquinas de varias suscripciones del mismo inquilino de Microsoft Entra o entre inquilinos mediante Azure Lighthouse. En la tabla siguiente se muestran los permisos necesarios para administrar las implementaciones de actualizaciones.

| Recurso | Rol | Ámbito |

|---|---|---|

| Cuenta de Automation | Colaborador de la máquina virtual | Grupo de recursos para la cuenta |

| Área de trabajo de Log Analytics | Colaborador de Log Analytics | Área de trabajo de Log Analytics |

| Área de trabajo de Log Analytics | Lector de Log Analytics | Subscription |

| Solución | Colaborador de Log Analytics | Solución |

| Máquina virtual | Colaborador de la máquina virtual | Máquina virtual |

| Acciones en la máquina virtual | ||

| Ver el historial de ejecución de la programación de actualizaciones (se ejecuta la máquina de configuración de actualizaciones de software) | Lector | Cuenta de Automation |

| Acciones en la máquina virtual | Permiso | |

| Crear programación de actualizaciones (configuraciones de actualizaciones de software) | Microsoft.Compute/virtualMachines/write | Para grupos de recursos y listas de máquinas virtuales estáticas |

| Crear programación de actualizaciones (configuraciones de actualizaciones de software) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Para el identificador de recurso del área de trabajo cuando se usa una lista dinámica que no es de Azure. |

Nota:

Si usa Administración de actualizaciones, asegúrese de que la directiva de ejecución de scripts sea RemoteSigned.

Configuración de RBAC de Azure para la cuenta de Automation

En la sección siguiente se muestra cómo configurar RBAC de Azure en la cuenta de Automation mediante Azure Portal y PowerShell.

Configuración de RBAC de Azure mediante Azure Portal

Inicie sesión en Azure Portal y abra su cuenta de Automation en la página Cuentas de automatización.

Seleccione Control de acceso (IAM) y seleccione un rol en la lista de roles disponibles. Puede elegir cualquiera de los roles integrados disponibles que la cuenta de Automation admita o cualquier rol personalizado que haya definido. Asigne el rol a un usuario al que desea conceder permisos.

Para asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

Nota:

El control de acceso basado en roles solo se puede establecer en el ámbito de la cuenta de Automation, no en los recursos por debajo de la cuenta de Automation.

Eliminación de asignaciones de roles de un usuario

Puede quitar el permiso de usuario de cualquier usuario que no administre la cuenta de Automation o que haya dejado de trabajar en la organización. En los pasos siguientes se muestra cómo quitar las asignaciones de roles de un usuario. Para los pasos detallados, consulte Eliminación de asignaciones de roles de Azure:

Abra Control de acceso (IAM) en un ámbito como, por ejemplo, grupo de administración, suscripción, grupo de recursos o recurso, en donde quiere quitar el acceso.

Seleccione la pestaña Asignaciones de roles para ver todas las asignaciones de roles en este ámbito.

En la lista de asignaciones de roles, agregue una marca de verificación junto al usuario con la asignación de roles que quiera eliminar.

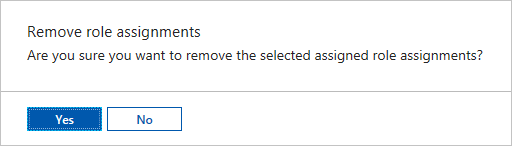

Seleccione Quitar.

Configuración de RBAC de Azure mediante PowerShell

El acceso basado en rol también se puede configurar en una cuenta de Automation mediante los siguientes cmdlets de Azure PowerShell:

Get-AzRoleDefinition enumera todos los roles de Azure disponibles en Microsoft Entra ID. Puede usar este cmdlet con el parámetro Name para enumerar todas las acciones que puede realizar un rol específico.

Get-AzRoleDefinition -Name 'Automation Operator'

A continuación se incluye el resultado de ejemplo:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment enumera las asignaciones de roles de Azure en el ámbito especificado. Sin parámetros, este cmdlet devuelve todas las asignaciones de roles realizadas en la suscripción. Use el parámetro ExpandPrincipalGroups para enumerar las asignaciones de acceso del usuario especificado, así como los grupos a los que pertenezca.

Ejemplo: use el siguiente cmdlet para enumerar todos los usuarios de una cuenta de Automation y sus roles.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

A continuación se incluye el resultado de ejemplo:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Use New-AzRoleAssignment para asignar acceso a usuarios, grupos y aplicaciones en un ámbito determinado.

Ejemplo: use el siguiente comando para asignar el rol "Operador de Automation" para un usuario en el ámbito de la cuenta de Automation.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

A continuación se incluye el resultado de ejemplo:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Use Remove-AzRoleAssignment para quitar el acceso a un usuario, grupo o aplicación concretos de un ámbito determinado.

Ejemplo: use el siguiente comando para quitar el usuario del rol Operador de Automation en el ámbito de la cuenta de Automation.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

En el ejemplo anterior, reemplace sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name y Automation account name por los detalles de su cuenta. Elija Sí cuando se le pida que confirme antes de proceder a la eliminación de las asignaciones de roles de usuario.

Experiencia del usuario en el rol Operador de Automation: cuenta de Automation

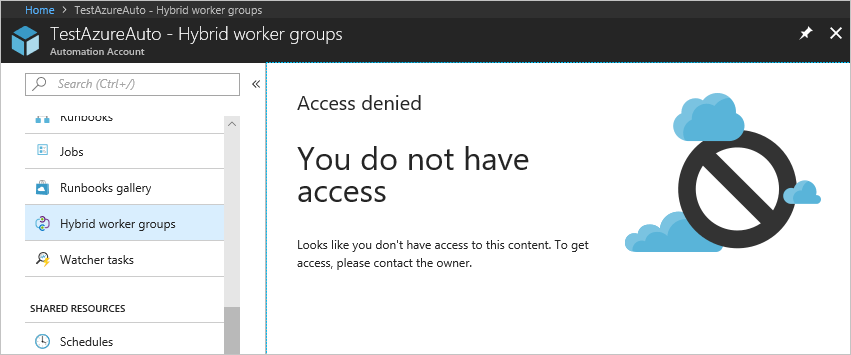

Cuando un usuario asignado al rol Operador de Automation en el ámbito de la cuenta de Automation vea la cuenta de Automation a la que está asignado, solo verá la lista de runbooks, los trabajos de runbook y las programaciones creados en la cuenta de Automation. Este usuario no puede ver las definiciones de estos elementos. El usuario puede iniciar, detener, suspender, reanudar o programar el trabajo de runbook. Pero el usuario no tiene acceso a otros recursos de Automation como configuraciones, grupos de Hybrid Runbook Worker o nodos de DSC.

Configuración de RBAC de Azure para runbooks

Azure Automation permite asignar roles de Azure a runbooks específicos. Para ello, ejecute el siguiente script para agregar un usuario a un runbook específico. Un administrador de la cuenta de Automation o un administrador de inquilinos pueden ejecutar este script.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

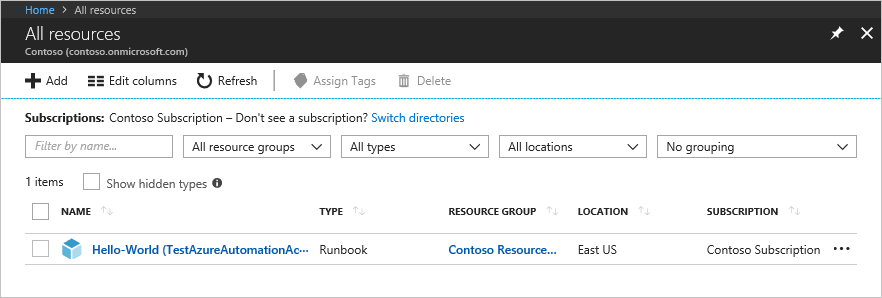

Una vez ejecutado el script, haga que el usuario inicie sesión en Azure Portal y seleccione Todos los recursos. En la lista, el usuario puede ver el runbook para el que se ha agregado como Operador de runbook de Automation.

Experiencia del usuario en el rol Operador de Automation: runbook

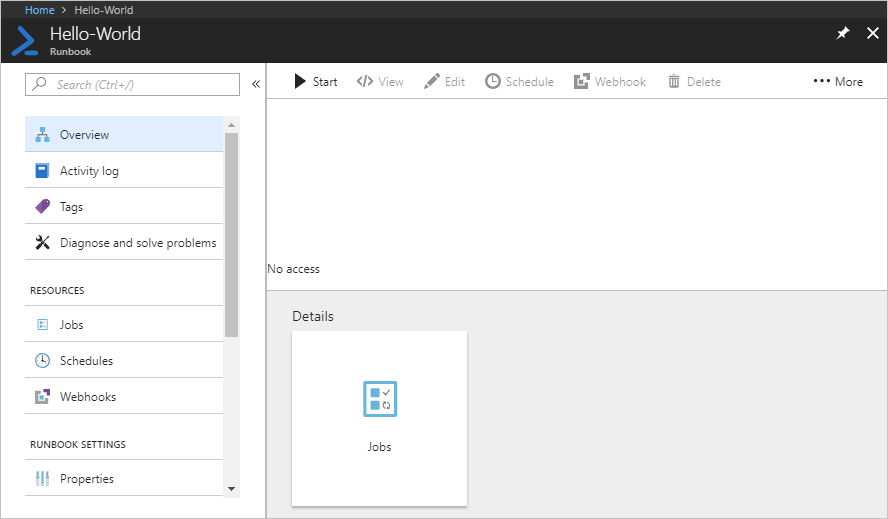

Cuando un usuario asignado al rol Operador de Automation en el ámbito del runbook vea un runbook al que esté asignado, solo podrá iniciar el runbook y ver los trabajos de runbook.

Pasos siguientes

- Para obtener información sobre las directrices de seguridad, consulte Procedimientos recomendados de seguridad en Azure Automation.

- Para obtener más información sobre RBAC de Azure con PowerShell, vea Incorporación o eliminación de asignaciones de roles de Azure con Azure PowerShell.

- Para más información sobre los tipos de runbooks, consulte Tipos de runbooks de Azure Automation.

- Para iniciar un runbook, consulte Inicio de un runbook en Azure Automation.