Reparación de una cuenta de Automanage

Precaución

El 30 de septiembre de 2027, el servicio Procedimientos recomendados de Azure Automanage se retirará. Como resultado, si intenta crear un nuevo perfil de configuración o incorporar una nueva suscripción al servicio, se producirá un error. Obtenga más información aquí sobre cómo migrar a Azure Policy antes de esa fecha.

Precaución

A partir del 1 de febrero de 2025, Azure Automanage comenzará a implementar cambios para detener el soporte técnico y la aplicación de todos los servicios dependientes de Microsoft Monitoring Agent (MMA) en desuso. Para seguir usando Change Tracking and Management, VM Insights, Update Management y Azure Automation, migrar al nuevo agente de Azure Monitor (AMA).

Importante

Este artículo solo es pertinente para las máquinas que se han incorporado a la versión anterior de Automanage (versión 2020-06-30-preview de la API). El estado de estas máquinas será Necesita actualización.

La cuenta de Azure Automanage es el contexto de seguridad o la identidad bajo los que tienen lugar las operaciones automatizadas. Si ha movido recientemente una suscripción que contiene una cuenta de Automanage a un nuevo inquilino, debe volver a configurarla. Para volver a configurarla, debe restablecer el tipo de identidad y asignar los roles adecuados para la cuenta.

Paso 1: Restablecimiento del tipo de identidad de la cuenta de Automanage

Restablezca el tipo de identidad de cuenta de Automanage mediante la siguiente plantilla de Azure Resource Manager (ARM). Guarde el archivo localmente como armdeploy.json o un nombre similar. Anote el nombre y la ubicación de la cuenta de Automanage porque son parámetros necesarios en la plantilla de Resource Manager.

Cree una implementación de Resource Manager mediante la siguiente plantilla. Use

identityType = None.- Puede crear la implementación en la CLI de Azure mediante

az deployment sub create. Para más información, consulte az deployment sub. - Puede crear la implementación en PowerShell mediante el módulo

New-AzDeployment. Para más información, consulte New-AzDeployment.

- Puede crear la implementación en la CLI de Azure mediante

Vuelva a ejecutar la misma plantilla de Resource Manager con

identityType = SystemAssigned.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"accountName": {

"type": "string"

},

"location": {

"type": "string"

},

"identityType": {

"type": "string",

"allowedValues": [ "None", "SystemAssigned" ]

}

},

"resources": [

{

"apiVersion": "2020-06-30-preview",

"name": "[parameters('accountName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Automanage/accounts",

"identity": {

"type": "[parameters('identityType')]"

}

}

]

}

Paso 2: Asignación de los roles adecuados para la cuenta de Automanage

La cuenta de Automanage requiere los roles Colaborador y Colaborador de la directiva de recursos en la suscripción que contiene las máquinas virtuales que Automanage administra. Puede asignar los roles mediante Azure Portal, plantillas de Resource Manager o la CLI de Azure.

Si usa una plantilla de Resource Manager o la CLI de Azure, necesitará el id. de entidad de seguridad (también conocido como id. de objeto) de la cuenta de Automanage. (El id. no es necesario si utiliza Azure Portal). Puede encontrar este id. mediante estos métodos:

CLI de Azure: use el comando

az ad sp list --display-name <name of your Automanage Account>.Azure Portal: vaya a Microsoft Entra ID y busque su cuenta de Automanage por nombre. En Aplicaciones empresariales, seleccione el nombre de la cuenta de Automanage cuando aparezca.

Azure portal

En Suscripciones, vaya a la suscripción que contiene las máquinas virtuales administradas automáticamente.

Seleccione Access Control (IAM) .

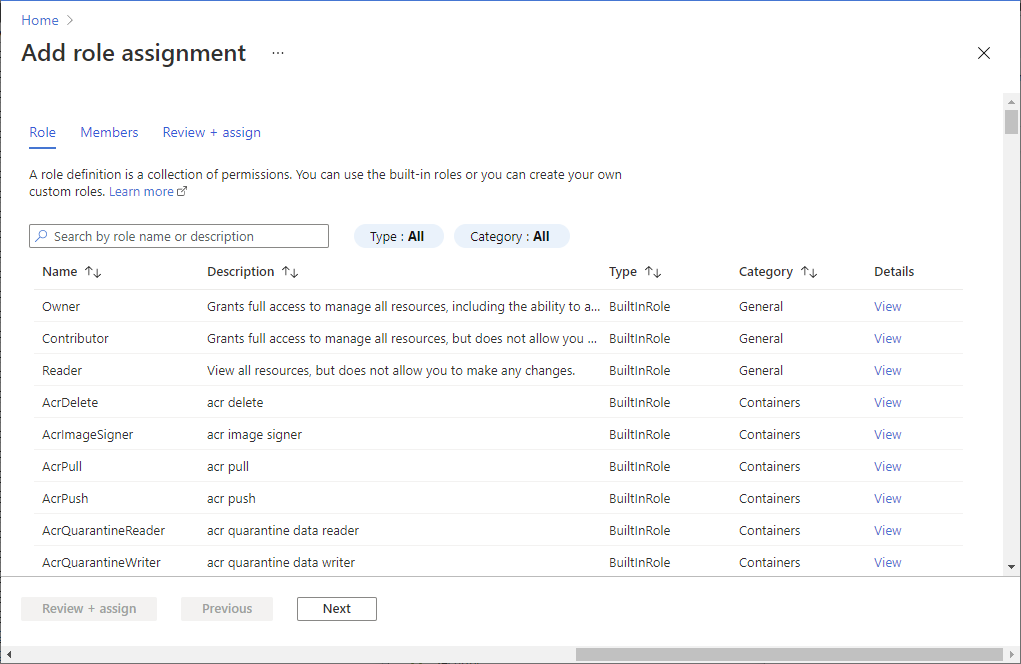

Seleccione Agregar>Agregar asignación de roles para abrir la página Agregar asignación de roles.

Asigne el siguiente rol. Para asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

Configuración Valor Role Colaborador Asignar acceso a Usuario, grupo o entidad de servicio Miembros <Nombre de la cuenta de Automanage>

Repita los pasos del 2 al 4, seleccionando el rol Colaborador de la directiva de recursos.

Plantilla ARM

Ejecute la siguiente plantilla de Resource Manager. Necesitará el id. de entidad de seguridad de la cuenta de Automanage. Los pasos para obtenerlo se encuentran al principio de esta sección. Escriba el id. cuando se le pida.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"principalId": {

"type": "string",

"metadata": {

"description": "The principal to assign the role to"

}

}

},

"variables": {

"Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"Resource Policy Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', '36243c78-bf99-498c-9df9-86d9f8d28608')]"

},

"resources": [

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Contributor')]",

"principalId": "[parameters('principalId')]"

}

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Resource Policy Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Resource Policy Contributor')]",

"principalId": "[parameters('principalId')]"

}

}

]

}

CLI de Azure

Ejecute estos comandos:

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Contributor" --scope /subscriptions/<your subscription ID>

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Resource Policy Contributor" --scope /subscriptions/<your subscription ID>