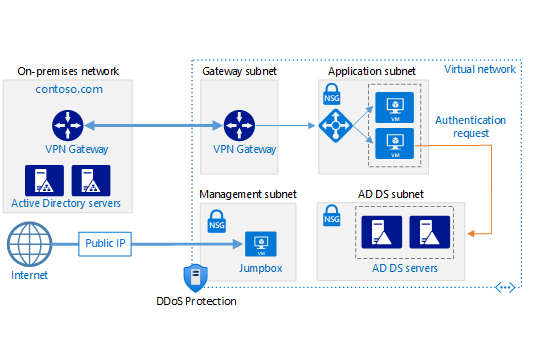

Esta arquitectura muestra cómo extender un dominio de Active Directory local a Azure para proporcionar servicios de autenticación distribuidos.

Architecture

Descargue un archivo Visio de esta arquitectura.

Esta arquitectura amplía la arquitectura de red híbrida que se muestra en Conexión de una red local a Azure mediante VPN Gateway.

Flujo de trabajo

- Red local. La red local incluye servidores locales de Active Directory que pueden realizar la autenticación y autorización de componentes que se encuentran en entornos locales.

- Servidores de Active Directory. Estos servidores son controladores de dominio que implementan servicios de directorio (AD DS) que se ejecutan como máquinas virtuales en la nube. Pueden proporcionar la autenticación de componentes que se ejecutan en Azure Virtual Network.

- Subred de Active Directory. Los servidores de Active Directory Domain Services (AD DS) se hospedan en una subred independiente. Las reglas de grupo de seguridad de red (NSG) protegen los servidores de AD DS y proporcionan un firewall contra el tráfico de orígenes inesperados.

- Sincronización de Azure VPN Gateway y Active Directory. VPN Gateway proporciona una conexión entre la red local y Azure Virtual Network. Puede ser una conexión VPN o mediante Azure ExpressRoute. Todas las solicitudes de sincronización entre los servidores de Active Directory en la nube y locales pasan a través de la puerta de enlace. Las rutas definidas por el usuario (UDR) controlan el enrutamiento del tráfico local que pasa a Azure.

Componentes

- Microsoft Entra ID es un servicio de identidad empresarial que proporciona inicio de sesión único, autenticación multifactor y acceso condicional.

- VPN Gateway es un servicio que usa una puerta de enlace de red virtual para enviar tráfico cifrado entre una instancia de Azure Virtual Network y ubicaciones locales por medio de la red pública de Internet.

- ExpressRoute le permite ampliar las redes locales a la nube de Microsoft mediante una conexión privada con la ayuda de un proveedor de conectividad.

- Virtual Network es el bloque de creación fundamental para las redes privadas en Azure. Puede usarlo para permitir que los recursos de Azure, como las máquinas virtuales, se comuniquen entre sí, con Internet y con las redes locales.

Detalles del escenario

Si parte de la aplicación está hospedada en el entorno local y parte en Azure, puede que resulte más eficaz replicar AD DS en Azure. Esta replicación puede reducir la latencia causada por el envío de solicitudes de autenticación desde la nube a los servicios de AD DS que se ejecutan en un entorno local.

Para consideraciones adicionales, consulte Selección de una solución para la integración de Active Directory local con Azure.

Posibles casos de uso

Esta arquitectura se usa normalmente cuando una conexión VPN o ExpressRoute conecta las redes virtuales locales y de Azure. Esta arquitectura también admite la replicación bidireccional, lo que significa que los cambios se pueden realizar en el entorno local o en la nube, de tal forma que se mantiene la coherencia de ambos orígenes. Los usos típicos de esta arquitectura incluyen aplicaciones híbridas en las que la funcionalidad se distribuye entre el entorno local y Azure, y las aplicaciones y los servicios que realizan la autenticación con Active Directory.

Recomendaciones

Las siguientes recomendaciones aplican para la mayoría de los escenarios. Sígalas a menos que tenga un requisito concreto que las invalide.

Recomendaciones de VM

Determine los requisitos de tamaño de la máquina virtual en función del volumen esperado de solicitudes de autenticación. Use las especificaciones de los equipos que hospedan AD DS de forma local como punto de partida y hágalas coincidir con los tamaños de máquina virtual de Azure. Una vez realizada la implementación, supervise la utilización y escale o reduzca verticalmente en función de la carga real de las máquinas virtuales. Para más información sobre cómo ajustar el tamaño de los controladores de dominio de AD DS, vea Planeamiento de capacidad de Active Directory Domain Services.

Cree un disco de datos virtual independiente para almacenar la base de datos, los registros y la carpeta sysvol de Active Directory. No almacene estos elementos en el mismo disco que el sistema operativo. De forma predeterminada, los discos de datos que están conectados a una máquina virtual usan una caché de escritura simultánea. Sin embargo, esta forma de almacenamiento en caché puede entrar en conflicto con los requisitos de AD DS. Por ello, establezca la preferencia de caché de host en el disco de datos en Ninguna.

Implemente al menos dos máquinas virtuales que ejecuten AD DS como controladores de dominio y agréguelas a zonas de disponibilidad diferentes. Si no está disponible en la región, implemente en un conjunto de disponibilidad.

Recomendaciones de redes

Configure la interfaz de red (NIC) de VM para cada servidor de AD DS con una dirección IP privada estática para la compatibilidad total del Servicio de nombres de dominio (DNS). Para más información, vea Configuración de direcciones IP privadas para una máquina virtual mediante Azure Portal.

Nota

No configure la NIC de VM para cualquier AD DS con una dirección IP pública. Vea las consideraciones de seguridad para más información.

El grupo de seguridad de red de la subred de Active Directory requiere reglas para permitir el tráfico entrante desde el entorno local y el tráfico saliente hacia el entorno local. Para obtener información detallada sobre los puertos que AD DS utiliza, vea Requisitos de puertos de Active Directory Domain Services y Active Directory.

Si las nuevas máquinas virtuales del controlador de dominio también tienen el rol de servidores DNS, se recomienda configurarlas como servidores DNS personalizados en el nivel de red virtual, como se explica en Cambio de servidores DNS. Esto debe hacerse en la red virtual que hospeda los nuevos controladores de dominio y las redes emparejadas en las que otras máquinas virtuales deben resolver los nombres de dominio de Active Directory. Para más información sobre cómo configurar la resolución de nombres DNS híbridos, consulte Resolución de nombres para recursos en redes virtuales de Azure.

Para la configuración inicial, es posible que tenga que ajustar la interfaz de red de uno de los controladores de dominio de Azure para que apunte a un controlador de dominio local como origen DNS principal.

La inclusión de su dirección IP en la lista de servidores DNS mejora el rendimiento y aumenta la disponibilidad de los servidores DNS. Sin embargo, puede darse un retraso de inicio si el servidor DNS también es un controlador de dominio y apunta solo a sí mismo o apunta primero a sí mismo para la resolución de nombres. Por este motivo, tenga cuidado al configurar la dirección de bucle invertido en un adaptador si el servidor también es un controlador de dominio.

Esto puede significar sobrescribir la configuración DNS de la interfaz de red de Azure para apuntar a otro controlador de dominio hospedado en Azure o de manera local para el servidor DNS principal. La dirección de bucle invertido solo debe configurarse como un servidor DNS secundario o terciario en un controlador de dominio.

Sitio de Active Directory

En AD DS, un sitio representa una ubicación física, una red o un conjunto de dispositivos. Los sitios de AD DS se utilizan para administrar la replicación de base de datos de AD DS mediante la agrupación de objetos de AD DS que se encuentran cerca unos de otros y que están conectados mediante una red de alta velocidad. AD DS incluye la lógica para seleccionar la mejor estrategia para replicar la base de datos de AD DS entre sitios.

Se recomienda crear un sitio de AD DS, incluidas las subredes definidas para la aplicación en Azure. Después, puede configurar un vínculo de sitio entre los sitios de AD DS locales, y AD DS realizará automáticamente la replicación de base de datos más eficaz posible. Esta replicación de base de datos requiere poco más aparte de la configuración inicial.

Maestro de operaciones de Active Directory

El rol de maestro de operaciones se puede asignar a los controladores de dominio de AD DS para admitir la comprobación de coherencia entre instancias de bases de datos de AD DS replicadas. Hay cinco roles de maestro de operaciones (FSMO): maestro de esquema, maestro de nomenclatura de dominios, maestro de identificadores relativos, maestro emulador del controlador de dominio principal y maestro de infraestructuras. Para más información sobre estos roles, consulte Planificación de la selección del rol de maestro de operaciones. También se recomienda asignar al menos dos de los nuevos controladores de dominio de Azure el rol Catálogo global (GC). Puede encontrar más detalles sobre esta asignación de GC aquí.

Supervisión

Supervise los recursos de las máquinas virtuales del controlador de dominio y los servicios de AD DS y cree un plan para corregir rápidamente los problemas. Para más información, vea Supervisión de Active Directory. También puede instalar herramientas como Microsoft Systems Center en un servidor de supervisión (vea el diagrama de la arquitectura) para ayudar a realizar estas tareas.

Consideraciones

Estas consideraciones implementan los pilares del Azure Well-Architected Framework, que es un conjunto de principios rectores que puede utilizar para mejorar la calidad de una carga de trabajo. Para más información, consulte Marco de buena arquitectura de Microsoft Azure.

Confiabilidad

La confiabilidad garantiza que la aplicación puede cumplir los compromisos contraídos con los clientes. Para más información, consulte Resumen del pilar de fiabilidad.

Implemente las máquinas virtuales que ejecutan AD DS en al menos dos zonas de disponibilidad. Si las zonas de disponibilidad no están disponibles en la región, use conjuntos de disponibilidad. Además, considere la posibilidad de asignar el rol de maestro de operaciones en modo de espera al menos a un servidor y, posiblemente más, en función de los requisitos. Un maestro de operaciones en modo de espera es una copia activa del maestro de operaciones que puede reemplazar el servidor maestro de operaciones principal durante una conmutación por error.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para más información, consulte Introducción al pilar de seguridad.

Los servidores de AD DS proporcionan servicios de autenticación y son un objetivo muy atractivo para los ataques. Para protegerlos, evite la conectividad directa a Internet mediante la colocación de los servidores de AD DS en una subred independiente con un NSG como un firewall. Cierre todos los puertos en los servidores de AD DS, excepto los necesarios para la autenticación, autorización y sincronización del servidor. Para más información, vea Requisitos de puertos de Active Directory Domain Services y Active Directory.

Utilice BitLocker o Azure Disk Encryption para cifrar el disco que hospeda la base de datos de AD DS.

Azure DDoS Protection, combinado con los procedimientos recomendados de diseño de aplicaciones, proporciona características mejoradas de mitigación de DDoS para ofrecer una mejor defensa frente a los ataques DDoS. Debe habilitar Azure DDOS Protection en cualquier red virtual perimetral.

Excelencia operativa

La excelencia operativa abarca los procesos de las operaciones que implementan y mantienen una aplicación en ejecución en producción. Para más información, consulte Introducción al pilar de excelencia operativa.

Use la práctica de infraestructura como código (IaC) para aprovisionar y configurar la infraestructura de red y seguridad. Una opción es usar plantillas de Azure Resource Manager.

Aísle las cargas de trabajo para permitir a DevOps realizar la integración continua y la entrega continua (CI/CD), ya que el equipo correspondiente de DevOps asocia y administra todas las cargas de trabajo.

En esta arquitectura, toda la red virtual que incluye las distintas capas de aplicación, el jumpbox de administración y Microsoft Entra Domain Services se identifica como una sola carga de trabajo aislada.

Las máquinas virtuales se configuran mediante extensiones de máquina virtual y otras herramientas, como Desired State Configuration (DSC), que se usa para configurar AD DS en las máquinas virtuales.

Considere la posibilidad de automatizar las implementaciones usando Azure DevOps o cualquier otra solución de CI/CD. Azure Pipelines es el componente recomendado de Azure DevOps Services que proporciona automatización para las compilaciones e implementaciones de soluciones. Además, está muy integrado en el ecosistema de Azure.

Use Azure Monitor para analizar el rendimiento de su infraestructura. Le permitirá supervisar y diagnosticar problemas de red sin iniciar sesión en las máquinas virtuales. Application Insights proporciona métricas y registros completos para comprobar el estado de la infraestructura.

Para más información, consulte la sección DevOps en Marco de buena arquitectura de Microsoft Azure.

Facilidad de uso

Realice copias de seguridad periódicas de AD DS. No copie los archivos VHD de los controladores de dominio en lugar de realizar copias de seguridad periódicas porque el archivo de base de datos de AD DS del disco duro virtual puede no ser coherente cuando se copia, lo que puede hacer que sea imposible reiniciar la base de datos.

No se recomienda apagar una máquina virtual del controlador de dominio mediante Azure Portal. En su lugar, apague y reinicie el sistema operativo invitado. El cierre a través de Azure Portal provoca que la VM se desasigne, lo que produce los siguientes efectos cuando se reinicia la VM del controlador de dominio:

- Restablece los objetos

VM-GenerationIDyinvocationIDdel repositorio de Active Directory. - Descarta el grupo de identificadores relativos (RID) actual de Active Directory.

- Marca la carpeta sysvol como no autoritativa.

El primer problema es relativamente inofensivo. El restablecimiento repetido del objeto invocationID provocará un uso de ancho de banda adicional menor durante la replicación, pero no suele ser significativo.

El segundo problema puede contribuir al agotamiento del grupo de RID en el dominio, especialmente si el tamaño del grupo de RID está configurado para ser mayor que el predeterminado. Tenga en cuenta que, si el dominio ha estado disponible durante mucho tiempo o se usa para flujos de trabajo que requieren la creación y eliminación repetitivas de cuentas, es posible que el dominio ya esté cerca del agotamiento del grupo de RID. Un procedimiento recomendado es supervisar si el dominio experimenta eventos de advertencia de agotamiento del grupo de RID; consulte el artículo Administrar la emisión de RID.

El tercer problema es relativamente inofensivo siempre que exista un controlador de dominio autoritativo disponible al reiniciar una VM de controlador de dominio en Azure. Si todos los controladores de dominio de un dominio se ejecutan en Azure y se apagan y desasignan todos simultáneamente, al reiniciarlos, no encontrarán una réplica autoritativa. La corrección de esta condición requiere intervención manual: consulte el artículo Cómo forzar la sincronización autoritativa y no autoritativa para la replicación de sysvol replicada por DFSR.

Eficiencia del rendimiento

La eficiencia del rendimiento es la capacidad de escalado que tiene la carga de trabajo con el fin de satisfacer de manera eficiente las demandas que hayan realizado los usuarios. Para obtener más información, vea Resumen del pilar de eficiencia del rendimiento.

AD DS está diseñado para ofrecer escalabilidad. No es necesario configurar un equilibrador de carga o un controlador de tráfico para dirigir las solicitudes a controladores de dominio de AD DS. La única consideración de escalabilidad consiste en configurar las máquinas virtuales que ejecutan AD DS con el tamaño correcto para los requisitos de la carga de red, supervisar la carga en las máquinas virtuales y escalar y reducir verticalmente, según sea necesario.

Optimización de costos

La optimización de costos trata de reducir los gastos innecesarios y mejorar las eficiencias operativas. Para más información, vea Información general del pilar de optimización de costos.

Puede usar la calculadora de precios de Azure para calcular los costos. Otras consideraciones se describen en la sección Costo de Marco de buena arquitectura de Microsoft Azure.

Estas son las consideraciones de costo de los servicios que se usan en esta arquitectura.

Servicios de dominio de AD

Considere la posibilidad de que Active Directory Domain Services sea un servicio compartido que lo consuman varias cargas de trabajo para reducir costos. Para más información, consulte Precios de Active Directory Domain Services.

VPN Gateway

El componente principal de esta arquitectura es el servicio VPN Gateway. Se le cobra en función del tiempo de aprovisionamiento y disponibilidad de la puerta de enlace.

Todo el tráfico entrante es gratuito, y se cobra todo el tráfico saliente. Al tráfico de salida de la VPN se le aplican los costos de ancho de banda de Internet.

Para obtener más información, vea Precios de VPN Gateway.

Virtual Network

Virtual Network es gratis. A cada suscripción se le permite crear un máximo de 1,000 redes virtuales en todas las regiones. Todo el tráfico dentro de los límites de una red virtual es gratuito, por lo que la comunicación entre dos máquinas virtuales de la misma red virtual es gratuita.

Pasos siguientes

- ¿Qué es Microsoft Entra ID?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Requisitos de puertos de Active Directory Domain Services y Active Directory

- Configuración de estado deseado (DSC)

- Conexión de una red local a Azure mediante VPN Gateway