Requisitos de los recursos de red para la integración de una puerta de enlace del espacio de trabajo en una red virtual

SE APLICA A: Premium

El aislamiento de red es una característica opcional de una puerta de enlace del espacio de trabajo de API Management. En este artículo se proporcionan requisitos de recursos de red al integrar la puerta de enlace en una red virtual de Azure. Algunos requisitos difieren en función del modo de acceso entrante y saliente deseado. Los modos admitidos son los siguientes:

- Acceso de entrada público, acceso de salida privado (público/privado)

- Acceso de entrada privado, acceso de salida privado (privado/privado)

Para obtener información sobre las opciones de red de API Management, consulte Uso de una red virtual para proteger el tráfico entrante y saliente de Azure API Management.

Nota:

- La configuración de red de una puerta de enlace del área de trabajo es independiente de la configuración de red de la instancia de API Management.

- Actualmente, una puerta de enlace de área de trabajo solo se puede configurar en una red virtual cuando se crea la puerta de enlace. No se puede cambiar la configuración de red de la puerta de enlace ni la configuración posterior.

Ubicación de red

- La red virtual debe estar en la misma región y suscripción de Azure que la instancia de API Management.

Requisitos de subred

- La subred no se puede compartir con otro recurso de Azure, incluida otra puerta de enlace del espacio de trabajo.

Tamaño de la subred

- Mínimo: /27 (32 direcciones)

- Máximo: /24 (256 direcciones): recomendado

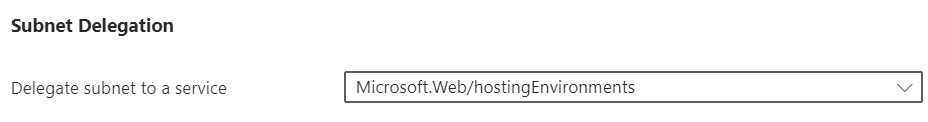

Delegación de subred

La subred debe delegarse de la siguiente manera para habilitar el acceso entrante y saliente deseado.

Para más información sobre la configuración de la delegación de subred, consulte Adición o eliminación de una delegación de subred.

En el modo público/privado, la subred se tiene que delegar al servicio Microsoft.Web/serverFarms.

Nota:

Es posible que tenga que registrar el proveedor de recursos Microsoft.Web/serverFarms en la suscripción para que pueda delegar la subred en el servicio.

Reglas de grupos de seguridad de red (NSG)

Se debe asociar un grupo de seguridad de red (NSG) a la subred para permitir explícitamente la conectividad entrante. Configure las reglas siguientes en el grupo de seguridad de red. Establezca la prioridad de estas reglas mayor que la de las reglas predeterminadas.

| Puertos de origen/destino | Dirección | Protocolo de transporte | Source | Destination | Fin |

|---|---|---|---|---|---|

| */80 | Entrada | TCP | AzureLoadBalancer | Intervalo de subredes de puerta de enlace del espacio de trabajo | Permita el tráfico de ping de mantenimiento interno |

| */80,443 | Entrada | TCP | Internet | Intervalo de subredes de puerta de enlace del espacio de trabajo | Permitir el tráfico entrante |

Configuración de DNS para la configuración del modo privado/privado

En la configuración de red en el modo privado/privado, tiene que administrar su propio DNS para habilitar el acceso entrante a la puerta de enlace del espacio de trabajo.

Es recomendable que:

- Configure una zona privada de Azure DNS.

- Vincule la zona privada de Azure DNS a la red virtual en la que ha implementado la puerta de enlace del espacio de trabajo.

Aprenda a configurar una zona privada en Azure DNS.

Acceso de nombre de host predeterminado

Al crear un área de trabajo de API Management, a la puerta de enlace del espacio de trabajo se le asigna un nombre de host predeterminado. El nombre de host es visible en Azure Portal en la página Información general de la puerta de enlace del espacio de trabajo, junto con su dirección IP virtual privada. El nombre de host predeterminado tiene el formato <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Ejemplo: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Nota:

La puerta de enlace del área de trabajo solo responde a las solicitudes al nombre de host configurado en su punto de conexión, no a su dirección VIP privada.

Configuración del registro de DNS

Cree un registro D en el servidor DNS para acceder al área de trabajo desde la red virtual. Asigne el registro del punto de conexión a la dirección VIP privada de la puerta de enlace del espacio de trabajo.

Con fines de prueba, puede actualizar el archivo de hosts en una máquina virtual de una subred conectada a la red virtual en la que se implementa API Management. Si la dirección IP virtual privada de la puerta de enlace del espacio de trabajo es 10.1.0.5, puede asignar el archivo de hosts como se indica en el ejemplo siguiente. El archivo de asignación de hosts está en %SystemDrive%\drivers\etc\hosts (Windows) /etc/hosts o (Linux, macOS).

| Dirección IP virtual interna | Nombre de host de la puerta de enlace |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |