Conceptos de seguridad en AKS habilitados por Azure Arc

Se aplica a: AKS en Azure Stack HCI 22H2, AKS en Windows Server

La seguridad en AKS habilitada por Azure Arc implica proteger la infraestructura y las aplicaciones que se ejecutan en el clúster de Kubernetes. AKS habilitado por Arc admite opciones de implementación híbrida para Azure Kubernetes Service (AKS). En este artículo se describen las medidas de protección de seguridad y las características de seguridad integradas que se usan para proteger la infraestructura y las aplicaciones en clústeres de Kubernetes.

Seguridad de la infraestructura

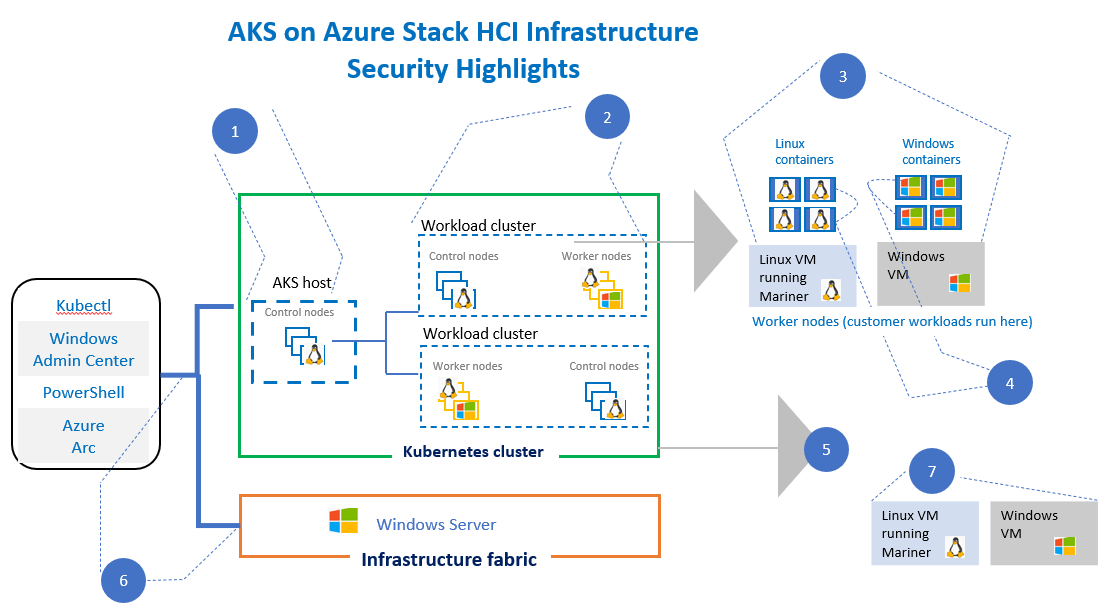

AKS habilitado por Arc aplica varias medidas de seguridad para proteger su infraestructura. En el diagrama siguiente se resaltan estas medidas:

En la tabla siguiente se describen los aspectos de protección de seguridad de AKS en Azure Stack HCI que se muestran en el diagrama anterior. Para obtener información conceptual sobre la infraestructura de una implementación de AKS, consulte Clústeres y cargas de trabajo.

| Aspecto de seguridad | Descripción |

|---|---|

| 1 | Dado que el host de AKS tiene acceso a todos los clústeres de carga de trabajo (destino), este clúster puede ser un único punto de peligro. Sin embargo, el acceso al host de AKS se controla cuidadosamente, ya que el propósito del clúster de administración se limita al aprovisionamiento de clústeres de carga de trabajo y a la recopilación de métricas de clúster agregadas. |

| 2 | Para reducir el costo y la complejidad de la implementación, los clústeres de carga de trabajo comparten la instancia subyacente de Windows Server. Sin embargo, en función de las necesidades de seguridad, los administradores pueden optar por implementar un clúster de carga de trabajo en una instancia dedicada de Windows Server. Cuando los clústeres de carga de trabajo comparten la instancia subyacente de Windows Server, cada clúster se implementa como una máquina virtual, lo que asegura garantías de aislamiento sólidas entre los clústeres de carga de trabajo. |

| 3 | Las cargas de trabajo de los clientes se implementan como contenedores y comparten la misma máquina virtual. Los procesos de los contenedores están aislados entre sí, lo que es una forma más débil de aislamiento en comparación con las garantías de aislamiento sólidas que ofrecen las máquinas virtuales. |

| 4 | Los contenedores se comunican entre sí a través de una red de superposición. Los administradores pueden configurar directivas de Calico para definir reglas de aislamiento de red entre contenedores. La compatibilidad con directivas de Calico en AKS Arc solo es para contenedores de Linux y se admite tal como está. |

| 5 | La comunicación entre los componentes integrados de Kubernetes de AKS en Azure Stack HCI, incluida la comunicación entre el servidor de API y el host de contenedor, se cifra a través de certificados. AKS ofrece un aprovisionamiento, renovación y revocación de certificados integrados. |

| 6 | La comunicación con el servidor de API desde máquinas cliente Windows se protege mediante credenciales de Microsoft Entra para los usuarios. |

| 7 | Para cada versión, Microsoft proporciona los VHD para las máquinas virtuales de AKS en Azure Stack HCI y aplica las revisiones de seguridad adecuadas cuando sea necesario. |

Seguridad de la aplicación

En la tabla siguiente se describen las diferentes opciones de seguridad de aplicaciones disponibles en AKS habilitados por Arc:

Nota:

Tiene la opción de usar las opciones de protección de aplicaciones código abierto disponibles en el ecosistema de código abierto que elija.

| Opción | Descripción |

|---|---|

| Seguridad | El objetivo de la protección de compilaciones es evitar que se incluyan vulnerabilidades en el código de la aplicación o en las imágenes de contenedor cuando se generan las imágenes. La integración con Azure GitOps de Kubernetes, que está habilitada para Azure Arc, ayuda con el análisis y la observación, lo que ofrece a los desarrolladores la oportunidad de corregir problemas de seguridad. Para más información, consulte Implementación de configuraciones mediante GitOps en un clúster de Kubernetes habilitado para Azure Arc. |

| Seguridad del registro de contenedor | El objetivo de la seguridad del registro de contenedor es asegurarse de que no se incluyen vulnerabilidades al cargar imágenes de contenedor en el registro, mientras la imagen se almacena en el registro y durante las descargas de imágenes del registro. AKS recomienda usar Azure Container Registry. Azure Container Registry incluye análisis de vulnerabilidades y otras características de seguridad. Para más información, consulte la documentación de Azure Container Registry. |

| Identidades de Microsoft Entra para cargas de trabajo de Windows mediante gMSA para contenedores | Las cargas de trabajo de contenedor de Windows pueden heredar la identidad del host de contenedor y usarla para la autenticación. Con las nuevas mejoras, el host de contenedor no necesita estar unido a un dominio. Para obtener más información, consulte Integración de gMSA para cargas de trabajo de Windows. |

Características de seguridad integradas

En esta sección se describen las características de seguridad integradas que están disponibles actualmente en AKS habilitados por Azure Arc:

| Objetivo de seguridad | Característica |

|---|---|

| Proteja el acceso al servidor de API. | Compatibilidad con el inicio de sesión único de Active Directory para los clientes de PowerShell y Windows Admin Center. Esta característica solo está habilitada actualmente para clústeres de carga de trabajo. |

| Asegúrese de que toda la comunicación entre los componentes integrados de Kubernetes del plano de control sea segura. Esto incluye asegurarse de que la comunicación entre el servidor de API y el clúster de carga de trabajo también es segura. | Solución de certificados sin intervención integrada para aprovisionar, renovar y revocar certificados. Para obtener más información, consulte Protección de la comunicación con certificados. |

| Haga girar las claves de cifrado del almacén de secretos de Kubernetes (etcd) mediante el complemento Servidor de administración de claves (KMS). | Complemento para integrar y orquestar la rotación de claves con el proveedor de KMS especificado. Para más información, consulte Cifrado de secretos etcd. |

| Supervisión de amenazas en tiempo real para contenedores que admiten cargas de trabajo para contenedores de Windows y Linux. | Integración con Azure Defender para Kubernetes conectado a Azure Arc, que se ofrece como una característica de versión preliminar pública hasta la versión de disponibilidad general de la detección de amenazas de Kubernetes para Kubernetes conectada a Azure Arc. Para más información, consulte Defender clústeres de Kubernetes habilitados para Azure Arc. |

| Identidad de Microsoft Entra para cargas de trabajo de Windows. | Use la integración de gMSA para cargas de trabajo de Windows para configurar la identidad de Microsoft Entra. |

| Compatibilidad con directivas de Calico para proteger el tráfico entre pods | Los contenedores se comunican entre sí a través de una red de superposición. Los administradores pueden configurar directivas de Calico para definir reglas de aislamiento de red entre contenedores. La compatibilidad con directivas de Calico en AKS Arc solo es para contenedores de Linux y se admite tal como está. |

Pasos siguientes

En este tema, ha obtenido información sobre los conceptos para proteger AKS habilitados por Azure Arc y sobre cómo proteger aplicaciones en clústeres de Kubernetes.