Solución de problemas de conexión con un proyecto con un punto de conexión privado

Al conectarse a un proyecto de Fundición de IA de Azure configurado con un punto de conexión privado, es posible que encuentre un mensaje 403 o un mensaje que indica que el acceso está prohibido. Use la información de este artículo para comprobar si hay problemas comunes de configuración que puedan causar este error.

Conexión segura al proyecto

Para conectarse a un proyecto protegido detrás de una red virtual, use uno de los métodos siguientes:

Azure VPN Gateway: conecta redes locales a la red virtual a través de una conexión privada. La conexión se realiza a través de la red pública de Internet. Hay dos tipos de puertas de enlace de VPN que puede usar:

- De punto a sitio: cada equipo cliente usa un cliente VPN para conectarse a la red virtual.

- De sitio a sitio: un dispositivo VPN conecta la red virtual a la red local.

ExpressRoute: conecta redes locales a la nube mediante una conexión privada. La conexión se realiza mediante un proveedor de conectividad.

Azure Bastion: en este escenario, se crea una máquina virtual de Azure (a veces denominada jumpbox) dentro de la red virtual. A continuación, se conecta a la máquina virtual mediante Azure Bastion. Bastion permite conectarse a la máquina virtual mediante una sesión RDP o SSH desde el explorador web local. A continuación, use la jump box como entorno de desarrollo. Puesto que está dentro de la red virtual, puede acceder directamente al área de trabajo.

Configuración de DNS

Los pasos de solución de problemas para la configuración de DNS difieren en función de si usa Azure DNS o un DNS personalizado. Siga estos pasos para determinar cuál está usando:

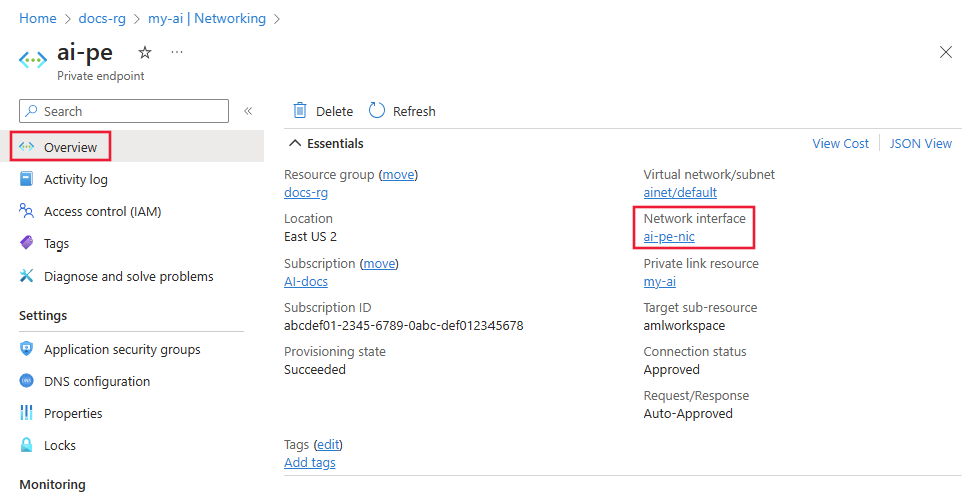

En Azure Portal, seleccione el recurso de punto de conexión privado para Azure AI Foundry. Si no recuerda el nombre, seleccione el recurso de Azure AI Foundry, Redes, Conexiones de punto de conexión privado y, a continuación, seleccione el vínculo Punto de conexión privado.

En la página Información general, seleccione el vínculo Interfaz de red.

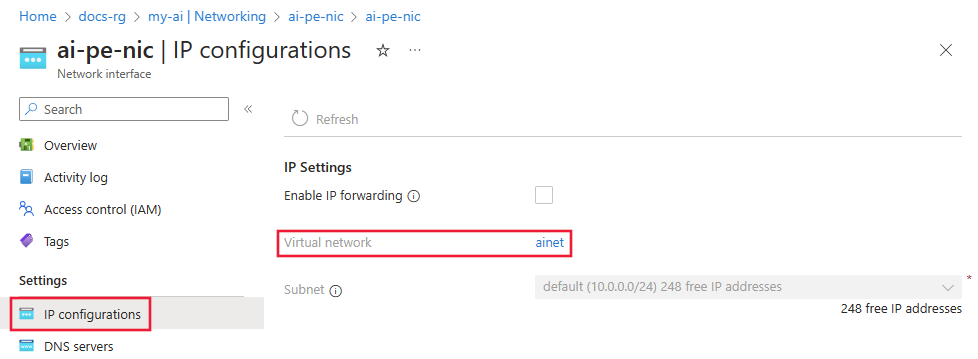

En Configuración, seleccione Configuraciones de IP y, a continuación, seleccione el vínculo Red virtual.

En la sección Configuración de la izquierda de la página, seleccione la entrada Servidores DNS.

- Si este valor es Predeterminado (proporcionado por Azure) la red virtual usa Azure DNS. Vaya a la sección Solución de problemas de Azure DNS.

- Si aparece otra dirección IP, la red virtual usa una solución de DNS personalizado. Vaya a la sección Solución de problemas de DNS personalizado.

Solución de problemas de DNS personalizado

Siga estos pasos para comprobar si la solución de DNS personalizado está resolviendo correctamente los nombres en direcciones IP:

Desde una máquina virtual, un portátil, un escritorio u otro recurso de proceso que tenga una conexión de trabajo al punto de conexión privado, abra un explorador web. En el explorador, use la dirección URL de la región de Azure:

Región de Azure Resolución Azure Government https://portal.azure.us/?feature.privateendpointmanagedns=false Microsoft Azure operado por 21Vianet https://portal.azure.cn/?feature.privateendpointmanagedns=false Todas las demás regiones https://portal.azure.com/?feature.privateendpointmanagedns=false En el portal, selecciona el punto de conexión privado del proyecto. En la sección Configuración de DNS, haz una lista de FQDN enumerados para el punto de conexión privado.

Abra un símbolo del sistema, PowerShell u otra línea de comandos y ejecute el siguiente comando para cada FQDN devuelto desde el paso anterior. Cada vez que ejecute el comando, compruebe que la dirección IP devuelta coincida con la dirección IP que aparece en el portal para el FQDN:

nslookup <fqdn>Por ejemplo, al ejecutar el comando

nslookup df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.ms, se devolvería un valor similar al texto siguiente:Server: yourdnsserver Address: yourdnsserver-IP-address Name: df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.ms Address: 10.0.0.4Si el comando

nslookupdevuelve un error o devuelve una dirección IP diferente de la que se muestra en el portal, tu solución de DNS personalizada no está configurada correctamente.

Solución de problemas de Azure DNS

Al usar Azure DNS para la resolución de nombres, siga estos pasos para comprobar que la integración de DNS privado esté configurada correctamente:

En el punto de conexión privado, seleccione Configuración de DNS. Para cada entrada de la columna Zona DNS privada, también debe haber una entrada en la columna Grupo de zonas DNS.

Si hay una entrada de zona DNS privada, pero no hay ninguna entrada de grupo de zonas DNS, elimine y vuelva a crear el punto de conexión privado. Al volver a crear el punto de conexión privado, habilite la integración de zona DNS privada.

Si el grupo de zonas DNS no está vacío, seleccione el vínculo de la entrada Zona DNS privada.

En la zona DNS privada, seleccione Vínculos de red virtual. Debe haber un vínculo a la red virtual. Si no hay ninguno, elimine y vuelva a crear el punto de conexión privado. Al volver a crearlo, seleccione una zona DNS privado vinculada a la red virtual o cree una nueva que esté vinculada a ella.

Repita los pasos anteriores para el resto de las entradas de zona DNS privada.

Configuración del explorador (DNS sobre HTTPS)

Compruebe si está habilitado DNS sobre HTTP en el explorador web. DNS sobre HTTP puede impedir que Azure DNS responda con la dirección IP del punto de conexión privado.

- Mozilla Firefox: para más información, consulte Deshabilitación de DNS sobre HTTPS en Firefox.

- Microsoft Edge:

Configuración de proxy

Si usa un proxy, este puede impedir la comunicación con un proyecto protegido. Para probarlo, utilice una de las siguientes opciones:

- Deshabilite temporalmente la configuración del proxy y compruebe si puede conectarse.

- Cree un archivo de configuración automática de proxy (PAC) que permita el acceso directo a los FQDN enumerados en el punto de conexión privado. También debe permitir el acceso directo al FQDN de cualquier instancia de proceso.

- Configure el servidor proxy para que reenvíe las solicitudes DNS a Azure DNS.

- Asegúrese de que el proxy permite las conexiones a las API de AML, como ".<región>.api.azureml.ms" y ".instances.azureml.ms"

Solución de problemas de configuraciones para conectarse al almacenamiento

Al crear un proyecto, se crean automáticamente varias conexiones a Azure Storage para la carga de datos y el almacenamiento de artefactos, incluido el flujo de avisos. Cuando la cuenta de Azure Storage asociada al centro tiene acceso a la red pública establecida en "Deshabilitado", puede haber un retraso en la creación de estas conexiones de almacenamiento.

Pruebe los siguientes pasos para solucionar problemas:

- En Azure Portal, compruebe la configuración de red de la cuenta de almacenamiento asociada al centro.

- Si el acceso a la red pública está establecido en Habilitado desde redes virtuales seleccionadas y direcciones IP, asegúrese de que se agregan los intervalos de direcciones IP correctos para acceder a la cuenta de almacenamiento.

- Si el acceso a la red pública está establecido en Deshabilitado, asegúrese de que tiene un punto de conexión privado configurado desde la red virtual de Azure a la cuenta de almacenamiento con subrecurso de destino como blob. Además, debe conceder el rol Lector para el punto de conexión privado de la cuenta de almacenamiento a la identidad administrada.

- En Azure Portal, vaya al centro de Fundición de IA de Azure. Asegúrese de que la red virtual administrada está aprovisionada y que el punto de conexión privado saliente en Blob Storage esté activo. Para más información sobre el aprovisionamiento de la red virtual administrada, consulte Configuración de una red administrada para centros de Azure AI Foundry.

- Vaya a Azure AI Foundry > su proyecto > configuración del proyecto.

- Actualice la página. Se deben crear varias conexiones, como "workspaceblobstore".