Uso de los datos de forma segura con el área de juegos del portal de AI Foundry

Use este artículo para aprender a usar de forma segura el chat del área de juegos del portal de AI Foundry en los datos. En las secciones siguientes se proporciona nuestra configuración recomendada para proteger los datos y los recursos mediante el control de acceso basado en rol de Microsoft Entra ID, una red administrada y puntos de conexión privados. Se recomienda deshabilitar el acceso a la red pública para los recursos de Azure OpenAI, los recursos de Búsqueda de Azure AI y las cuentas de almacenamiento. No se admite el uso de redes seleccionadas con reglas IP, ya que las direcciones IP de los servicios son dinámicas.

Nota:

La configuración de red virtual administrada de AI Foundry solo se aplica a los recursos de proceso administrados de AI Foundry, no a los servicios de plataforma como servicio (PaaS), como Azure OpenAI o Búsqueda de Azure AI. Cuando se usan servicios PaaS, no hay ningún riesgo de filtración de datos porque Microsoft administra los servicios.

En la tabla siguiente se resumen los cambios realizados en este artículo:

| Configurations | Valor predeterminado | Seguridad | Notas |

|---|---|---|---|

| Datos enviados entre servicios | Enviados a través de la red pública | Enviados a través de una red privada | Los datos se envían cifrados mediante HTTPS incluso a través de la red pública. |

| Autenticación del servicio | claves de API | Microsoft Entra ID | Cualquier persona con la clave de API puede autenticarse en el servicio. Microsoft Entra ID proporciona una autenticación más detallada y sólida. |

| Permisos de servicio | Claves de API | Control de acceso basado en rol | Las claves de API proporcionan acceso completo al servicio. El control de acceso basado en rol proporciona acceso granular al servicio. |

| Acceso de red | Público | Privada | El uso de una red privada impide que las entidades fuera de la red privada accedan a los recursos protegidos por ella. |

Requisitos previos

Asegúrese de que el centro de AI Foundry esté implementado con la configuración de acceso basado en identidad para la cuenta de almacenamiento. Esta configuración es necesaria para el control de acceso y la seguridad correctos de AI Foundry Hub. Puede comprobar esta configuración mediante uno de los métodos siguientes:

- En Azure Portal, seleccione el centro y, a continuación, seleccione Configuración, Propiedades y Opciones. En la parte inferior de la página, compruebe que el tipo de acceso de la cuenta de almacenamiento está establecido en acceso basado en identidad.

- Si se implementa con Plantillas de Azure Resource Manager o Bicep, incluya la propiedad

systemDatastoresAuthMode: 'identity'en la plantilla de implementación. - Debe estar familiarizado con el uso del control de acceso basado en roles de Microsoft Entra ID para asignar roles a recursos y usuarios. Para obtener más información, visite el artículo Control de acceso basado en rol.

Configuración del centro de AI Foundry aislado de red

Si va a crear un nuevo centro de Azure AI Foundry, use uno de los siguientes documentos para crear un centro con aislamiento de red:

- Creación de un centro de Azure AI Foundry seguro en Azure Portal

- Creación de un centro de Azure AI Foundry seguro mediante el SDK de Python o la CLI de Azure

Si tiene un centro de Azure AI Foundry existente que no está configurado para usar una red administrada, siga estos pasos para configurarlo para usar uno:

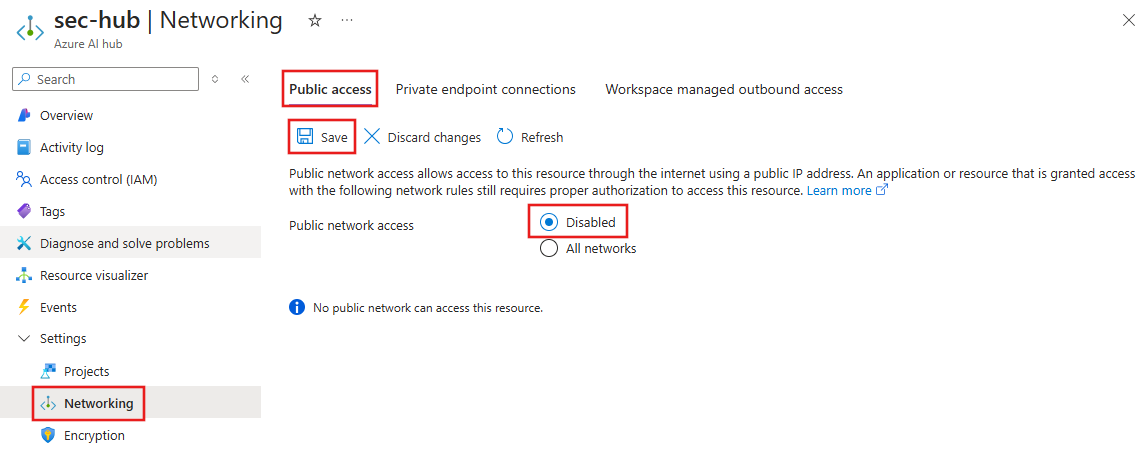

En Azure Portal, seleccione el centro y, después, Configuración, Redes, Acceso público.

Para deshabilitar el acceso a la red pública para el centro, establezca Acceso a la red pública en Deshabilitado. Seleccione Guardar para aplicar los cambios.

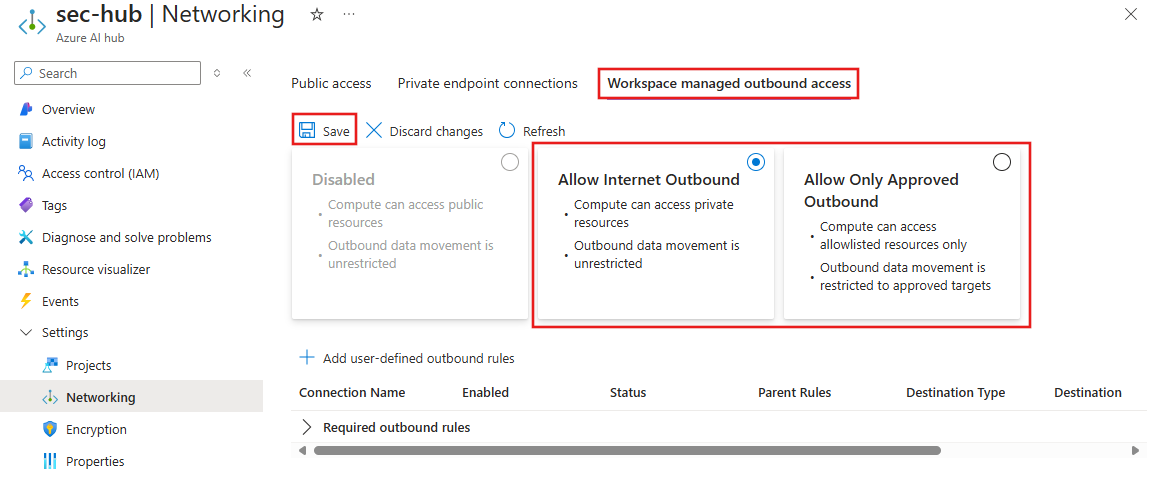

Seleccione Acceso de salida administrado por el área de trabajo y, a continuación, seleccione permitir el modo de aislamiento de red saliente aprobado o permitir solo saliente aprobado. Seleccione Guardar para aplicar los cambios.

Configuración del recurso de servicios de Azure AI

En función de la configuración, puede usar un recurso de servicios de Azure AI que también incluya Azure OpenAI o un recurso independiente de Azure OpenAI. Los pasos de esta sección configuran un recurso de servicios de IA. Los mismos pasos se aplican a un recurso de Azure OpenAI.

Si no tiene un recurso de servicios de Azure AI existente para el centro de Azure AI Foundry, cree uno.

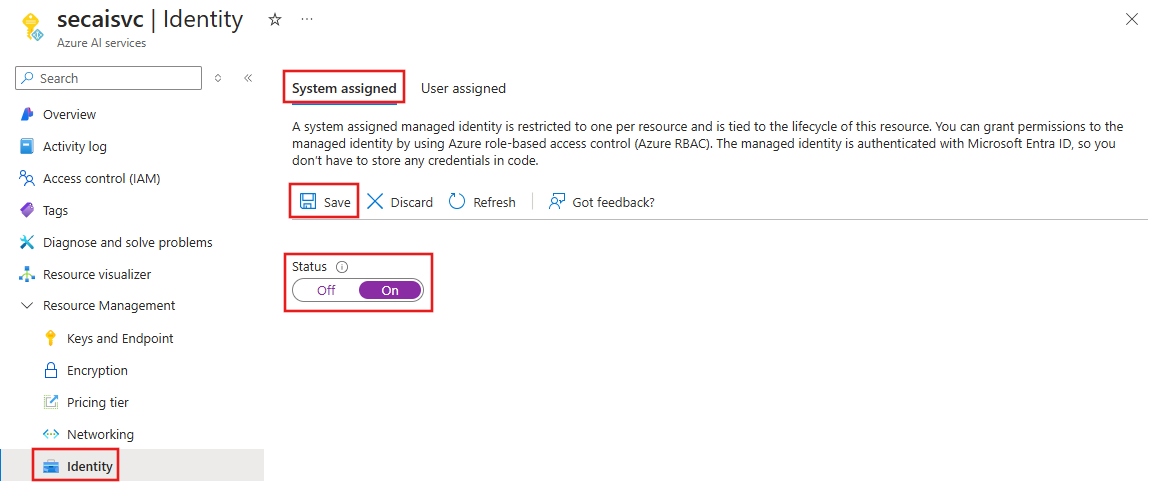

En Azure Portal, seleccione el recurso de servicios de IA y, después, seleccione __Administración de recursos, Identidad y Sistema asignado.

Para crear una identidad administrada para el recurso de servicios de IA, establezca el Estado en Activado. Seleccione Guardar para aplicar los cambios.

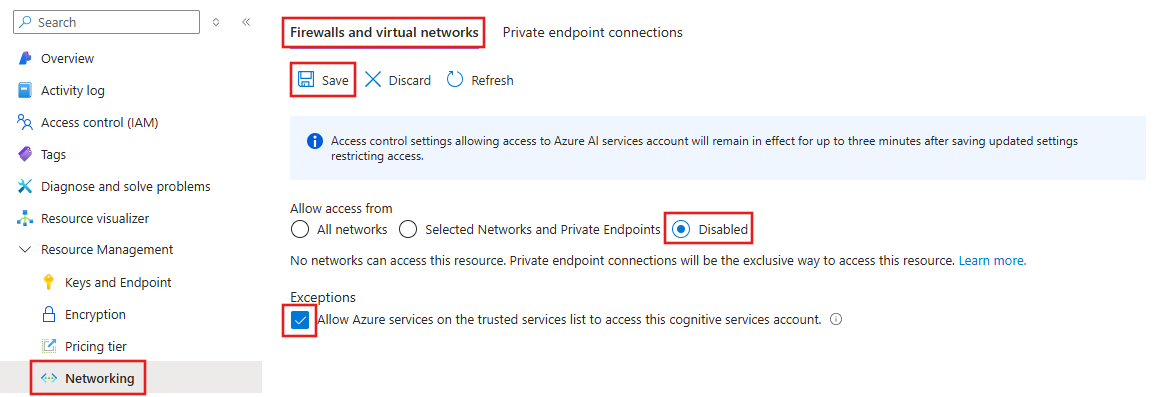

Para deshabilitar el acceso a la red pública, seleccione Redes, Firewalls y redes virtuales y, a continuación, establezca Permitir el acceso desde a Deshabilitado. En Excepciones, asegúrese de que la opción Permitir servicios de Azure en la lista de servicios de confianza esté habilitada. Seleccione Guardar para aplicar los cambios.

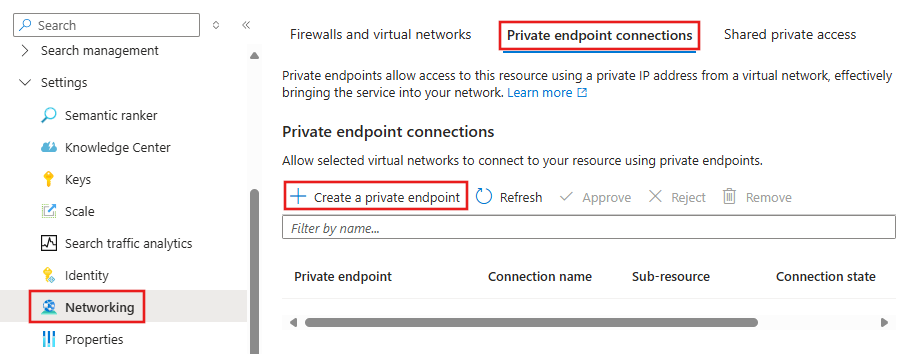

Para crear un punto de conexión privado para el recurso de servicios de IA, seleccione Redes, Conexiones de punto de conexión privado y, después, + Punto de conexión privado. Este punto de conexión privado se usa para permitir que los clientes de Azure Virtual Network se comuniquen de forma segura con el recurso de servicios de IA. Para más información sobre el uso de puntos de conexión privados con servicios de Azure AI, visite el artículo Uso de puntos de conexión privados.

- En la pestaña Aspectos básicos, escriba un nombre único para el punto de conexión privado, la interfaz de red y seleccione la región en la que se va a crear el punto de conexión privado.

- En la pestaña Recurso, acepte el subrecurso de destino de la cuenta.

- En la pestaña Red virtual, seleccione la instancia de Azure Virtual Network a la que se conecta el punto de conexión privado. Esta red debe ser la misma a la que se conectan los clientes y que el centro de Azure AI Foundry tiene una conexión de punto de conexión privado.

- En la pestaña DNS, seleccione los valores predeterminados para la configuración de DNS.

- Continúe con la pestaña Revisar y crear y, a continuación, seleccione Crear para crear el punto de conexión privado.

Actualmente no se puede deshabilitar la autenticación local (clave compartida) en los servicios de Azure AI a través de Azure Portal. En su lugar, puede usar el siguiente cmdlet de Azure PowerShell:

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $truePara más información, visite el artículo Deshabilitación de la autenticación local en los servicios de Azure AI.

Configuración de Búsqueda de Azure AI

Es posible que quiera plantearse el uso de un índice de Búsqueda de Azure AI cuando quiera hacer lo siguiente:

- Personalizar el proceso de creación del índice.

- Volver a usar un índice creado antes ingiriendo datos de otros orígenes de datos.

Para usar un índice existente, debe tener al menos un campo que se pueda buscar. Asegúrese de que se asigna al menos una columna de vector válida al usar la búsqueda vectorial.

Importante

La información de esta sección solo es aplicable para proteger el recurso de Búsqueda de Azure AI para su uso con Azure AI Foundry. Si usa Búsqueda de Azure AI para otros fines, es posible que tenga que configurar opciones adicionales. Para obtener información relacionada sobre cómo configurar Búsqueda de Azure AI, visite los siguientes artículos:

Si no tiene un recurso de Búsqueda de Azure AI existente para el centro de Azure AI Foundry, cree uno.

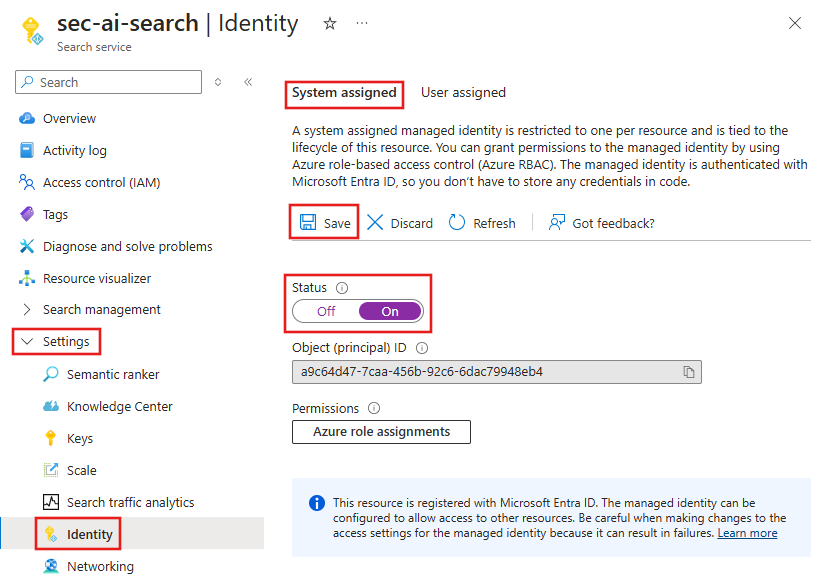

En Azure Portal, seleccione el recurso AI Search y, después, seleccione Configuración, Identidad y Sistema asignado.

Para crear una identidad administrada para el recurso de AI Search, establezca el Estado en Activado. Seleccione Guardar para aplicar los cambios.

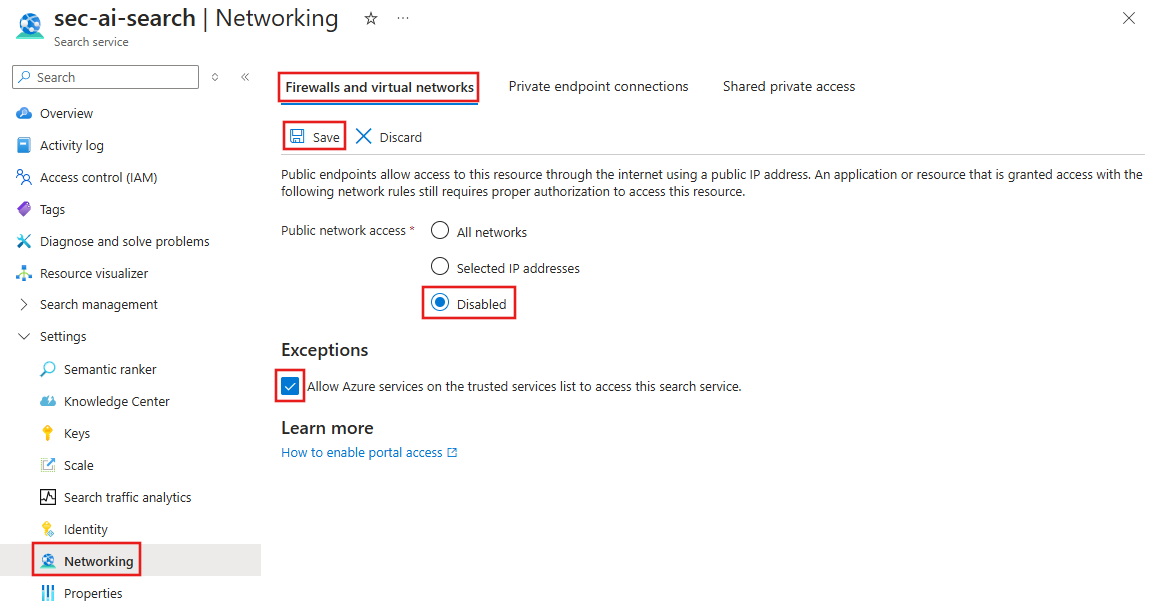

Para deshabilitar el acceso a la red pública, seleccione Configuración, Redes y Firewalls y redes virtuales. Establezca Acceso a la red pública en Deshabilitado. En Excepciones, asegúrese de que la opción Permitir servicios de Azure en la lista de servicios de confianza esté habilitada. Seleccione Guardar para aplicar los cambios.

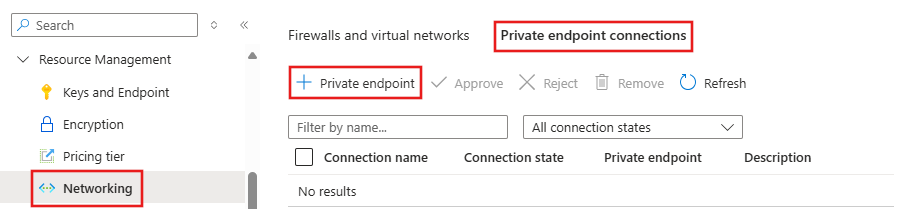

Para crear un punto de conexión privado para el recurso de AI Search, seleccione Redes, Conexiones de punto de conexión privado y, después, + Crear un punto de conexión privado.

- En la pestaña Aspectos básicos, escriba un nombre único para el punto de conexión privado, la interfaz de red y seleccione la región en la que se va a crear el punto de conexión privado.

- En la pestaña Recurso, seleccione la Suscripción que contiene el recurso, establezca el Tipo de recurso en Microsoft.Search/searchServices y seleccione el recurso Búsqueda de Azure AI. El único subrecurso disponible es searchService.

- En la pestaña Red virtual, seleccione la instancia de Azure Virtual Network a la que se conecta el punto de conexión privado. Esta red debe ser la misma a la que se conectan los clientes y que el centro de Azure AI Foundry tiene una conexión de punto de conexión privado.

- En la pestaña DNS, seleccione los valores predeterminados para la configuración de DNS.

- Continúe con la pestaña Revisar y crear y, a continuación, seleccione Crear para crear el punto de conexión privado.

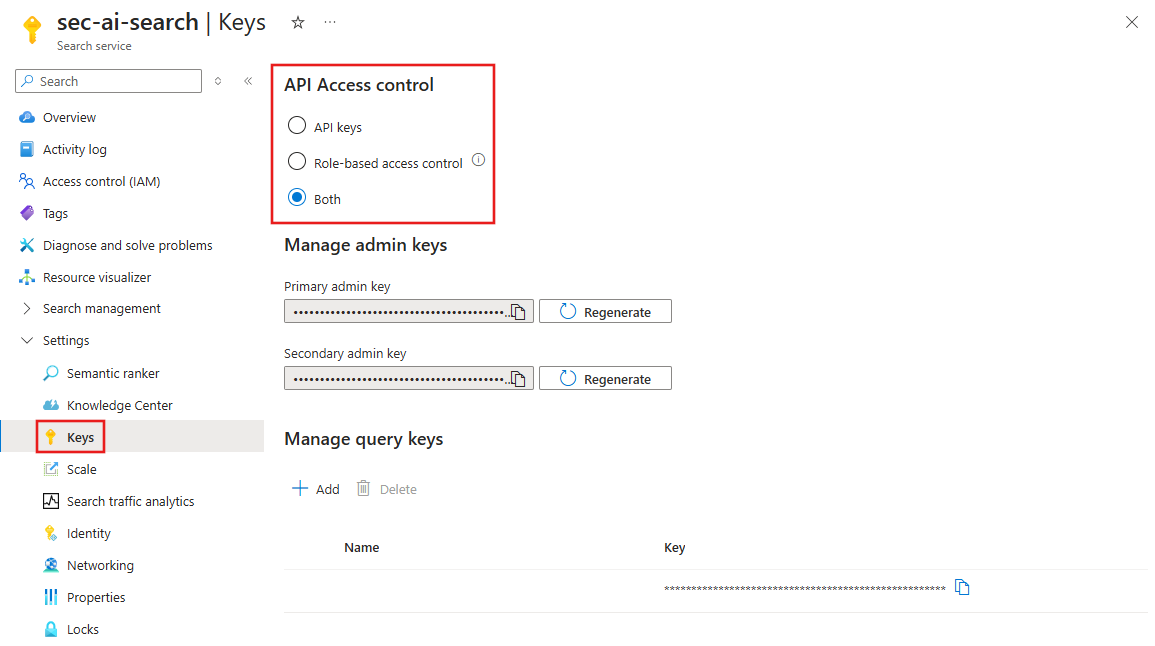

Para habilitar el acceso de API basado en controles de acceso basado en roles, seleccione Configuración, Claves y, a continuación, establezca Control de acceso de API en Control de acceso basado en rol o Ambos. Seleccione _Sí para aplicar los cambios.

Nota:

Seleccione Ambos si tiene otros servicios que usan una clave para acceder a Búsqueda de Azure AI. Seleccione Control de acceso basado en rol para deshabilitar el acceso basado en claves.

Configuración de Azure Storage (solo ingesta)

Si usa Azure Storage para el escenario de ingesta con el área de juegos del portal de Azure AI Foundry, debe configurar la cuenta de Azure Storage.

Creación de un recurso de cuenta de almacenamiento

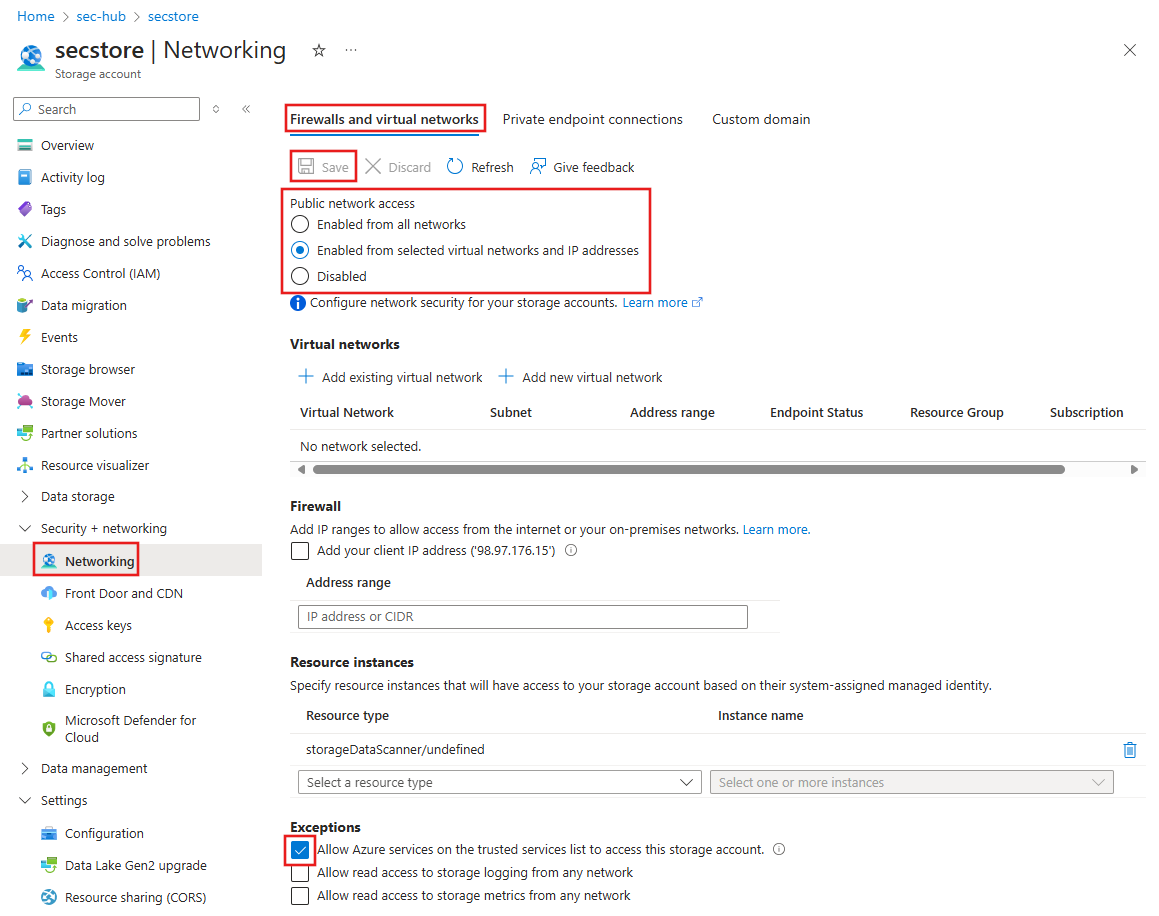

En Azure Portal, seleccione el recurso Cuenta de almacenamiento y, a continuación, seleccione Seguridad y redes, Redes y Firewalls y redes virtuales.

Para deshabilitar el acceso a la red pública y permitir el acceso desde servicios de confianza, establezca Acceso a la red pública en Habilitado desde redes virtuales seleccionadas y direcciones IP. En Excepciones, asegúrese de que la opción Permitir servicios de Azure en la lista de servicios de confianza esté habilitada.

Establezca Acceso a la red pública en Deshabilitado y, a continuación, seleccione Guardar para aplicar los cambios. La configuración para permitir el acceso desde servicios de confianza todavía está habilitada.

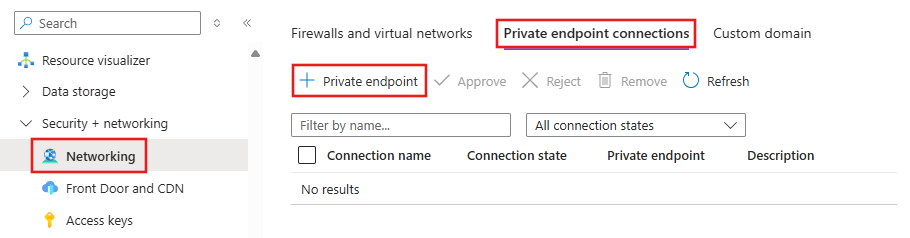

Para crear un punto de conexión privado para Azure Storage, seleccione Redes, Conexiones de punto de conexión privado y, a continuación, seleccione + Punto de conexión privado.

- En la pestaña Aspectos básicos, escriba un nombre único para el punto de conexión privado, la interfaz de red y seleccione la región en la que se va a crear el punto de conexión privado.

- En la pestaña Recurso, establezca el subrecurso de Destino en blob.

- En la pestaña Red virtual, seleccione la instancia de Azure Virtual Network a la que se conecta el punto de conexión privado. Esta red debe ser la misma a la que se conectan los clientes y que el centro de Azure AI Foundry tiene una conexión de punto de conexión privado.

- En la pestaña DNS, seleccione los valores predeterminados para la configuración de DNS.

- Continúe con la pestaña Revisar y crear y, a continuación, seleccione Crear para crear el punto de conexión privado.

Repita el paso anterior para crear un punto de conexión privado, pero esta vez establezca el subrecurso de destino en archivo. El punto de conexión privado anterior permite una comunicación segura con Blob Storage y este punto de conexión privado permite la comunicación segura con el almacenamiento de archivos.

Para deshabilitar la autenticación local (clave compartida) en el almacenamiento, seleccione Configuración, en Configuración. Establezca Permitir el acceso a la clave de la cuenta de almacenamiento en Deshabilitado y, a continuación, seleccione Guardar para aplicar los cambios. Para obtener más información, visite el artículo Impedir autorización con clave compartida.

Configuración de Azure Key Vault

Azure AI Foundry usa Azure Key Vault para almacenar y administrar secretos de forma segura. Para permitir el acceso al almacén de claves desde servicios de confianza, siga estos pasos.

Nota:

En estos pasos se supone que el almacén de claves ya se ha configurado para el aislamiento de red al crear el centro de Azure AI Foundry.

- En Azure Portal, seleccione el recurso de Key Vault y, después, seleccione Configuración, Redes y Firewalls y redes virtuales.

- En la sección Excepción de la página, asegúrese de que Permitir que los servicios de Microsoft de confianza ignoren el firewall está habilitado.

Configuración de conexiones para usar Microsoft Entra ID

Las conexiones de Azure AI Foundry a los servicios de Búsqueda de Azure AI y Búsqueda de Azure AI deben usar Microsoft Entra ID para el acceso seguro. Las conexiones se crean desde Azure AI Foundry en lugar de Azure Portal.

Importante

El uso de Microsoft Entra ID con Búsqueda de Azure AI es actualmente una característica en versión preliminar. Para más información sobre las conexiones, visite el artículo Agregar conexiones.

- En Azure AI Foundry, seleccione Conexiones. Si tiene conexiones existentes a los recursos, puede seleccionar la conexión y, a continuación, seleccionar el icono de lápiz en la sección Detalles de acceso para actualizar la conexión. Establezca el campo Autenticación en Microsoft Entra ID y, a continuación, seleccione Actualizar.

- Para crear una nueva conexión, seleccione + Nueva conexión y, a continuación, seleccione el tipo de recurso. Busque el recurso o escriba la información necesaria y, a continuación, establezca Autenticación en Microsoft Entra ID. Seleccione Agregar conexión para crear la conexión.

Repita estos pasos para cada recurso al que quiera conectarse mediante Microsoft Entra ID.

Asignación de roles a recursos y usuarios

Los servicios deben autorizarse entre sí para acceder a los recursos conectados. El administrador que realiza la configuración debe tener el rol Propietario en estos recursos para agregar asignaciones de roles. En la tabla siguiente se enumeran las asignaciones de roles necesarias para cada recurso. La columna Usuario asignado hace referencia a la identidad administrada asignada por el sistema del recurso enumerado. La columna Recurso hace referencia al recurso al que el usuario asignado necesita acceder. Por ejemplo, Búsqueda de Azure AI tiene una identidad administrada asignada por el sistema que se debe asignar al rol Colaborador de datos de Storage Blob para la cuenta de Azure Storage.

Para obtener más información sobre cómo asignar roles, consulte Tutorial: Concesión de acceso de un usuario a los recursos.

| Resource | Role | Persona asignada | Descripción |

|---|---|---|---|

| Azure AI Search | Colaborador de datos de índice de búsqueda | Servicios de Azure AI/OpenAI | Acceso de lectura y escritura al contenido en índices. Importe, actualice o consulte la colección de documentos de un índice. Solo se usa para escenarios de ingesta e inferencia. |

| Azure AI Search | Lector de datos de índice de búsqueda | Servicios de Azure AI/OpenAI | El servicio de inferencia consulta los datos del índice. Solo se usa para escenarios de inferencia. |

| Azure AI Search | Colaborador del servicio Search | Servicios de Azure AI/OpenAI | Acceso de lectura y escritura a definiciones de objetos (índices, alias, mapas de sinónimos, indizadores, orígenes de datos y conjuntos de aptitudes). El servicio de inferencia consulta el esquema de índice para la asignación de campos automáticos. El servicio de ingesta de datos crea un índice, orígenes de datos, un conjunto de aptitudes, un indexador y consulta el estado del indexador. |

| Servicios de Azure AI/OpenAI | Colaborador de Cognitive Services | Azure AI Search | Permitir que la Búsqueda cree, lea y actualice el recurso de Servicios de IA. |

| Servicios de Azure AI/OpenAI | Colaborador de OpenAI de Cognitive Services | Azure AI Search | Permitir la búsqueda de la capacidad de ajustar, implementar y generar texto |

| Cuenta de Azure Storage | Colaborador de datos de blobs de almacenamiento | Azure AI Search | Lee el blob y escribe el almacén de conocimiento. |

| Cuenta de Azure Storage | Colaborador de datos de blobs de almacenamiento | Servicios de Azure AI/OpenAI | Lee del contenedor de entrada y escribe el resultado del preproceso en el contenedor de salida. |

| Punto de conexión privado de Azure Blob Storage | Lector | Proyecto de Azure AI Foundry | Para el proyecto de Azure AI Foundry con la red administrada habilitada para acceder a Blob Storage en un entorno restringido de red |

| Recurso de Azure OpenAI para un modelo de chat | Usuario de OpenAI de Cognitive Services | Recurso de Azure OpenAI para un modelo de inserción | [Opcional] Solo es necesario si se usan dos recursos de Azure OpenAI para comunicarse. |

Nota:

El rol Usuario de OpenAI de Cognitive Services solo es necesario si usa dos recursos de Azure OpenAI: uno para el modelo de chat y otro para el modelo de inserción. Si esto se aplica, habilite Servicios de confianza y asegúrese de que la conexión para el recurso de Azure OpenAI del modelo de inserción tenga habilitado EntraID.

Asignación de roles a desarrolladores

Para permitir que los desarrolladores usen estos recursos para compilar aplicaciones, asigne los siguientes roles a la identidad del desarrollador en Microsoft Entra ID. Por ejemplo, asigne el rol colaborador de Search Services al desarrollador de Microsoft Entra ID para el recurso Azure AI Search.

Para obtener más información sobre cómo asignar roles, consulte Tutorial: Concesión de acceso de un usuario a los recursos.

| Resource | Role | Persona asignada | Descripción |

|---|---|---|---|

| Azure AI Search | Colaborador de Search Services | Desarrollador de Microsoft Entra ID | Enumeración de claves de API para enumerar índices desde el portal de Azure AI Foundry. |

| Azure AI Search | Colaborador de datos de índice de búsqueda | Desarrollador de Microsoft Entra ID | Necesario para el escenario de indexación. |

| Servicios de Azure AI/OpenAI | Colaborador de OpenAI de Cognitive Services | Desarrollador de Microsoft Entra ID | Llame a la API de ingesta pública desde el Portal de la Fundición de IA de Azure. |

| Servicios de Azure AI/OpenAI | Colaborador de Cognitive Services | Desarrollador de Microsoft Entra ID | Enumere las claves de API desde el portal de Azure AI Foundry. |

| Servicios de Azure AI/OpenAI | Colaborador | Desarrollador de Microsoft Entra ID | Permite llamadas al plano de control. |

| Cuenta de Azure Storage | Colaborador | Desarrollador de Microsoft Entra ID | Enumere SAS de cuenta para cargar archivos desde el portal de Azure AI Foundry. |

| Cuenta de Azure Storage | Colaborador de datos de blobs de almacenamiento | Desarrollador de Microsoft Entra ID | Necesario para que los desarrolladores lean y escriban en Blob Storage. |

| Cuenta de Azure Storage | Colaborador con privilegios de datos de archivos de Storage | Desarrollador de Microsoft Entra ID | Necesario para acceder al recurso compartido de archivos en Storage para los datos del flujo de mensajes. |

| El grupo de recursos o la suscripción de Azure en la que el desarrollador necesita implementar la aplicación web | Colaborador | Desarrollador de Microsoft Entra ID | Implemente la aplicación web en la suscripción de Azure del desarrollador. |

Uso de los datos en el portal de AI Foundry

Ahora, los datos que agregue a AI Foundry se protegen en la red aislada proporcionada por el centro y el proyecto de Azure AI Foundry. Para obtener un ejemplo de uso de datos, visite el tutorial de Creación de una pregunta y respuesta de Copilot.

Implementación de aplicaciones web

Para obtener información sobre cómo configurar implementaciones de aplicaciones web, visite el artículo Uso de Azure OpenAI en los datos de forma segura.

Limitaciones

Al usar el área de juegos de chat en el portal de Azure AI Foundry, no vaya a otra pestaña dentro de Studio. Si navega a otra pestaña, al volver a la pestaña Chat, debe quitar los datos y, a continuación, volver a agregarlos.