Cifrado de Azure OpenAI Service de datos en reposo

Azure OpenAI cifra automáticamente los datos al guardarlos en la nube. El cifrado protege los datos y le ayuda a cumplir los compromisos de cumplimiento y seguridad de la organización. En este artículo se explica cómo Azure OpenAI controla el cifrado de datos en reposo, específicamente los datos de entrenamiento y los modelos optimizados. Para obtener información sobre cómo se procesan, usan y almacenan los datos proporcionados por usted al servicio, consulte el artículo sobre datos, privacidad y seguridad.

Acerca del cifrado de servicios de Azure AI

Azure OpenAI forma parte de los servicios de Azure AI. Los datos de los servicios de Azure AI se cifran y descifran mediante cifrado AES de 256 bits conforme a FIPS 140-2. El cifrado y el descifrado son transparentes, lo que significa que el cifrado y el acceso se administran automáticamente. Dado que los datos están protegidos de forma predeterminada, no es necesario modificar el código ni las aplicaciones para utilizar el cifrado.

Información sobre la administración de claves de cifrado

De forma predeterminada, su suscripción usa claves de cifrado administradas por Microsoft. También puede administrar la suscripción con sus propias claves, que se denominan claves administradas por el cliente (CMK). Estas claves ofrecen mayor flexibilidad para crear, rotar, deshabilitar y revocar los controles de acceso. También permite auditar las claves de cifrado que se usan para proteger los datos.

Uso de claves administradas por el cliente con Azure Key Vault

Las claves administradas por el cliente (CMK), también conocidas como Bring Your Own Key (BYOK), ofrecen más flexibilidad para crear, girar, deshabilitar y revocar controles de acceso. También permite auditar las claves de cifrado que se usan para proteger los datos.

Debe usar Azure Key Vault para almacenar las claves administradas por el cliente. Puede crear sus propias claves y almacenarlas en un almacén de claves, o puede usar las API de Azure Key Vault para generarlas. El recurso de servicios de Azure AI y el almacén de claves deben estar en la misma región y en el mismo inquilino de Microsoft Entra, pero pueden estar en distintas suscripciones. Para más información sobre Azure Key Vault, vea ¿Qué es Azure Key Vault?.

Para habilitar las claves administradas por el cliente, el almacén de claves que contiene las claves debe cumplir estos requisitos:

- Debe habilitar las propiedades Eliminación temporal y No purgar en el almacén de claves.

- Si usa el firewall de Key Vault, debe permitir que los servicios de Microsoft de confianza accedan al almacén de claves.

- El almacén de claves debe usar directivas de acceso heredadas.

- Debe conceder a la identidad administrada asignada por el sistema del recurso de Azure OpenAI los siguientes permisos en el almacén de claves: obtener clave, encapsular clave, desencapsular clave.

Las claves RSA y RSA-HSM de tamaño 2048 son las únicas que se admiten con el cifrado de los servicios de Azure AI. Para más información acerca de las claves, consulte la sección Claves en Key Vault en Información acerca de claves, secretos y certificados de Azure Key Vault.

Habilitación de la identidad administrada del recurso de Azure OpenAI

- Vaya al recurso de servicios de Azure AI.

- A la izquierda, en Administración de recursos, seleccione Identidad.

- Cambie el estado de identidad administrada asignada por el sistema a Habilitada.

- Guarde los cambios y confirme que desea habilitar la identidad administrada asignada por el sistema.

Configuración de los permisos de acceso del almacén de claves

En Azure Portal, vaya al almacén de claves.

A la izquierda, seleccione Directivas de acceso.

Si ve un mensaje que le aconseja que las directivas de acceso no están disponibles, vuelva a configurar el almacén de claves para usar directivas de acceso heredadas antes de continuar.

Seleccione Crear.

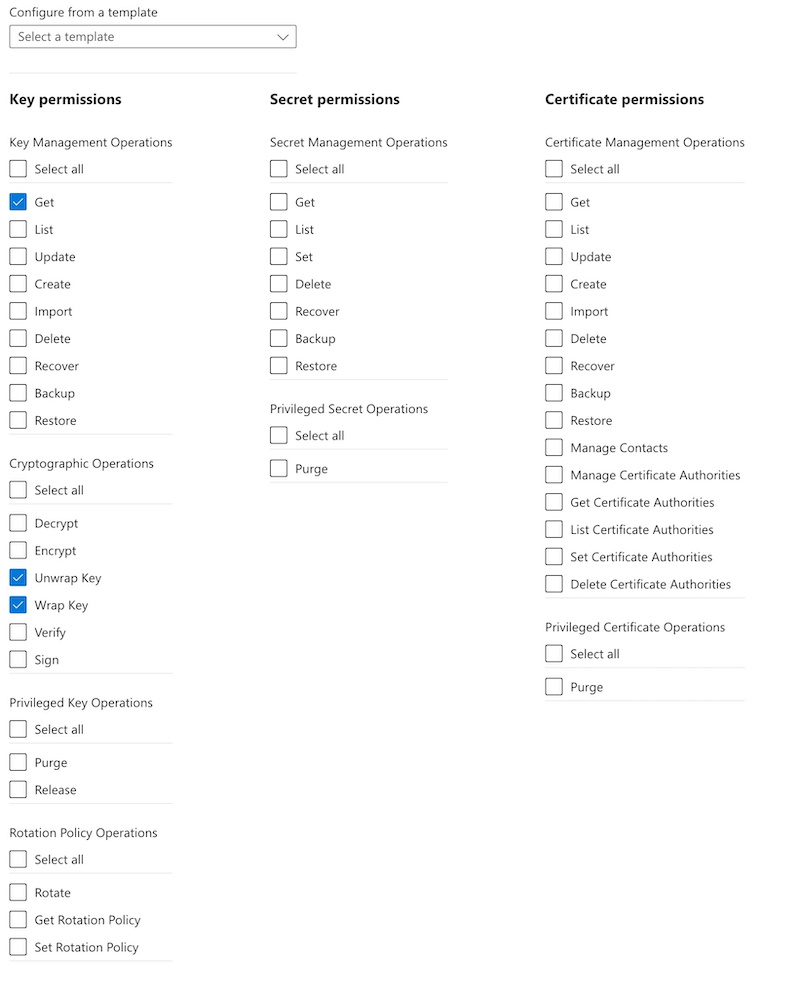

En Permisos de clave, seleccione Obtener, Encapsular clave y Desencapsular clave. Deje desactivadas las casillas restantes.

Seleccione Siguiente.

Busque el nombre del recurso de Azure OpenAI y seleccione su identidad administrada.

Seleccione Siguiente.

Seleccione Siguiente para omitir la configuración de cualquier configuración de la aplicación.

Seleccione Crear.

Habilitación de claves administradas por el cliente en el recurso de Azure OpenAI

Para habilitar claves administradas del cliente en Azure Portal, siga estos pasos:

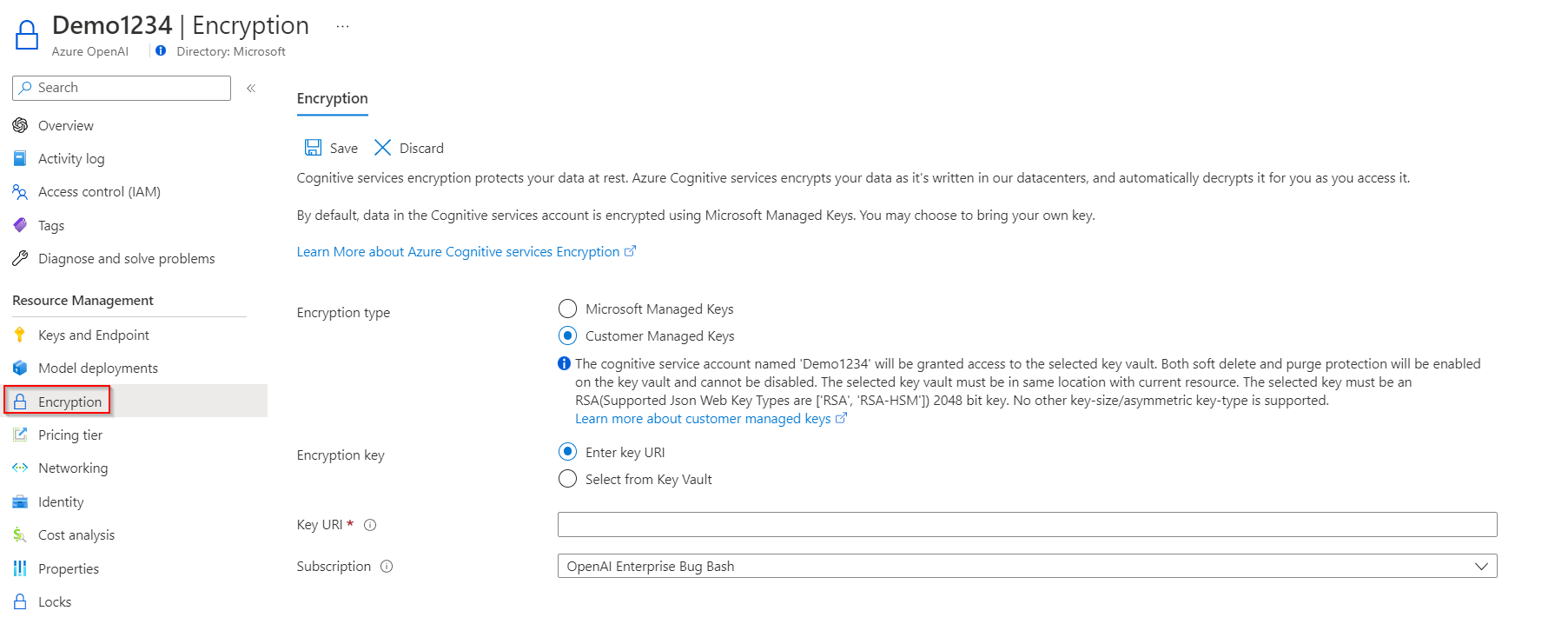

Vaya al recurso de servicios de Azure AI.

A la izquierda, en Administración de recursos, seleccione Cifrado.

En Tipo de cifrado, seleccione Claves administradas por el cliente, como se muestra en la captura de pantalla siguiente.

Especificar una clave

Después de habilitar las claves administradas por el cliente, puede especificar una clave para asociarla al recurso de servicios de Azure AI.

Especificación de una clave como URI

Para especificar una clave como URI, siga estos pasos:

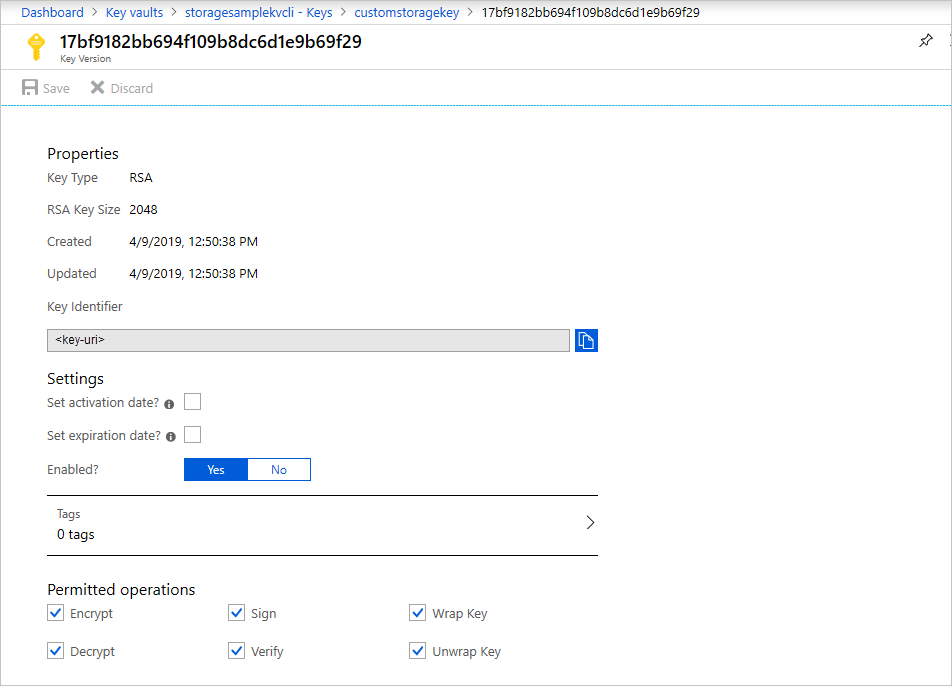

En Azure Portal, vaya al almacén de claves.

En Objetos, seleccione Claves.

Seleccione la clave que desee para ver sus versiones. Seleccione cualquiera de las versiones de clave para ver su configuración.

Copie el valor Identificador de clave, que proporciona el URI.

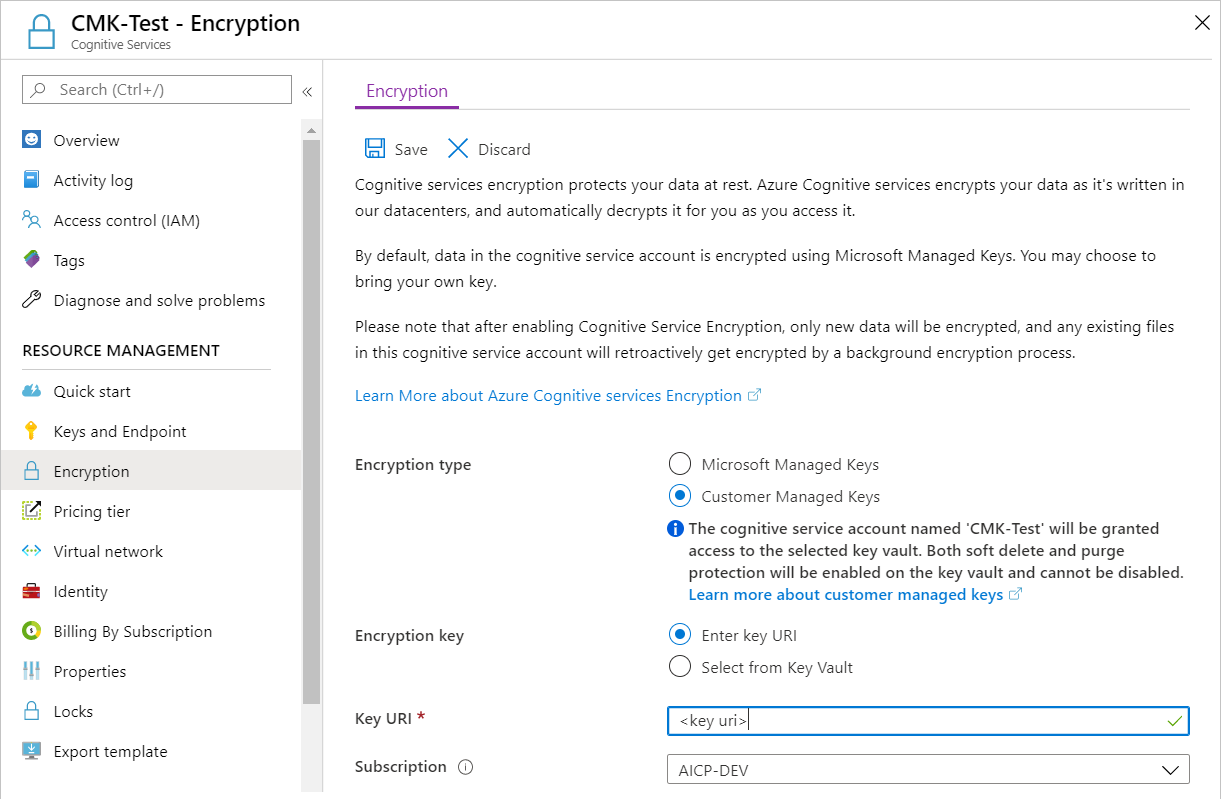

Vuelva al recurso de servicios de Azure AI y, luego, seleccione Cifrado.

En Clave de cifrado, seleccione Escribir el URI de la clave.

Pegue el identificador URI que ha copiado en el cuadro URI de clave.

En Suscripción, seleccione la suscripción que contiene el almacén de claves.

Guarde los cambios.

Selección de una clave de un almacén de claves

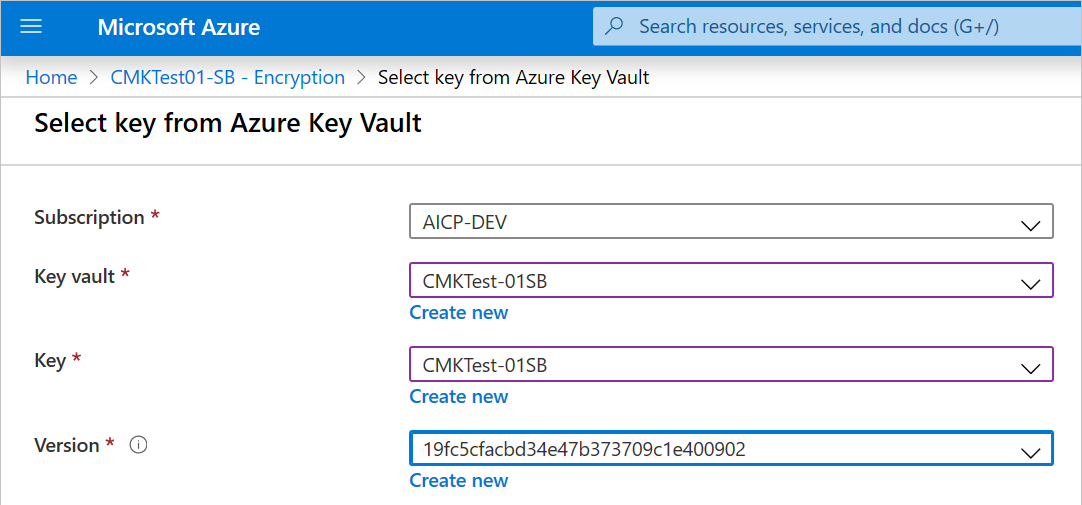

Para seleccionar una clave a partir de un almacén de claves, asegúrese de tener un almacén de claves que contenga una clave. A continuación, siga estos pasos:

Vaya al recurso de servicios de Azure AI y, luego, seleccione Cifrado.

En Clave de cifrado, seleccione Seleccionar de Key Vault.

Seleccione el almacén de claves que contiene la clave que quiere usar.

Seleccione la clave que quiera usar.

Guarde los cambios.

Actualización de la versión de la clave

Al crear una versión de una clave, actualice el recurso de servicios de Azure AI para usar la nueva versión. Siga estos pasos:

- Vaya al recurso de servicios de Azure AI y, luego, seleccione Cifrado.

- Escriba el identificador URI de la nueva versión de la clave. Como alternativa, puede seleccionar el almacén de claves y, luego, la clave de nuevo para actualizar la versión.

- Guarde los cambios.

Uso de una clave distinta

Para cambiar la clave que se usa para el cifrado, siga estos pasos:

- Vaya al recurso de servicios de Azure AI y, luego, seleccione Cifrado.

- Escriba el identificador URI de la nueva clave. Otra opción es seleccionar el almacén de claves y, luego, seleccionar una clave nueva.

- Guarde los cambios.

Rotación de claves administradas por el cliente

Las claves administradas por el cliente se pueden rotar en Key Vault según las directivas de cumplimiento. Si se rota la clave, es preciso actualizar el recurso de servicios de Azure AI para que use el identificador URI de la clave nueva. Para obtener información sobre cómo actualizar el recurso para usar una nueva versión de la clave en Azure Portal, consulte la sección Actualización de la versión de la clave.

La rotación de la clave no desencadena un nuevo cifrado de los datos del recurso. No es necesaria ninguna otra acción por parte del usuario.

Revocación de una clave administrada por el cliente

Para revocar la clave de cifrado administrada por el cliente, cambie la directiva de acceso o los permisos para el almacén de claves o elimine la clave.

Para cambiar la política de acceso de la identidad administrada que usa el registro, ejecute el comando az-keyvault-delete-policy:

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Para eliminar las versiones individuales de una clave, ejecute el comando az-keyvault-key-delete. Esta operación requiere el permiso keys/delete.

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Importante

Revocar el acceso a una clave administrada por el cliente activa, mientras que CMK todavía está habilitado, impedirá la descarga de archivos de resultados y datos de entrenamiento, el ajuste de nuevos modelos y la implementación de modelos ajustados. Pero los modelos optimizados implementados anteriormente seguirán funcionando y atenderán el tráfico hasta que se eliminen esas implementaciones.

Eliminación de datos de resultados de entrenamiento, validación y entrenamiento

La API de archivos permite a los clientes cargar sus datos de entrenamiento con el fin de optimizar un modelo. Estos datos se almacenan en Azure Storage, dentro de la misma región que el recurso y aislados lógicamente con sus credenciales de API y su suscripción de Azure. El usuario puede eliminar los archivos cargados a través de la operación de DELETE API.

Eliminación de modelos e implementaciones optimizados

La API Fine-tunes permite a los clientes crear su propia versión optimizada de los modelos de OpenAI en función de los datos de entrenamiento que ha cargado en el servicio a través de las API de archivos. Los modelos preparados y ajustados se almacenan en Azure Storage en la misma región, se cifran en reposo (ya sea con claves administradas por Microsoft o por el cliente) y se aíslan lógicamente con su suscripción de Azure y sus credenciales de API. El usuario puede eliminar los modelos y las implementaciones optimizados mediante una llamada a la operación de DELETE API.

Deshabilitación de claves administradas por el cliente

Cuando se deshabilitan las claves administradas por el cliente, el recurso de servicios de Azure AI se cifra entonces con claves administradas por Microsoft. Para deshabilitar las claves administradas por el cliente, siga estos pasos:

- Vaya al recurso de servicios de Azure AI y, luego, seleccione Cifrado.

- Seleccione Claves administradas por Microsoft>Guardar.

Cuando habilitó previamente las claves administradas por el cliente, esto también habilitó una identidad administrada asignada por el sistema, una característica de Microsoft Entra ID. Una vez habilitada la identidad administrada asignada por el sistema, este recurso se registrará con Microsoft Entra ID. Tras su registro, se concederá a la identidad administrada acceso a la instancia de Key Vault seleccionada durante la configuración de la clave administrada por el cliente. Puede obtener más información acerca de las identidades administradas.

Importante

Si deshabilita las identidades administradas asignadas por el sistema, se quitará el acceso al almacén de claves y los datos cifrados con las claves de cliente dejarán de estar disponibles. Las características dependientes de estos datos dejarán de funcionar.

Importante

Las identidades administradas no admiten actualmente escenarios entre directorios. Al configurar las claves administradas por el cliente en Azure Portal, se asigna automáticamente una identidad administrada en segundo plano. Si posteriormente mueve la suscripción, el grupo de recursos o el recurso de un directorio de Microsoft Entra a otro, la identidad administrada asociada al recurso no se transfiere al nuevo inquilino, por lo que es posible que las claves administradas por el cliente dejen de funcionar. Para más información, vea Transferencia de una suscripción entre directorios de Microsoft Entra en Preguntas frecuentes y problemas conocidos con identidades administradas para recursos de Azure.