Identidades administradas para recursos de lenguaje

Las identidades administradas para los recursos de Azure son entidades de servicio que crean una identidad de Microsoft Entra y permisos específicos para los recursos administrados de Azure. Las identidades administradas son una manera más segura de conceder acceso a los datos de almacenamiento y reemplazar el requisito de incluir tokens de firma de acceso compartido (SAS) con las direcciones URL del contenedor de origen y destino.

Puede usar identidades administradas para conceder acceso a cualquier recurso que admita la autenticación de Microsoft Entra, incluidas sus propias aplicaciones.

Para conceder acceso a un recurso de Azure, asigne un rol de Azure a una identidad administrada mediante el control de acceso basado en roles de Azure (

Azure RBAC).El uso de identidades administradas en Azure no tiene ningún costo adicional.

Importante

Al usar identidades administradas, no incluya una dirección URL de token de SAS con las solicitudes HTTP, ya que si lo hace, se producirá un error en las solicitudes. El uso de identidades administradas reemplaza el requisito de incluir tokens de firma de acceso compartido (SAS) con las direcciones URL del contenedor de origen y destino.

Para usar identidades administradas para las operaciones de lenguaje, debe crear el recurso de lenguaje en una región de Azure geográfica específica, como Este de EE. UU. Si la región de recurso de lenguaje está establecida en Global, no puede usar la autenticación de identidad administrada. Sin embargo, puede seguir usando Tokens de firma de acceso compartido (SAS).

Requisitos previos

Para comenzar, necesitará los recursos siguientes:

Una cuenta de Azure activa. En caso de no tener ninguna, puede crear una cuenta gratuita.

Un recurso de Lenguaje de Azure AI de servicio único creado en una ubicación regional.

Estar algo familiarizado con el control de acceso basado en roles de Azure(

Azure RBAC) mediante Azure Portal.Una cuenta de Azure Blob Storage en la misma región que el recurso de lenguaje. También necesita crear contenedores para almacenar y organizar los datos de los blobs en la cuenta de almacenamiento.

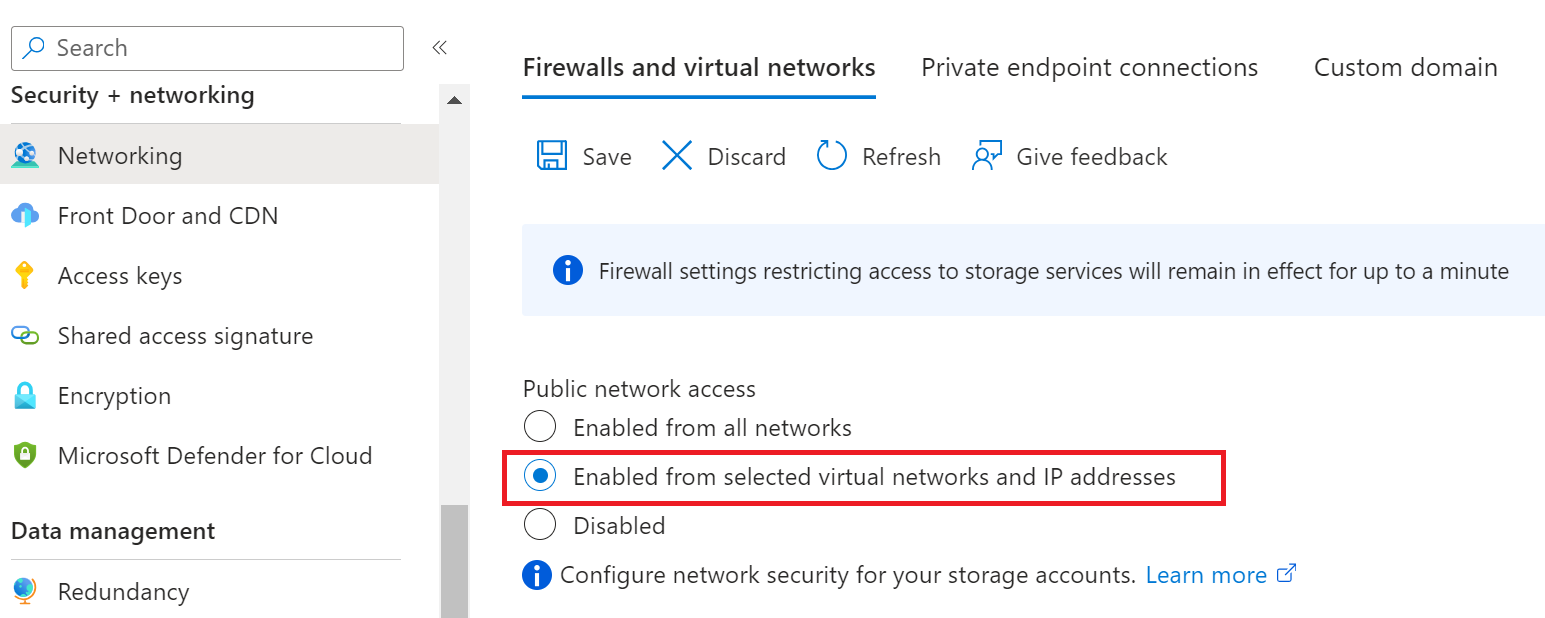

Si la cuenta de almacenamiento está detrás de un firewall, debe habilitar la configuración siguiente:

Vaya a Azure Portal e inicie sesión con su cuenta de Azure.

Seleccione la cuenta de almacenamiento.

En el grupo Seguridad y redes del panel izquierdo, seleccione Redes.

En la pestaña Firewalls y redes virtuales, seleccione Habilitado desde redes virtuales y direcciones IP seleccionadas.

Anule la selección de todas las casillas.

Asegúrese de que esté seleccionada la opción Enrutamiento de red de Microsoft.

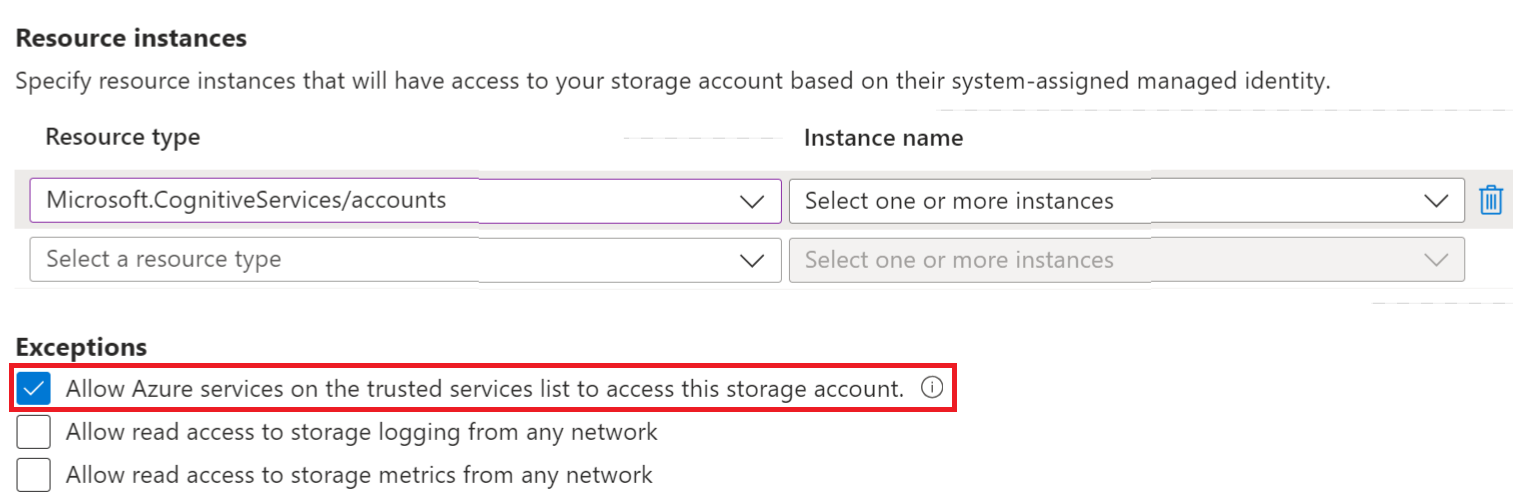

En la sección Instancias de recursos, seleccione Microsoft.CognitiveServices/accounts como tipo de recurso y seleccione el recurso de lenguaje como nombre de instancia.

Comprobar que la casilla Permitir que los servicios de Azure de la lista de servicios de confianza accedan a esta cuenta de almacenamiento esté seleccionada. Para obtener más información sobre la administración de excepciones, consulte Configuración de firewalls y redes virtuales de Azure Storage.

Seleccione Guardar.

Nota:

Los cambios de red pueden tardar hasta 5 minutos en propagarse.

Aunque ahora se permite el acceso a la red, el recurso de lenguaje sigue sin poder acceder a los datos de la cuenta de almacenamiento. Deberá crear una identidad administrada y asignar un rol de acceso específico al recurso de lenguaje.

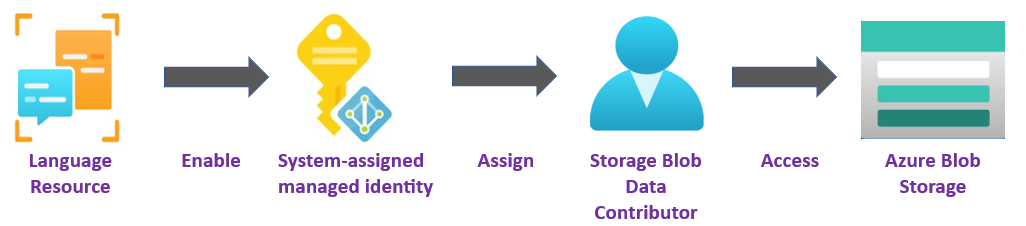

Asignaciones de identidad administrada

Hay dos tipos de identidades administradas: asignadas por el sistema y asignadas por el usuario. Actualmente, la traducción de documentos admite las identidades administradas asignadas por el sistema:

Una identidad administrada asignada por el sistema se habilita directamente en una instancia de servicio. No está habilitada de forma predeterminada; debe ir al recurso y actualizar la configuración de identidad.

La identidad administrada asignada por el sistema está vinculada al recurso a lo largo de su ciclo de vida. Si elimina el recurso, la identidad administrada se elimina también.

En los pasos siguientes, se habilita una identidad administrada asignada por el sistema y se concede al recurso de lenguaje acceso limitado a la cuenta de Azure Blob Storage.

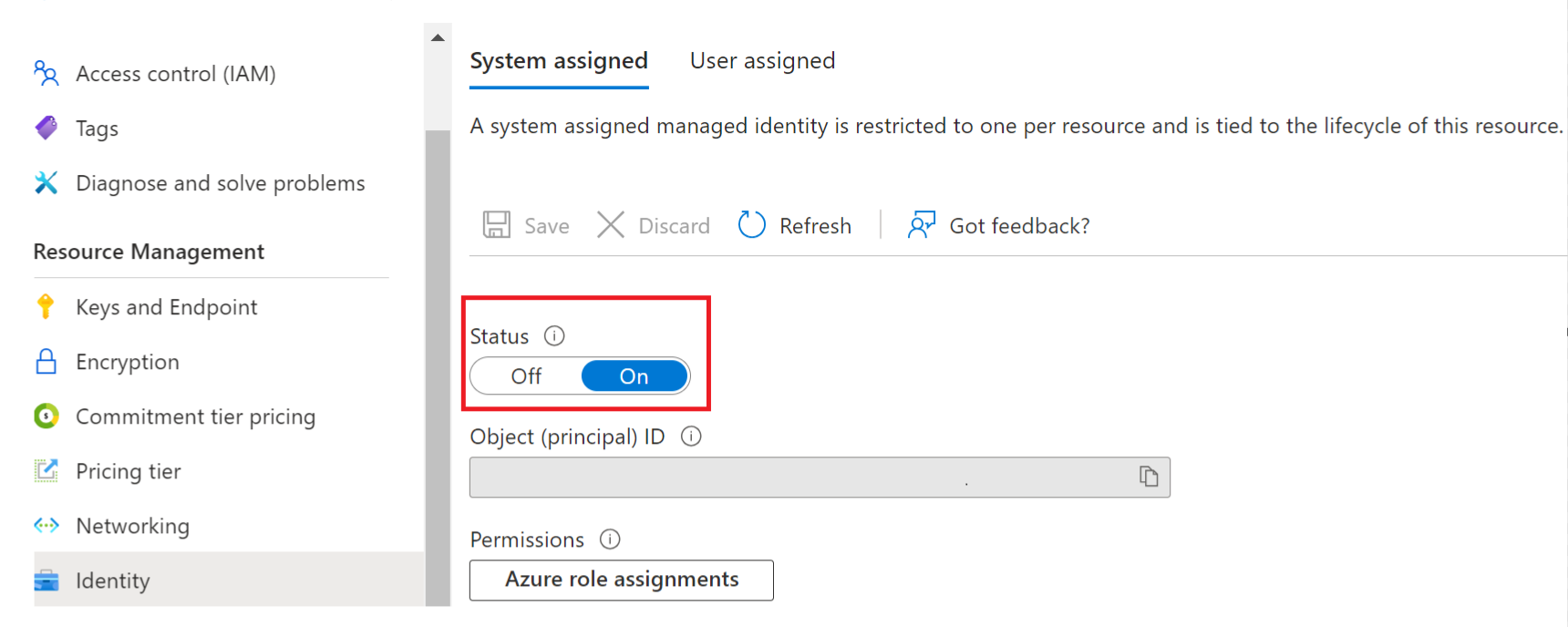

Habilitación de una identidad administrada asignada por el sistema.

Debe conceder al recurso de lenguaje acceso a su cuenta de almacenamiento antes de que pueda crear, leer o eliminar blobs. Una vez habilitado el recurso de lenguaje con una identidad administrada asignada por el sistema, puede utilizar el control de acceso basado en roles de Azure (Azure RBAC), para dar a las características del lenguaje acceso a sus contenedores de almacenamiento de Azure.

Vaya a Azure Portal e inicie sesión con su cuenta de Azure.

Seleccione el recurso de idioma.

En el grupo Administración de recursos del panel izquierdo, seleccione Identidad. Si el recurso se creó en la región global, la pestaña Identidad no está visible. Todavía puede usar Tokens de firma de acceso compartido (SAS) para la autenticación.

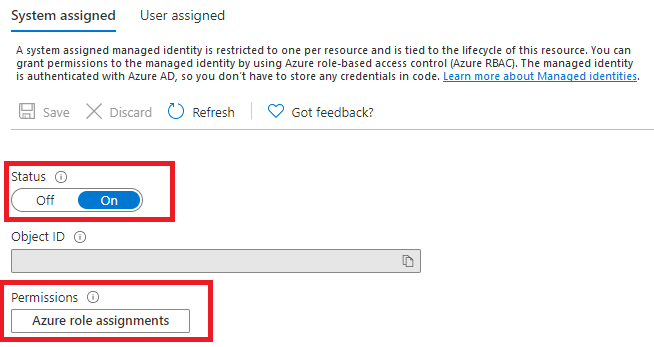

En la pestaña Sistema asignado, active el botón de alternancia Estado.

Importante

Las identidades administradas asignadas por el usuario no cumplen los requisitos del escenario de cuenta de almacenamiento de procesamiento por lotes. Asegúrese de habilitar la identidad administrada asignada por el sistema.

Seleccione Guardar.

Concesión de acceso a la cuenta de almacenamiento para el recurso de lenguaje

Importante

Para asignar una función de identidad administrada asignada por el sistema, necesita permisos de Microsoft.Authorization/roleAssignments/write, como Propietario o Administrador de acceso de usuario en el ámbito de almacenamiento para el recurso de almacenamiento.

Vaya a Azure Portal e inicie sesión con su cuenta de Azure.

Seleccione el recurso de idioma.

En el grupo Administración de recursos del panel izquierdo, seleccione Identidad.

En Permisos, seleccione Asignaciones de roles de Azure:

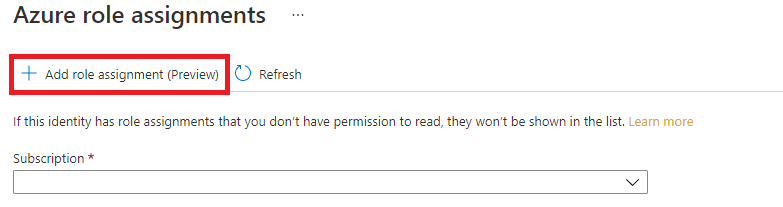

En la página Asignaciones de roles de Azure que se abre, elija su suscripción en el menú desplegable y, después, seleccione + Agregar asignación de roles.

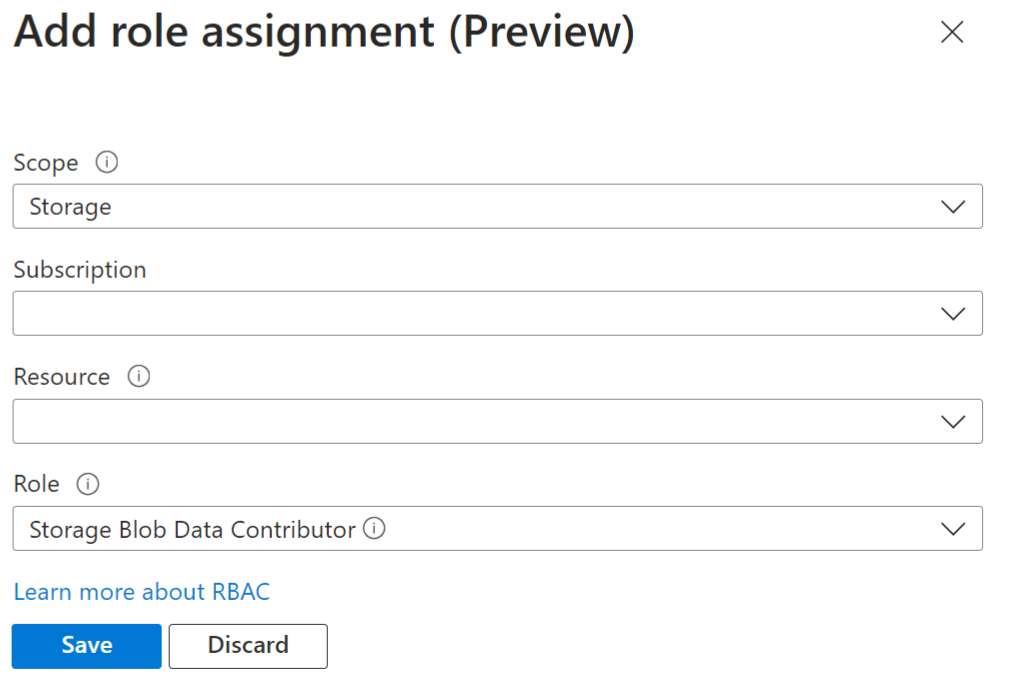

A continuación, asigne un rol de colaborador de datos de Storage Blob a su recurso del servicio de lenguaje. El rol colaborador de datos de Storage Blob proporciona al lenguaje (representado por la identidad administrada asignada por el sistema) acceso de lectura, escritura y eliminación al contenedor de blobs y a los datos. En la ventana emergente Agregar asignación de roles, complete los campos como se muestra a continuación y seleccione Guardar:

Campo Valor Ámbito Storage. Suscripción La suscripción asociada al recurso de almacenamiento. Recurso El nombre del recurso de almacenamiento. Rol Colaborador de datos de Storage Blob.

Una vez que aparezca el mensaje de confirmación de asignación de rol agregado, actualice la página para ver la asignación de rol agregada.

Si no ve la nueva asignación de roles inmediatamente, espere e intente actualizar la página de nuevo. Al asignar o quitar asignaciones de roles, los cambios pueden tardar hasta 30 minutos en aplicarse.

Solicitudes HTTP

Una solicitud de operación de servicio de lenguaje de documento nativo se envía al punto de conexión del servicio de lenguaje a través de una solicitud POST.

Con la identidad administrada y

Azure RBAC, deja de ser preciso incluir direcciones URL de SAS.Si se completa correctamente, el método POST devuelve un código de respuesta

202 Accepted, y el servicio crea una solicitud.Los documentos procesados aparecen en el contenedor de destino.