Tutorial para configurar Azure Active Directory B2C con WhoIAM

En este tutorial, aprenderá a configurar el sistema de gestión de identidad de marca (BRIMS) de WhoIAM en el entorno y cómo integrarlo con Azure Active Directory B2C (Azure AD B2C). Las aplicaciones y los servicios de BRIMS se implementan en su entorno. Permiten la verificación del usuario mediante voz, SMS y correo electrónico. BRIMS funciona con su solución de administración de identidades y acceso y es independiente de la plataforma.

Para más información, consulte WhoIAM > Productos y servicios > Gestión de identidad de marca.

Requisitos previos

Para empezar, necesitará lo siguiente:

Una suscripción de Azure

- Si no tiene una, puede obtener una cuenta gratuita de Azure

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Una cuenta de prueba de WhoIAM

- Vaya a WhoIAM > Contáctenos para empezar.

Descripción del escenario

La integración de WhoIAM incluye los siguientes componentes:

- Inquilino de Azure AD B2C: el servidor de autorización que comprueba las credenciales del usuario en función de las directivas personalizadas, también conocido como proveedor de identidades (IdP).

- Portal de administración: para administrar clientes y sus configuraciones.

- Servicio de API: para exponer varias características mediante puntos de conexión.

- Azure Cosmos DB: el back-end para el portal de administración de BRIMS y el servicio de API.

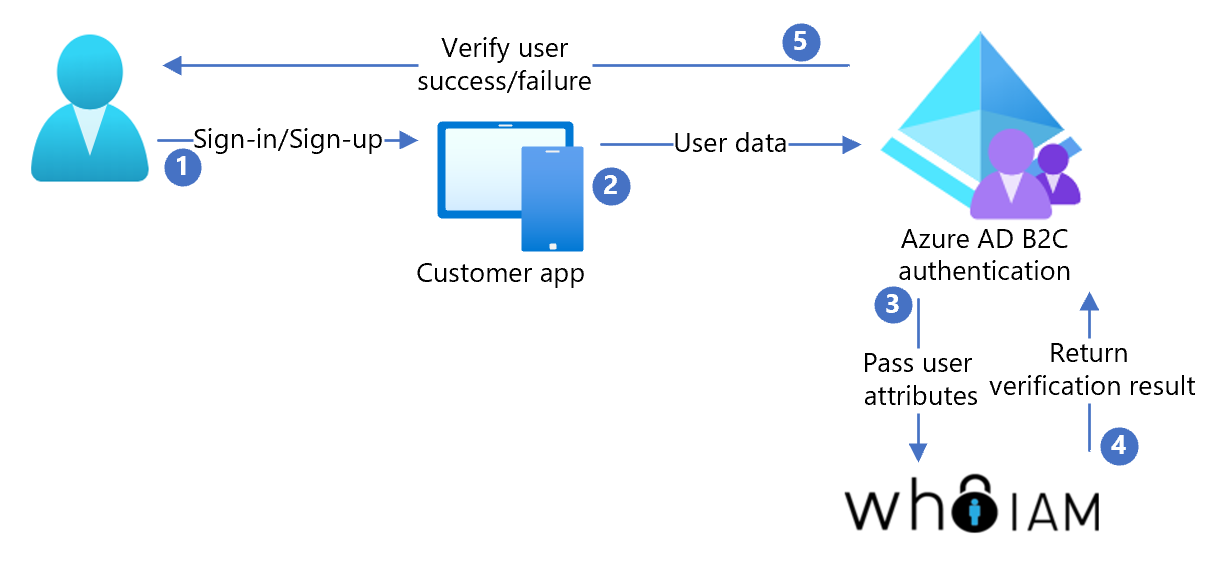

En el siguiente diagrama se muestra la arquitectura de implementación.

- El usuario se registra o inicia sesión para solicitar una aplicación que use Azure AD B2C como IdP.

- El usuario solicita la verificación de la propiedad de su correo electrónico o teléfono, o bien usa su voz como verificación biométrica.

- Azure AD B2C llama al servicio de API de BRIMS y pasa los atributos del usuario.

- BRIMS interactúa con el usuario en su propio idioma.

- Después de la comprobación, BRIMS devuelve un token a Azure AD B2C y este concede o no el acceso.

Registro con WhoIAM

Póngase en contacto con WhoIAM y cree una cuenta de BRIMS.

Configure los siguientes servicios de Azure:

- Key Vault: para almacenar contraseñas

- App Service: para hospedar la API y los servicios del portal de administración de BRIMS

- Microsoft Entra ID: Autenticar usuarios administrativos para el portal

- Azure Cosmos DB: para almacenar y recuperar la configuración

- Introducción a Application Insights (opcional): para iniciar sesión en la API y en el portal

Implemente la API de BRIMS y el portal de administración de BRIMS en su entorno de Azure.

Siga la documentación para configurar su aplicación. Use BRIMS para la verificación de identidad del usuario. Puede encontrar ejemplos de directivas personalizadas de Azure AD B2C en la documentación de registro de BRIMS.

Para obtener más información sobre BRIMS de WhoIAM, solicite documentación en WhoIAM > Contáctenos.

Prueba del flujo de usuario

- Abra el inquilino de Azure AD B2C.

- En Directivas, seleccione Identity Experience Framework.

- Seleccione la directiva SignUpSignIn creada.

- Seleccione Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación registrada (en el ejemplo es JWT).

- Para URL de respuesta, seleccione la URL de redireccionamiento.

- Seleccione Ejecutar flujo de usuario.

- Complete el flujo de registro.

- Cree una cuenta.

- Una vez creado el atributo de usuario, se llamará al servicio de BRIMS.

Sugerencia

Si el flujo está incompleto, confirme que el usuario está guardado en el directorio.