Tutorial para configurar Onfido con Azure Active Directory B2C

En este tutorial, aprenderá a integrar Azure Active Directory B2C (Azure AD B2C) con Onfido, un identificador de documento y una aplicación de verificación biométrica facial. Úselo para cumplir los requisitos de conocer a su cliente e identidad. Onfido usa la tecnología de inteligencia artificial (IA) que comprueba la identidad mediante la coincidencia de un identificador de foto con biometría facial. La solución conecta una identidad digital a una persona, proporciona una experiencia de incorporación confiable y ayuda a reducir el fraude.

En este tutorial, habilitará el servicio Onfido para comprobar la identidad en el flujo de registro o inicio de sesión. Los resultados de Onfido informan a las decisiones sobre los productos o servicios a los que accede el usuario.

Requisitos previos

Para empezar, necesitará lo siguiente:

Una suscripción de Azure

- Si no lo tiene, puede obtener una cuenta gratuita de Azure.

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Una cuenta de prueba de Onfido.

- Vaya a onfido.com Póngase en contacto con nosotros y rellene el formulario.

Descripción del escenario

La integración de Onfido incluye los siguientes componentes:

- Inquilino de Azure AD B2C: el servidor de autorización que comprueba las credenciales del usuario en base a las directivas personalizadas definidas en el inquilino. También se conoce como proveedor de identidades (IdP). Hospeda la aplicación cliente de Onfido, que recopila los documentos de usuario y los transmite al servicio de API de Onfido.

- Cliente de Onfido: utilidad de recopilación de documentos de cliente JavaScript configurable implementada en páginas web. Comprueba los detalles, como el tamaño y la calidad del documento.

- API de REST intermedia: proporciona puntos de conexión para que el inquilino Azure AD B2C se comunique con el servicio API de Onfido. Se encarga del tratamiento de los datos y cumple los requisitos de seguridad de ambos.

- Servicio de API de Onfido: el servicio back-end, que guarda y comprueba los documentos de usuario.

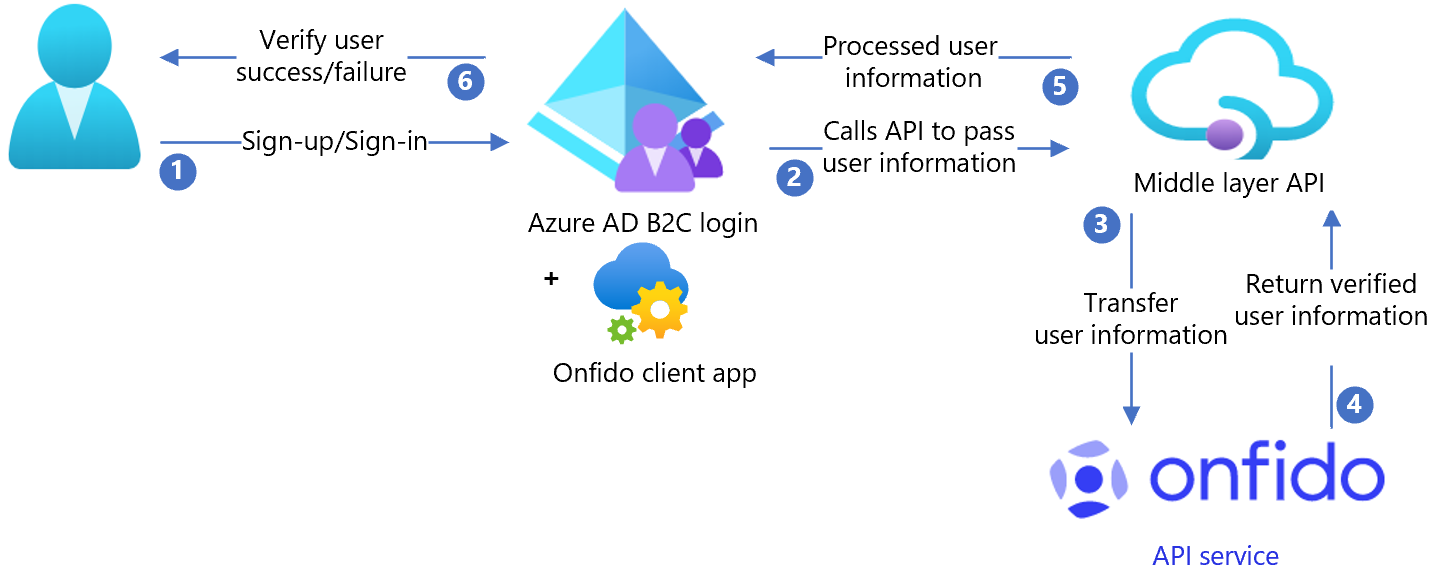

En el siguiente diagrama de arquitectura se muestra la implementación.

- El usuario se registra para crear una nueva cuenta y escribe atributos. Azure AD B2C recopila los atributos. La aplicación cliente de Onfido hospedada en Azure AD B2C realiza comprobaciones de la información del usuario.

- Azure AD B2C llama a la API de nivel intermedio y pasa los atributos.

- La API de nivel intermedio recopila atributos y los convierte en un formato de API de Onfido.

- Onfido procesa atributos para validar la identificación del usuario y envía el resultado a la API de nivel intermedio.

- La API de nivel intermedio procesa los resultados y envía información relevante a Azure AD B2C, en formato de notación de objetos JavaScript (JSON).

- Azure AD B2C recibe la información. Si la respuesta falla, aparecerá un mensaje de error. Si la respuesta tiene éxito, el usuario se autentica y se escribe en el directorio.

Creación de una cuenta de Onfido

- Creación de una cuenta de Onfido: vaya a onfido.com Póngase en contacto con nosotros y rellene el formulario.

- Creación de una clave de API: vaya a Introducción (API v3.5).

Nota:

Necesitará la clave más adelante.

Documentación de Onfido

Las claves publicadas son facturables, sin embargo, puede utilizar las claves de espacio aislado para realizar pruebas. Vaya a onfido.com para, Espacio aislado y diferencias dinámicas. Las claves de espacio aislado producen la misma estructura de resultados que las claves publicadas. Sin embargo, los resultados están predeterminados. Los documentos no se procesan ni se guardan.

Para obtener más documentación sobre Onfido, consulte:

Configuración de Azure AD B2C con Onfido

Implementación de la API

- Implemente el código de la API en un servicio Azure. Vaya a samples/OnFido-Combined/API/Onfido.Api/. Puede publicar el código desde Visual Studio.

- Configure el uso compartido de recursos entre orígenes (CORS).

- Agregue el origen permitido como

https://{your_tenant_name}.b2clogin.com.

Nota:

Para configurar Microsoft Entra ID, necesitará la dirección URL del servicio implementada.

Adición de valores de configuración confidenciales

Configurar las opciones de la aplicación en el servicio App de Azure, sin comprobarlas en un repositorio.

Configuración de la API de REST:

- Nombre de la configuración de la aplicación: OnfidoSettings:AuthToken

- Origen: Cuenta de Onfido

Implementación de la interfaz de usuario

Configuración de la ubicación de almacenamiento

- En el Azure Portal, cree un contenedor.

- Almacene los archivos de interfaz de usuario en /samples/OnFido-Combined/UI, en el contenedor blob.

- Permita el acceso de CORS al contenedor de almacenamiento que ha creado: vaya a Configuración>Origen permitido.

- Escriba

https://{your_tenant_name}.b2clogin.com. - Reemplace el nombre del inquilino por el nombre del inquilino de Azure AD B2C, con letras minúsculas. Por ejemplo,

https://fabrikam.b2clogin.com. - En Métodos permitidos, seleccione

GETyPUT. - Seleccione Guardar.

Actualización de los archivos de interfaz de usuario

- En los archivos de la interfaz de usuario, vaya a samples/OnFido-Combined/UI/ocean_blue.

- Abra los archivos HTML.

- Busque

{your-ui-blob-container-url}y reemplácelo por las direcciones URL de la carpeta ocean_blue, dist y assets de la interfaz de usuario. - Busque

{your-intermediate-api-url}y reemplácelo por la dirección URL intermedia del servicio de aplicaciones de API.

Carga de los archivos

- Almacene los archivos de la carpeta de la interfaz de usuario en el contenedor blob.

- Use el explorador de Azure Storage para administrar los discos administrados de Azure y los permisos de acceso.

Configuración de Azure AD B2C

Reemplazo de los valores de configuración

En /samples/OnFido-Combined/Policies, busque los siguientes marcadores de posición y sustitúyalos por los valores correspondientes de su instancia.

| Marcador de posición | Reemplazar por el valor | Ejemplo |

|---|---|---|

| {your_tenant_name} | Su nombre corto de inquilino | "su inquilino" de suinquilino.onmicrosoft.com |

| {your_tenantID} | Su Azure AD B2C TenantID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_IdentityExperienceFramework_appid} | ID de la aplicación IdentityExperienceFramework configurada en su inquilino Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ID de la aplicación ProxyIdentityExperienceFramework configurada en su inquilino Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID de la aplicación de almacenamiento de su inquilino | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID de objeto de la aplicación de almacenamiento de su inquilino | 01234567-89ab-cdef-0123-456789abcdef |

| {your_app_insights_instrumentation_key} | Clave de instrumentación de su instancia de aplicación insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {your_ui_file_base_url} | URL de ubicación de las carpetas de la interfaz de usuario ocean_blue, dist y assets | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | La URL del servicio de aplicaciones que configuró | https://yourapp.azurewebsites.net |

*App Insights puede estar en un inquilino diferente. Este paso es opcional. Elimine los correspondientes TechnicalProfiles y OrchestrationSteps, si no son necesarios.

Configure la directiva Azure AD B2C

Consulte Paquete de inicio de directiva personalizada para obtener instrucciones sobre cómo configurar el inquilino de Azure AD B2C y las directivas. Las directivas personalizadas son un conjunto de archivos XML que se cargan en el inquilino de Azure AD B2C para definir perfiles técnicos y recorridos de usuario.

Nota:

Se recomienda agregar una notificación de consentimiento en la página de recogida de atributos. Notifique a los usuarios que la información se dirige a servicios de terceros para la verificación de identidad.

Prueba del flujo de usuario

- Abra el inquilino de Azure AD B2C.

- En Directivas, seleccione Identity Experience Framework.

- Seleccione el valor de SignUpSignIn que creó anteriormente.

- Seleccione Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación registrada (en el ejemplo es JWT).

- Para URL de respuesta, seleccione la URL de redireccionamiento.

- Seleccione Ejecutar flujo de usuario.

- Complete el flujo de registro.

- Crear una cuenta

- Cuando se crea el atributo de usuario, se llama a Onfido durante el flujo.

Nota

Si el flujo está incompleto, confirme que el usuario está guardado en el directorio.