Tutorial: Configuración de Nok Nok Passport con Azure Active Directory B2C para habilitar la autenticación FIDO2 sin contraseña

Aprenda a integrar Nok Nok S3 Authentication Suite en el inquilino de Azure Active Directory B2C (Azure AD B2C). Las soluciones Nok Nok habilitan la autenticación multifactor certificada por FIDO, como FIDO UAF, FIDO U2F, WebAuthn y FIDO2, para aplicaciones móviles y web. Estas soluciones mejoran la posición de seguridad a la vez que equilibran la experiencia del usuario.

Para más información, visite Nok Nok Labs, Inc. en noknok.com.

Requisitos previos

Para empezar, necesitará lo siguiente:

- Una suscripción de Azure

- Si no tiene una, consiga una cuenta gratuita de Azure.

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Vaya a noknok.com. En el menú superior, seleccione Demo.

Descripción del escenario

Si quiere habilitar la autenticación FIDO sin contraseña para sus usuarios, habilite Nok Nok como proveedor de identidades (IdP) en su inquilino de Azure AD B2C. La integración de soluciones Nok Nok incluye los siguientes componentes:

- Azure AD B2C: servidor de autorización que comprueba las credenciales del usuario.

- Aplicaciones web y móviles: aplicaciones móviles o web para proteger con soluciones Nok Nok y Azure AD B2C.

-

SDK de la aplicación Nok Nok o aplicación Passport: autenticación de aplicaciones habilitadas para Azure AD B2C.

- Vaya al App Store de Apple para obtener Nok Nok Passport.

- O bien, en Google Play, busque Nok Nok Passport.

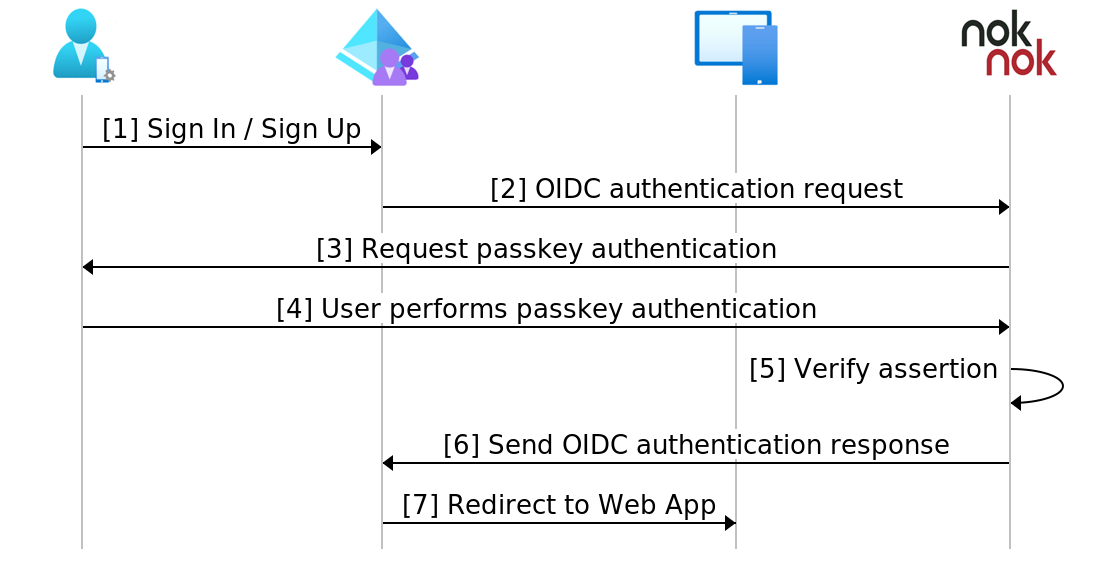

En el diagrama siguiente se muestra la solución Nok Nok como IdP para Azure AD B2C mediante OpenID Connect (OIDC) para la autenticación sin contraseña.

- En la página de inicio de sesión, el usuario selecciona el inicio de sesión o el registro y escribe el nombre de usuario.

- Azure AD B2C redirige al usuario al proveedor de autenticación OIDC de Nok Nok.

- En el caso de autenticaciones móviles, aparece un código QR o se envía una notificación push al dispositivo del usuario. Para el inicio de sesión de escritorio, se redirige al usuario a la página de inicio de sesión de aplicaciones web para la autenticación sin contraseña.

- El usuario escanea el código QR con el SDK de la aplicación Nok Nok o la aplicación Passport. O bien, el nombre de usuario es la entrada de la página de inicio de sesión.

- Se solicita al usuario que se autentique. El usuario realiza la autenticación sin contraseña mediante uno de estos métodos: información biométrica, PIN del dispositivo o cualquier autenticador de itinerancia. Aparece el mensaje de autenticación en la aplicación web. El usuario realiza la autenticación sin contraseña mediante uno de estos métodos: información biométrica, PIN del dispositivo o cualquier autenticador de itinerancia.

- El servidor Nok Nok valida la aserción FIDO y envía la respuesta de autenticación OIDC a Azure AD B2C.

- Se concede o se deniega el acceso al usuario.

Introducción a Nok Nok

- Vaya a la página Contact de noknok.com.

- Rellene el formulario de un inquilino de Nok Nok.

- Llega un correo electrónico con información de acceso del inquilino y vínculos a documentación.

- Use la documentación de integración de Nok Nok para completar la configuración de OIDC del inquilino.

Integración con Azure AD B2C

Use las instrucciones siguientes para agregar y configurar un IdP y, luego, configurar un flujo de usuario.

Incorporación de un nuevo proveedor de identidades

Para obtener las instrucciones siguientes, use el directorio con el inquilino de Azure AD B2C. Para agregar un nuevo IdP:

- Inicie sesión en Azure Portal como administrador global del inquilino de Azure AD B2C.

- En la barra de herramientas del portal, seleccione Directorios y suscripciones.

- En Configuración del portal < Directorios y suscripciones, en la lista Nombre del directorio, busque su directorio de Azure AD B2C.

- Seleccione Cambiar.

- En la esquina superior izquierda de Azure Portal, seleccione Todos los servicios.

- Busque y seleccione Azure AD B2C.

- Vaya a Panel>Azure Active Directory B2C>Proveedores de identidad.

- Seleccione Proveedores de identidades.

- Seleccione Agregar.

Configuración de un proveedor de identidades

Para configurar un IdP:

- Seleccione Tipo de proveedor de identidades>OpenID Connect (versión preliminar) .

- En Nombre, escriba el proveedor de autenticación Nok Nok u otro que prefiera.

- En Dirección URL de metadatos, escriba el URI de la aplicación de autenticación Nok Nok hospedada, seguido de la ruta de acceso, como

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration. - En Secreto de cliente, use el secreto de cliente de Nok Nok.

- En Id. de cliente, use el identificador de cliente proporcionado por Nok Nok.

- En Ámbito, use Correo electrónico de perfil de OpenID.

- En Tipo de respuesta, seleccione código.

- En Modo de respuesta, seleccione form_post.

- Seleccione Aceptar.

- Seleccione Asignar las notificaciones de este proveedor de identidades.

- En UserID, seleccione De la suscripción.

- En Nombre para mostrar, seleccione De la suscripción.

- En Modo de respuesta, seleccione De la suscripción.

- Seleccione Guardar.

Creación de una directiva de flujo de usuario

En las instrucciones siguientes, Nok Nok es un nuevo IdP de OIDC en la lista de proveedores de identidades de B2C.

- En el inquilino de Azure AD B2C, en Directivas, seleccione Flujos de usuario.

- Seleccione Nueva.

- Seleccione Registrarse e iniciar sesión.

- Seleccione una versión.

- Seleccione Crear.

- Escriba un Nombre de directiva.

- En Proveedores de identidades, seleccione el IdP de Nok Nok creado.

- Puede agregar una dirección de correo electrónico. Azure no redirigirá el inicio de sesión a Nok Nok; aparece una pantalla con opciones de usuario.

- Deje el campo Autenticación multifactor.

- Seleccione Aplicar directivas de acceso condicional.

- En Atributos de usuario y notificaciones de token, en la opción Recopilar atributo, seleccione Dirección de correo electrónico.

- Agregue atributos de usuario para que Microsoft Entra ID los recopile con notificaciones que Azure AD B2C devuelve a la aplicación cliente.

- Seleccione Crear.

- Seleccione el nuevo flujo de usuario.

- En el panel izquierdo, seleccione Notificaciones de aplicación.

- En "Opciones", active la casilla Correo electrónico.

- Seleccione Guardar.

Prueba del flujo de usuario

- Abra el inquilino de Azure AD B2C y, en Directivas, seleccione Identity Experience Framework.

- Seleccione la directiva SignUpSignIn creada.

- Seleccione Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación registrada. El ejemplo es JWT.

- En Dirección URL de respuesta, seleccione la dirección URL de redireccionamiento.

- Seleccione Ejecutar flujo de usuario.

- Ejecute un flujo de registro y cree una cuenta.

- Una vez creado el atributo de usuario, se llama a Nok Nok.

Si el flujo está incompleto, confirme que el usuario esté, o no, guardado en el directorio.